PHP代码审计方法与套路

- 01,审计前的准备

- (1)获取源码

- (2)安装网站

- 02,把握大局

- (1)网站结构

- (2)入口文件

- (3)配置文件

- (4)过滤功能

- 03,审计方法

- (1)通读全文法

- (2)敏感函数参数回溯法(shell_exec)

- (3)定向功能分析法(安装问题)

01,审计前的准备

(1)获取源码

大多数PHP程序都是开源的、找到官网下载最新的源码包就好了

(2)安装网站

在本地搭建网站,一边审计一边调试,实时跟踪各种动态变化

02,把握大局

(1)网站结构

浏览源码文件夹,了解程序的大致目录

(2)入口文件

Index.php、admin.php文件一般是整个程序的入口,详细读一下index文件可以知道程序的架构、运行流程、包含哪些配置文件,包含哪些过滤文件以及包含哪些安全过滤文件,了解程序的业务逻辑。

(3)配置文件

一般类似config.php等文件,保存一些数据库相关信息、程序的一些信息。先看看数据库编码,如果是gbk则可能存在宽字节注入。如果变量的值引用双引号、则可能存在双引号解析代码执行的问题。

(4)过滤功能

通过详细阅读公共函数文件和安全函数过滤文件等文件,清晰掌握用户输入的数据,哪些被过滤,哪些无过滤,在哪里被过滤了,如何过滤的,能否绕过过滤的数据。过滤的方式是替换还是正则?有没有GPC?有没有使用addslasher()处理?

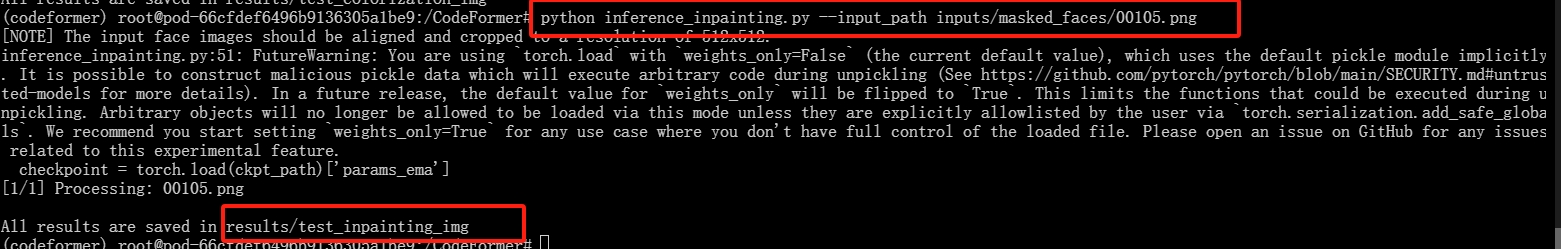

在上图中,可以看到相对重要的文件夹有:

admin:后台管理目录

install:网站的安装目录,其中的install.sql为数据库的结构信息

sys:这个目录里面一般存放着配置信息文件和公共函数库,分别为config.php和lib.php

user:这里面记录着用户的一些操作,如用户注册等

index.php: 一般为网页的首页文件,也是我们审计的突破口

本步将介绍代码审计之前为什么要把握大局,如何把握大局

代码审计,要有纵观全局的意识,拿到源码后,直接进行阅读,这种方法效率相对较低,一般情况下可以先大概的看一下代码的结构,阅读几个比较重要的文件,如首页文件、配置信息文件等,下面我们先大概看一下index.php,

在index这个PHP源码

首先包含两个文件,一个config配置文件,一个header文件

然后判断是否存在module文件,存在就包含起来,不存在就显示基本信息,这就是入口文件

我们看其config文件,配置文件

可以看到,代码刚开始就包含了两个文件,require_once:require 包含文件进来的意思,require_once就是只包含一次的意思,

通俗的将就是把这两个文件的内容包含到本页面中,并执行这两个文件,分别为config.php和header.php,接下来是一个if判断语句,判断是否存在module,如果存在则包含它,不过不存在则显示代码下面正常的页面信息。

第三行关闭错误报告,有在网站浏览的时候不显示错误信息

第五行,判断是否存在lock文件,如果不存在就跳到安装文件去初始化安装

包含lib文件,也就是公共函数

下面就是数据库的一些配置信息

第17行,连接数据库,18,设置字符集,19,选择数据库

最后开启session,我们登陆什么的都需要开启session

接下来看lib文件

通过阅读上面代码,第一行首先屏蔽错误显示,接下来判断是否存在lock文件,如果不存在就跳转到安装文件install.php,再往下,包含了lib.php文件,也就是公共函数,接下来是数据库的信息,以及连接数据库,并在最后开启了session。

首先设定时区

判断是否开启gpc,如果不开启,自己实现gpc的功能,通过调用sec函数添加转义

Server不属于gpc,无论是否开启gpc都要转义,这就是一个基础的过滤功能

然后我们可以看到sqlwaf这个函数,主要是过滤sql语句中的字符串,防止注入

Get-client-IP获取客户端的IP

Clean-input也是过滤函数净化输入

Is-pic判断图片,通过判断后缀,看其是否是图片文件,有这样的函数那么这个源码必定有上传图片功能,很有可能是上传头像之类的

Notfind,简单的输出一些404信息

代码的开始,先是设定了时区,然后判断是否开启了GPC转义功能,如果没有转义,则使用sec函数进行转义。

下面定义了一个Sqlwaf函数,它过滤一些Sql注入中的敏感字符串,如and,select,from等,再定义了一个get_client_ip函数,顾名思义它的功能是获取用户的ip,clean_input,是一个过滤的函数,is_pic函数,通过判断图片后缀,判断是否是图片,最后not find,输出一些404信息。

一个网站这三个关键文件index、config、lib都看了,然后就是根据逻辑真正的去审计代码

把握大局是关键步骤,只有把握了大局,接下来才能更好的审计

03,审计方法

(1)通读全文法

(2)敏感函数参数回溯法(shell_exec)

这种方法使用工具误报比较多

(3)定向功能分析法(安装问题)

许多大牛都是使用此种方法,一个网站必定有其逻辑,如文件管理、初识安装、登录验证、数据库管理、登录安装数据库备份之类,我们要找到相关功能根据此功能推测其有哪些相关漏洞,功能性漏洞都是总结出来的。

某些功能可能存在哪些漏洞,我们分析代码来看这些漏洞是否存在,审计方法最主要的还是这种定向功能分析法。

步骤2:代码审计的方法

本步介绍代码审计的方法

本教程将代码审计大致分为三类,分别为:

1.通读全文法

2.函数回溯法(工具审计)

3.定向功能分析法

下面进行逐一介绍:

1.通读全文法: 通读全文:顾名思义,就是通过对整个程序的代码进行阅读,从而发现问题,这种方法是最全面的,但也是最麻烦的,最容易出错。

如果是大型程序源码,代码量非常大,相当耗费时间,这种方法一般是企业对自己自身产品进行审计,当然,这种方法非常有用,通过阅读得到整个应用的业务逻辑,可以挖掘到更多具有价值的漏洞,对于小型程序源码,也可以使用这种方法进行审计。

2.函数回溯法:大多数的漏洞是因为函数的使用不当造成的,只要找到这些使用不当的函数,就可以快速的发现想要挖掘的漏洞。

这种方法相对比较快速和高效,也可以使用工具进行审计,工具的原理是利用正则表达式,匹配一些危险的函数、敏感关键字,然后得到这些函数,就可以分析阅读上下文,追踪源头。

3.定向功能分析法:该方法主要是根据程序的业务逻辑和业务功能进行审计的,首先大概浏览网站的页面,比如有上传功能,有浏览功能,可能猜测到这个程序有上传漏洞、XSS漏洞等,可以大概的推测它有哪些漏洞,然后再针对猜测的结果,进行定向分析。 常见的功能漏洞:

程序初始安装漏洞

站点信息泄露

文件上传管理

登录认证、权限管理漏洞

数据库备份漏洞

验证码漏洞等

实验结果分析与总结

代码审计方法涵盖了上述的三种方法,我们来总结一下

首先,不管是什么程序都要把握大局,了解它的大致结构

其次,根据定向功能发对每一项功能进行审计,可以根据网站的架构使用不同的方法进行分析,三者结合起来效果最佳

最后,可以将敏感函数回溯,发现漏洞的起源地