📔个人主页📚:秋邱-CSDN博客

☀️专属专栏✨:软考——软件设计师

🏅往期回顾🏆:软件设计师——计算机网络

🌟其他专栏🌟:C语言_秋邱

一、加密技术与认证技术(⭐⭐⭐)

1.1、考点1:对称加密与非对称加密技

1.1.1、对称加密(共享密钥加密)

特点: 1、加密强度不高,但效率高; 2、密钥分发困难。

常见对称密钥(共享秘钥)加密算法:DES、3DES(三重DES)、RC-5、IDE算法。

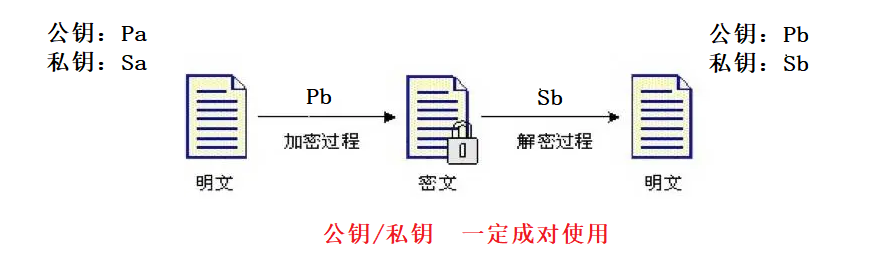

1.1.2、非对称加密(公开密钥加密)

特点:加密速度慢,但强度高。

常见非对称密钥(公开密钥)加密算法:RSA、ECC

1.2、考点2:数字签名与信息摘要应用

数字签名 :发送方用自己的私钥对摘要进行签名(加密)得到数字签名放在密文后一起发送过去,接收方用发送方的公钥对数字签名进行验证(解密)如果验证成功则该消息没有被假冒且不能否认否则该消息的真实性为假冒发送

- 确保发送者身份不可假冒(真实性)。

- 发送者身份不可抵赖。

- 保证信息不会被篡改(完整性)。

信息摘要 :将发送的明文进行Hash算法后得到摘要放在密文后一起发送过去,与接收方解密后的明文进行相同的Hash算法得到的摘要进行对比如果一致,则没有篡改,否则有篡改。

常用的消息摘要算法有MD5,SHA等,市场上广泛使用的MD5,SHA算法的散列值分别为128和160位,由于SHA通常采用的密钥长度较长,因此安全性高于MD5。

1.3、考点3:数字证书应用

数字证书:公钥、名称、CA签名。

流程:用户向CA机构申请数字证书将个人信息和公钥发给CA机构,CA机构颁给用户数字证书, 数字证书 用 CA的私钥进行签名 (加密),用 CA的公钥验证 (解密)数字证书 得到用户的公钥

数字证书主要是用来对用户身份进行认证,而数字签名主要用于确保消息不可被否认

二、网络安全协议(⭐⭐⭐)

SET:电子商务安全协议

PGP:电子邮箱的安全协议

MINI:电子邮箱多媒体标准

SSH:telnet安全协议

三、网络安全威胁(⭐⭐)

3.1、考点1、主动攻击与被动攻击

3.1.1、信息安全基本五要素

- 机密性:确保信息不暴露给未授权的实体或进程。

- 完整性:只有得到允许的人才能修改数据,并且能够判新出数据是否已被篡改。

- 可用性:得到授权的实体在需要时可访问数据,即攻击者不能占用所有的资源而阻碍授权者的工作。

- 可控性:可以控制授权范围内的信息流向及行为方式。

- 可审查性:对出现的信息安全问题提供调查的依据和手段。

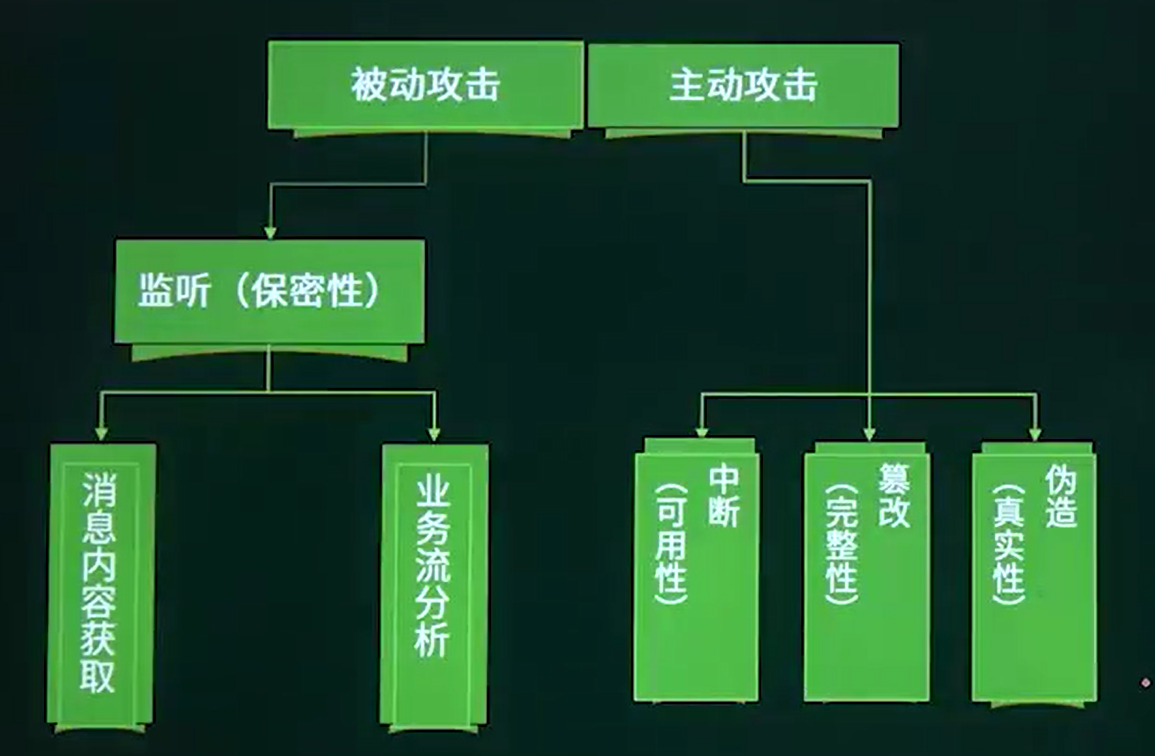

3.1.2、主动攻击与被动攻击

| 攻击类型 | 攻击名称 | 描述 |

| 被动攻击 | 窃听(网络监听) | 用各种可能的合法或非法的手段窃取系统中的信息资源和敏感信息。 |

| 业务流分析 | 通过对系统进行长期监听,利用统计分析方法对诸如通信频度、通信的信息流向、通信总量的变化等参数进行研究,从而发现有价值的信息和规律。 | |

| 非法登录 | 有些资料将这种方式归为被动攻击方式。 | |

| 主动攻击 | 假冒身份 | 通过欺骗通信系统(或用户)达到非法用户冒充成为合法用户,或者特权小的用户冒充成为特权大的用户的目的。黑客大多是采用假冒进行攻击。 |

| 抵赖 | 这是一种来自用户的攻击,比如:否认自己曾经发布过的某条消息、伪造一份对方来信等。 | |

| 旁路控制 | 攻击者利用系统的安全缺陷或安全性上的脆弱之处获得非授权的权利或特权。 | |

| 重放攻击 | 所截获的某次合法的通信数据拷贝,出于非法的目的而被重新发送。 | |

| 拒绝服务(DOS) | 对信息或其它资源的合法访问被无条件地阻止。 |

3.2、考点2、计算机病毒与木马

病毒:编制或者在计算机程序中插入的破坏计算机功能或者破坏数据,影响计算机使用并且能够自我复制的一组计算机指令或者程序代码。

计算机病毒具有隐蔽性、传染性潜伏性、触发性和破坏性等特点。

木马:计算机木马是一种后门程序,常被黑客用作控制远程计算机的工具。

| 类型 | 感染目标 |

| 引导型病毒 | 引导盘 |

| 文件型病毒 | exe文件 |

| 宏病毒 | doc、xls等offce文件 |

| 网络型病毒 | 电子、邮件 |

| 混合型 |

3.2.1、病毒命名规则

系统病毒(前缀:Win32、PE、W32,如:KCOM--Win32.KCOM)

蠕虫病毒(如:恶鹰--Worm.BBeagle)

木马病毒、黑客病毒(如:QQ消息尾巴木马--Trojan.QQ3344)

脚本病毒(如:红色代码--Script.Redlof)

宏病毒(如:美丽莎--Macro.Melissa)

后门病毒(如:灰鸽子--Backdoor.Win32.Huigezi)

病毒种植程序病毒(冰河播种者--Dropper.BingHe2.2c)

破坏性程序病毒(杀手命令--Harm.Command.Killer)

玩笑病毒(如:女鬼--Jioke.Grl ghost)

捆绑机病毒(如:捆绑QQ--Binder.QQPass.QQBin)

四、安全控制策略

4.1、考点1、防火墙技术(⭐⭐⭐)

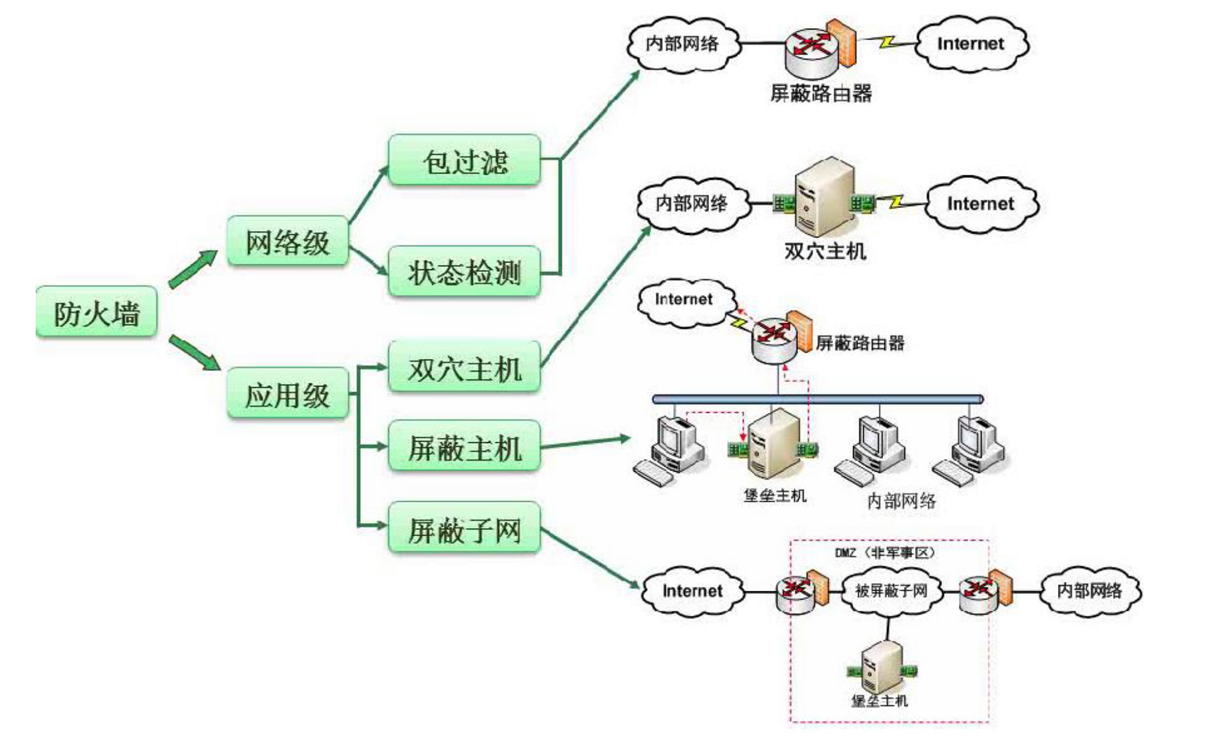

网络级防火墙 ,层次低,但是效率高,因为其使用包过滤和状态监测手段,一般只检验网络包外在(起始地址、状态)属性是否异常,若异常,则过滤掉,不与内网通信,因此对应用和用户是透明的。但是这样的问题是,如果遇到伪装的危险数据包就没办法过滤。

应用级防火墙 ,层次高,效率低,因为应用级防火墙会将网络包拆开,具体检查里面的数据是否有问题,会消耗大量时间,造成效率低下,但是安全强度高。包括双宿主主机、屏蔽主机网关、被屏蔽子网等方法。

注意:被屏蔽子网方法,是在内网和外网之间增加了一个屏蔽子网,相当于多了一层网络,称为 DMZ (非军事区),这样,内网和外网通信必须多经过一道防火墙,屏蔽子网中一般存放的是邮件服务器、WEB服务器这些内外网数据交互的服务器,可以屏蔽掉一些来自内部的攻击,但是完全来自系统内部服务器的攻击还是无法屏蔽掉

4.2、考点2、其他安全控制策略(⭐⭐)

| 说明 | |

| 防火墙技术 | 包过滤防火墙、应用代理网关防火墙、状态监测防火墙。防外不防内。 |

| 加密技术 | 对称与非对称加密技术。 |

| 对称与非对称加密技术。 | 用户识别和验证。核心是识别访问者是否属于系统的合法用户,目的是防止非法用户进入系统。 |

| 访问控制技术 | 控制不同用户对信息资源的访问权限。 |

| 网络反病毒技术 | 杀毒软件等防病毒产品。 |

| 杀毒软件等防病毒产品。 | 漏洞监测和安全风险评估技术,可预知主体受攻击的可能性和具体地指证将要发生的行为和产生的后果。网络漏洞扫描技术主要包括网络模拟攻击、漏洞监测、报告服务进程、提取对象信息以及测评风险、提供安全建议和改进等功能,帮助用户控制可能发生的安全事件,最大可能地消除安全隐患。 |

| 入侵检测技术 | 通过对系统中用户行为或系统行为的可疑程度进行评估,并根据评估结果来鉴别系统中行为的正常性,从而帮助系统管理员进行安全管理或对系统所受到的攻击采取相应的对策。 评估(专家系统)过程:攻击者行为与模式库可疑行为记录进行模式匹配,如果匹配成功则报警。 |

五、安全防范体系分级(⭐)

安全防范体系的层次划分:

- 物理环境的安全性。包括通信线路、物理设备和机房的安全等。物理层的安全主要体现在通信线路的可靠性(线路备份、网管软件和传输介质)、软硬件设备的安全性(替换设备、拆卸设备、增加设备)、设备的备份、防灾害能力、防干扰能力、设备的运行环境(温度、湿度、烟尘)和不间断电源保障等。

- 操作系统的安全性。主要表现在三个方面,一是操作系统本身的缺陷带来的不安全因素,主要包括身份认证、访问控制和系统漏洞等;二是对操作系统的安全配置问题;三是病毒对操作系统的威胁。

- 网络的安全性。网络层的安全问题主要体现在计算机网络方面的安全性,包括网络层身份认证、网络资源的访问控制、数据传输的保密与完整性、远程接入的安全、域名系统的安全、路由系统的安全、入侵检测的手段和网络设施防病毒等。

- 应用的安全性。由提供服务所采用的应用软件和数据的安全性产生,包括Web服务电子邮件系统和DNS等。此外,还包括病毒对系统的威胁。

- 管理的安全性。包括安全技术和设备的管理、安全管理制度、部门与人员的组织规5)则等。管理的制度化极大程度地影响着整个计算机网络的安全,严格的安全管理制度、明确的部门安全职责划分与合理的人员角色配置,都可以在很大程度上降低其他层次的安全漏洞。