目录

- 背景

- 解决方案。

- 1.使用自签证书(浏览器报警、免费)

- 2.更换支持自签自续的CA机构(免费)

- 3.付费选择CA机构

- 免费SSL证书正在逐渐被淘汰,证书部署自动化的发展趋势即将到来

- 免费的SSL证书有以下弊端

- 1.有效期短:

- 2.兼容性问题:

- 3.不稳定性和撤销风险:

- 4.安全性与信任度:

- 5.加密强度:

- 6.品牌形象:

- browser

- 谷歌提议将SSL证书有效期缩短至90天

- 未来或将强制缩短SSL证书为7天一次签发

- 为什么由浏览器(browser)去决定CA的生死?

- 浏览器来管理CA。

- 被浏览器封杀的CA

- 沃通

- 赛门铁克

- 提议缩短SSL签发有效期的目的是什么?

- 是为了赚CA的保护费吗?

- 安全性

- 结论

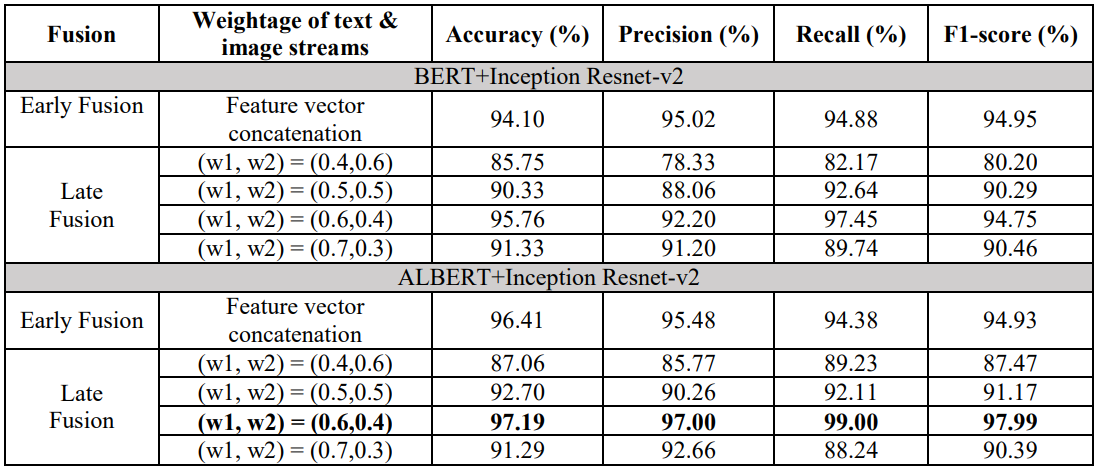

背景

最近我使用的SSL证书到期了,之前都是一年一次申购,一次申请一年,然后手动进行更换,

但是今天发现,再次申请的免费证书,只可以使用3个月(90天),

这就意味着,由之前每年一更换的证书,变成了3个月,很难受。

随后,我进行了一些调研咨询,结合自身的理解,目前有以下几个

解决方案。

1.使用自签证书(浏览器报警、免费)

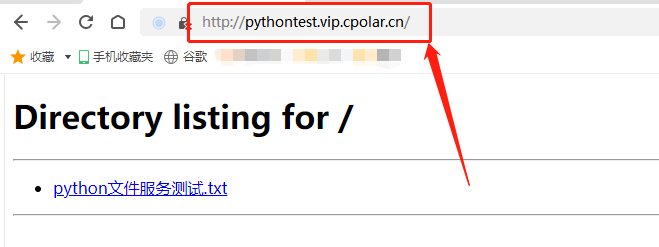

acme.sh是github上的一个开源项目,实现了acme协议, 可以从letsencrypt生成免费的证书。

官方文档(官方文档的使用说明很详细,推荐阅读):

英文:https://github.com/acmesh-official/acme.sh

中文:https://github.com/acmesh-official/acme.sh/wiki/说明

参考链接https://blog.csdn.net/weixin_43735348/article/details/105311767

2.更换支持自签自续的CA机构(免费)

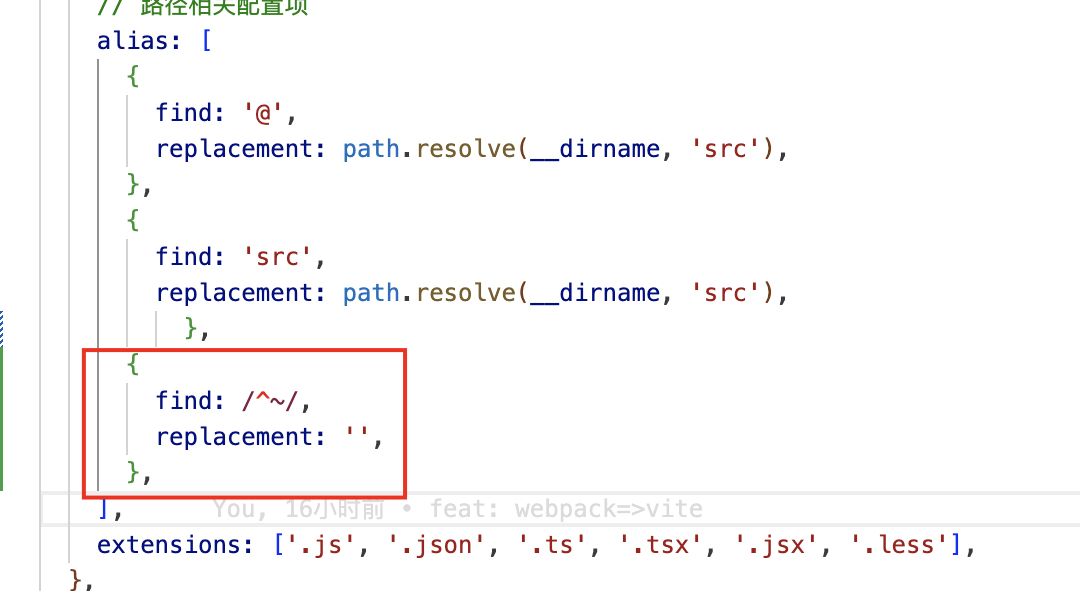

使用可以自动续签的,或者自动更换的,由浏览器认可的CA证书(比如OHTTPS),这种的自动更新ssl,有cdn的可以同步刷新,还支持泛域名。

以下两个是实例,我没用过

https://ssl.juyun.top/

https://www.ohttps.com/

3.付费选择CA机构

选择CA机构时,SSL证书品牌并不多,如果按照99.9信任度,交叉链不超过2级以上的,仅有:GlobalSign、DigiCert、Entrust,三家颁发机构。建议参考三项SSL证书颁发机构标准选择。贵之外没啥缺点 屏蔽问题都好了很多

参考如下:

一、包括古老的操作系统及设备默认根证书信任、浏览器可信度达到99.9%。

二、SSL证书链包括服务器(域名)证书不超过三级。组成具体:一本根证书、一本中间证书、一本服务器证书,组成的证书链。

三、SSL证书中间证书必须是根证书厂方品牌,禁止使用委托PKI品牌名称。

四、颁发机构5年内未出现重大网络安全事件。

五、合法性中国境内有合法性单位(合资或外企)登记。

六、ocsp服务器全球化统一网络。

免费SSL证书正在逐渐被淘汰,证书部署自动化的发展趋势即将到来

https://baijiahao.baidu.com/s?id=1763112984966001772&wfr=spider&for=pc

免费的SSL证书有以下弊端

1.有效期短:

免费SSL证书的有效期通常很短,比如只有1个月或3个月,这导致网站管理员需要频繁地更新证书,增加了管理负担。与之相比,付费证书的有效期一般更长,可达一年或更久。频繁的证书更换不仅耗时,还可能导致因忘记更新而出现证书过期的情况,影响网站的正常访问。

2.兼容性问题:

一些免费SSL证书可能在不同浏览器和操作系统上的兼容性较差,导致部分用户访问时遇到警告或无法正常访问,影响用户体验和网站流量。

3.不稳定性和撤销风险:

免费SSL证书有可能被证书颁发机构随时撤销,且在撤销后可能没有明确的通知机制,这给网站的稳定运营带来不确定性。同时,由于缺乏商业保险和合同保障,一旦出现问题,使用者可能无法获得赔偿或法律支持。

4.安全性与信任度:

免费SSL证书在身份验证方面可能不够严格,有的仅提供域名验证(DV),而不包括组织验证(OV)或扩展验证(EV),这使得它们在建立网站的信任度方面不如付费证书。此外,部分浏览器和用户可能对免费证书持有更高的警惕,认为它们不如付费证书可靠。

技术与客户服务支持:免费SSL证书往往缺乏全面的技术支持和客户服务,当遇到安装、配置或其它问题时,用户可能得不到及时有效的帮助,增加了使用难度和潜在的风险。

5.加密强度:

免费证书可能提供的加密强度较低,不足以应对复杂的网络安全威胁,而付费证书通常提供更高级别的加密算法,确保数据传输的安全性。

6.品牌形象:

对于企业而言,使用付费SSL证书可以在一定程度上提升品牌形象,展示公司对用户数据安全的重视,而免费证书可能不足以传达这种专业性和责任感

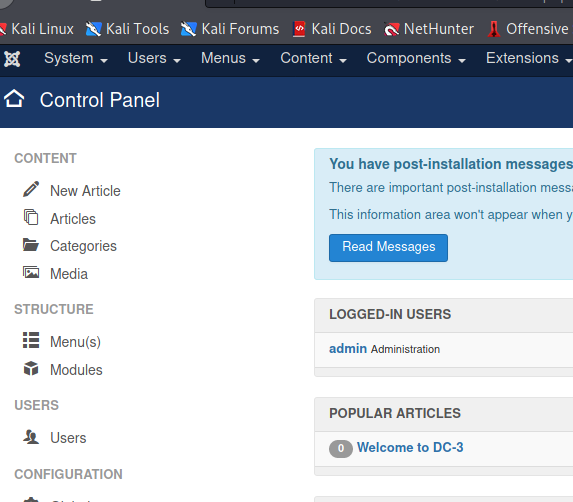

browser

下述,这四家代表browser(浏览器)

1.微软:Edge、Internet Explorer

2.苹果:Safari

3.谷歌:Chrome

4.Mozilla:Mozilla Firefox(火狐)

谷歌提议将SSL证书有效期缩短至90天

网站安全又遇新问题?谷歌提议将SSL证书有效期缩短至90天!

使用免费证书的站长们,都有这个疑问,以前都是一年现在直接90天一下缩减3/4

但是,实际上SSL证书有效期缩短至90天这个提议是由谷歌提议并推动的.

本次谷歌的提议,声明将通过“未来的政策更新或CA/B论坛投票提案”来执行,

但实际上,CA/B的信息没有意义,因为整个SSL体系是由B来说了算的,CA说白了就是参与方,象征性的投票。

因为如果CA或者其他的B不同意,谷歌大概率会走“政策更新”这条苹果走过的老路了,

作为 Chrome 根程序的要求,来单方面强制执行此更改,并且让其成为每个商业公共CA都不得不遵循的事实标准。

本次缩短至90天,没有强制执行,只是browser方的四个同意了,等同于同意执行,

浏览器执行信任根政策,只要b的四个同意执行就是没跑了。

未来或将强制缩短SSL证书为7天一次签发

谷歌最新的提议将SSL证书有效期缩短为7天,,提议是否落实,就要看其他的browser是否同意了,目前还没有任何提交讨论的实际行动,但不排除,Chrome进行 “政策更新”,作为 Chrome 根程序的要求,来单方面强制执行此更改。强制执行

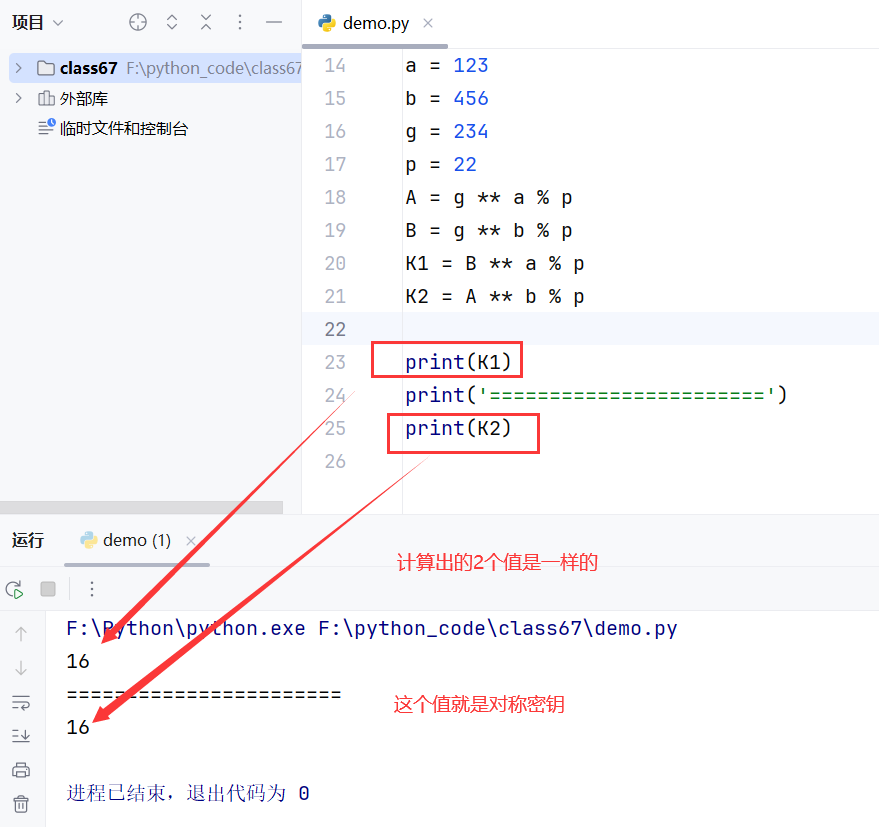

为什么由浏览器(browser)去决定CA的生死?

浏览器来管理CA。

browser不做信任根,只是做浏览器去信任某个根证书,这四家没有一家浏览器是卖证书的,他们是作为浏览器一方来管理CA,并且browser的决策,是直接到影响这些CA机构,

由于浏览器信任根机制,导致他们对于CA有约束力,通常来讲一些决策需要上述的browser全部同意才能执行,

大家所熟知的,globalsign、科摩多这种不过就是CA机构,而已下图所示

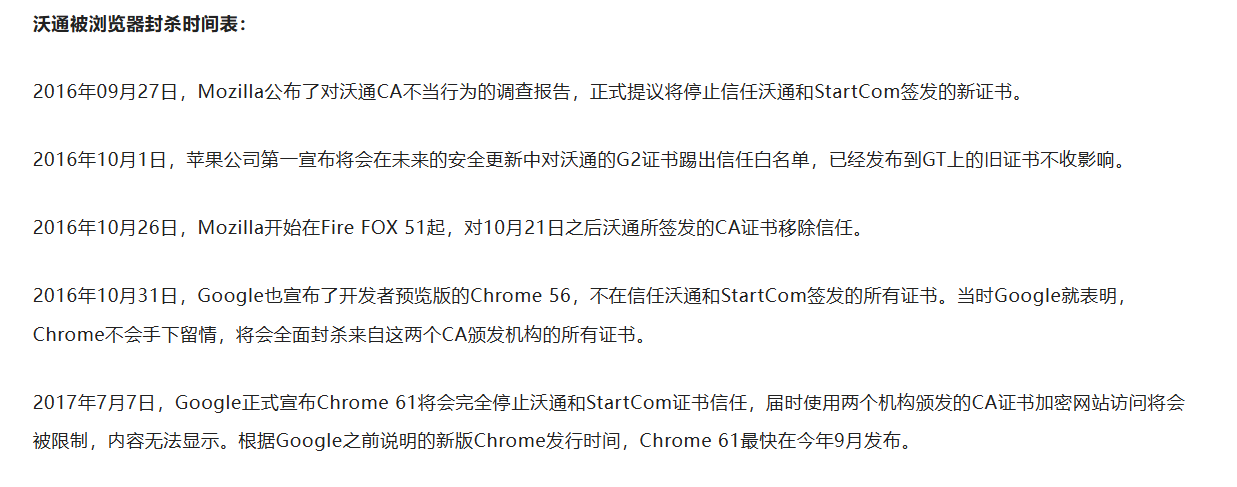

被浏览器封杀的CA

browser就是负责管理CA的,如果没有按照规则执行那么结果就是和沃通一样,沃通以及沃通签发的所有证书全部失效

沃通

比如,当年沃通就是被这么搞死了,不过也是作死,子域名能签出来根域名

赛门铁克

谷歌怒了 宣布将不再信任赛门铁克SSL证书

提议缩短SSL签发有效期的目的是什么?

是为了赚CA的保护费吗?

是想让CA给它交保护费?交了钱就可以一年签发?

没必要,因为就算不这么做CA也要交保护费, 不管怎么样CA一样要交保护费,CA交的钱一点也不少

而且,做浏览器的怎么会馋CA赚的钱,除了Mozilla,这家比较特殊以外,其他自己业务早就赚翻天了,做浏览器的都是大公司,不在意这点的,安全考量确实有必要。反正这四家除了Mozilla缺钱,其他的压根看不上

CA能赚钱的业务是OV EV而非DV

而OV EV这些要审核的,缩短了SSL的签发有效期,会加大CA的工作压力,算上审核,签发,调试的时间,真搞成7天估计每天都在更新证书。

安全性

因为过长的证书时间泄露风险就会越大,

而且谷歌的最终目的就是,像cloudflare那样,让所有网站可以自动更新SSL,证书部署自动化,泛域名、更新CDN。

所以,谷歌有点太理想了,一直都是浏览器这边再强行推进,CA机构是很反对缩短时间的。

结论

CAB联盟以前是听CA的话,后来浏览器这边搞了一套信任策略,然后现在就是CA听B的话