渗透测试靶机— DC系列 DC-9

开启靶机,依旧登录窗,平平无奇

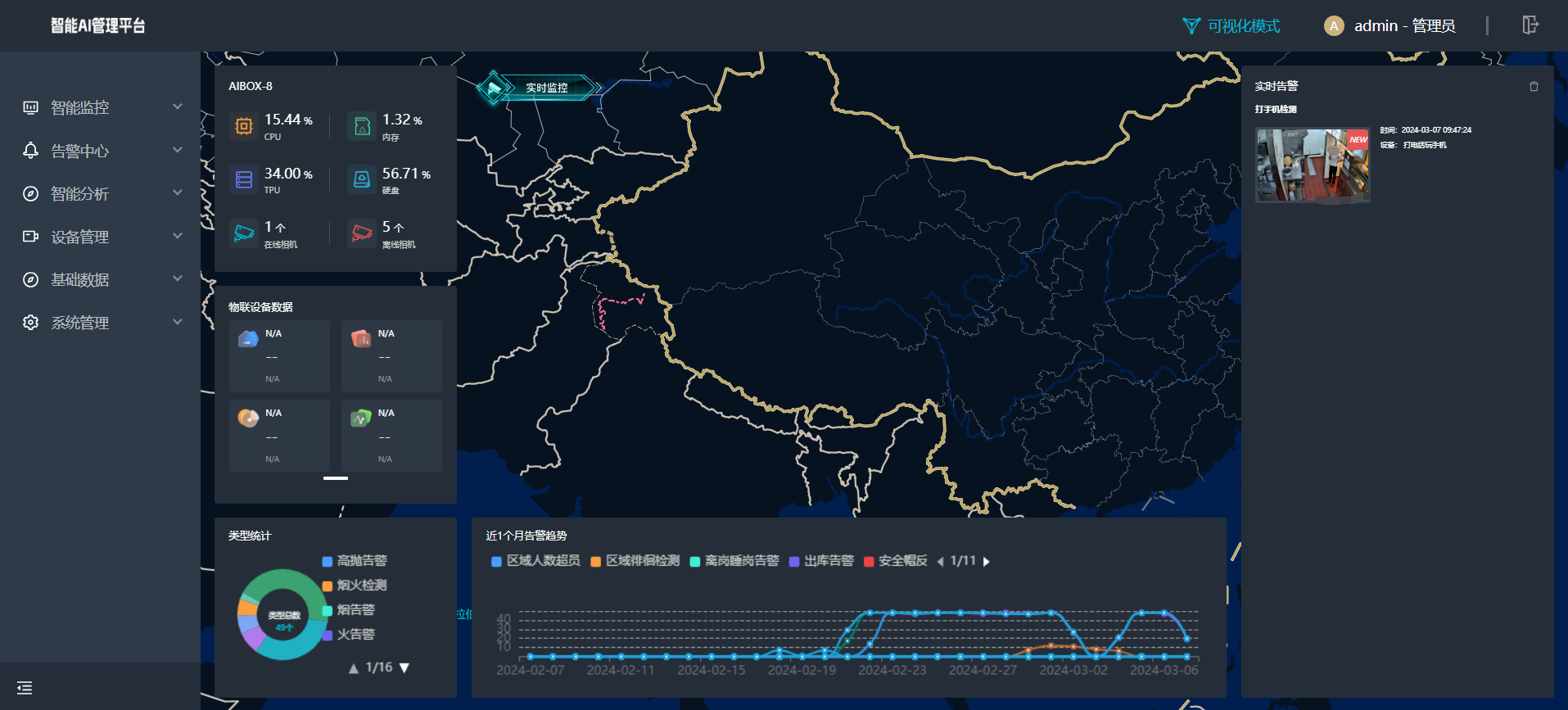

扫描信息

访问页面看看

-

页面中存在查询接口,这里页面输入的内容是get请求,可以尝试sql注入,如果是post请求,那么抓包。将请求体放入sqlmap跑一下就知道了

-

这里测试出了SQL注入,那么继续爆一下密码等信息

-

解密发现密码为:transorbital1

-

登录成功!!!

-

这里既然通过本地发现文件不存在,试试目录穿越,读取文件内容

-

果然查到了这里的文件

这里存在不少用户,可以尝试ssh爆破

这里通过搜索发现:

参考大佬的链接

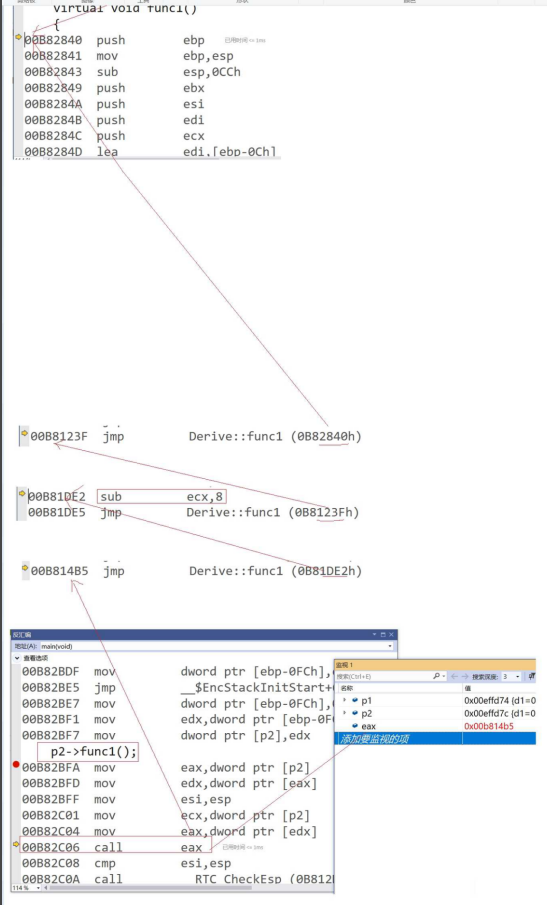

- ssh 的22端口状态是filtered 的,猜想是被服务器装了 knockd 工具隐藏了。查找 knockd(保证指定端口)的配置文件(/etc/knockd.conf)

大佬的思路:knockd

目的:使用 knockd 保护指定端口

作用:使用者连线前必须先依序 ‘敲击’ 指定端口 (port knocking), knockd 才开放受到保护的埠口

用法:配置文件路径 /etc/knockd.conf

那么就要访问这个文件看看内容

根据大佬的思路,这里访问三次这端口,那么ssh服务就会open

所以这里直接nc访问三次

然后就可以直接ssh了

这里使用ssh,在前面的passwd中是存在一些用户名的,并且SQL注入是可以看到相关的用户及密码的,那么尝试使用这个作为字典来爆破

使用爆破出的账号密码登录,查看相关信息

这里也能发现一部分密码,添加在密码表中,试试再次爆破

可以看到这里又能够爆破出一组账号信息

fredf/B4-Tru3-001

登录,这里也能看到存在提权

直接切换到对应目录,看看这个文件

这里直接执行,发现一个test.py 文件

查找一下

直接查看这里的py脚本文件

直接问问ai,发现这里就是一个将第一个参数读出来,写到第二个里面去

那么使用openssl来进行密码的生成

然后使用当前的这个密码,来伪造一个passwd中的用户

这里就添加成功了,那么直接su切换用户就能提权了

至此,打靶成功!!!感谢大佬指点

参考大佬链接

![鸢尾花书实践和知识记录[数学要素3-1万物皆数]](https://i-blog.csdnimg.cn/direct/f7ca3cfc6444481a890ec05bf174c77a.png)