反射型xss(get)

步骤一,我们先打开网站(第一关)

步骤二,首先来到第一关我们先随便输入一个数字1,下边显示谁是1,我不在乎!

步骤三,输入代码:<script>alert(1)</script>我们发现输入不完整,点击快捷键F12调出引导菜单根据箭头指示我们来进行操作下面有一个最多输入20我们改的大一点改成50

步骤四,在尝试输入<script>alert(1)</script>我们发现可以了

步骤五,点击submit

结果显示1我们爆破成功

反射型xss(post)

步骤一,我们来到第二关

步骤二,我们根据提示输入登录账号密码admin;123456

步骤三,登录进去我们随便输入一个数字

步骤四,点击submit

发现和第一关一样我们还是输入<script>alert(1)</script>

结果显示1我们爆破成功

存储型xss

步骤一,我们来到第三关

步骤二,我们试着输入一个数字1发现只是有留言列表里面有

步骤三,点击submit

输入<script>alert(1)</script>

结果显示1我们爆破成功

DOM型xss

第四关和前几关不太一样了,底下可以点击

步骤一,我们试着输入一个数字1

步骤二,点击之后出现Not Found

步骤三,我们输入'οnclick="alert(1)"'

步骤四,点击submit

结果显示1我们爆破成功

DOM型xss-X

步骤一,打开第五关

第五关和第四关一样我们输入'οnclick="alert(1)"'只不过就是多点一下下边的点击处

xss之盲打

步骤一,打开第六关

步骤二,第一个框里输入代码<script>alert(1)</script>第二个框里就输入什么都可以了点击提交

我们看到提示里面有个链接复制下来进入管理员用户,点击提示我们知道了登录的账号密码admin;123456我们登录进去

步骤三,点击login

结果显示1我们爆破成功

xss之过滤

步骤一,打开第七关

步骤二,我们在框里输入代码<script>alert(1)</script>

步骤三,显示下面那个说明没有爆破成功我们看提示说试试绕过改一下小写换大写

步骤三四,点击submit

步骤三四,点击submit

结果显示1我们爆破成功

xss之htmlspecialchars

步骤一,打开第八关

步骤二,输入代码Javascript:alert(1)

步骤三点击一下下面的点击点

结果显示1我们爆破成功

xss之href输出

步骤一,打开第九关

步骤二,输入代码Javascript:alert(1)

步骤三点击一下下面的点击点

结果显示1我们爆破成功

xss之js输出

步骤一,打开第十关

步骤二,输入代码<script>alert(1)</script>

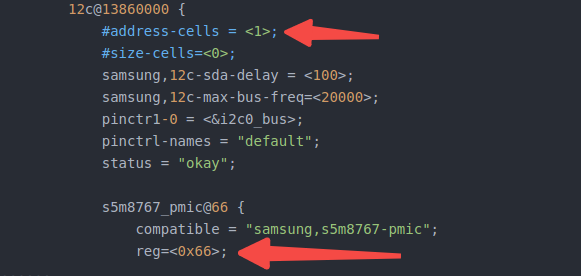

我们发现不管用,右键打开源代码找到红花箭头这个看见这个输入框输入<script>alert(1)</script>,没有显示,打开源代码查看,发现输入被包括在<script></script>标签中,需要在输入前面输</script>闭合前面的<script>标签

我们输入</script><script>alert(1)</script>

步骤三,点击submit

结果显示1我们爆破成功

![[译] RAGFlow 使用说明](https://i-blog.csdnimg.cn/direct/ce9ec15448e84eb7a04bdebe140f8a64.png)

![P7910[CSP-J2021]插入排序](https://i-blog.csdnimg.cn/direct/5c83867118744ea5965809c54c9882bc.png)