学习资料:

arpspoof安装和5分钟基于linux-kali的arp攻击防御示例(保姆级图文)【网络工程】_arspoof工具 linux无网络环境安装-CSDN博客

arp欺骗原理_arp欺骗攻击原理-CSDN博客

ARP欺骗_arp欺骗复现-CSDN博客

ARP欺骗原理及实现-CSDN博客

kali嗅探流量、限速、断网操作_kali开启流量转发-CSDN博客

ARP诈骗是什么

ARP欺骗(ARP spoofing),又称ARP毒化(ARP poisoning,网络上多译为ARP病毒)或ARP攻击,是针对以太网地址解析协议(ARP)的一种攻击技术,通过欺骗局域网内访问者PC的网关MAC地址,使访问者PC错以为攻击者更改后的MAC地址是网关的MAC,导致网络不通。此种攻击可让攻击者获取局域网上的数据包甚至可篡改数据包,且可让网络上特定计算机或所有计算机无法正常连线。

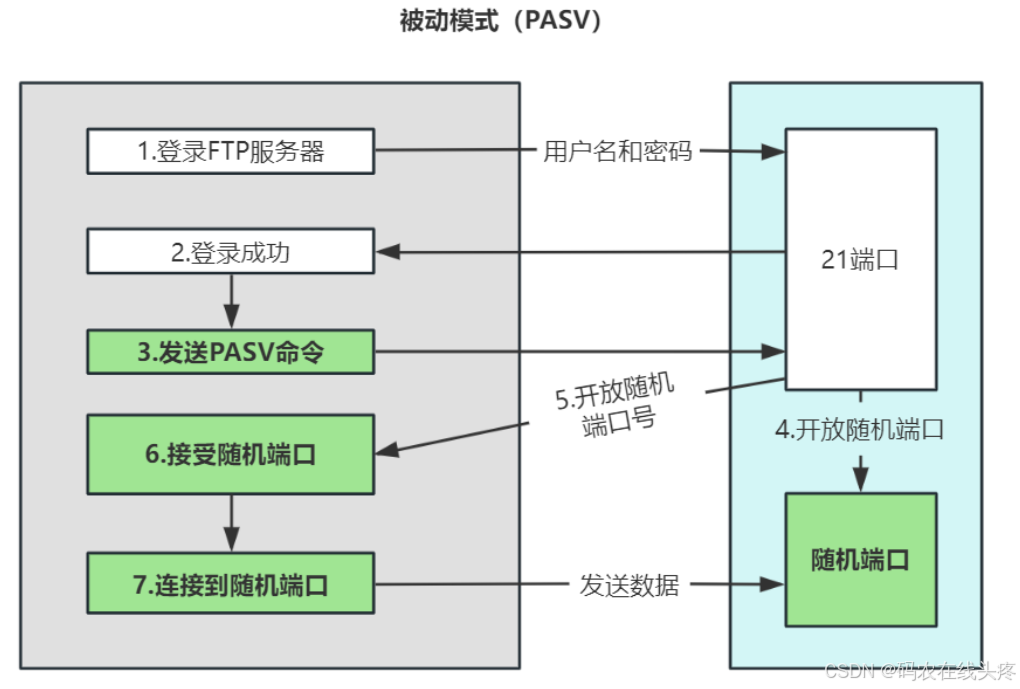

ARP诈骗的原理

ARP 协议的缺陷在于缺乏验证机制。当主机接收到 ARP 数据包时,不会进行任何认证就刷新自己的 ARP 高速缓存。利用这一点可以实现 ARP 欺骗,造成 ARP 缓存中毒。所谓 ARP 缓存中毒,就是主机将错误的IP地址和MAC地址的映射信息记录在自己的ARP高速缓存中

ARP攻击发送的是ARP应答,但是ARP应答包中的MAC地址为虚假地址,所以在其他主机想要进行通信时,会将目的MAC地址设置成此虚假MAC地址导致无法正常通信。

这里面有原理的形象比喻:arp欺骗原理_arp欺骗攻击原理-CSDN博客

ARP欺骗分类

1.主机欺骗:欺骗对象为主机。

2.网关欺骗:欺骗对象为网关,可以获得其他主机的进流量。

ARP攻击的危害

1.造成局域网中的其他主机断网。

2.劫持局域网中其他主机或网关的流量,获取敏感信息等。

ARP攻击最终的结果是导致网络中断,而ARP欺骗的最终结果是使得流量通过自身达到监控或控制的目的

ARP的复现

(1)实现断网

查看基础信息:

靶机 win7

默认网关:192.168.91.2

ip地址:192.168.91.133

攻击机:kali2023

ip地址:192.168.91.128

1.在虚拟机中下载好arpspoof工具

2. 利用命令查看存活主机,fping -g 192.168.91.0/24,查看当前局域网还存在那些主机,以确定要攻击的主机的ip地址

3.命令格式:arpspoof -i 网卡 -t 目标ip 网关

其中,-i后面的参数是网卡名称,-t后面的参数是目的主机和网关,截取目标的主机发往网关的数据包

4.发现靶机被断网了

4.发现靶机被断网了

5.ctrl+c 停止又可以访问

(2)限制网络

1.要限制网速,kali要先开启路由器转发功能

cat /proc/sys/net/ipv4/ip_forward

回显0表示没开启流量转发,显示1表示开启了。

2.开启路由器转发的功能,echo 1 > /proc/sys/net/ipv4/ip_forward

3.发现有明显的网络延迟

限制网速200ms延时

sudo tc qdisc add dev eth0 root netem delay 200ms

取消限制网速200ms延时

sudo tc qdisc del dev eth0 root netem delay 200ms

参数:

qdisc:排队规则

add:添加

dev:设备(网卡)

root:root用户身份

netem delay:设置网络延时时间

4.取消200ms延时,恢复正常

(3)嗅探流量

1.需要让被攻击机通过攻击机进行上网,所以开启kali的流量转发。

echo 1 > /proc/sys/net/ipv4/ip_forward;开启流量转发。

cat /proc/sys/net/ipv4/ip_forward ;检查是否开启了

2.这个时候win7会经过kali上网,kali也就可以抓取win7数据了。win7在网上浏览内容时,使用wireshark就可以抓到很多流量包

防御ARP攻击

1.静态绑定

网关对每台主机进行IP和MAC地址静态绑定,同时每台主机对网关进行IP和MAC地址静态绑定,这是防止ARP欺骗的最根本办法。

2.ARP防火墙

时每台主机对网关进行IP和MAC地址静态绑定,这是防止ARP欺骗的最根本办法。

3.ARP防火墙

使用ARP防火墙比静态绑定要简单,且同样能有效防止ARP攻击。

![单词拆分[中等]](https://i-blog.csdnimg.cn/direct/f5629aa42fbd45808b4530bede4cce8c.png)