“物以稀为贵,藏之深则安。”

在信息时代的洪流中,数据之珍贵,无异于古时之金玉珠宝,而保护这些数据的安全,则成为了现代人心中的一道重要防线。

U盘,这小巧便携的数据存储工具,虽不及古时铜匣玉锁那般精致,却承载着无数信息与智慧的光芒。

然而,数据泄露之虞,如同夜行者潜伏于暗处,让人心生忧虑。

故而,寻觅一款高效、可靠的U盘加密软件,以科技之盾,护数据周全,实乃当务之急。

一、古韵今风,数据安全之变迁

回望历史长河,古人对于重要物品的保存,往往依赖于物理上的隔绝与复杂的锁具。

从青铜器上的铭文,到竹简丝帛的秘藏,再到后来铜匣、玉锁等精致锁具的出现,无一不体现了人类对信息安全的不懈追求。

而今,随着信息技术的飞速发展,数据成为了新时代的“财富”,其保护方式也随之发生了翻天覆地的变化。

U盘,作为数据交换的桥梁,其安全性自然成为了人们关注的焦点。

二、U盘加密软件:守护数据的第一道防线

在众多保护U盘数据的手段中,加密软件无疑是最为直接且有效的方式之一。

它通过对存储在U盘上的数据进行加密处理,使得未经授权的用户即便获取了U盘,也无法轻易读取其中的内容,从而大大降低了数据泄露的风险。

那么,面对市场上琳琅满目的U盘加密软件,究竟哪款更加适合我们的需求呢?

三、精选推荐:几款优秀的U盘加密软件

一)域智盾

这是一款专为U盘设计的加密软件,它提供了即时加密和自动加密两种模式,用户可以根据自己的需求进行选择。

其加密过程简单快捷,且加密后的U盘在其他计算机上也能保持加密状态,非常适合经常需要在不同计算机间传输数据的用户。

1,U盘加密:

加密后的U盘会有两个区:分别是明区和暗区。

明区用于存放常规文件,而暗区则用于存储重要文件,只有经过授权的用户才能访问。

这种加密方式既保证了U盘的正常使用,又有效防止了重要数据被非法获取。

当电脑允许加密U盘使用时,插入U盘,就会看到两个盘如:E盘和F盘

若没有使用加密U盘权限,那么只能看到一个明区:E盘

2,U盘审计:

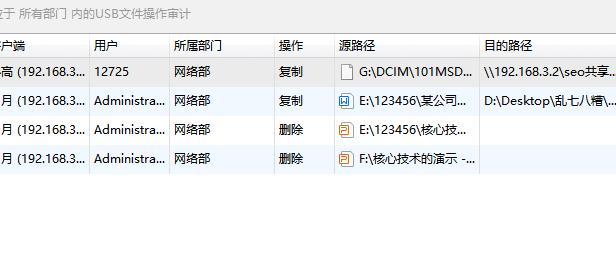

U盘的插拔可以被识别并记录。

3,U盘文件操作记录

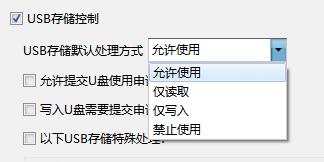

4,U盘控制:

有四种分别是禁止使用、仅读取、仅写入、仅允许使用

使用专业的U盘管理软件可以实现对USB设备的精细化管理,既能够满足企业对于涉密数据的管理需求,又能够避免对其他必要的USB设备造成不必要的影响。

二)BitLocker(Windows内置)

对于Windows用户而言,BitLocker无疑是一个值得推荐的选择。

作为Windows系统自带的加密功能,BitLocker不仅操作简单,而且支持多种加密模式,能够有效保护U盘中的数据不被未授权访问。

此外,它还支持加密整个U盘或仅加密特定文件夹,灵活性极高。

三)TrueCrypt(已停止更新,但依旧可用)

尽管TrueCrypt项目已正式宣布停止更新,但其强大的加密能力和广泛的兼容性仍让许多用户对其青睐有加。

TrueCrypt支持多种加密算法,且界面友好,易于上手。

不过,鉴于其不再更新的现状,用户在使用时需注意安全风险的评估。

四)VeraCrypt(TrueCrypt的继承者)

作为TrueCrypt的继任者,VeraCrypt在继承了前者优点的基础上,还修复了已知的安全漏洞,并增加了新的特性和改进。

VeraCrypt同样支持多种加密算法和加密模式,且兼容性好,是保护U盘数据的理想选择之一。

四、防复制软件的必要性

除了加密软件外,防复制软件也是保护U盘数据安全的重要手段之一。

这类软件通常能够阻止他人通过简单的复制粘贴操作将U盘中的数据转移到其他存储介质上。

虽然有些加密软件已经内置了防复制功能,但专门的防复制软件往往能提供更加全面和细致的保护。

在选择防复制软件时,用户应关注其兼容性、易用性以及防护效果等方面。

以上就是小编木子分享的全部内容了,如果还想了解更多内容,可以私信评论小编木子哦~

![[Python学习日记-7] 初识基本数据类型(下)](https://i-blog.csdnimg.cn/direct/ae10f8b3ce31431f9f4379fef45bcaec.png)