目录

引言

Obfs4流量特征

数据包大小与分布

时间间隔(IAT)

流量方向

加密特征

Obfs4流量识别方法

深度学习模型识别

示例代码

基于部分数据的多级剪枝方法

方法步骤

深度包检测与机器学习结合

应用场景

网络安全监控

Tor网络访问优化

匿名通信保护

学术研究

实际案例分析

案例一:Tor网络流量监控与识别

案例二:匿名通信工具优化

结论

引言

在网络通信中,匿名性和安全性一直是用户关注的核心问题。特别是在一些网络环境受限的国家或地区,如何安全地使用互联网服务成为了一个重要的课题。Obfs4(Pluggable Transport layer for Tor)作为一种插件式传输层协议,因其强大的混淆和加密能力,成为Tor网络中最常用的网桥节点协议之一。

然而,随着网络检测技术的发展,如何有效识别Obfs4流量成为了网络安全领域的一个重要研究方向。本文将从Obfs4流量的特征、识别方法以及应用场景等方面进行深入探讨,并结合实际案例和代码示例,为新手朋友提供有价值的参考。

Obfs4流量特征

数据包大小与分布

不同于常规流量,Obfs4流量在数据包大小上可能具有特定的分布规律。Obfs4协议通过在握手数据包中添加填充数据来混淆数据包大小特征,使得其大小分布更加随机化。这一特性在流量识别中是一个重要的线索。

时间间隔(IAT)

数据包之间的时间间隔(Inter-arrival Time, IAT)是识别Obfs4流量的另一个关键特征。Obfs4协议支持多种IAT模式,不同的iat-mode值会导致数据包时间间隔的变化,从而影响流量的时间特征。某些iat-mode值可能会模拟出更接近正常流量的特征,而其他值则可能更有规律性,更容易被识别。

流量方向

Obfs4流量的上行和下行流量的比例和顺序也是识别的重要特征。由于Tor网络的数据传输具有特定的方向性,通过观察流量的方向特征,可以辅助判断流量是否为Obfs4流量。

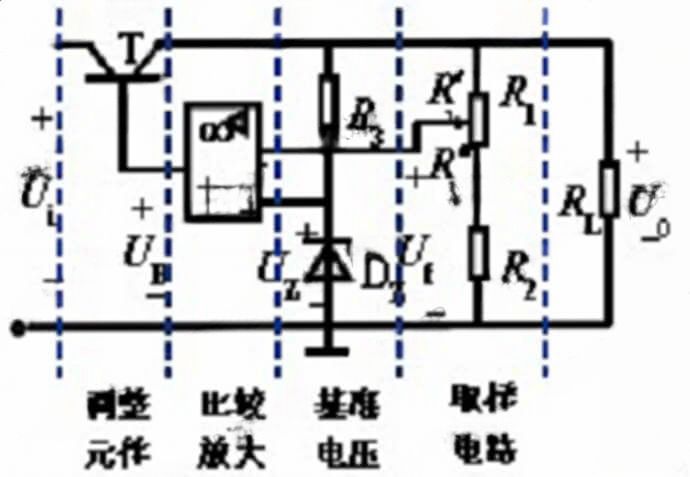

加密特征

由于Obfs4流量是加密的,因此其在流量特征上会有与普通流量不同的加密特征。Obfs4使用椭圆曲线加密(ECC)算法对TorPayload进行加密,并通过Diffie-Hellman密钥交换机制来生成会话密钥,这些加密特性使得Obfs4流量在外观上更加难以识别。

Obfs4流量识别方法

深度学习模型识别

深度学习模型在流量识别领域展现出了强大的能力。对于Obfs4流量的识别,可以通过预训练的深度学习模型来实现。识别过程主要包括以下几个步骤:

特征提取:从待检测流量中提取关键特征序列,如数据包大小、时间间隔、流量方向等。

统一化处理:对提取的关键特征序列进行统一化处理,以消除不同混淆模式下的差异,提高识别准确率。

模型预测:将统一化后的特征序列输入预训练的深度学习模型进行识别,判断流量是否为Obfs4流量。

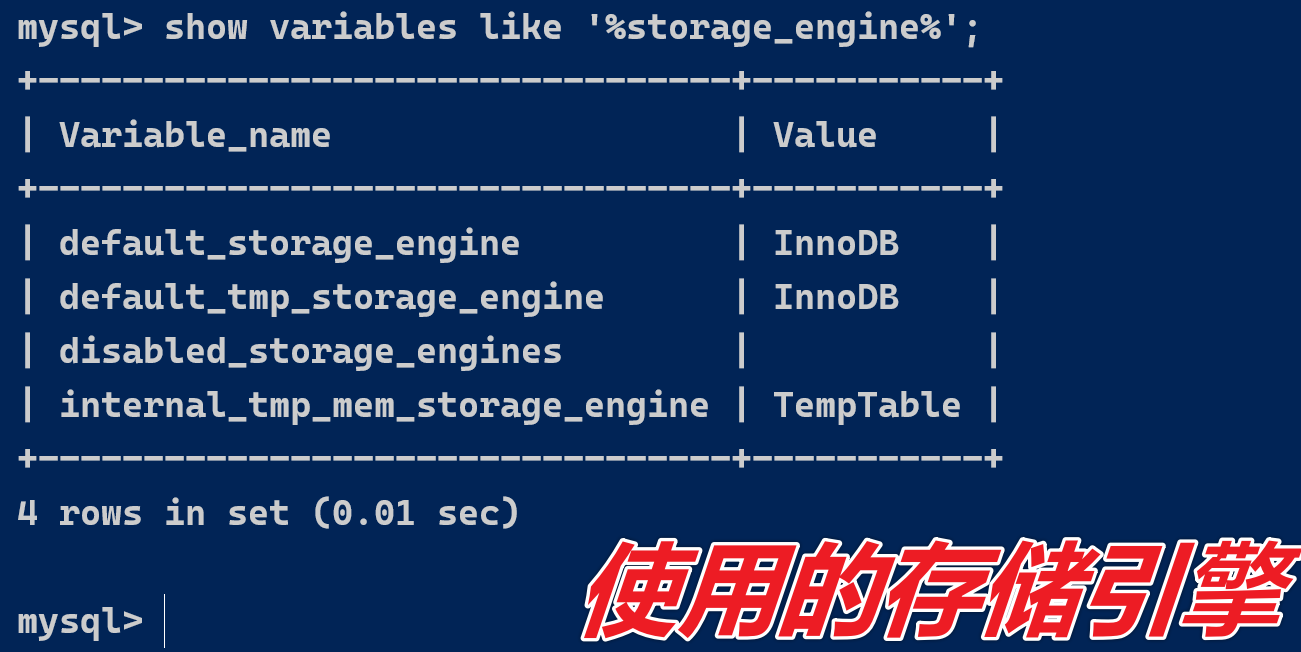

示例代码

以下是一个简化的深度学习模型识别Obfs4流量的伪代码示例:

import tensorflow as tf

from tensorflow.keras.models import Sequential

from tensorflow.keras.layers import Dense, LSTM

# 假设feature_sequences为统一化后的特征序列数据

# labels为对应的标签(0表示非Obfs4流量,1表示Obfs4流量)

# 构建LSTM模型

model = Sequential([

LSTM(64, input_shape=(None, len(feature_sequences[0][0]))),

Dense(1, activation='sigmoid')

])

model.compile(optimizer='adam', loss='binary_crossentropy', metrics=['accuracy'])

# 训练模型

model.fit(feature_sequences, labels, epochs=10, batch_size=32)

# 使用模型进行预测

predictions = model.predict(new_feature_sequences)基于部分数据的多级剪枝方法

针对在线流识别场景下的时间开销和识别准确度问题,一种基于部分数据的多级剪枝识别方法被提出。该方法仅收集每个流最先到达的少量数据包进行多轮快速过滤,并重点针对IAT模式特性设计识别方法,提升了Obfs4流量识别的效率和鲁棒性。

方法步骤

- 握手阶段识别:充分挖掘Obfs4握手数据包的隐含语义,进行随机性、时序和长度分布特征的粗粒度快速剪枝。

- 加密通信阶段识别:对每个流的前若干数据包进行特征提取,提高IAT相关特征的权重,利用分类方法进行细粒度识别。

深度包检测与机器学习结合

深度包检测技术通过分析数据包的特定字段或报文的熵来识别随机化混淆流量。结合机器学习算法(如C4.5、SVM、Adaboost等),可以对流量特征进行精细化分析和识别。这种方法在识别复杂混淆流量时具有较高的准确率。

应用场景

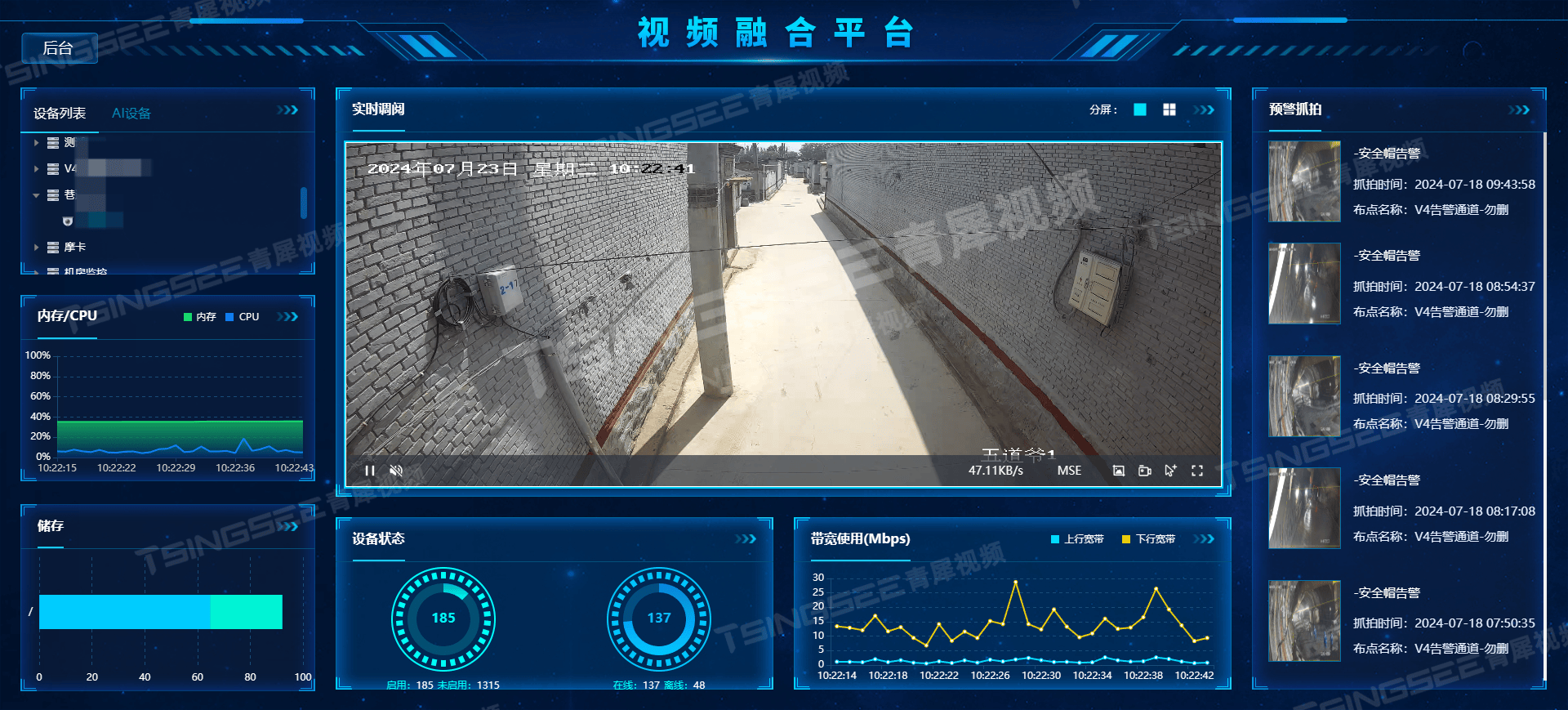

网络安全监控

Obfs4流量的识别在网络安全监控中扮演着至关重要的角色。政府和企业在维护网络安全时,需要密切关注并识别潜在的恶意流量,以防止数据泄露、网络攻击等安全事件的发生。通过部署专业的网络监控系统和流量分析工具,可以实时捕获网络中的数据包,并对其进行深度分析和识别,从而有效识别出Obfs4流量,进而采取相应的安全措施,如阻断、警告或记录等。

Tor网络访问优化

对于Tor网络用户而言,了解并优化Obfs4流量的使用是提高网络访问效率和稳定性的关键。由于Tor网络本身存在节点选择、网络延迟等问题,而Obfs4作为Tor网络中的一种重要协议,其流量的识别和优化直接影响到用户的使用体验。通过深入研究Obfs4流量的特征和行为模式,网络工程师可以设计出更加智能的流量调度策略,优化网络路径选择,减少延迟和丢包,从而提升Tor网络的访问速度和稳定性。

匿名通信保护

Obfs4流量的识别与保护也是匿名通信领域的一个重要议题。在一些网络环境受限的地区,用户为了保护自己的隐私和言论自由,会选择使用Tor网络等匿名通信工具。然而,这些工具的使用往往伴随着被检测和封锁的风险。通过加强Obfs4流量的识别和混淆技术的研究,可以为用户提供更加安全、可靠的匿名通信保障,防止网络监控和封锁,保护用户的隐私和自由。

学术研究

Obfs4流量的识别技术也为学术研究提供了丰富的素材和研究方向。网络安全、机器学习、网络通信等多个领域的学者可以通过对Obfs4流量的深入研究,探索出更加高效、准确的流量识别方法和技术,推动相关领域的发展和进步。同时,这些研究成果也可以为网络安全政策制定、技术标准制定等提供有力支持。

实际案例分析

案例一:Tor网络流量监控与识别

某国政府机构为了维护网络安全和稳定,部署了一套针对Tor网络流量的监控与识别系统。该系统通过收集网络中的数据包,利用深度包检测技术和机器学习算法对流量进行分析和识别。在识别过程中,系统特别关注Obfs4流量的特征和行为模式,通过构建基于LSTM的深度学习模型,实现了对Obfs4流量的高效识别。最终,该系统成功识别并阻断了大量潜在的恶意Tor流量,有效提升了网络安全防护水平。

案例二:匿名通信工具优化

某匿名通信工具为了提升用户体验和稳定性,对Obfs4流量的使用进行了优化。该工具通过深入分析Obfs4流量的特征和行为模式,设计了一套智能的流量调度策略。该策略根据网络环境和用户需求动态调整Obfs4流量的传输路径和参数设置,以减少延迟和丢包现象。同时,该工具还加强了对Obfs4流量的混淆技术研究,提高了流量的隐蔽性和抗检测能力。最终,该匿名通信工具在用户体验和稳定性方面取得了显著提升。

结论

Obfs4流量识别作为网络安全领域的一个重要研究方向,具有广泛的应用前景和重要的实际意义。通过深入研究Obfs4流量的特征和行为模式,我们可以利用深度学习、机器学习等先进技术实现对其的高效识别和优化。这些研究成果不仅有助于提升网络安全防护水平、保护用户隐私和自由,还可以为匿名通信工具的优化提供有力支持。未来,随着网络技术的不断发展和演进,Obfs4流量识别技术也将不断完善和升级,为网络安全和隐私保护事业贡献更多力量。