靶场在知攻善防实验室公众号中可以获取

前景需要:小王急匆匆地找到小张,小王说"李哥,我dev服务器被黑了",快救救我!!

挑战内容:

(1)黑客的IP地址

(2)遗留下的三个flag

解题

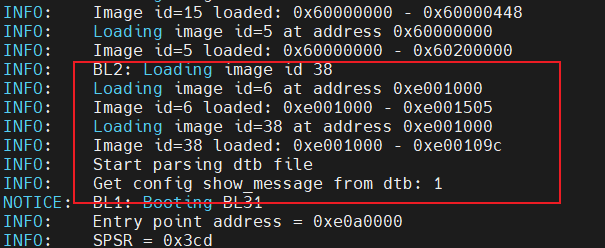

进入靶场打开 Script.sh

根据问题获取对应内容,首先要获取黑客的 IP,我们先看看最近的登录情况 last 命令

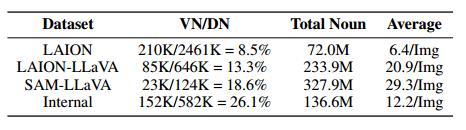

发现有一个以 root 身份登录的记录,该登陆者就是黑客,IP 为 192.168.75.129 黑客的登录时间节点要记一下 Mon Mar 18 20:23 (3 月 18 日 20:23 登录) ,25 分退出,一共的登录时长是两分钟。

接下来我们看一下有无新增可疑的用户 cat /etc/passwd

进程也需要看一下 ps -aux

查看 CPU 的占用率 top

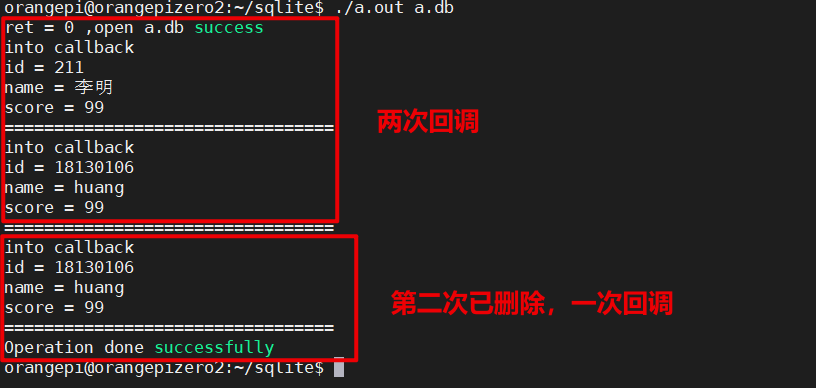

前面的操作都未发现可疑的程序,那么我们可以查看一下黑客使用了什么命令,由于黑客是以 root 身份登录的,我们要先进入 root 模式,然后查看历史命令 history

这些是开机启动文件,我们查看一下

找到了黑客的 IP,找到了遗留的文件,那么接下来就要找到黑客是如何进来的。查看该服务器开放的端口

没发现什么敏感的端口,我们查看系统安全日志:/var/log/secure 对照着前面的时间节点进行排查,黑客是在 Mon Mar 18 20:23 登录进来的。

我们查看一下 Redis 配置文件

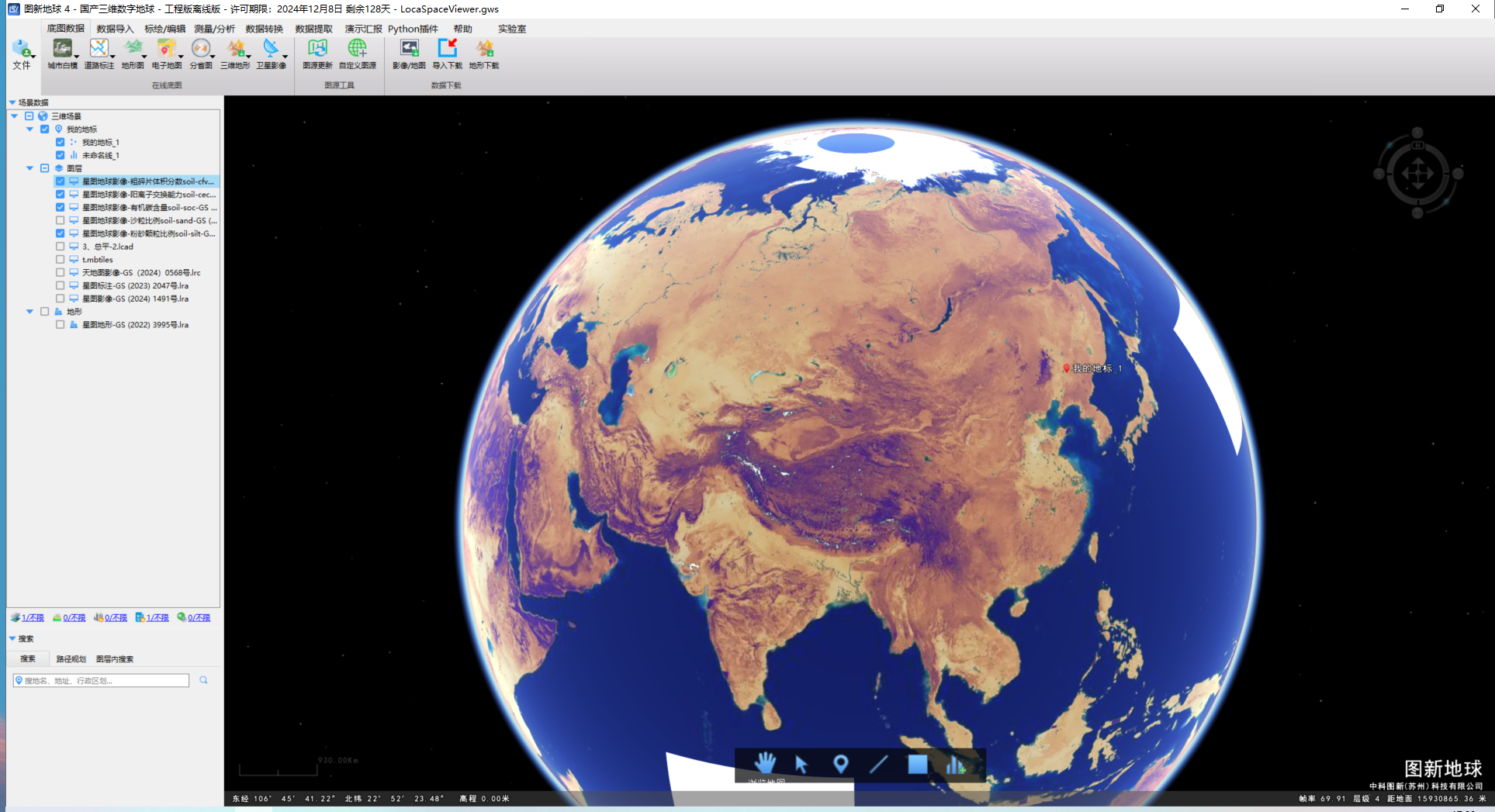

至此题目解答完毕,我们继续溯源攻击者的攻击方式。前面我们在查找可疑用户的时候发现了一个 Redis 用户,虽然这个不是可疑用户,但是通过它我们可以知道该服务器中存在 Redis 服务。

【Redis 的默认端口 6379】

我们使用 Whoamifuck 工具探测操作系统中可能存在的漏洞

发现存在 redis 未授权漏洞,那么攻击者很可能就是从这里进来的。开启 redis 服务

开启之后打开新的终端进行 redis 连接(回车直接进来了)

所以我们就溯源出了黑客的攻击思路:通过 redis 未授权写入 ssh 秘钥进行登录,然后写开机启动文件进行权限维持。

推荐工具

enomothem/Whoamifuck: 用于Linux应急响应,快速排查异常用户登录情况和入侵信息排查,准确定位溯源时间线,高效辅助还原攻击链。 (github.com)

探测用户登录信息、查看系统可能存在的漏洞等等

![Error “[object Object]“ when using LangChain‘s AzureChatOpenAI in Node.js](https://i-blog.csdnimg.cn/direct/1155ce8b26a14acba1e1e9ec9ba628e2.png)