第一节总则

1,灾难备份的目的

为了规范本所重要数据备份清单的建立,备份的职责,备份的检查。以及系统受到破坏后的恢复工作,合理防范计算机及信息系统使用过程中的风险,特制定本预案。

2,灾难恢复的定义

灾难恢复,指自然或人为灾害后,重新启用信息系统的数据,硬件及软件设备,恢复正常商业运作的过程。灾难恢复规划是涵盖面更广的业务连续规划的一部分,其核心即对企业或机构的灾难性风险做出评估,防范。特别是对关键性业务数据,流程及时记录,备份,保护。

3,灾难备份的重要性

数据备份是容灾的基础,是指为防止系统出现操作失误或者系统故障导致数据丢失,而将全部数据集合从应用主机的硬盘或者阵列复制到其他存储介质的过程。本所信息系统及计算机,服务器使用的软件及数据备份要按照要求进行,一旦发生系统灾害,负责系统管理的人员通过灾害发生前或其他信息系统所保存的各种备份介质,依据备份标记进行目的性的恢复。

第二节 损坏评估及启动应预案

1,灾难发生时,需在保证人身安全的情况对本所的重要数据进行抢救,抢救的范围主要包括:记录本所重要信息的文件、资料,存储本所重要数据的电脑存放重要数据的硬盘、服务器。此过程需由安全组进行统筹指挥,按照既定的计划执行,各组成员、本所员工必须服从安全组的统一调度和指挥。

2,灾难发生后需根据情况汇报损失情况给损坏评估组,损坏评估组根据汇总信息进行消息告知。损坏信息包括:

a)本所重要生产、监视测量、办公设备

b)拥有在可以执行计划之内的关键性功能的员工

c)保存本所重要数据的介质

d)网络、通讯设备

3,根据披露的损坏信息情况进行应急预案启动,如选举临时领导、使用备份服务器、备份通讯设备进行替代等。

第三节业务恢复计划

1,业务恢复计划可划分为以下几个阶段:

a)第T基础设施恢复阶段:

此阶段主要的目标是将对于保存数据的基础设施、业务系统所在的主机、本所网络架构进行恢复。首先须根据损失评估的报告分析可继续利用的IT基础设施,如供电设施、交换机、服务器、防火墙等。若有损坏不可用的设备,需及时同代理商进行沟通借用或新购相应设备。

b)系统恢复阶段:

系统恢复主要针对关键应用主机,如域控服务器,核心网络设备。为节约时间需同时针对各个服务器系统进行快速恢复。

c)网络恢复阶段

2,网络恢复阶段的主要针对以下几点进行:

a)外部广域网和电信服务

b)关键业务应用系统的内部局域网和网络设备的支持

c)待恢复系统和终端用户(本所同事)间的通讯

3.业务系统数据恢复:

首先须对业务系统的数据进行恢复,需要寻找相应的恢复设备完成此操作,目前我们主要利用备份机、双机备份数据,可正常工作的主机或双机备份机房进行数据恢复工作。需要将抢救出的硬盘或远程数据在对应设备上恢复出数据。

4.业务系统重搭建:

由于一些业务系统的特殊性,需尽快与相应平台的供应商接口人取得联系,并申请

临时可用的许可文件等。

请临时可用的许可文件等。

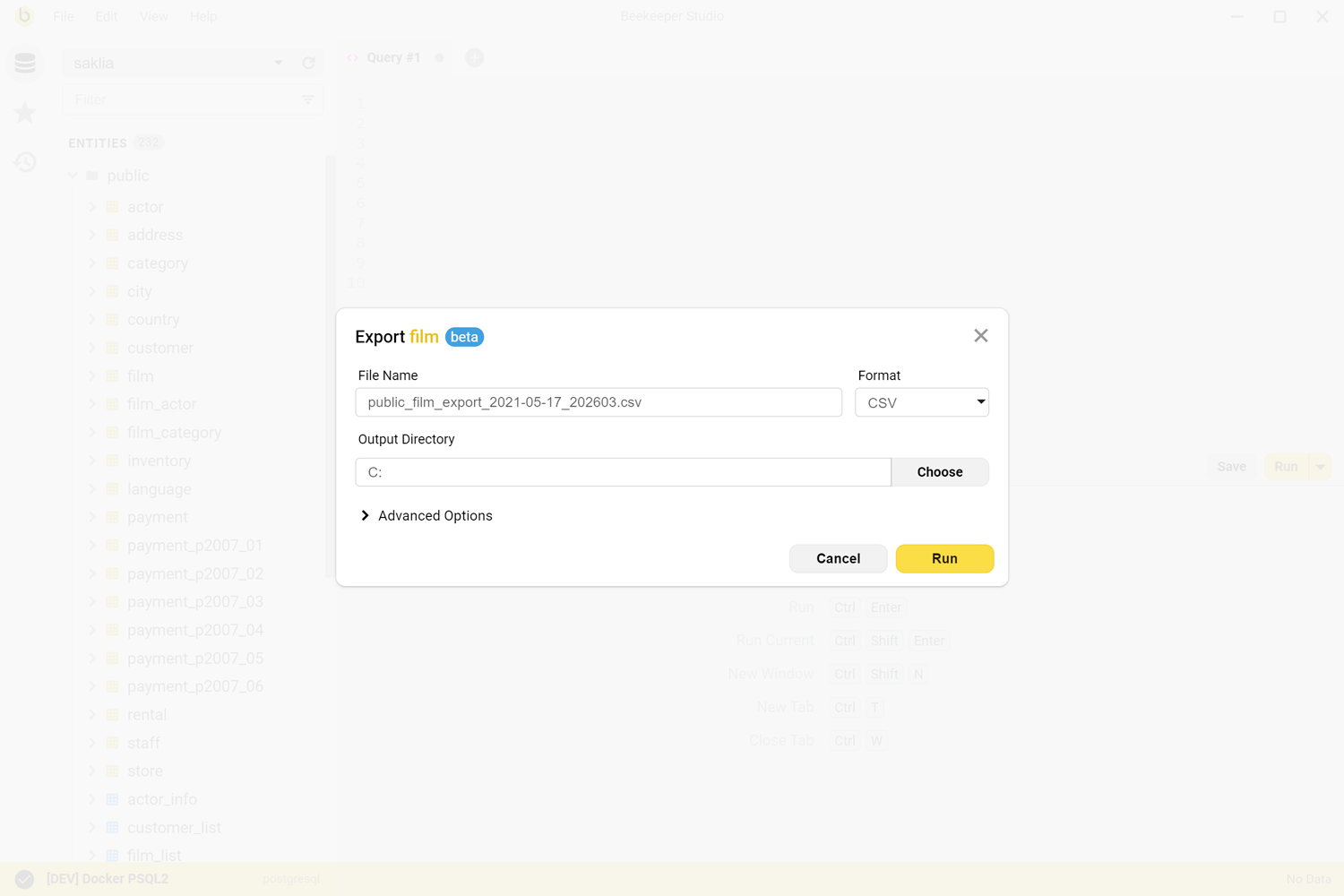

5.业务系统数据导入:

数据恢复需根据导出的数据结合自己管理的业务平台进行数据导入,并测试可行性。再导入成功并可使用后及时同负责人进行通知。在恢复后由恢复检查人员对主机进行检查,确认主机确实恢复后,再接入网络,恢复后检查人员应在48小时内对恢复后的主机密切关注,确实恢复正常后,报告灾难恢复小组组长。并对主机恢复情况留有详细记录,以备后续检查

第四节定期进行灾难备份演习。

每六个月进行一次灾难备份演习,并记录演习情况,填写《灾备演习记录表》