声明(lianxi a15018601872)

提前写博客,明天早起看神武天尊。奥运会开幕式1点半,但凡12点开我还想看一下老詹举旗。结果1点多算了进场估计都2-3点了。追了几年的漫画和动态漫画终于更3d了。就因为看了这动漫让我不在抗拒学习新知识。把每一次新知识当成转世重修(纯纯精神意淫让自己进入状态)关键还是很久没看过这么爽的玄幻动漫,斗破还需要个戒指老爷爷,神武天尊就是从头无敌到尾还有就是没啥暧昧以前看多了后宫小说现在真是看不了一点。现在就喜欢女主当工具人偶尔出场其他时间全在升级。

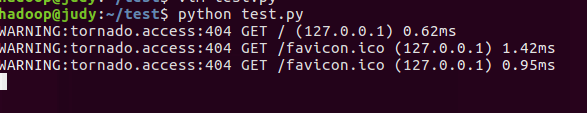

忘记搞字符验证码,我以为这东西很简单是我大意了,第一次搞这种还能这么恶心,搞的我满头大汗的遍地是坑关键了ddddocr识别率也不高很难测。之前搞过美团那个像个钥匙一样的滑块我以为可以直接套是我天真了,最后重新分析搞出来了。

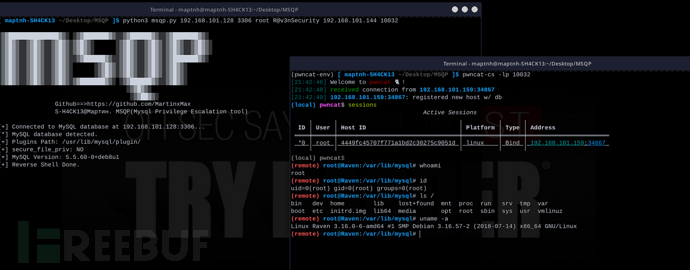

逆向过程

首页明确一个基本常识,正常人是先move,focus,click,blur,click,mousedown,move这种顺序的。搞清楚这个就完成50%了。然后就是监测点检测了keycode。如果没搞过前后端项目应该补环境会在这步被卡住。我也是做过案例感觉他会这么搞,结果没啥意外。关键哪个环境被检测我就不方便说了,说了就发不出文章了,还得被线下真实。

function getToken(data,captchaCode) {

image = Yoda.image(data)

window['seed']['config']['f']=window['_f']

debugger;

for (let i = 0; i < captchaCode.length; i++) {

ts=0

if(i == 0){

ts= 1959 + getRandomIntInclusive(-233,233)

}

if(i== 1){

ts=3252

}

if(i == 2){

ts=3400

}

if(3 == i){

ts=3521

}

window.event({'ts':ts})

_token=window.q0(decodeURIComponent(window['atob'](image['fp']['reload']())), data1["request_code"],false)

debugger;

// _token=window.q0(token,data1["request_code"],false)

return _token

} 结果

总结

1.测试过程中用的是自己手机号登录,本来也是为了学习不玩虚的。

3.drssionpage资料有点少,看了1天半。看完了sessionpage基础部分太枯燥了,找个项目搞搞。

lianxi a15018601872