目录

一、使用nping工具向目标主机的指定端口发送自定义数据包

二、使用Nmap工具进行端口扫描

三、使用Zenmap工具进行扫描

一、使用nping工具向目标主机的指定端口发送自定义数据包

nping工具允许用户产生各种网络数据包(TCP,UDP,ICMP,ARP),也允许用户自定义协议头部,例如:源和目的tcp和udp端口号。

1.在Kali终端中输入命令“nping -c 1 --tcp -p 80 --flag syn 192.168.2.2”和“nping -c 1 --tcp -p 135 --flag syn 192.168.2.2”

向活跃主机Windows xp1的80和135端口分别发送一个标志位为syn的TCP数据包

Windows xp1没有打开80端口,所以返回RST/ACK包,而它打开了135端口,所以返回SYN/ACK包。

2.在Kali终端中输入命令“nping -c 1 --tcp -p 80 --flag ack 192.168.2.2”和“nping -c 1 --tcp -p 135 --flag ack 192.168.2.2”

向活跃主机Windows xp1的80和135端口分别发送一个标志位为ack的TCP数据包

因为两台主机没有建立连接,当目的主机收到ack数据包后,无论端口是否打开都会返回RST数据包。

3.在Kali终端中输入命令“nping -c 1 --udp -p 80 192.168.2.2” 和 “nping -c 1 --udp -p 445 192.168.2.2”

向活跃主机WinXP1的80和445端口分别发送一个UDP数据包

80端口关闭,返回ICMP数据包(端口不可达),445端口打开,则没有返回任何数据包。

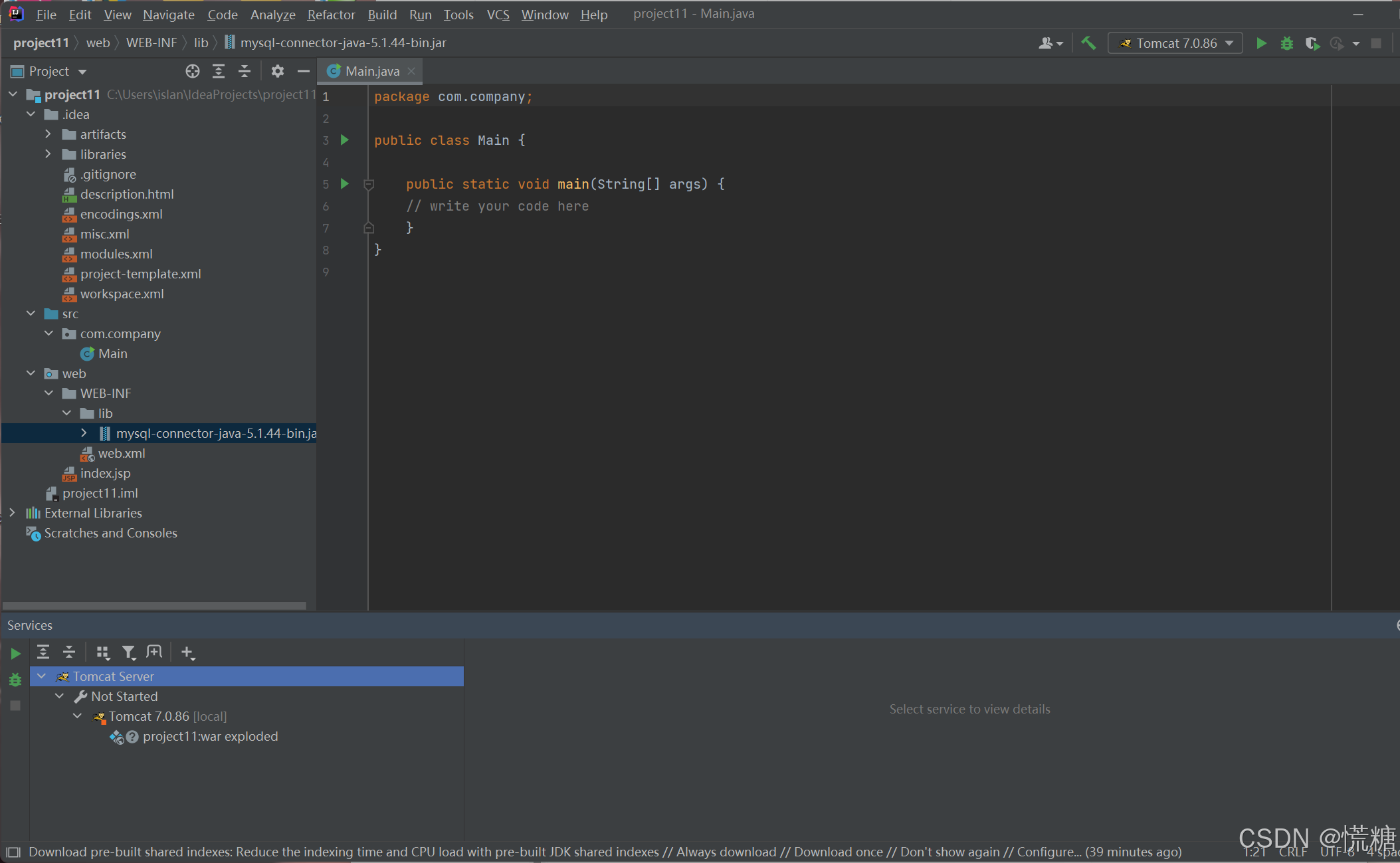

二、使用Nmap工具进行端口扫描

Nmap支持十几种扫描技术,–sS:TCP SYN扫描,半开放扫描,扫描速度快,不易被注意到;–sT:TCPConnect(),建立连接,容易被记录;–sU:激活UDP扫描,对UDP服务进行扫描,可以和TCP扫描结合使用。

1.在Kali终端中输入命令“nmap -n -sS 192.168.2.2-10”,进行端口扫描

Windows xp1扫描结果

Windows xp2扫描结果

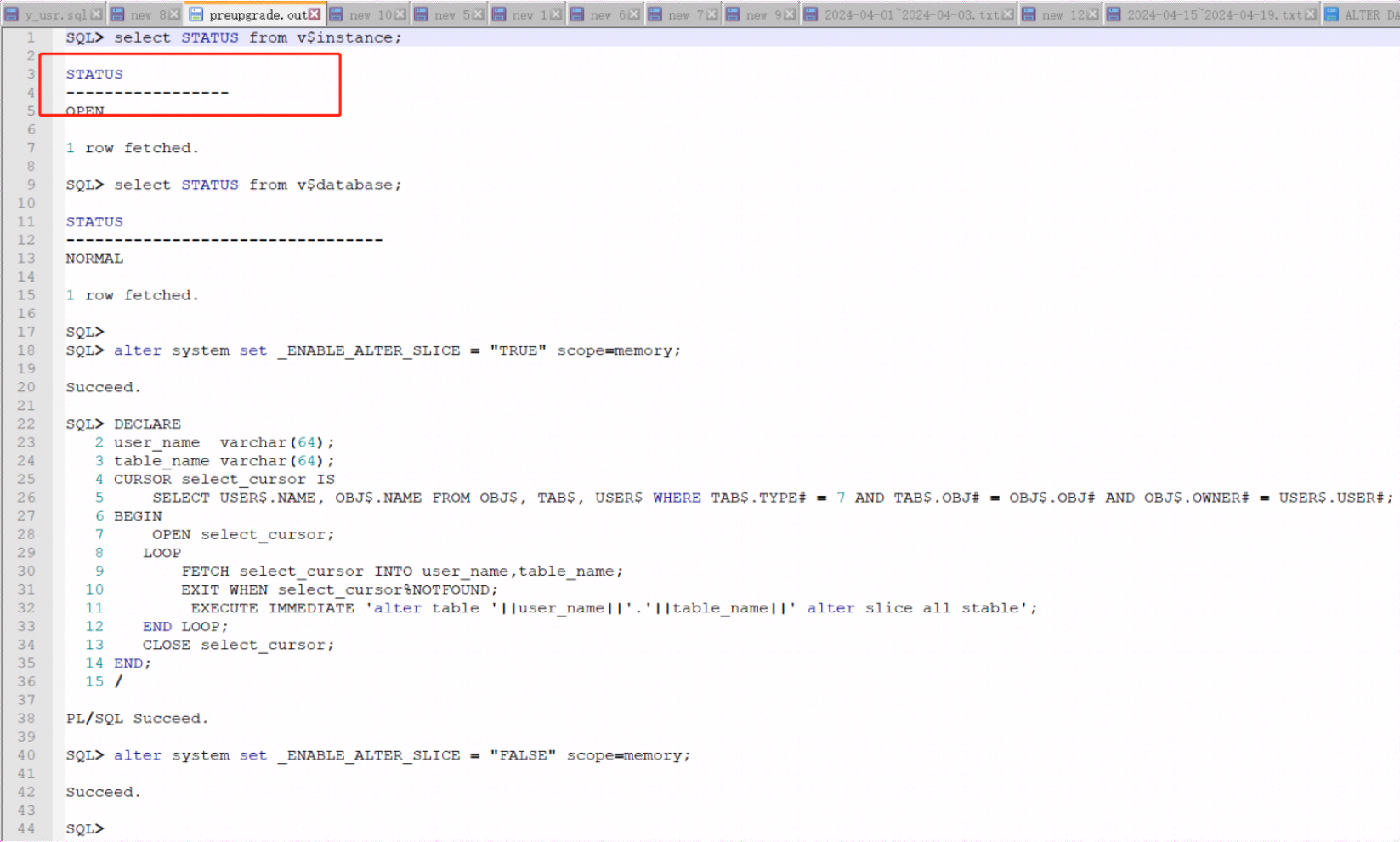

2.输入命令“nmap -n -sS 192.168.2.105”,对Metasploitable2进行端口扫描

Metasploitable2扫描结果

结果显示Metasploitable2打开的TCP端口。

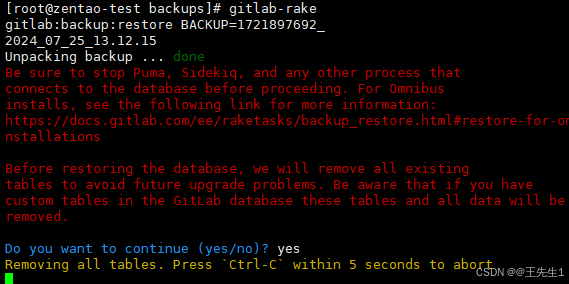

三、使用Zenmap工具进行扫描

1.在Kali中打开Zenmap工具

2.输入要扫描的方式nmap –sU(UDP扫描),配置要扫描的主机地址“192.168.2.105(Metasploitable2)”,再单击“扫描”按钮开始扫描,扫描结果就出来了

2.输入要扫描的方式nmap –sU(UDP扫描),配置要扫描的主机地址“192.168.2.105(Metasploitable2)”,再单击“扫描”按钮开始扫描,扫描结果就出来了

![[Unity] ShaderGraph实现DeBuff污染 溶解叠加效果](https://i-blog.csdnimg.cn/direct/38d1d261d5c345fea94b7daa430ca7f9.png)