前言:本博客仅作记录学习使用,部分图片出自网络,如有侵犯您的权益,请联系删除

目录

一、DNS域名解析服务

二、安装Bind服务程序

1、正向解析

2、反向解析

三、部署从服务器

四、安全的加密传输

五、部署缓存服务器

六、分离解析技术

致谢

一、DNS域名解析服务

DNS(Domain Name System)域名系统技术;这是一项用于管理和解析域名与IP地址对应关系的技术,就是能够接收用户输入的域名或IP地址,然后自动查找与之匹配(或者说具有映射关系)的IP地址或域名,即将域名解析为IP地址(正向解析),或将IP地址解析为域名(反向解析)。

DNS域名解析服务采用类似目录树的层次结构来记录域名与IP地址之间的对应关系,从而形成一个分布式的数据库系统:

域名一般分为国际域名和国内域名。原则上来讲,域名后缀都有严格的定义,但在实际使用中可以不必严格遵守。常见的域名后缀有.com(商业组织)、.org(非盈利组织)、.gov(政府部门)、.net(教研机构)、.pub(公共大众)、.cn(中国国家顶级域名)等。

NDS技术作为互联挖基础设置中重要的一环,为网民提供不简单、稳定且快速的域名查询服务,保证互联网的正常运转,提供了下面三种类型的服务器:

- 主服务器:在特定区域内具有唯一性,负责维护该区域内的域名或IP地址之间的对应关系

- 从服务器:从主服务器中获得域名与IP地址的对应关系并进行维护,以防主服务器宕机等情况

- 缓存服务器:通过向其他域名解析服务器查询获得域名与IP地址的对应关系,并将经常查询的域名信息保存到服务器本地,以此来提高重复查询时的效率

主服务器用于管理域名和IP地址对应关系的真正服务器,从服务器帮助主服务器"打下手";缓存服务器一般部署在企业内网的网关位置,用于加速用户的域名查询请求。

DNS域名解析服务采用分布式的数据结构来存放海量的"区域数据"信息,在执行用户发起的域名查询请求时,具有递归查询和迭代查询两种方式。

- 递归查询:DNS服务器在收到用户发起的请求时,必须像用户返回一个准确的查询信息。如果DNS服务器本地没有存储与之对应的信息,则该服务器需要询问其他服务器,并将返回的查询结果提交给用户。

-

迭代查询:DNS服务器在收到用户发起的请求时,并不直接回复查询结果,而是告诉另一台DNS服务器的地址,用户再向这台DNS服务器提交请求,依次反复,知道返回查询结果

向DNS服务器发起域名查询请求的流程:

当用户向网络指定的NDS服务器发起一个域名请求时,通常会有本地由此NDS服务器向上级的DNS服务器发送迭代查询请求;再没有就在向上级NDS请求直到获得结果;其中最高级、最权威的根DNS服务总共有13台:

当用户向网络指定的NDS服务器发起一个域名请求时,通常会有本地由此NDS服务器向上级的DNS服务器发送迭代查询请求;再没有就在向上级NDS请求直到获得结果;其中最高级、最权威的根DNS服务总共有13台:

| 名称 | 管理单位 | 地理位置 | IP地址 |

|---|---|---|---|

| A | INTERNIC.NET | 美国-弗吉尼亚州 | 198.41.0.4 |

| B | 美国信息科学研究所 | 美国-加利福尼亚州 | 128.9.0.107 |

| C | PSINet公司 | 美国-弗吉尼亚州 | 192.33.4.12 |

| D | 马里兰大学 | 美国马里兰州 | 128.8.10.90 |

| E | 美国航空航天管理局 | 美国加利福尼亚州 | 192.203.230.10 |

| F | 英特网软件联盟 | 美国加利福尼亚州 | 192.5.5.241 |

| G | 美国国防部网络信息中心 | 美国弗吉尼亚州 | 192.112.36.4 |

| H | 美国陆军研究所 | 美国马里兰州 | 128.63.2.53 |

| I | Autonomica公司 | 瑞典-斯德哥尔摩 | 192.36.148.30 |

| J | VerSign公司 | 美国-弗吉尼亚州 | 192.58.128.30 |

| K | RIPE NCC | 英国-伦敦 | 193.0.14.129 |

| L | IANA | 美国-弗吉尼亚州 | 199.7.83.42 |

| M | WIDE Project | 日本-东京 | 202.12.27.33 |

IPv4体系已经不能满足要求,IPv6协议开始普及。

二、安装Bind服务程序

BIND(Berkeley Internet Name Domain,伯克利英特网名称域)服务是全球范围内使用最广泛、最安全可靠且高效的域名解析服务程序。DNS域名解析服务作为互联网基础设施服务,建议在生产环境中安装部署bind服务程序时加上chroot(牢笼机制)扩展包,便有效地限制bind服务程序仅能对自身的配置文件进行操作,以确保整个服务器的安全。

[root@Linux ~]# yum install bind-chroot在bind服务程序中有下面这三个比较关键的文件:

- 主配置文件(/etc/named.conf):而且在去除注释信息和空行之后,实际有效的参数仅有30行左右,这些参数用来定义bind服务程序的运行

- 区域配置文件(/etc/named.rfc1912.zones):用来保存域名和IP地址对应关系的所在位置。

-

数据配置文件目录(/var/named):该目录用来保存域名和IP地址真实对应关系的数据配置文件

在Linux系统中,bind服务程序的名称为named;对主配置文件的11行和19行的地址均修改为any,分别表示服务器上的所有IP地址均可提供DNS域名解析服务,以及允许所有人对本服务器发送DNS查询请求。

[root@Linux ~]# cat /etc/named.conf

//

// named.conf

//

// Provided by Red Hat bind package to configure the ISC BIND named(8) DNS

// server as a caching only nameserver (as a localhost DNS resolver only).

//

// See /usr/share/doc/bind*/sample/ for example named configuration files.

//

options {

11 listen-on port 53 { any; };

listen-on-v6 port 53 { ::1; };

directory "/var/named";

dump-file "/var/named/data/cache_dump.db";

statistics-file "/var/named/data/named_stats.txt";

memstatistics-file "/var/named/data/named_mem_stats.txt";

secroots-file "/var/named/data/named.secroots";

recursing-file "/var/named/data/named.recursing";

19 allow-query { any; };

...如前所述,bind服务程序的区域配置文件(/etc/named.rfc1912.zones)用来保存域名和IP地址对应关系的所在位置。其定义了域名与IP地址解析规则保存的文件位置以及服务类型等内容,而没有包含具体的域名、IP地址对应关系等信息。服务类型有三种,分别为hint(根区域)、master(主区域),slave(辅助区域),其中常用的master和slave指的就是主服务器和从服务器。其中正向解析参数:

反向解析参数:

反向解析参数:

下面分别修改文件,可执行named-checkconf命令和named-checkzone命令检查配置文件中的错误;

下面分别修改文件,可执行named-checkconf命令和named-checkzone命令检查配置文件中的错误;

1、正向解析

DNS域名服务中,正向解析是指根据域名(主机名)查找到对应的IP地址;

第1步:编辑区域配置文件。该文件中默认有了一下参数,旨在让用户有一个参考;修改为下面的信息,也可将信息删除,只保留自己的域名解析信息:

第1步:编辑区域配置文件。该文件中默认有了一下参数,旨在让用户有一个参考;修改为下面的信息,也可将信息删除,只保留自己的域名解析信息:

[root@Linux ~]# vim /etc/named.rfc1912.zones

zone "linuxprobe.com" IN {

type master;

file "linuxprobe.com.zone";

allow-update {none;};

};第2步:编辑数据配置文件。从/etc/named目录中复制一份正向解析的模板文件(named.loacalhost),然后把域名和IP地址的对应数据填写数据配置文件中并保存。在复制时加上-a参数以保留原始文件的所有者、所属组、权限等信息;

[root@Linux ~]# cd /var/named/

[root@Linux named]# ls -al named.localhost

-rw-r----- 1 root named 152 Mar 28 02:33 named.localhost

[root@Linux named]# cp -a named.localhost linuxprobe.com.zone保存退出并重启named服务程序;正向解析文件中的参数较多,下面给出简要说明;

[root@Linux named]# vim linuxprobe.com.zone

$TTL 1D # 生存周期为1天

@ IN SOA linuxprobe.com root.linuxprobe.com (

# 授权信息开始 # NDS区域的地址 # 域名管理员的邮箱(不要用@符号)

0 ; serial # 更新序列号

1D ; refresh # 更新时间

1H ; retry # 重试延时

1W ; expire # 失效时间

3H ) ; minimum #无效解析记录的缓存时间

NS ns.linuxprobe.com. # 域名服务器记录

ns IN A 10.0.0.2 # 地址记录

www IN A 10.0.0.2 # 地址记录

[root@Linux named]# systemctl restart named

[root@Linux named]# systemctl enable named

Created symlink /etc/systemd/system/multi-user.target.wants/named.service → /usr/lib/systemd/system/named.service.解析文件中,除了A记录类型代表将域名指向一个IPv4地址,而AAAA则代表指向IPv6地址,此外还有8种类型:

| 记录类型 | 作用 |

|---|---|

| A | 将域名指向一个IPv4地址 |

| CNAME | 将域名指向另一个域名 |

| AAAA | 将域名指向一个IPv6地址 |

| NS | 将子域名指定其他NDS服务器解析 |

| MX | 将域名指向邮件服务器地址 |

| SRV | 记录提供特定的服务的服务器 |

| TXT | 文本内容一般为512字节,常作为反垃圾邮件的SPF记录 |

| CAA | VA认证办法机构授权校验 |

| 显性URL | 将域名重定向到另外一个地址 |

| 隐性URL | 与显性URL类型,但是会隐藏真实目标地址 |

第3步:校验解析结果。为了检验,先把Linux系统网卡中的NDS地址参数修改成本机IP地址,如图;nslookup命令用于检测能否从DNS服务器中查询到域名与IP地址的解析记录;

[root@Linux named]# nmcli connection up System_ens33

Connection successfully activated (D-Bus active path: /org/freedesktop/NetworkManager/ActiveConnection/3)

[root@Linux named]# nslookup

> ns.linuxprobe.com

Server: 10.0.0.2

Address: 10.0.0.2#53若解析出的结果不是10.0.0.2,大概率是虚拟机选择了联网模式,由互联网DNS服务器进行了解析。此时去确认服务器信息是否为"Adress: 10.0.0.2#53",即由本地服务器10.0.0.2的53端口号进行解析,不是则重启网卡;

2、反向解析

将用户提交的IP地址解析为对应的域名信息,一般用于对某个IP地址上绑定的所有域名进行整体屏蔽,屏蔽由某些域名发送的垃圾邮件。也可针对某个IP地址进行反向解析,大致判断出有多少个网站运行在上面。购买虚拟主机时,可以使用这一功能验证虚拟机提供商是否有严重的超售问题;

第1步:编辑区域配置文件。记住此处定义的数据配置文件名称,还需要在/var/named目录中建立与其对应的同名文件;在定义zone(区域)时应该要把IP地址反写;

第1步:编辑区域配置文件。记住此处定义的数据配置文件名称,还需要在/var/named目录中建立与其对应的同名文件;在定义zone(区域)时应该要把IP地址反写;

[root@Linux ~]# vim /etc/named.rfc1912.zones

zone "linuxprobe.com" IN {

type master;

file "linuxprobe.com.zone";

allow-update {none;};

};

zone "0.0.10.in-addr.arpa" IN {

type master;

file "10.0.0.arpa";

allow-update {none;};

};第2步:编辑数据配置文件。首先从/var/named目录中复制一份反向解析的模板文件(named.loopback),然后把下面的参数填写到配置文件中。其中IP地址仅需写主机位;

[root@Linux named]# cd /var/named

[root@Linux named]# cp -a named.loopback 10.0.0.arpa

[root@Linux named]# vim 10.0.0.arpa

$TTL 1D

@ IN SOA linuxprobe.com. root.linuxprobe.com. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

NS ns.linuxprobe.com.

ns A 10.0.0.2

10 PTR ns.linuxprobe.com.

10 PTR www.linuxprobe.com.

20 PTR bbs.linuxprobe.com.

[root@Linux named]# systemctl restart named第3步:检验;与正向解析步骤一致;修改网卡DNS;

[root@Linux named]# nslookup

> 10.0.0.10

10.0.0.10.in-addr.arpa name = www.linuxprobe.com.

10.0.0.10.in-addr.arpa name = ns.linuxprobe.com.

> 10.0.0.20

20.0.0.10.in-addr.arpa name = bbs.linuxprobe.com.三、部署从服务器

从服务器可以从主服务器上获取指定的区域数据文件,从而起到备份解析记录与负载均衡的作用,因此通过部署从服务器可以减轻主服务器的负载压力,还可以提升用户的查询效率。

| 主机名称 | 操作系统 | IP地址 |

|---|---|---|

| 主服务器 | RHEL 8 | 10.0.0.2 |

| 从服务器 | RHEL 8 | 10.0.0.3 |

第1步:在主服务器的区域配置文件中允许该从服务器的更新请求,即修改allow-update{允许更新区域信息的主机地址;参数,然后重启主服务器的DNS服务程序。

[root@Linux ~]# cat /etc/named.rfc1912.zones

...

zone "linuxprobe.com" IN {

type master;

file "linuxprobe.com.zone";

allow-update { 10.0.0.3;};

};

zone "0.0.10.in-addr.arpa" IN {

type master;

file "10.0.0.arpa";

allow-update { 10.0.0.3;};

};第2步:在主服务器上配置防火墙放行规则,让DNS协议流量可以被顺利传递:

[root@Linux ~]# iptables -F

[root@Linux ~]# firewall-cmd --permanent --zone=public --add-service=dns

success

[root@Linux ~]# firewall-cmd --reload

success第3步:在从服务器上安装bind-chroot软件包,修改配置文件让从服务器也能够对外提供DNS服务,并且测试与主服务器的网络连通性:

[root@localhost ~]# cat /etc/named.conf

...

options {

listen-on port 53 { any; }; # 修改此处

listen-on-v6 port 53 { ::1; };

directory "/var/named";

dump-file "/var/named/data/cache_dump.db";

statistics-file "/var/named/data/named_stats.txt";

memstatistics-file "/var/named/data/named_mem_stats.txt";

recursing-file "/var/named/data/named.recursing";

secroots-file "/var/named/data/named.secroots";

allow-query { any; }; # 修改此处

...

[root@localhost ~]# ping -c 4 10.0.0.2

PING 10.0.0.2 (10.0.0.2) 56(84) bytes of data.

64 bytes from 10.0.0.2: icmp_seq=1 ttl=64 time=0.378 ms

...第4步:在从服务器中填写主服务器的IP地址与要抓取的区域信息,然后重启服务。注意此时的服务类型应该是slave(从),而不再是master(主)。masters参数后面应该为主服务器的IP地址,而且fie参数后面定义的是同步数据配置文件后要保存到的位置,稍后可以在该目录内看到同步的文件。

[root@localhost ~]# cat /etc/named.rfc1912.zones

...

zone "linuxprobe.com" IN {

type slave;

masters { 10.0.0.2; };

file "slaves/linuxprobe.com.zone";

};

zone "0.0.10.in-addr.arpa" IN {

type slave;

masters { 10.0.0.2; };

file "slave/10.0.0.arpa";

};

...第5步:检验解析结果。从服务器的DNS服务程序重启后,一般就已经自动从主服务器上同步了数据配置文件,而且该文件默认会放置在区域配置文件中所定义的目录位置中。

随后修改从服务器的网络参数,把DNS地址参数修改成10.0.0.3,这样即可使用从服务器自身提供的DNS域名解析服务。最后就可以使用nsookup命令顺利看到解析结果了。

[root@localhost ~]# cd /var/named/slaves

[root@localhost slaves]# ls

10.0.0.arpa linuxprobe.com.zone

[root@localhost slaves]# nslookup

> www.linuxprobe.com

Server: 10.0.0.3

Address: 10.0.0.3#53

Name: www.linuxprobe.com

Address: 10.0.0.2

> 10.0.0.2

10.0.0.2.in-addr.arpa name = www.linuxprobe.com.四、安全的加密传输

域名解析服务是互联网基础设施中重要的一环,所有的网络应用都依赖于DNS才能正常运行。

互联网中的绝大多数DNS服务器(超过95%)都是基于BIND域名解析服务搭建的,而bind服务程序为了提供安全的解析服务,已经对TSIG RFC 2845加密机制提供了支持。TSIG主要是利用了密码编码的方式来保护区域信息的传输(Zone Transfer),即TSIG加密机制保证了DNS服务器之间传输域名区域信息的安全性。

前面配置bind服务程序并重启后,即可看到主服务器中获取到的数据配置文件

| 主机名称 | 操作系统 | IP地址 |

|---|---|---|

| 主服务器 | RHEL 8 | 10.0.0.2 |

| 从服务器 | RHEL 8 | 10.0.0.3 |

[root@Linux named]# ls -al /var/named/slaves/

total 0

drwxrwx--- 2 named named 6 Mar 28 02:33 .

drwxrwx--T 6 root named 187 Jul 9 23:00 ..

[root@Linux named]# rm -rf /var/named/slaves/*第1步:在主服务器中生成密钥。dnssec-keygen命令用于生成安全的DNS服务密钥,语法:“dnssec-keygen[参数],其常用参数如下:

| 参数 | 作用 |

|---|---|

| -a | 指定加密算法,包括RSAMD5(RSA)、RSASHA1、DSA、NSEC3RSASHA1、NSEC3DSA等 |

| -b | 密钥长度(HMAC-MD5的密钥长度在1~512位之间) |

| -n | 密钥的类型(HOST表示与主机相关) |

生成一个主机名称为master-slave的128位HMAC-MD5算法的密钥文件。执行后默认在当前目录中生成公钥和私钥文件,把私钥文件中Key参数后面的值记录下来,一会儿要将其写入传输配置文件中。

[root@Linux named]# dnssec-keygen -a HMAC-MD5 -b 128 -n HOST master-slave

Kmaster-slave.+157+48471

[root@Linux named]# ls -l Kmaster-slave.+157+48471.*

-rw------- 1 root root 56 Jul 9 23:18 Kmaster-slave.+157+48471.key

-rw------- 1 root root 165 Jul 9 23:18 Kmaster-slave.+157+48471.private

[root@Linux named]# cat Kmaster-slave.+157+48471.private

Private-key-format: v1.3

Algorithm: 157 (HMAC_MD5)

Key: uQZRHjbU5ISYXTOahb5Ahg==

Bits: AAA=

Created: 20240709151830

Publish: 20240709151830

Activate: 20240709151830第2步:在主服务器中创建密钥验证文件。进入bind服务程序用于保存配置文件的目录,把刚刚生成的密钥名称、加密算法和私钥加密字符串按照下面格式写入到tansfer.key传输配置文件中。为了安全起见,需要将文件的所属组修改成named,并将文件权限设置得要小一点,然后把该文件做一个硬链接到/etc目录中。

[root@Linux named]# cd /var/named/chroot/etc/

[root@Linux etc]# vim transfer.key

key "master-slave" {

algorithm hmac-md5;

secret "uQZRHjbU5ISYXTOahb5Ahg==";

};

[root@Linux etc]# chown root:named transfer.key

[root@Linux etc]# chmod 640 transfer.key

[root@Linux etc]# ln transfer.key /etc/transer.key第3步:开启并加载Bind服务的密钥验证功能。首先需要在主服务器的主配置文件中加载密钥验证文件,然后进行设置,使得只允许带有master-slave密钥认证的DNS服务器同步数据配置文件

[root@Linux etc]# vim /etc/named.conf

...

include "/etc/transfer.key"; # 添加这行

options {

listen-on port 53 { any; };

listen-on-v6 port 53 { ::1; };

directory "/var/named";

dump-file "/var/named/data/cache_dump.db";

statistics-file "/var/named/data/named_stats.txt";

memstatistics-file "/var/named/data/named_mem_stats.txt";

secroots-file "/var/named/data/named.secroots";

recursing-file "/var/named/data/named.recursing";

allow-query { any; };

allow-transfer { key master-slave; }; # 添加这行

...

[root@Linux etc]# systemctl restart named至此,DNS主服务器的TSIG密钥加密传输功能就已经配置完成。此时清空DNS从服务器同步目录中所有的数据配置文件,然后再次重启bind服务程序,这时就已经不能像刚才那样自动获取到数据配置文件了

[root@Linux etc]# rm -rf /var/named/slaves/*

[root@Linux etc]# systemctl restart named

[root@Linux etc]# ls /var/named/slaves/第4步:配置从服务器,使其支持密钥验证。和主服务器的方法大致相同,都需要在bind服务程序的配置文件目录中创建密钥认证文件,设置相应的权限,把该文件做一个硬链接到/etc目录中。

[root@Linux named]# cd /var/named/chroot/etc/

[root@Linux etc]# vim transfer.key

key "master-slave" {

algorithm hmac-md5;

secret "uQZRHjbU5ISYXTOahb5Ahg==";

};

[root@Linux etc]# chown root:named transfer.key

[root@Linux etc]# chmod 640 transfer.key

[root@Linux etc]# ln transfer.key /etc/transer.key第5步:开启并加载从服务器的密钥验证功能。在主配置文件中加载密钥认证文件,按照指定格式写主服务器的IP地址和密钥名称。注意,密钥名称等参数位置不要太靠前,大约在第51行比较合适,否则bind服务程序会因为没有加载完预设参数而报错:

[root@Linux etc]# vim /etc/named.conf

//

include "/etc/transfer.key"; # 添加这行

...

server 10.0.0.2

{

keys { master-slave}

};

zone "." IN {

type hint;

file "named.ca"

};

...第6步:DNS从服务器同步域名区域数据。在从服务器上重启bind服务程序,发现能顺利地同步到数据配置文件了。

[root@Linux ~]# systemctl restart named

[root@Linux ~]# ls /var/named/slaves

10.0.0.arpa linuxprobe.com.zone第7步:再次进行解析验证,功能正常,发现是由10.0.0.3从服务器进行解析的

[root@Linux ~]# nslookup www.linuxprobe.com

Server: 10.0.0.3

Address: 10.0.0.3#53

[root@Linux ~]# nslookup 10.0.0.2

10.0.0.2.in-addr.arpa name = www.linuxprobe.com.五、部署缓存服务器

DNS缓存服务器(Caching DNS Server)是一种不负责域名数据维护的DNS服务器。

简单来说,缓存服务器就是把用户经常使用到的域名与lP地址的解析记录保存在主机本地,从而提升下次解效率。实际的应用并不广泛;能否成功还与上级DNS服务器的允许策略有关,了解即可

六、分离解析技术

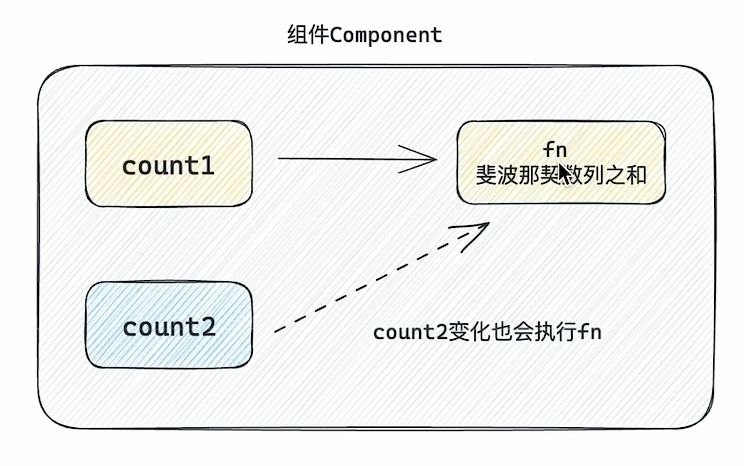

为了满足海内外读者的需求,可以购买多台服务器并分别部署在全球各地,然后再使用DNS服务的分离解析功能,即可让位于不同地理范围内的读者通过访问相同的网址,而从不同的服务器获取到相同的数据。

例如,按照表13-5所示,分别为处于北京的DNS服务器和处于美国的DNS服务器分配不同的IP地址,然后让国内读者在访问时自动匹配到北京的服务器,而让海外读者自动匹配到美国的服务器,如图13-13所示。

| 主机名称 | 操作系统 | IP地址 |

|---|---|---|

| DNS服务器 | RHEL 8 | 北京网络:122.71.115.10 |

| 美国网络:106.185.25.10 | ||

| 北京用户 | Windows 10 | 122.71.115.1 |

| 海外用户 | Windows 10 | 106.18525.1 |

第1步:修改bind服务程序的主配置文件,把第11行的监听端口与第19行的允许查询主机修改为any。由于配置的DNS分离解析功能与DNS根服务器配置参数有冲突,所以需要把第52~55行的根域信息删除。

第1步:修改bind服务程序的主配置文件,把第11行的监听端口与第19行的允许查询主机修改为any。由于配置的DNS分离解析功能与DNS根服务器配置参数有冲突,所以需要把第52~55行的根域信息删除。

[root@Linux ~]# vim /etc/named.conf

logging {

channel default_debug {

file "data/named.run";

severity dynamic;

};

};

# zone "." IN {

# type hint;

# file "named.ca";

# };

include "/etc/named.rfc1912.zones";

include "/etc/named.root.key";第2步:编辑区域配置文件。把区域配置文件中原有的数据清空;

首先使用acl参数分别定义两个变量名称(china与america),当下面需要匹配!P地址时只需写入变量名称即可,这样不仅容易阅读识别,而且也利于修改维护。

难点是理解view参数的作用。它的作用是通过判断用户的IP地址是中国的还是美国的,然后去分别加载不同的数据配置文件(linuxprobe.com.china或linuxprobe.com.america)。这样,当把相应的!P地址分别写入到数据配置文件后,即可实现DNS的分离解析功能。这样一来,当中国的用户访问linuxprobe.com域名时,便会按照linuxprobe.com.china数据配置文件内的IP地址找到对应的服务器。

[root@Linux ~]# vim /etc/named.rfc1912.zones

acl "china" { 122.71.115.0/24; };

acl "america" { 106.185.25.0/24 };

view "china"{

match-clients { "china"; };

zone "linuxprobe.com" {

type master;

file "linuxprobe.con.china";

};

};

view "america" {

match-clients { "america"; };

zone "linuxprobe.com" {

type master;

file "linuxprobe.com.america";

};

};第3步:建立数据配置文件。

[root@Linux ~]# cd /var/named

[root@Linux named]# cp -a named.localhost linuxprobe.com.china

[root@Linux named]# cp -a named.localhost linuxprobe.com.america

[root@Linux named]# vim linuxprobe.com.china

$TTL 1D

@ IN SOA linuxprobe.com. root.linuxprobe.com. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

NS ns.linuxprobe.com.

ns A 122.71.115.10

www IN A 122.71.115.15

[root@Linux named]# vim linuxprobe.com.america

$TTL 1D

@ IN SOA linuxprobe.com. root.linuxprobe.com. (

0 ; serial

1D ; refresh

1H ; retry

1W ; expire

3H ) ; minimum

NS ns.linuxprobe.com.

ns A 106.185.25.10

www IN A 106.185.25.15第4步:重新启动named服务程序,验证结果。将客户端主机(Windows系统或Linux系统均可)的IP地址分别设置为122.71.115.1与106.185.25.1,将DNS地址分别设置为服务器主机的两个!P地址。这样,当尝试使用nslookup命令解析域名时就能清晰地看到解析结果

致谢

在此,我要对所有为知识共享做出贡献的个人和机构表示最深切的感谢。同时也感谢每一位花时间阅读这篇文章的读者,如果文章中有任何错误,欢迎留言指正。

学习永无止境,让我们共同进步!!