目录

一、特点:

1.1、特征:

1.2、分析:

1.3、所处情景:

目前:

问题:

二、渗透

一、特点:

1.1、特征:

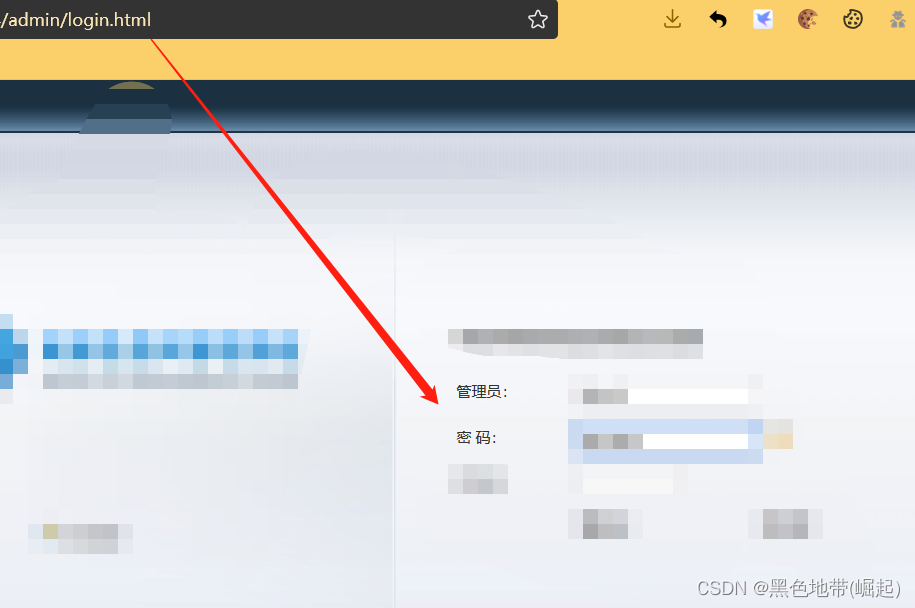

用户登陆页面

1.2、分析:

毋庸置疑,既然有用户登陆,那么肯定会有另一个管理员登陆的界面

(也就是后台)

换一个角度,如果用户和管理员使用同一个登陆界面登陆,那越权的可能性就大一点了

(这里不做过多描述)

1.3、所处情景:

目前:

1、挖的时候刚开始只道当前网站URL

2、中间件啥都没洞

3、无账号(无可测试功能点)

4、无法注册

5、随机的幸运儿(未进行所有资产的收集)

问题:

1、暴露脆弱面

目录爆破、分析js进行拼接

2、扩大攻击面

测试同主体的其他资产

3、换站

二、渗透

1、后台弱口令

当时我先是使用dirsearch跑出了后台目录

然后登陆页面进行了手工的弱口令测试

(我只测试了常见的默认弱口令,如果别人改密码了,那跑字典难度有点大,也不想冒风险)

/admin/login.html

(无法详细上图,dddd)

我首先都会首先测试

admin/123456

(如果CMS开发的,就搜对应CMS默认口令)

然后就登陆进去了

建议:自己多背一些常用的弱口令测试测试,进不去就大多数情况没必要去工具跑了

你以为又完了?

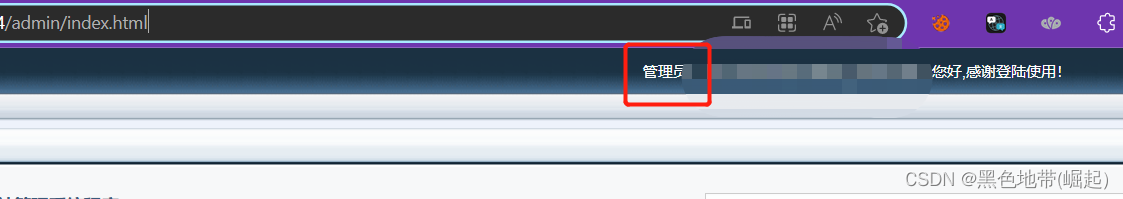

2、未授权

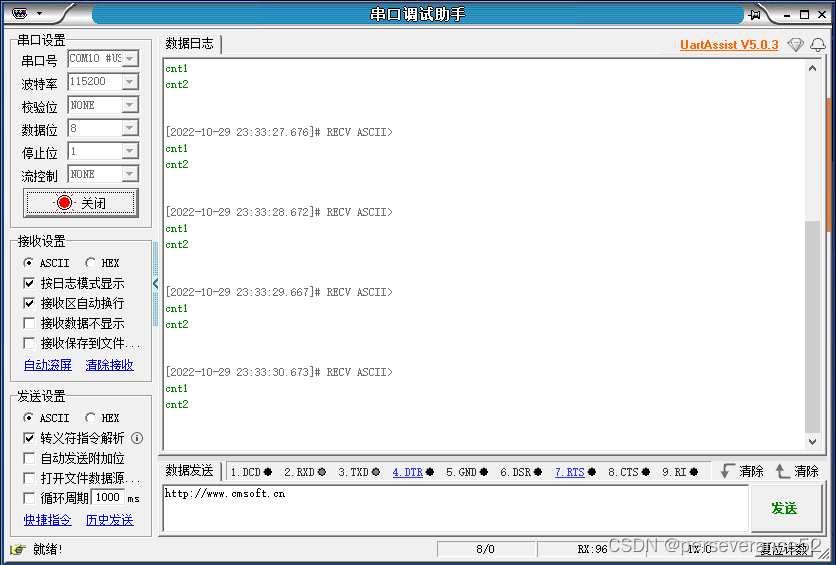

我在使用dirsearch和bp插件(Autorize)时候

都检测到了一个页面

/admin/index.html

dirsearch返回200且数据包7kb,经常看数据包大小的,就知道说明访问成功了

Autorize检测出来,那就实锤了

(无法详细上图,dddd)