最近不想更文章了,药吃完了,

本文目录

- 地址解析协议 (ARP) 含义

- ARP 是做什么的,它是如何工作的?

- 地址解析协议与 DHCP 和 DNS 的关系是什么?它们有何不同?

- ARP 有哪些类型?

- 1.代理 ARP

- 2.无偿 ARP

- 3.反向 ARP (RARP)

- 4.反向 ARP (IARP)

- 网络中的 ARP 有什么用?

- 什么是 ARP 欺骗/ARP 中毒攻击?

- 1.中间人 (MTM) 攻击

- 2.拒绝服务攻击

- 3.会话劫持

- Fortinet 如何提供帮助

- 总结

地址解析协议 (ARP) 含义

地址解析协议 (ARP) 是将不断变化的 Internet 协议 (IP) 地址连接到局域网 (LAN) 中的固定物理机地址(也称为媒体访问控制 (MAC) 地址)的协议或过程。

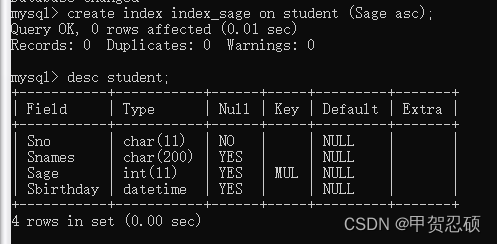

此映射过程很重要,因为 IP 和 MAC 地址的长度不同,并且需要进行转换,以便系统可以相互识别。目前最常用的 IP 是 IP 版本 4 (IPv4)。IP 地址的长度为 32 位。但是,MAC 地址的长度为 48 位。ARP 将 32 位地址转换为 48,反之亦然。

有一种称为开放系统互连 (OSI) 模型的网络模型。OSI 模型最初开发于 1970 年代后期,它使用层为 IT 团队提供特定网络系统正在发生的事情的可视化。这有助于确定哪个层会影响网络上安装的应用程序、设备或软件,以及哪个 IT 或工程专业人员负责管理该层。

MAC地址也称为数据链路层,它建立并终止两个物理连接的设备之间的连接,以便可以进行数据传输。IP地址也称为网络层或负责通过不同路由器转发数据包的层。ARP 在这些层之间工作。

ARP 是做什么的,它是如何工作的?

当新计算机加入局域网 (LAN) 时,它将收到一个唯一的 IP 地址,用于标识和通信。

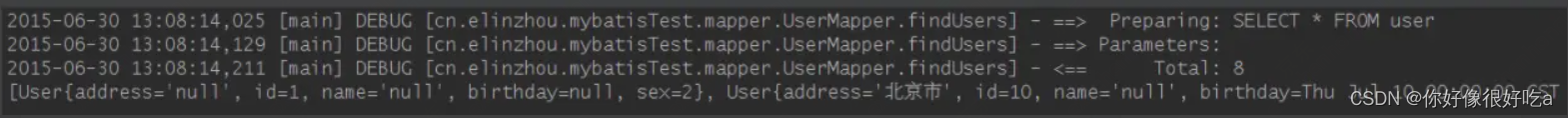

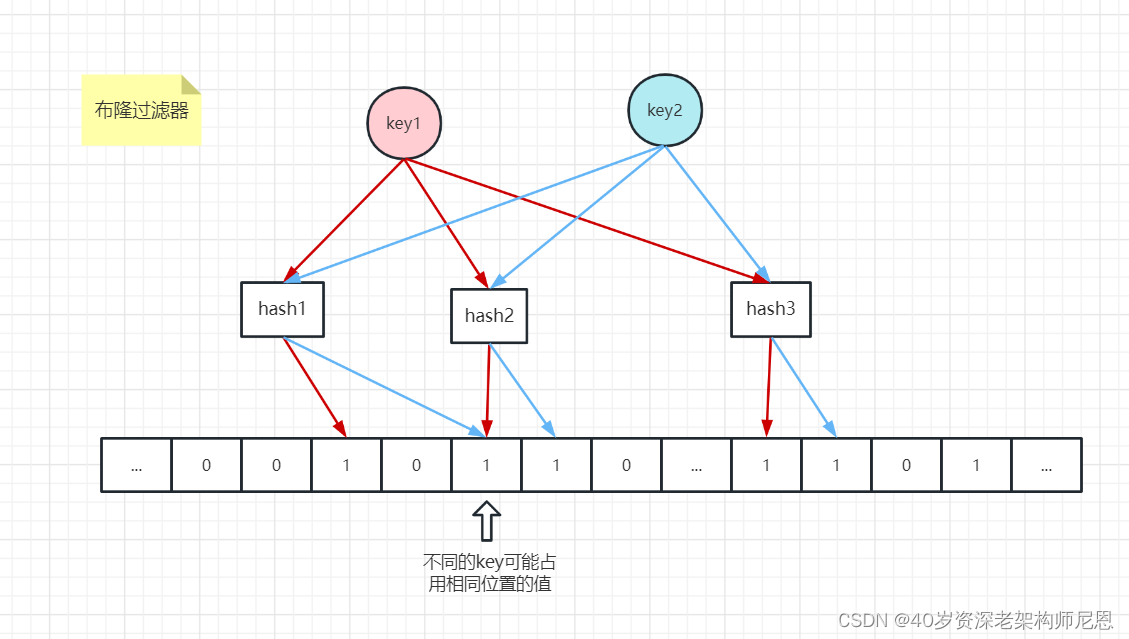

数据包到达网关,发往特定主机。网关或网络上允许数据从一个网络流向另一个网络的硬件要求 ARP 程序查找与 IP 地址匹配的 MAC 地址。ARP 缓存保留每个 IP 地址及其匹配的 MAC 地址的列表。ARP 缓存是动态的,但网络上的用户也可以配置包含 IP 地址和 MAC 地址的静态 ARP 表。

ARP 缓存保存在 IPv4 以太网网络中的所有操作系统上。每次设备请求 MAC 地址将数据发送到连接到 LAN 的另一台设备时,设备都会验证其 ARP 缓存以查看 IP 到 MAC 地址连接是否已完成。如果存在,则不需要新请求。但是,如果尚未执行转换,则会发送网络地址请求,并执行 ARP。

ARP 缓存大小受设计限制,地址往往只在缓存中保留几分钟。它会定期清除以释放空间。此设计还旨在保护隐私和安全,以防止 IP 地址被网络攻击者窃取或欺骗。虽然 MAC 地址是固定的,但 IP 地址会不断更新。

在清除过程中,未使用的地址将被删除;与未连接到网络或甚至未开机的计算机进行通信的失败尝试相关的任何数据也是如此。

地址解析协议与 DHCP 和 DNS 的关系是什么?它们有何不同?

ARP 是将动态 IP 地址连接到物理机的 MAC 地址的过程。因此,重要的是要研究一些与知识产权有关的技术。

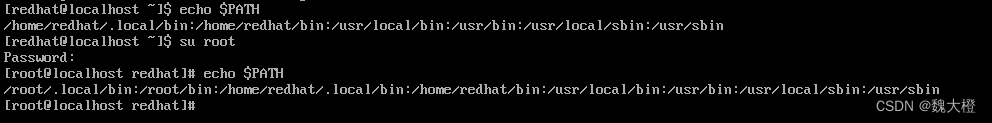

如前所述,根据设计,IP地址会不断更改,原因很简单,这样做可以为用户提供安全性和隐私性。但是,IP地址的变化不应完全随机。应该有规则从特定网络中可用的定义数字范围分配 IP 地址。这有助于防止出现问题,例如两台计算机接收相同的 IP 地址。这些规则称为 DHCP 或动态主机配置协议。

IP地址作为计算机的身份很重要,因为它们是执行互联网搜索所必需的。当用户搜索域名或统一资源定位器 (URL) 时,他们会使用按字母顺序排列的名称。另一方面,计算机使用数字 IP 地址将域名与服务器相关联。为了连接这两者,域名系统 (DNS) 服务器用于将 IP 地址从令人困惑的数字字符串转换为更具可读性、易于理解的域名,反之亦然。

ARP 有哪些类型?

ARP 有不同的版本和用例。让我们来看看几个。

1.代理 ARP

代理 ARP 是一种技术,通过该技术,给定网络上的代理设备应答对该网络上不在该网络上的 IP 地址的 ARP 请求。代理知道流量目的地的位置,并提供自己的 MAC 地址作为目的地。

2.无偿 ARP

无偿 ARP 几乎就像一个管理程序,作为网络上的主机简单地宣布或更新其 IP 到 MAC 地址的一种方式而执行。ARP 请求不会提示无偿 ARP 将 IP 地址转换为 MAC 地址。

3.反向 ARP (RARP)

不知道自己的 IP 地址的主机可以使用反向地址解析协议 (RARP) 进行发现。

4.反向 ARP (IARP)

ARP 使用 IP 地址查找 MAC 地址,而 IARP 使用 MAC 地址查找 IP 地址。

网络中的 ARP 有什么用?

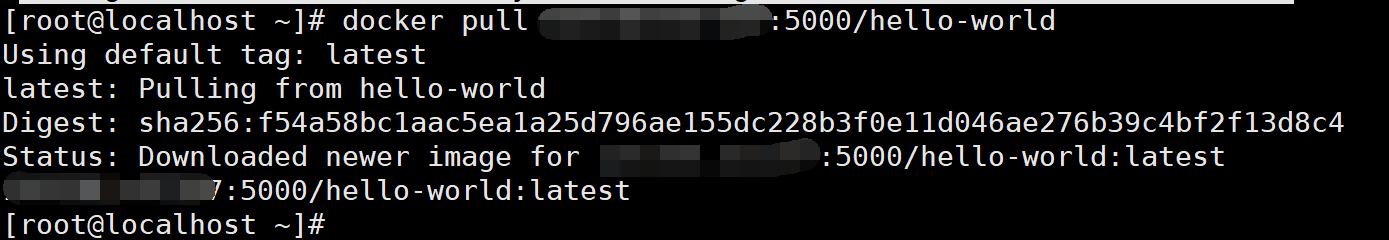

ARP 是必需的,因为连接到网络的主机或计算机的软件地址(IP 地址)需要转换为硬件地址(MAC 地址)。如果没有 ARP,主机将无法找出另一台主机的硬件地址。LAN 保留一个表或目录,用于将 IP 地址映射到不同设备的 MAC 地址,包括该网络上的端点和路由器。

此表或目录不由用户甚至 IT 管理员维护。相反,ARP 协议会动态创建条目。如果用户的设备不知道目标主机的硬件地址,则设备将向网络上的每个主机发送一条消息,询问此地址。当正确的目标主机获知该请求时,它将回复其硬件地址,然后将其存储在 ARP 目录或表中。

如果不支持 ARP,可以手动输入此目录。

什么是 ARP 欺骗/ARP 中毒攻击?

ARP 欺骗也称为 ARP 毒物路由或 ARP 缓存中毒。这是一种恶意攻击,其中网络犯罪分子向目标 LAN 发送虚假的 ARP 消息,目的是将其 MAC 地址与网络中合法设备或服务器的 IP 地址相关联。该链接允许将受害者计算机中的数据发送到攻击者的计算机,而不是原始目的地。

ARP 欺骗攻击可能被证明是危险的,因为敏感信息可以在受害者不知情的情况下在计算机之间传递。ARP 欺骗还会助长其他形式的网络攻击,包括:

1.中间人 (MTM) 攻击

中间人 (MITM) 攻击是一种窃听,其中网络攻击者拦截、中继和更改两方(不知道涉及第三方)之间的消息以窃取信息。攻击者可能会尝试控制和操纵其中一方或双方的消息,以获取敏感信息。由于这些类型的攻击使用复杂的软件来模仿对话的风格和语气(包括基于文本和语音的攻击),因此MITM攻击很难拦截和阻止。

当恶意软件被分发并控制受害者的 Web 浏览器时,就会发生 MITM 攻击。浏览器本身对攻击者来说并不重要,但受害者共享的数据非常多,因为它可以包括在聊天和在线讨论中共享的用户名、密码、帐号和其他敏感信息。

一旦他们拥有控制权,攻击者就会在受害者和合法站点之间创建一个代理,通常使用虚假的类似站点,以拦截受害者和合法站点之间的任何数据。攻击者通过网上银行和电子商务网站来捕获个人信息和财务数据。

2.拒绝服务攻击

拒绝服务 (DoS) 攻击是指网络攻击者试图用流量淹没系统、服务器和网络以阻止用户访问它们的攻击。更大规模的 DoS 攻击称为分布式拒绝服务 (DDoS) 攻击,其中使用大量源来用流量淹没系统。

这些类型的攻击利用网络协议中的已知漏洞。当大量数据包传输到易受攻击的网络时,服务很容易不堪重负,然后不可用。

3.会话劫持

当网络攻击者窃取用户的会话 ID、接管该用户的 Web 会话并伪装成该用户时,就会发生会话劫持。拥有会话 ID 后,攻击者可以执行用户有权在该网络上执行的任何任务或活动。

当用户尝试访问系统或登录到受限制的网站或 Web 服务时,将进行身份验证。会话ID存储在浏览器中的cookie中,参与会话劫持的攻击者将拦截身份验证过程并实时入侵。

Fortinet 如何提供帮助

Fortinet 网络访问控制 (NAC) 解决方案可增强网络中所有设备的可视性,以跟上不断变化的威胁形势。NAC 是用于安全性的零信任网络访问模型的一部分,在该模型中,无论是否连接到网络,用户、应用程序或设备都不是给定的信任,而是必须建立信任。

网络中的每个设备都维护 ARP 缓存的副本,并且每隔几分钟清理一次缓存。因此,连接到该网络的所有设备都必须保持安全,以便包括IP地址在内的重要数据不会受到损害。为了进一步保护您的网络设备和服务器,Fortinet 以太网 LAN 交换机可保护组织的基础设施,甚至包括一个选择器工具,用于确定满足网络要求的最佳交换机。

总结

本文详细的讲解的ARP,