在【NPS】微软NPS配置802.1x,验证域账号,动态分配VLAN(有线网络续篇)中,已经通过C3PL策略配置实现了802.1x验证没有通过时,自动分配一个Guest VLAN,以确保用户至少能够访问基本的网络服务。问题一个接着一个的出现,如果是一个哑终端,譬如打印机,又不在Guest VLAN中又该如何解决呢?

对于哑终端,如打印机或IP摄像头等设备,它们通常不具备执行802.1X认证的能力。在这种情况下,我们可以使用MAC地址绑定(MAC Address Binding,简称MAB)来进行网络访问控制。MAB是一种基于设备MAC地址的认证方法,它允许网络设备根据MAC地址来授权或拒绝设备的网络访问。

MAB简介

MAB是一种网络访问控制技术,它通过将设备的MAC地址与网络策略相关联,来实现对网络访问的控制。MAB的关键优势在于其简单性和对设备类型的广泛兼容性,特别是对于那些不支持802.1X认证的哑终端设备。

NPS和Cisco交换机的配置

为了实现MAB,我们需要在AD域控服务器,网络策略服务器(NPS)和Cisco交换机上进行相应的配置。

AD域控服务器

-

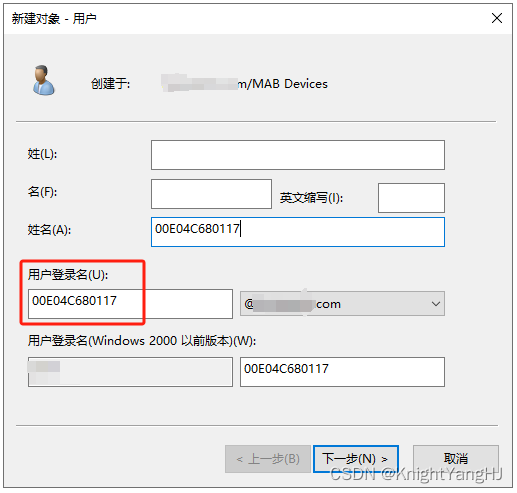

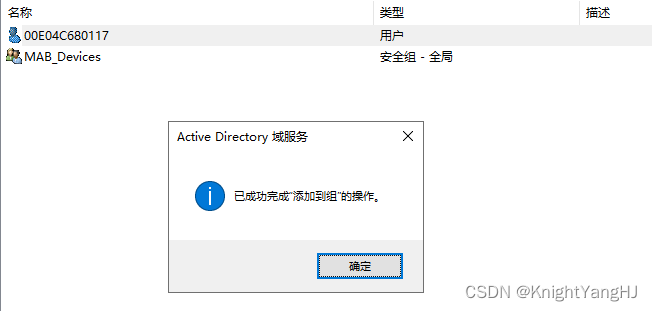

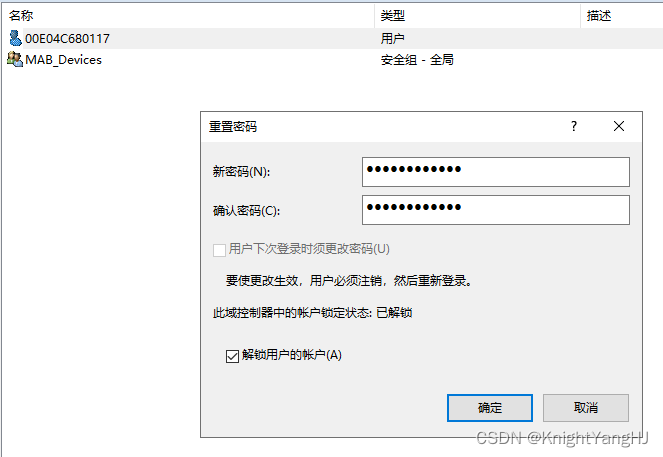

创建以哑终端的MAC地址为用户名的用户名,并将同一个VLAN下的设备放入同一个组中。(在我的例子中,终端的MAC地址

00-E0-4C-68-01-17)

-

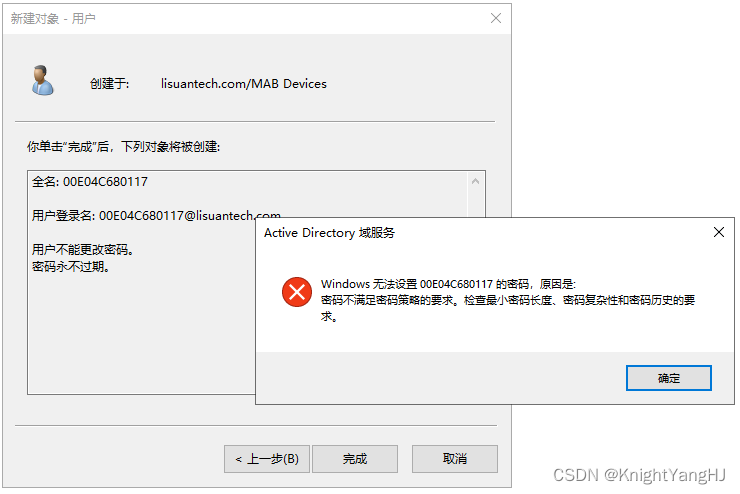

默认情况下是不允许使用设备的MAC地址作为密码的,我们需要通过FINE GRAINED PASSWORD POLICIES(细粒度密码策略),降低密码策略要求。

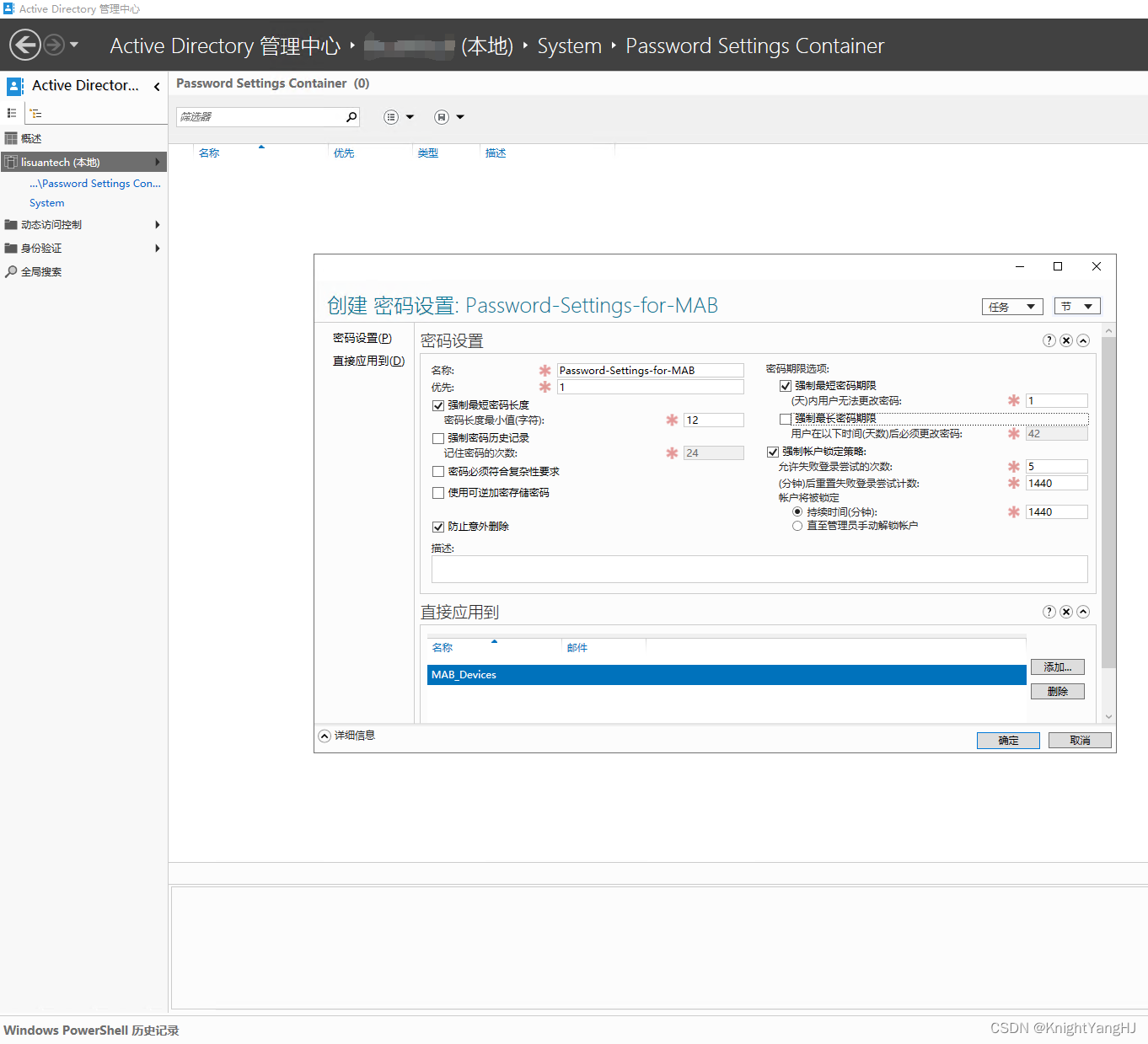

- 打开

Active Directory Administrative Center。 - 导航到你的域,然后到系统,再到

Password Settings Container。 - 右边任务栏选择

新建 > 密码设置。 - 为新策略命名,例如

Password-Settings-for-MAB。 - 根据你的需求配置密码策略参数。因为你想要使用设备的MAC地址作为密码,你可能需要设置策略以允许简单密码,不设置密码过期,并且可能没有复杂性要求。

- 修改哑终端设备用户名的密码为MAC地址。

网络策略服务器(NPS)

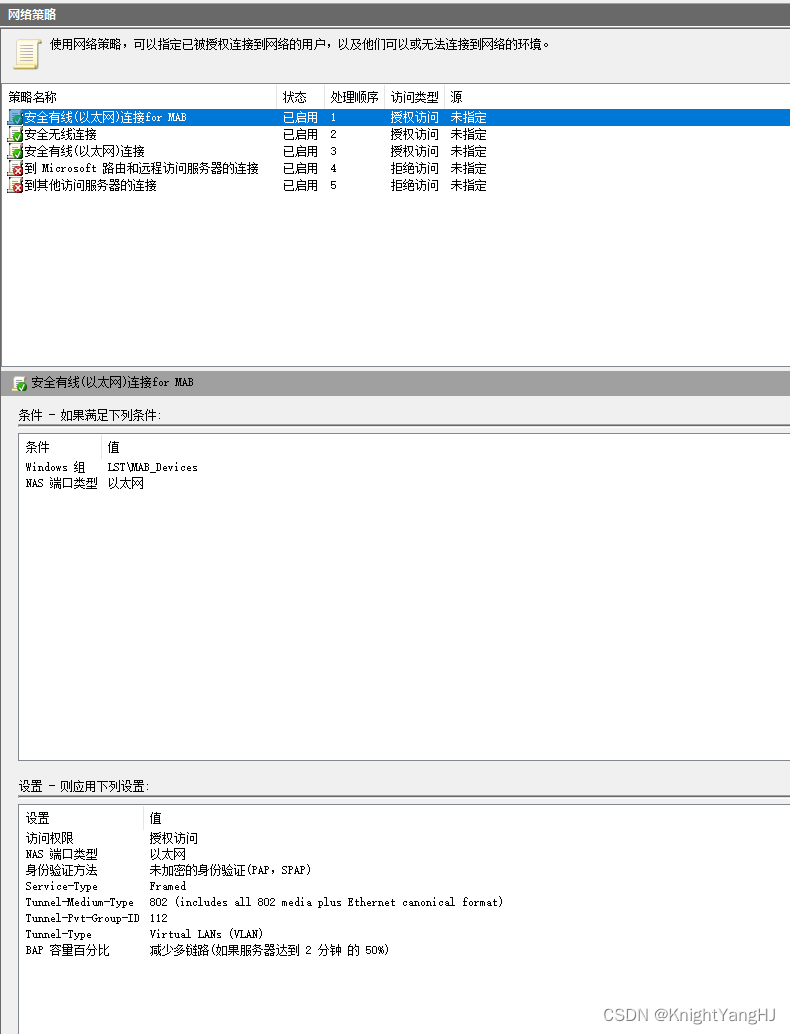

为MAB认证创建一个新的网络策略。

命名该策略,例如安全有线(以太网)连接for MAB。

配置策略参数以使用MAB认证。你需要指定以下内容:

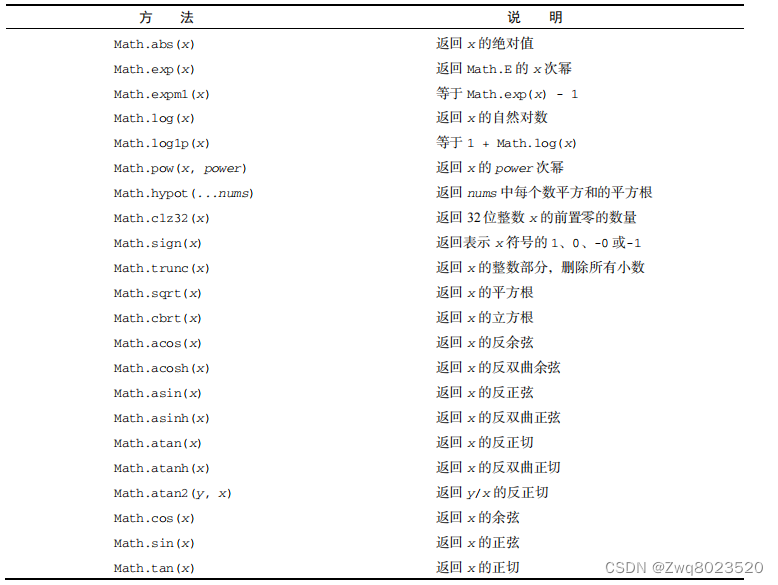

条件:

Windows组 - LST\MAB_Devices

NAS端口类型 - 以太网

约束:

身份验证方法 - 未加密的身份验证(PAP, SPAP)

NAS端口类型 - 以太网

设置:

标准:

Service-Type: Framed

Tunnel-Medium-Type: 802 (includes all 802 media plus Ethernet canonical format)

Tunnel-Private-Group-ID: 112

Tunnel-Type: Virtual LANs (VLAN)

Cisco交换机

1. 服务模板配置(Service-Template)

首先,定义一个一个名为GUEST_VLAN的服务模板,指定VLAN号为114。这个模板将用于认证失败的客户端,使他们能够访问Guest VLAN,从而获得有限的网络服务。

service-template GUEST_VLAN

vlan 114

2. 类映射配置(Class-Map)

定义两个类映射,DOT1X-FAILED和MAB-FAILED,用于匹配认证失败的客户端:

- DOT1X-FAILED 类映射匹配使用802.1x认证方法但认证状态为未授权的客户端。

- MAB-FAILED 类映射匹配使用MAC地址绑定(MAB)认证方法但认证状态为未授权的客户端

class-map type control subscriber match-all DOT1X-FAILED

match method dot1x

match authorization-status unauthorized

class-map type control subscriber match-all MAB-FAILED

match method mab

match authorization-status unauthorized

3. 策略映射配置(Policy-Map)

创建一个名为DOT1X-DEFAULT的策略映射,用于处理认证失败事件:

- 在会话开始时,首先尝试使用MAB认证。

- 如果MAB认证失败(MAB-FAILED),则终止MAB认证并尝试使用802.1x认证。

- 如果802.1x认证也失败(DOT1X-FAILED),则授权客户端到Guest VLAN,激活GUEST_VLAN服务模板,并终止802.1x认证过程。

policy-map type control subscriber DOT1X-DEFAULT

event session-started match-all

10 class always do-until-failure

10 authenticate using mab priority 10

event authentication-failure match-all

10 class MAB-FAILED do-all

10 terminate mab

20 authenticate using dot1x priority 20

20 class DOT1X-FAILED do-all

10 authorize

20 activate service-template GUEST_VLAN

30 terminate dot1x

4. 接口配置(Interface)

将策略应用到接口上。

interface GigabitEthernet1/0/31

description D019

switchport mode access

authentication periodic

authentication timer reauthenticate server

access-session port-control auto

mab

dot1x pae authenticator

dot1x timeout tx-period 7

spanning-tree portfast

service-policy type control subscriber DOT1X-DEFAULT

测试

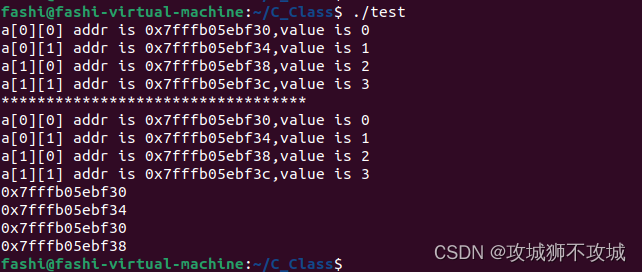

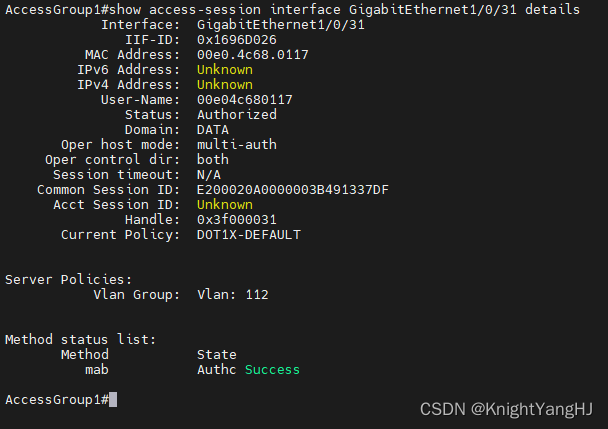

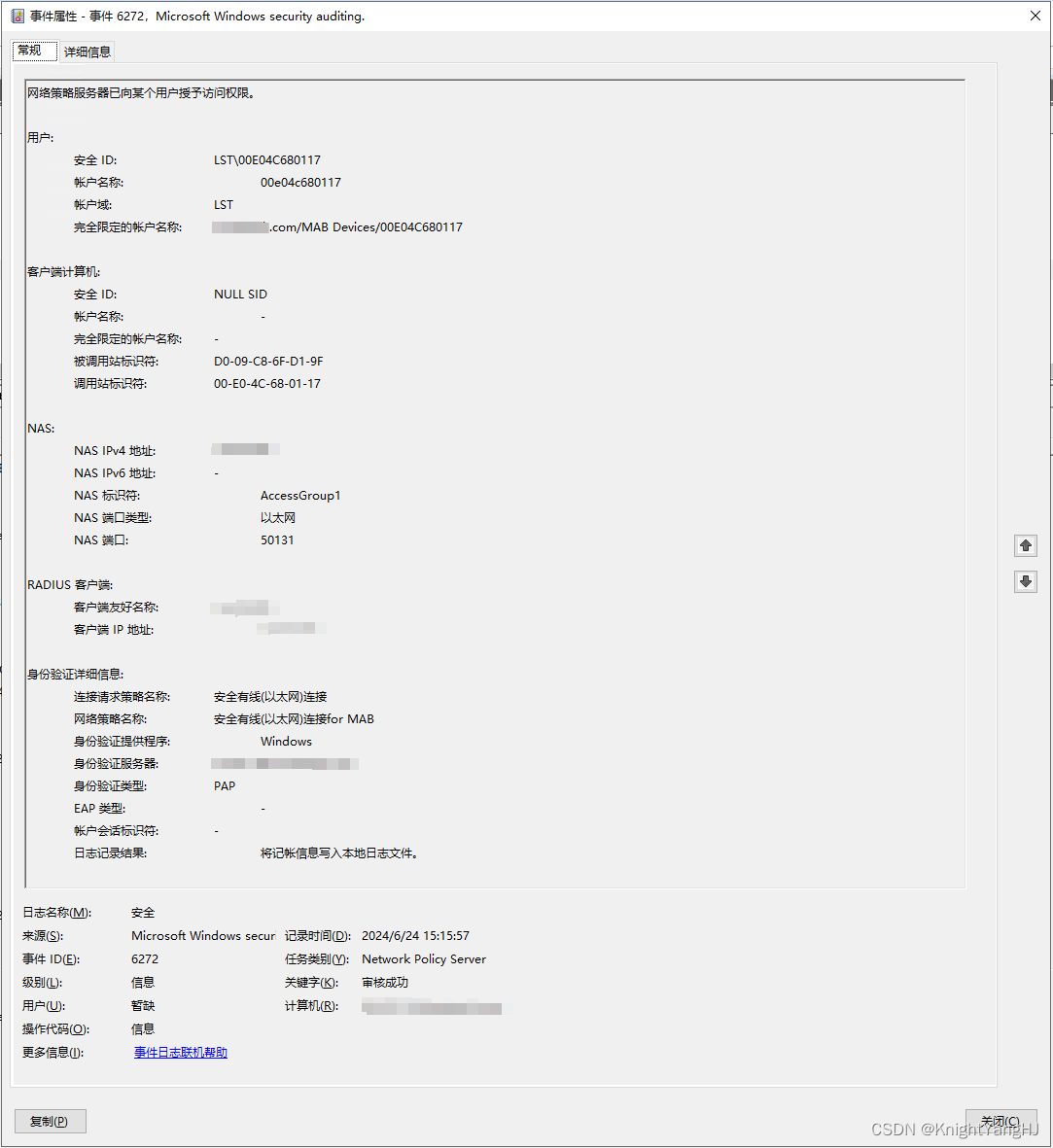

使用Cisco的命令行工具来检查认证状态和会话详细信息。

show access-session interface GigabitEthernet1/0/31 details

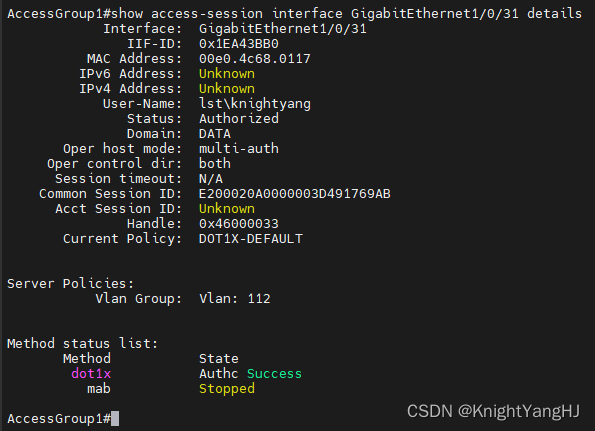

情况1:通过MAB认证。(计算机关闭Wired AutoConfig服务,模拟哑终端)

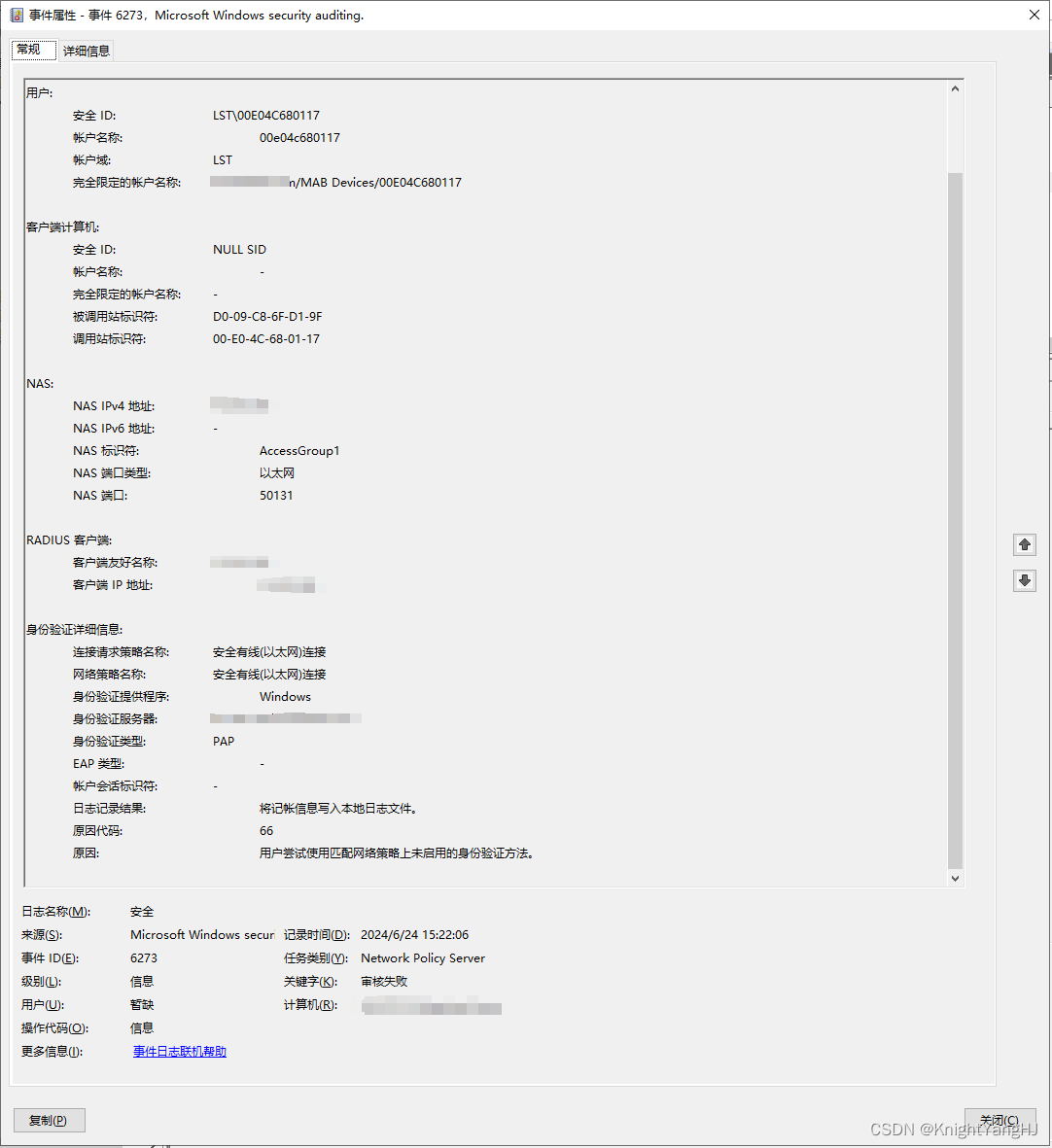

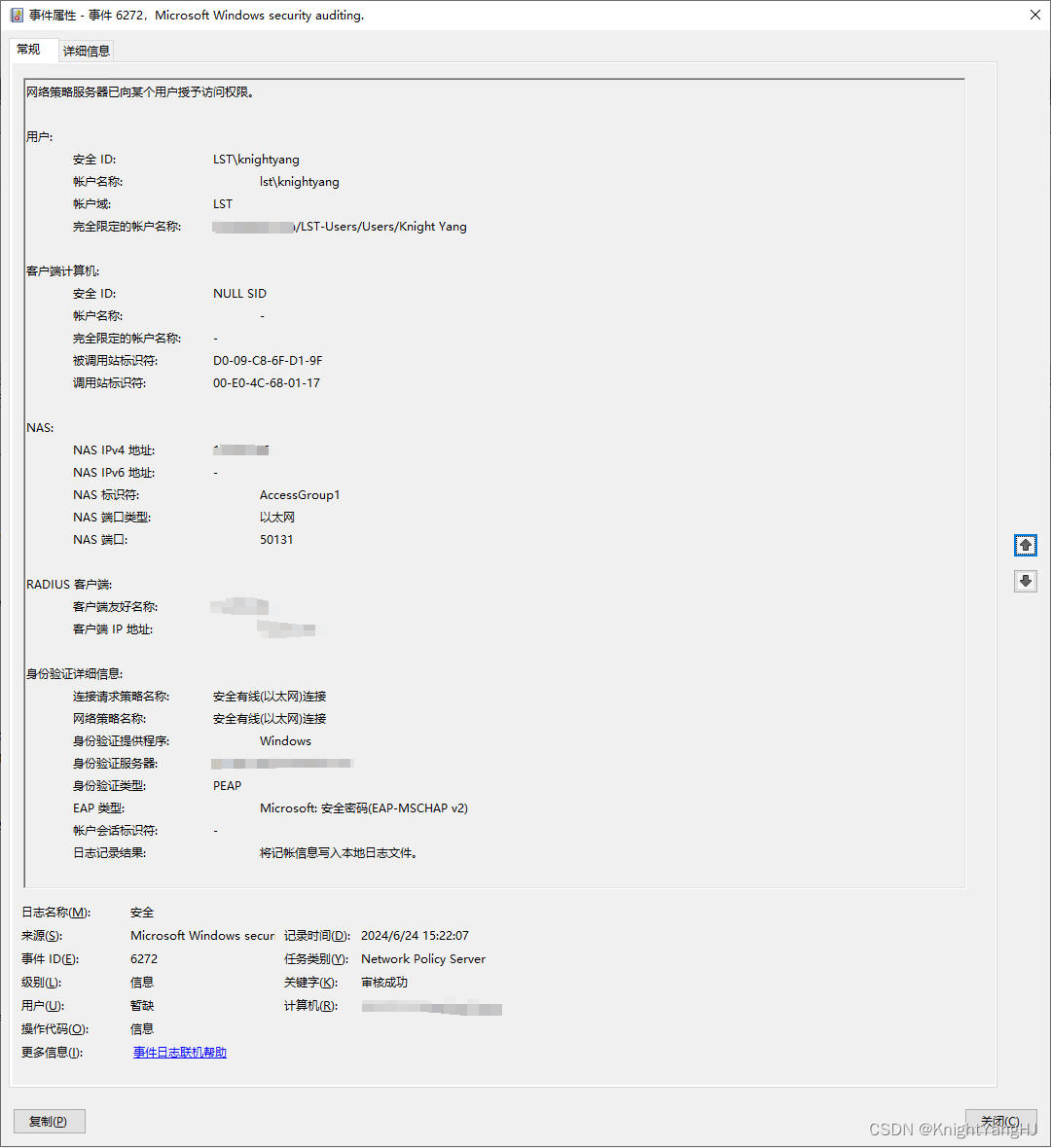

情况2:未通过MAB认证,通过802.1x认证。(计算机开启Wired AutoConfig服务,并将MAC地址用户名从MAB_Devices中去除)

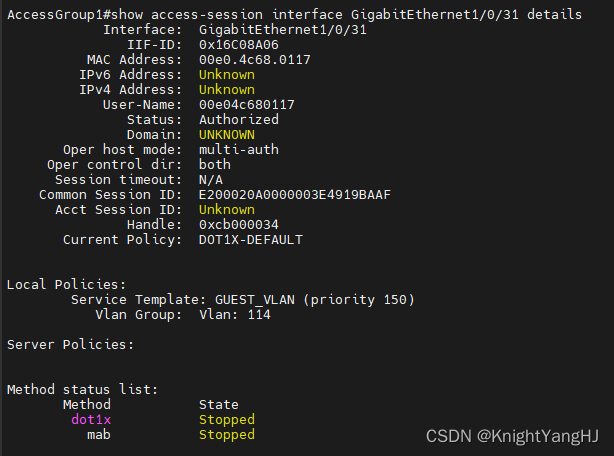

情况3:未通过MAB认证,也未通过802.1x认证(计算机关闭Wired AutoConfig服务,并将MAC地址用户名从MAB_Devices中去除)

结语

随着MAB策略的实施,我们的网络环境现在能够更加智能和安全地处理哑终端设备的接入。通过对MAC地址的精细管理,我们不仅提高了网络的访问控制能力,还为哑终端设备提供了必要的网络服务,确保了业务的连续性和数据的安全性。

最后,鼓励大家持续关注网络技术的最新动态,不断更新和优化网络策略,以应对日益复杂的网络安全挑战。通过精心设计的网络访问控制策略,我们可以为用户创造一个更加安全、可靠和高效的网络环境。