近年来,随着云计算技术的快速发展,软件即服务(SaaS)在各行业的应用逐渐增多,SaaS 应用给企业数字化发展带来了便捷性、成本效益与可访问性,同时也带来了一系列数据安全风险。作为 SaaS 产品运营服务商,在提供产品服务的同时,会存储使用大量不同企业的各类敏感数据,如果缺乏精细化的安全访问控制措施,将会让企业面临严重的数据泄露风险,带来数据损失与商誉折损。没有客户会忍受自己的数据处在一个高风险的环境中,因此,作为 SaaS 软件供应商必须采取有效的数据安全措施,确保客户敏感数据的安全合规与高效可用。

业务背景与痛点分析

以某 SaaS 供应商 Z 企业为例,Z 企业以 SaaS 产品平台为依托,面向企业客户提供战略分析平台,通过该平台,客户可以快速获取和分析关键数据,帮助企业经营者作出更准确的战略决策。该战略分析平台以接口形式对客户不同数据源的信息进行数据采集与连接,并通过 BI 报表系统进行统一的数据开发和分析。一方面,该企业云平台数据库中存储了大量的客户敏感信息,一旦发生客户敏感信息泄露,将给企业带来巨大损失;另一方面,数据开发人员在制作 BI 报表的过程中需要有足够的敏感数据安全管控措施,来减少保护盲点。

敏感数据可见性差,数据资产多源异构

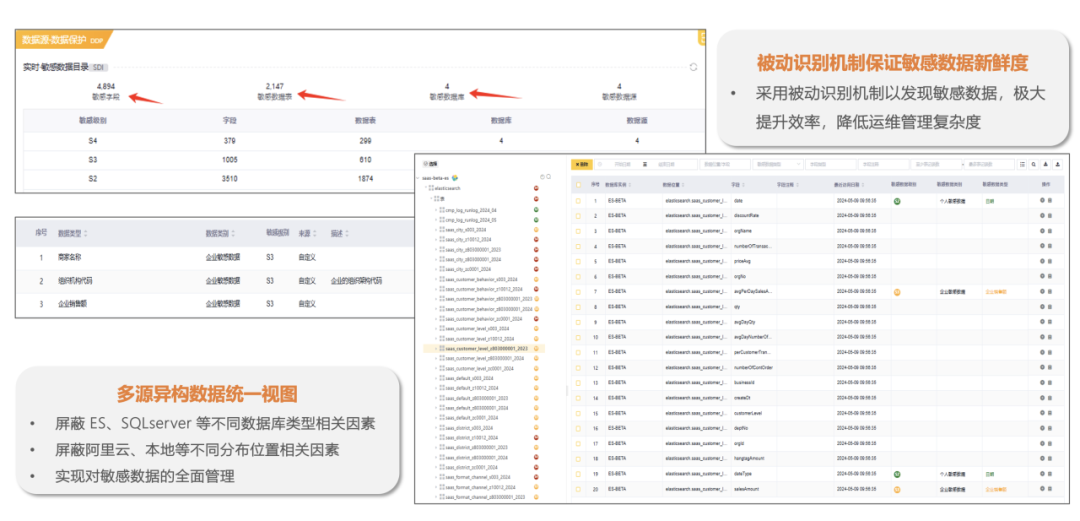

作为 SaaS 软件供应商,精准高效的保护客户敏感数据是企业基本职责。Z 企业数据库数量 20+,数据源分布在不同位置,其中 Beta/生产为阿里云(云上)环境,开发/uat 为本地机房环境;同时,数据库类型多样,涉及关系型数据库(MySQL、SQLServer)、非关系型数据库(ES)以及计划接入的 Hive 数据仓库。多源异构、分布分散的数据源增加了客户敏感数据统一管理的难度。另一方面,缺乏敏感数据的发现和识别能力,导致客户敏感数据可见性差,数据资产分布不清。

多租户数据运维场景缺乏精细化的安全管控

该企业 SaaS 战略分析系统软件采用多租户架构设计模式,存在不同租户共用数据库的情况,由于缺乏对内部运维人员数据访问权限的精细化管控,运维人员可以轻易地访问大量客户敏感信息,可能导致数据误操作、恶意访问以及数据泄漏与滥用风险;其次,内部运维人员数据库运维工具账号存在多人共享共用情况,一旦出现安全风险难以自证划清安全责任界限,且运维人员具有增、删、改、查等高权限,增加了数据安全风险。最后,在多租户架构环境中,不同租户数据涉及不同的敏感数据类型,可能有不同的安全需求与法规要求,难以实施统一的安全管控策略与满足合规要求。

数据开发过程中敏感数据暴露面大,缺乏审计溯源能力

数据开发人员在制作帆软报表与分析使用过程中,存在诸多安全风险点:其一,数据开发人员存在多人共用同一个数据库账号进行数据库连接,安全责任界限不清;其二,所有数据开发人员均可自定义添加数据源和添加分析使用数据集,未做适当的权限控制,存在权限过大、数据访问不当的问题,极大增加敏感数据泄露风险;其三,在报表预览和填报阶段,数据开发人员对于敏感数据的查看与访问缺乏日志记录,一旦发生数据泄露、篡改等事件,难以进行追溯和审计。

一体化数据安全管控实现敏感数据可视、可管、可控和可溯

针对以上问题,作为平台运营者,Z 企业需要针对自身 SaaS 系统数据运维场景与数据开发场景,对不同位置、不同类型数据源中的敏感数据进行统一高效的可视可管可控可溯能力建设。此外,Z 企业对于保障业务连续性要求较高,因此,数据安全管理平台自身需简单易用,并具备支持横向扩展与集群高可用的特性。

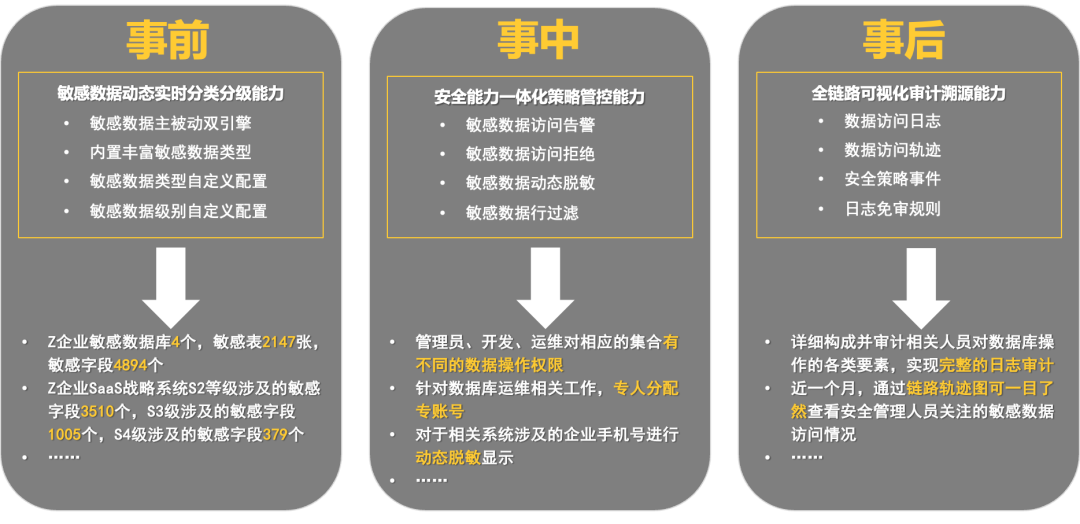

基于此,原点安全提出了以敏感数据保护为核心的一体化数据安全管控方案,助力 Z 企业实现敏感数据动态实时分类分级能力、安全能力一体化策略管控能力、全链路可视化审计溯源能力建设,保障 SaaS 企业客户敏感数据使用事前、事中、事后的安全防护与风险监测。

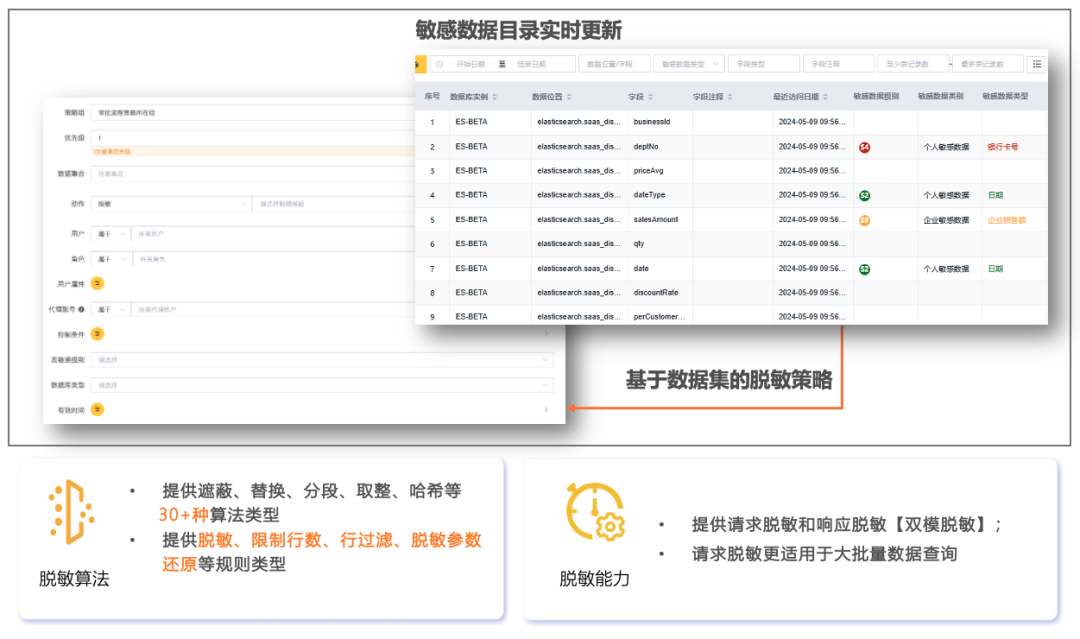

实时的一体化敏感数据目录

通过纳管多源异构的数据源形成统一视图,有效屏蔽 ES、SQLServer 等不同数据库类型相关因素,屏蔽阿里云、本地等不同分布位置相关因素带来的复杂性,实现对客户敏感数据的全面覆盖与管理。基于主动探测与被动发现双引擎识别技术,自动构建实时、可视化的客户敏感数据目录;同时,内置不同行业重要数据、敏感数据识别规则模板,支持自定义识别规则及人工协同稽核修正,将数据分类分级成果无缝衔接一体化数据保护技术措施。

细粒度数据访问权限管控

针对 Z 企业 SaaS 战略分析系统软件采用多租户架构设计模式带来访问权限粗糙、账号多人共享、高权限高危风险操作等敏感数据访问权限问题,uDSP 可根据业务场景自定义数据集以及用户/用户组、敏感数据类型、安全级别来配置访问控制策略,实现运维人员仅负责运维分配给他的租户数据,不得操作其他租户的数据,实现数据访问的最小授权。同时有效阻断高风险 SQL 指令的执行,实现高危操作控制、非法攻击阻断、敏感信息泄露阻断、应用违规操作阻断。值得一提的是,管控数据集的设置可通过正则来定义,相对于手工定义有类似特征的数据库表的方式,极大降低运维管理复杂度。

自适应敏感数据动态脱敏

基于敏感数据目录实时联动一体化动态脱敏策略,可根据数据业务场景配置脱敏算法和脱敏规则组合,实现数据访问过程的动态脱敏,当数据库表增加新的敏感数据字段,无需更新策略即可即时生效;内置二十多种常用脱敏算法,支持自定义脱敏算法,支持脱敏还原、数据库返回行数限制、行过滤等能力;提供多点位组合脱敏方案,支持弹性高可用部署,灵活适用各种动态脱敏应用场景,有效收敛 SaaS 战略分析软件系统客户敏感信息暴露面。

全链路的数据安全审计

针对在数据库运维、数据开发与报表预览等场景中敏感数据访问与操作缺乏日志审计的问题,uDSP 平台通过 应用探针组件,有效地关联前端账户到后端的操作,形成统一的日志模型。全面记录数据访问路径和敏感数据上下文信息,动态构建由业务用户、业务应用、API 路径、原点代理账号、数据库账号、访问接入点、数据位置、敏感数据类型等节点组成的数据访问轨迹图,同时可呈现位置、时间、次数等关联信息,可帮助数据安全管理员迅速定位敏感数据的访问记录,实现直观的监控,有效提升事中监督和事后审计溯源能力。

客户收益

-

针对 SaaS 业务的租户数据运维场景, 实现基于客户租户 ID 的数据管控措施,实现精细化的数据访问控制和动态脱敏,有效避免客户敏感数据泄露风险;

-

针对 BI 报表开发场景,实现到“专人专户”的最小权限敏感数据管控粒度,同时提供全链路的审计溯源分析能力,实现敏感数据流转轨迹的可视化与可追踪性;

-

通过 K8S 集群部署应用,具备弹性伸缩与高可扩展性,有效保障业务的实时可用性和系统的高可用性;

-

一体化的数据安全管控方案有效降低企业成本,一个平台覆盖多种数据安全能力,安全策略统一管理、简单易配,无需管理运维多个单点产品,有效简化运维管理复杂性。

对于 SaaS 企业而言,保护租户敏感数据不仅是一项基本职责,更是企业核心竞争力的关键组成部分。通过实施一体化的数据安全管控方案,Z 企业不仅能够有效应对多源异构数据统一管理难题,还实现了对租户敏感数据的精细化访问控制和动态脱敏使用保护,同时提升数据安全审计能力,保障敏感数据在流转和使用过程中的可视化与可追踪性。一体化数据安全管控措施的落地不仅帮助 Z 企业保护客户利益,有效降低数据泄露风险与运营成本;同时,以数据安全为核心优势的运营模式也加强了 Z 企业的市场竞争力与客户信任度,为在数智化时代实现可持续发展与长期收益奠定了基础。