近期,很多客户都收到了网安发出的限期整改通知。大家都比较关心的问题是,如何应对处理这些限期整改通知。后续是否有其他的影响,需要如何做进一步的优化整改和调整。今天就这些问题给大家做一些分享。

一. 为什么会有网安的网络安全检查

主要是为了深入贯彻落实《中华人民共和国网络安全法》《中华人民共和国数据安全法》《中华人民共和国个人信息保护法》《关键信息基础设施安全保护条例》等法律法规的相关要求,及时防范全市重要网站、信息系统、工控系统的网络安全风险和数据安全风险,推动网络安全和数据安全工作责任落实。网安以网络安全风险要素为切入点,通过与企业分管负责同志和具体负责人座谈交流,了解各单位网络安全和网络数据安全保护情况,特别是个人信息安全责任落实情况,实地查看网络系统运行情况,并进行了技术检测,针对存在的问题,检查组对各单位提出了整改意见,并持续跟进督导整改。

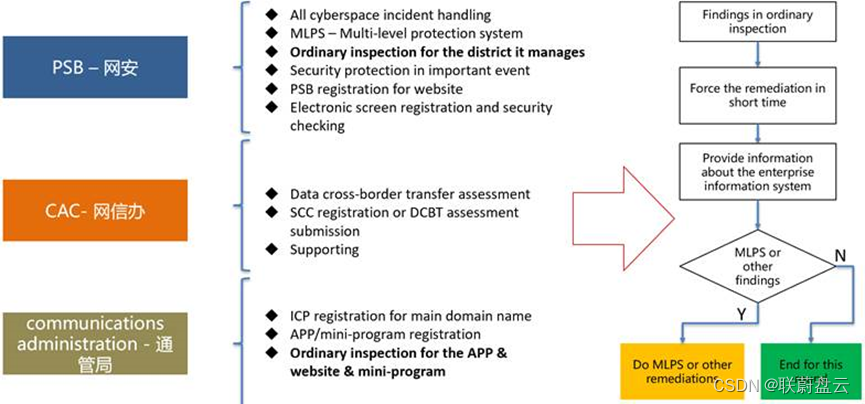

二. 当前各个主要监管部门的核心职责 (并非100%明确,会有交叉的部分,以及在不同行业不同场景下会有职责的些许转变)

当前国内主要的监管单位包括但不限于网安,网信办,通管局等,这三个是通用企业打交道比较多的三个部门。

1. 网安主要是整体网络安全的整体管理和日常执法,计算机等级保护,护网行动,网站的公安备案,以及其他一些专项的整治工作;

2. 网信办主要负责数据出境,互联网内容管理等

3. 通管局主要是负责ICP备案,APP和小程序备案等

三. 什么情况网安会发出网络安全监督检查限期整改通知书

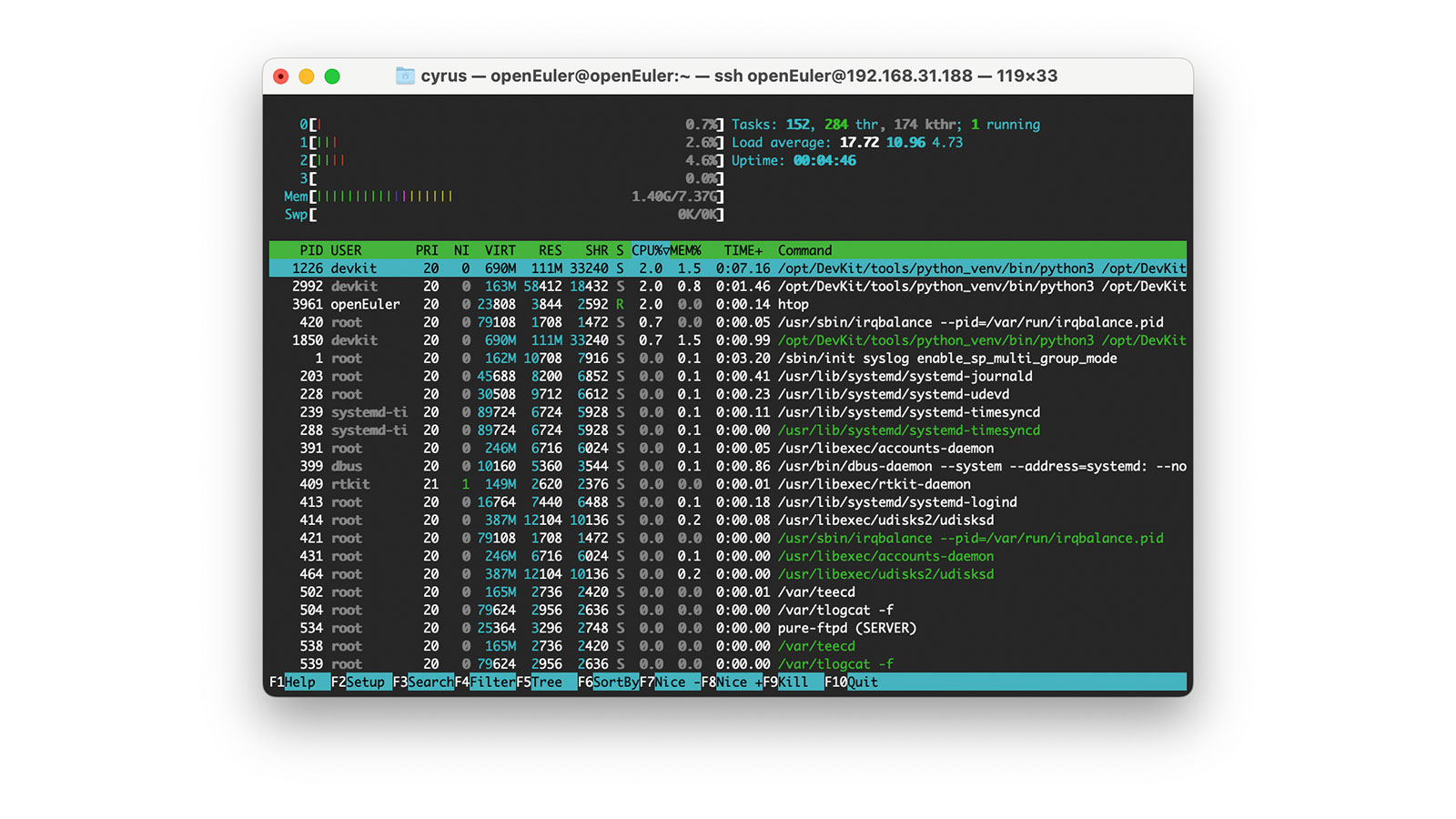

网安及其下属支撑单位会定期对于互联网上的信息和内容进行安全审查,包括但不限于各种扫描技术,渗透测试和其他安全检查技术。如果在过程中发现了企业里面对应的问题和风险,那么就会根据实际情况开局限期整改的通知书。里面会说明整改的时限要求,并会有具体的文件说明发现的问题和风险的具体内容。

四. 收到限期整改通知书了之后应该如何应对

1. 保持良好的心态,积极配合,要敢于和网安进行沟通

2. 认真阅读整改通知书和其他文件,明确问题的具体内容,协同相关技术人员进行快速评估,确认:

- 是否有能力进行整改

- 是否能在期限范围内完成整改

3. 如何可以,那么就快速响应网安并确定,然后进行整改工作,更新报告内容,敲章之后在期限到之前提交给网安。如果不可以,那么就需要:

- 快速响应网安,积极沟通问题,说明情况并和网安沟通新的整改完成时间;

- 寻求第三方安全服务提供商的支持 (网安也会推荐,但是一半不会强制选择,以解决问题为主要目的)

4. 网安可能会要求提供其他整体信息系统情况和安全保护的情况,应该积极和网安进行沟通具体的需求,确认范围,并提供必要的基础信息。如果进行系统摸底工作量较大,一方面可以和网安协商完成时间,另一方面也可以寻求第三方咨询公司的协助。