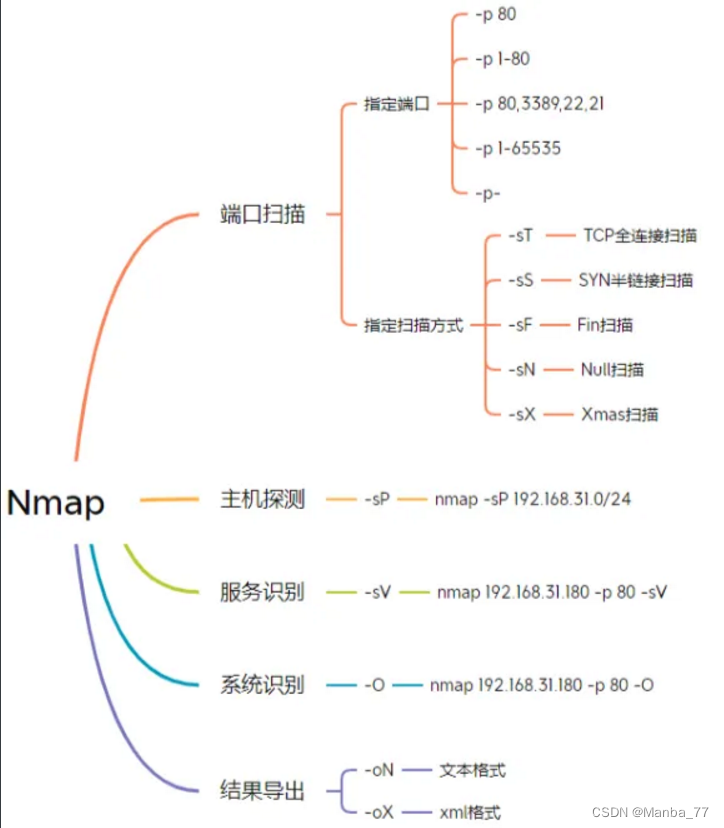

一、Nmap简介

Nmap

Nmap是一款开源免费的网络发现(Network Discovery)和安全审计(Security Auditing)工具。软件名字Nmap是Network Mapper的简称。Nmap最初是由Fyodor在1997年开始创建的。随后在开源社区众多的志愿者参与下,该工具逐渐成为最为流行安全必备工具之一。

一般情况下,Nmap用于

- 列举网络主机清单

- 管理服务升级调度

- 监控主机或服务运行状况。

Nmap可以检测

- 目标机是否在线

- 端口开放情况

- 侦测运行的服务类型及版本信息

- 侦测操作系统与设备类型等信息。

详情请参见官网:

https://nmap.org/

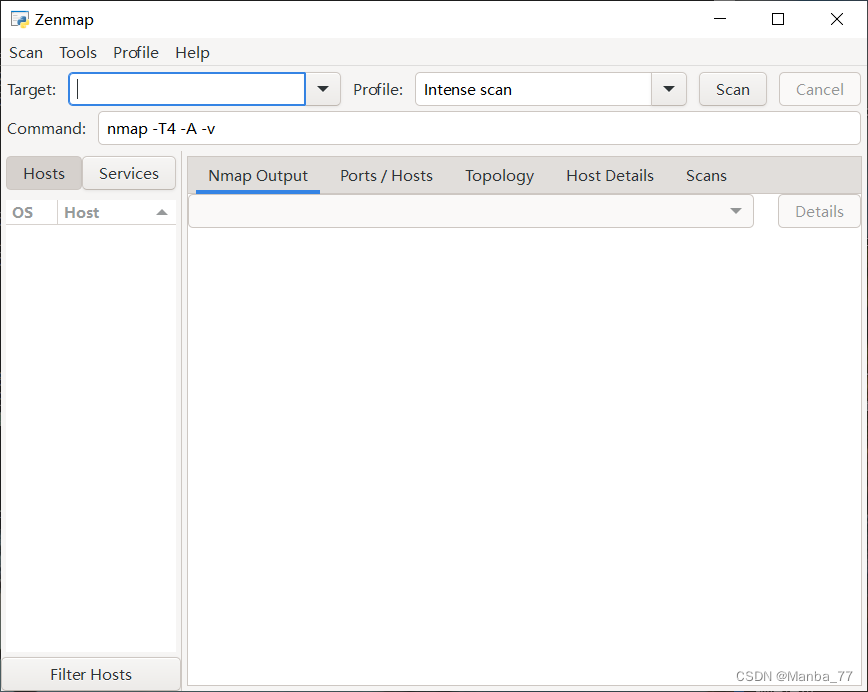

Zenmap

Zenmap是Nmap官方提供的图形界面,通常随Nmap的安装包发布。Zenmap是用Python语言编写而成的开源免费的图形界面,能够运行在不同操作系统平台上(Windows/Linux/Unix/Mac OS等)。Zenmap旨在为nmap提供更加简单的操作方式。简单常用的操作命令可以保存成为profile,用户扫描时选择profile即可;可以方便地比较不同的扫描结果;提供网络拓扑结构(NetworkTopology)的图形显示功能。

其中Profile栏位,用于选择“Zenmap默认提供的Profile”或“用户创建的Profile”;Command栏位,用于显示选择Profile对应的命令或者用户自行指定的命令;Topology选项卡,用于显示扫描到的目标机与本机之间的拓扑结构。

二、Nmap特点

Nmap的主要特点如下所示:

- **主机探测:**探测网络上的主机,如列出相应tcp和ICMP请求、ICMP请求、开放特别端口的主机。

- **端口扫描:**探测目标主机所开放的端口。

- **版本检测:**探测目标主机的网络服务,判断其服务名称及版本号。

- **系统检测:**探测目标主机的操作系统及网络设备的硬件特性。

- **支持探测脚本的编写:**使用Nmap的脚本引擎(NSE)和Lua编程语言。

三、Nmap优点

(1)灵活。支持数十种不同的扫描方式,支持多种目标对象的扫描。

(2)强大。Nmap可以用于扫描互联网上大规模的计算机。

(3)可移植。支持主流操作系统:Windows/Linux/Unix/MacOS等等;源码开放,方便移植。

(4)简单。提供默认的操作能覆盖大部分功能,基本端口扫描nmap targetip,全面的扫描nmap –A targetip。

(5)自由。Nmap作为开源软件,在GPL License的范围内可以自由的使用。

(6)文档丰富。Nmap官网提供了详细的文档描述。Nmap作者及其他安全专家编写了多部Nmap参考书籍。

(7)社区支持。Nmap背后有强大的社区团队支持。

(8)赞誉有加。获得很多的奖励,并在很多影视作品中出现(如黑客帝国2、Die Hard4等)。

(9)流行。目前Nmap已经被成千上万的安全专家列为必备的工具之一。

四、Nmap扫描参数的含义和用法

在介绍Nmap用法之前,先了解一下Nmap的扫描参数的含义

设置扫描目标时用到的相关参数

-iL:从文件中导入目标主机或目标网段。

-iR:随机选择目标主机。

–exclude:后面跟的主机或网段将不在扫描范围内。

–excludefile:导入文件中的主机或网段将不在扫描范围中。

与主机发现方法相关的参数

-sL:List Scan(列表扫描),仅列举指定目标的IP,不进行主机发现。

-Sn:Ping Scan,只进行主机发现,不进行端口扫描。

-Pn:将所有指定的主机视作已开启,跳过主机发现的过程。

-PS/PA/PU/PY[portlist]:使用TCP SYN/ACK或SCTP INIT/ECHO方式来发现。

-PE/PP/PM:使用ICMP echo、 timestamp、netmask请求包发现主机。

-PO[protocollist]:使用IP协议包探测对方主机是否开启。

-n/-R:-n表示不进行DNS解析;-R表示总是进行DNS解析。

–dns-servers <serv1[,serv2],…≥:指定DNS服务器。

–system-dns:指定使用系统的DNS服务器。

–traceroute:追踪每个路由节点。

与常见的端口扫描方法相关的参数

-sS/sT/sA/sW/sM:指定使用TCP SYN/Connect(Y/ACK/Window/Maimon scans的方式对目标主机进行扫描。

-sU:指定使用UDP扫描的方式确定目标主机的UDP端口状况。

-sN/sF/sX:指定使用TCP Null/FIN/Xmas scans秘密扫描的方式协助探测对方的TCP端口状态。

–scanflags :定制TCP包的flags。

-sl <zombie host[ :probeport]>:指定使用Idle scan的方式扫描目标主机(前提是需要找到合适的zombie host)。

-sY/sZ:使用SCTP INIT/COOKIE-ECHO扫描SCTP协议端口的开放情况。

-sO:使用IP protocol扫描确定目标机支持的协议类型。

-b:使用FTP bounce scan扫描方式。

跟端口参数与扫描顺序的设置相关的参数

-p port ranges>:扫描指定的端口。

-F: Fast mode(快速模式),仅扫描TOP 100的端口。

-r:不进行端口随机打乱的操作(如无该参数,Nmap会将要扫描的端口以随机顺序的方式进行扫描,让Nmap的扫描不易被对方防火墙检测到)。

–top-ports :扫描开放概率最高的number个端口(Nmap的作者曾做过大规模的互联网扫描,以此统计网络上各种端口可能开放的概率,并排列出最有可能开放端口的列表,具体可以参见nmap-services文件。默认情况下.Nmap会扫描最有可能的1000个TCP端口)。

–port-ratio:扫描指定频率以上的端口。与上述–top-ports类似,这里以概率作为参数,概率大于–port-ratio的端口才被扫描。显然参数必须在0~1之间,想了解具体的概率范围可以查看nmap-services文件。

与版本侦测相关的参数

-sV:指定让Nmap进行版本侦测。

–version-intensity :指定版本侦测的强度(0~9),默认为7。数值越高,探测出的服务越准确,但是运行时间会比较长。

–version-light:指定使用轻量级侦测方式(intensity 2)。

–version-all:尝试使用所有的probes进行侦测(intensity 9。

–version-trace:显示出详细的版本侦测过程信息。

例如:

在了解以上参数及其含义后,再来看用法会更好理解,扫描命令格式:Nmap+扫描参数+目标地址或网段。比如一次完整的Nmap扫描命令如下。

nmap -T4-A -v IP地址

**-A:**表示使用进攻性(Aggressive)方式扫描;

**-T4:**表示指定扫描过程使用的时序(Timing),共有6个级别(0~5),级别越高,扫描速度越快,但也容易被防火墙或IDS检测并屏蔽掉,在网络通信状况良好的情况下推荐使用T4。

**-v:**表示显示冗余(verbosity)信息,在扫描过程中显示扫描的细节,有助于让用户了解当前的扫描状态。

五、Nmap常用方法

1.扫描单个目标地址

namp 目标地址(ip地址)

2.扫描多个目标地址

如果目标地址不在同一个网段,或在同一网段但不连续且数量不多,可以使用这个方法

namp 目标地址1 目标地址2 …

3.扫描一个范围内的目标地址

可以指定扫描一个连续的网段,中间使用“-”连接

例如:扫描范围为192.168.0.100~192.168.0.110

namp 192.168.0.100-110

4.扫描目标地址所在的某个网段

以C段为例,如果目标是一个网段,则可以通过添加子网掩码的方式扫描

例如:扫描范围为192.168.0.1~192.168.0.255

nmap 192.168.0.100/24

5.扫描.txt文件中的所有目标地址

nmap -iL txt文件的绝对路径

6.扫描除某一个目标地址之外的所有目标地址

例如:扫描192.168.0.105之外的其他192.168.0.x的地址

nmap 192.168.0.100/24 -exclude 192.168.0.105

7.扫描除某一文件中的目标地址之外的目标地址

扫描除了.txt文件中涉及的地址或网段之外的目标地址

例如:扫描192.168.0.x网段,除1.txt文件中的目标地址

nmap 192.168.0.100/24 -excludefile C:\Desktop\1.txt

8.扫描某一目标地址的端口

例如:扫描192.168.0.100 的21,22,23,80端口

nmap 192.168.0.100 -p 21,22,23,80

9.对目标地址进行路由跟踪

nmap --traceroute 目标地址

10.扫描目标地址所在C段的在线状况

例如:扫描192.168.0.100所在C段的状况

nmap -sP 192.168.0.100/24

11.目标地址的操作系统指纹识别

例如:扫描192.168.0.105并识别该地址的操作系统的版本

nmap -O 192.168.0.105

12.目标地址提供的服务版本检测

nmap -sV 目标地址

13.探测防火墙的状态

nmap -sF -T4 目标地址

六、状态识别

端口扫描是Nmap最基本最核心的功能,用于确定目标主机的TCP/UDP端口的开放情况。

默认情况下,Nmap会扫描1000个最有可能开放的TCP端口。

Nmap通过探测将端口划分为6个状态:

(1)open:端口是开放的。

(2)closed:端口是关闭的。

(3)filtered:端口被防火墙IDS/IPS屏蔽,无法确定其状态。

(4)unfiltered:端口没有被屏蔽,但是否开放需要进一步确定。

(5)open/filtered:端口是开放的或被屏蔽。

(6)closed/filtered :端口是关闭的或被屏蔽。

七、脚本介绍

Nmap的脚本默认存在/nmap/scripts文件夹里面

Nmap的脚本主要分为以下几类:

Auth:负责处理鉴权证书(绕过鉴权)的脚本。

Broadcast:在局域网内探查更多服务的开启情况,如DHCP/DNS/SQLServer等。

Brute:针对常见的应用提供暴力破解方式,如HTTP/SMTP等。

Default:使用-sC或-A选项扫描时默认的脚本,提供基本的脚本扫描能力。

Discovery:对网络进行更多信息的搜集,如SMB枚举、SNMP查询等。

Dos:用于进行拒绝服务攻击。

Exploit:利用已知的漏洞入侵系统。

External:利用第三方的数据库或资源。例如,进行Whois解析。

Fuzzer:模糊测试脚本,发送异常的包到目标机,探测出潜在漏洞。

Intrusive:入侵性的脚本,此类脚本可能引发对方的IDS/IPS的记录或屏蔽。

Malware:探测目标机是否感染了病毒、开启后门等信息。

Safe:此类与Intrusive相反,属于安全性脚本。

Version:负责增强服务与版本扫描功能的脚本。

Vuln:负责检查目标机是否有常见漏洞,如MS08-067。

八、常用脚本

用户还可根据需要设置–script=类别进行扫描

常用脚本的参数

-sC/–script=default:使用默认的脚本进行扫描。

–script=:使用某个脚本进行扫描。

–script-args=key1=value1,key2=value2…:该参数用于传递脚本里的参数,key1是参数名,该参数对应value1这个值。如有更多的参数,使用逗号连接。

-script-args-file=filename:使用文件为脚本提供参数。

–script-trace:如果设置该参数,则显示脚本执行过程中发送与接收的数据。

–script-updatedb:在Nmap的scripts目录里有一个script.db文件,该文件保存了当前Nmap可用的脚本,类似于一个小型数据库,如果我们开启Nmap并调用了此参数,则Nmap会自行扫描scripts目录中的扩展脚本,进行数据库更新

–script-help:调用该参数后,Nmap会输出该脚本对应的脚本使用参数,以及详细的介绍信息。

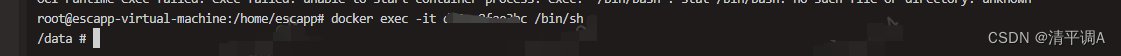

九、实例

1.鉴权扫描

使用–script=auth可以对目标主机或目标主机所在的网段进行应用弱口令检测

nmap --script=auth 目标地址

2.暴力破解攻击

Nmap具有暴力破解的功能,可对数据库、SMB、SNMP等进行简单密码的暴力猜解

nmap --script=brute 目标地址

3.扫描常见的漏洞

Nmap具备漏洞扫描功能,可以检查目标主机或者网段是否存在常见漏洞

nmap --script=vuln 目标地址

4.应用服务扫描

Nmap具备很多常见应用服务的扫描脚本,例如VNC服务、MySQL服务、Telnet服务、Rsync服务等

以VNC服务为例:

nmap–script=realvnc-auth-bypass 目标地址

5.探测局域网内更多服务开启的情况

nmap -n-p 445 --script=broadcast 目标地址

6.Whois解析

利用第三方的数据库或资源查询目标地址的信息

nmap -script external baidu.com

十、更多扫描脚本

参考链接:https://nmap.org/nsedoc/categories/

十一、使用总结