基于视觉分析的人员禁区闯入行为检测算法主要依赖于计算机视觉技术和深度学习算法。这些技术结合高性能的摄像头和图像处理硬件,实现了对监控区域内人员行为的自动识别和分析。具体来说,这种检测算法利用摄像头捕捉的视频数据,通过深度学习模型进行图像识别和行为分析,从而实现对禁区内异常行为的检测。

人员禁区闯入行为检测算法的核心在于其图像处理和模式识别能力。算法首先通过卷积神经网络(CNN)对视频帧进行特征提取,将图像中的人物与背景区分开来。接着,利用行为识别模型,算法能够识别出人物的动作和位置变化,从而判断是否存在闯入禁区的行为。

这种算法可以检测多种场景下的禁区闯入行为,包括但不限于:

- 人员入侵检测:识别并报警未授权人员进入禁区。

- 区域越界检测:监控人员是否进入预设的安全区域或越界。

- 异常行为检测:识别如奔跑、徘徊等异常行为,进一步分析其潜在威胁。

在现代生产环境中,人员禁区闯入检测是确保安全生产的重要措施。禁区闯入行为可能导致生产事故、人身伤害,甚至引发安全事故和财产损失。因此,在工业厂房、建筑工地、仓储中心等高风险区域,安装基于计算机视觉的人员禁区闯入检测系统尤为重要。

相比传统的人工巡查方式,基于计算机视觉的人员禁区闯入检测具有显著优势:

- 全天候监控:智能系统能够24小时不间断地进行监控,无需人员轮班。

- 实时报警:当检测到禁区闯入行为时,系统能够实时发出报警通知,及时阻止潜在危险。

- 减少人为误差:传统巡查依赖于人员的注意力和经验,容易出现漏检和误判。智能系统则通过算法精确识别,减少误报和漏报。

- 降低人力成本:自动化监控系统减少了对人工巡查的依赖,降低了人力成本和管理复杂度。

- 数据存储与分析:系统能够记录和存储监控数据,便于后续分析和审计,进一步提升安全管理水平。

搭载禁区闯入检测算法的智能系统具备多种功能,旨在提供全方位的安全保障。将禁区创图检测系统部署在可能发生危险的区域,一旦有人入侵这片区域,监测器会将信号立即反馈至管理中心,相关管理人员可根据实际情况进行研处。AI技术的使用,使得日常管理变得更加智慧、科学。这些优势包括但不限于:

- 远程监看:通过互联网连接,管理人员可以随时随地通过电脑或移动设备查看监控画面,实时了解现场情况。

- 实时报警:系统一旦检测到禁区闯入行为,立即通过声音、短信、邮件等多种方式发出报警通知,提醒相关人员及时采取措施。

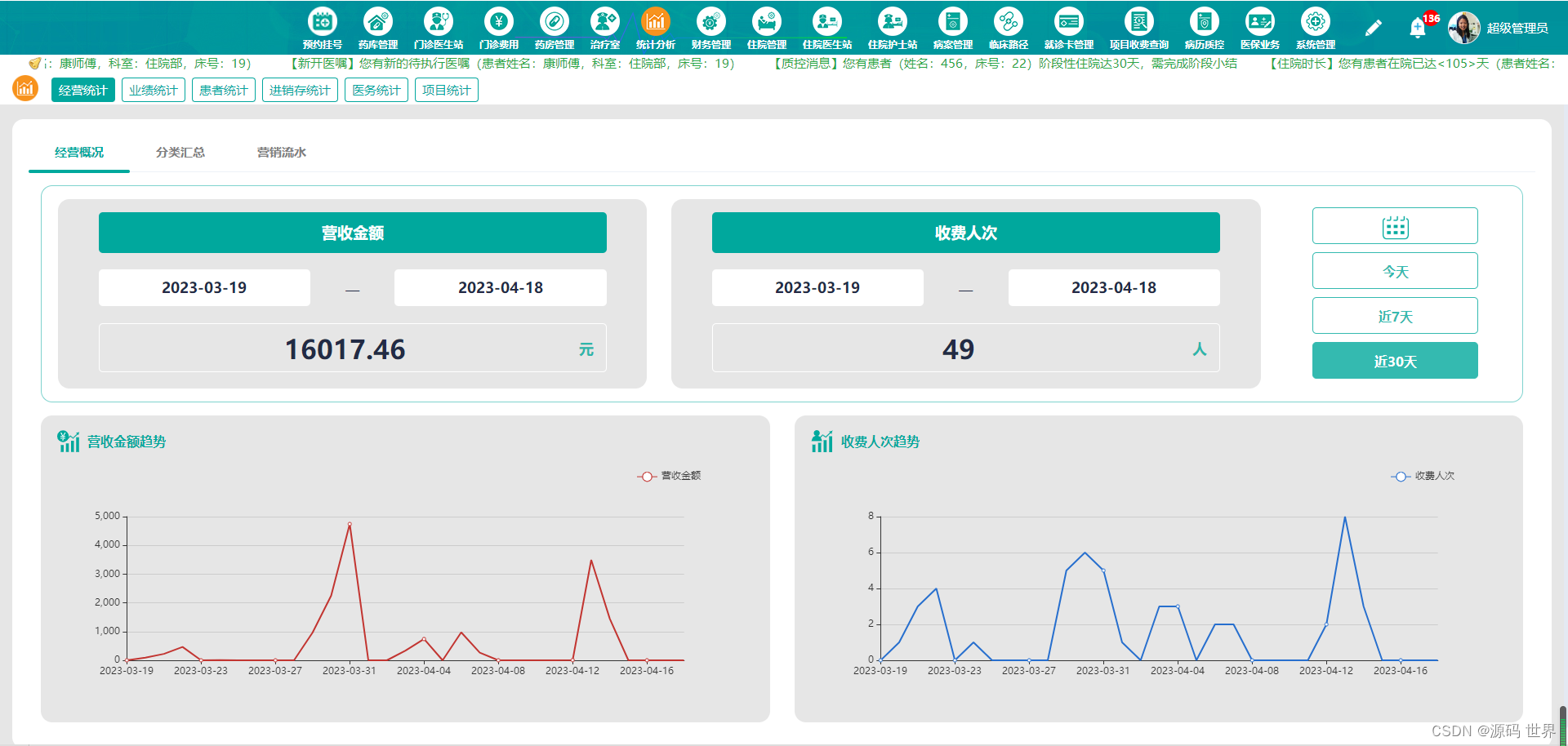

- 数据统计与分析:系统能够对监控数据进行统计分析,生成详细的报表,帮助管理人员了解安全状况和潜在风险。

- 视频回放与证据保存:系统存储的视频数据可以随时回放,作为事后分析和处理的依据,同时也便于证据保存。

- 多场景适应:智能系统能够适应不同的应用场景,如工业厂房、建筑工地、交通枢纽等,根据环境特点调整检测算法和策略。

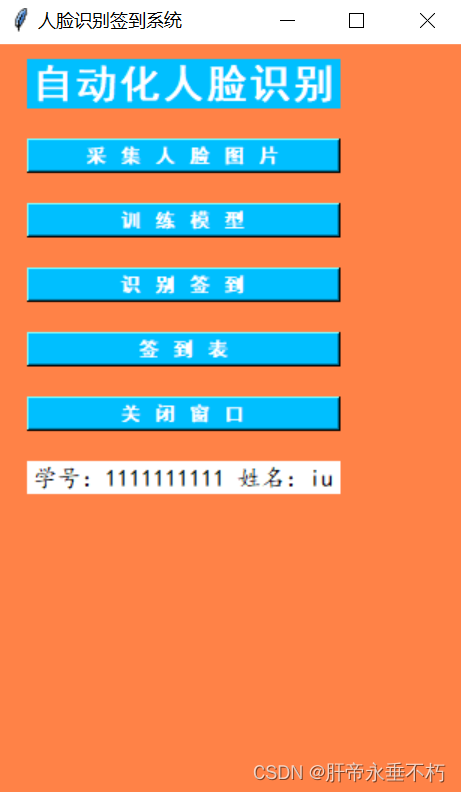

- 可扩展性:系统支持模块化设计,可以根据需要扩展功能,如增加人脸识别、温度监测等,提高整体安全性。

- 隐私保护:系统设计中充分考虑到隐私保护,确保监控数据的安全存储和传输,防止数据泄露和滥用。

综上所述,基于视觉分析的人员禁区闯入检测算法在技术实现和应用方面都有显著的优势。它不仅提升了生产环境的安全性,还在提高效率、降低成本方面展现出巨大的潜力。随着技术的不断发展,人员禁区闯入检测算法将在更多领域得到广泛应用,为各行各业的安全管理提供有力支持。