有人说:一个人从1岁活到80岁很平凡,但如果从80岁倒着活,那么一半以上的人都可能不凡。

生活没有捷径,我们踩过的坑都成为了生活的经验,这些经验越早知道,你要走的弯路就会越少。

摘要: 随着信息领域的进步,技术在各个领域产生了大量数据库。因此更加需要存储和操作重要数据,以便以后用于决策和改进业务活动。本文我们将分享7种数据挖掘技术,体验在数据化运营商业实践中的风采。 什么是数据挖掘? 数据挖掘是从海量数据中提取有用信息和模式的过程。它包括...

随着信息领域的进步,技术在各个领域产生了大量数据库。因此更加需要存储和操作重要数据,以便以后用于决策和改进业务活动。本文我们将分享7种数据挖掘技术,体验在数据化运营商业实践中的风采。

什么是数据挖掘?

数据挖掘是从海量数据中提取有用信息和模式的过程。它包括数据的收集、提取、分析和统计,也被称为知识发现的过程,即从数据或数据模式分析中进行知识挖掘。这是一个寻找有用信息以找出有用数据的逻辑过程。

数据挖掘的3个步骤

- 探索:数据将被清除并转换为另一种形式,信息的性质也是确定的。

- 模式识别:选择将做出最佳预测的模式。

- 部署:使用已识别的模式来获得所需的结果。

数据挖掘的优势

- 自动预测趋势和行为;

- 可在新系统以及现有平台上实施;

- 可在几分钟内分析庞大的数据库;

- 自动发现隐藏模式;

- 有很多模型可用于快速理解复杂数据;

- 较快的速度能够让用户在更短的时间内轻松分析大量数据;

- 产生改进的预测。

7种重要的数据挖掘技术

数据挖掘中最重要的任务之一是选择正确的数据挖掘技术。数据挖掘技术必须根据业务类型和业务面临的问题进行选择。因此必须使用一种通用的方法来提高使用数据挖掘技术的准确性和成本效益。本文主要讨论7种被认为是商务人士更常使用的数据挖掘技术。

- 统计数据

- 聚类

- 可视化

- 决策树

- 关联规则

- 神经网络

- 分类

1. 统计技术

数据挖掘技术统计学是数学的一个分支,与数据的收集和描述有关。许多分析师并不认为统计技术是一种数据挖掘技术。但尽管如此,它仍有助于发现模式并建立预测性模型。因此,数据分析员应该对不同的统计技术有一定的了解。在当今世界,人们必须处理许多数据,并从中得出重要的模式。统计数据可以在更大程度上帮助您回答有关其数据的问题,例如:

- 数据库中有哪些方法?

- 事件发生的概率是多少?

- 哪些模式对业务更有用?

- 什么是高级摘要,哪些可详细了解数据库中的内容?

统计数据不仅回答了这些问题,还有助于对数据进行汇总和统计;同时有助于轻松提供有关数据的信息。通过统计报告,人们可以做出明智的决定。统计有不同的形式,但最重要和最有用的技术是收集和统计数据。收集数据的方法有很多种,如:

- 直方图

- 中位数

- 模式

- 方差

- 最大值

- 最小值

- 线性回归

2. 聚类技术

聚类是数据挖掘中最古老的技术之一。聚类分析是识别彼此相似的数据的过程,这将有助于理解数据之间的差异和相似之处。聚类技术有时被称为分段,能够允许用户了解数据库中正在发生的事情。例如,保险公司可以根据客户的收入、年龄、保单性质和索赔类型对客户进行分组。聚类技术有不同类型的聚类方法,如下所示:

- 分区方法

- 层次化凝聚方法

- 基于密度的方法

- 基于网格的方法

- 基于模型的方法

最流行的聚类算法是最近邻法。最近邻技术非常类似于集群。它是一种预测技术,用于预测一条记录中的估计值是什么,在历史数据库中查找具有类似估计值的记录,并使用非机密文档附近的表单中的预测值。这项技术表明,彼此较近的对象将具有相似的预测值。通过这种方法,可以非常容易地非常快速地预测最近项目的重要性。聚类算法在自动化方面也工作得很好,可以轻松执行复杂的 ROI 计算。该技术的准确度与其他数据挖掘技术一样有同样高的利用率。

在商业领域中,最近邻技术最常用于文本检索过程中,用于查找与已标记为令人印象深刻的主文档具有相同重要特征的文档。

3. 可视化

可视化是用于发现数据模式的最有用的技术。此技术在数据挖掘过程的开始阶段使用。许多类型的研究都在进行,以产生一种有趣的数据库投影,称为投影寻踪。有很多数据挖掘技术,它们将为好的数据提供有用的模式。但可视化是一种将不良数据转化为有用数据的技术,可以使用不同的数据挖掘方法来发现隐藏的模式。

4. 归纳决策树技术

决策树是一种预测模型,其名称本身意味着它看起来像一棵树。在这种技术中,树的每个分支都被视为一个分类问题。树的叶子被认为是与该特定分类相关的数据集的分区。该技术可用于勘探分析、数据前处理和预测工作。决策树可以被认为是原始数据集的分段,其中分段是出于特定原因进行的。分段下的每个数据在被预测的信息中都有一些相似之处,决策树提供了用户容易理解的结果。统计学家大多使用决策树技术来找出哪个数据库与企业的问题更相关,决策树技术可用于预测和数据预处理。

这项技术的第一步也是最重要的一步是种植树木。种树的基础是在每个树枝上找到可能被问到的最佳问题。诊断树在以下任何一种情况下停止增长。如果数据段仅包含一条记录,所有记录都包含相同的特征。这一增长不足以使情况进一步恶化,CART 代表分类和回归树,是一种数据探索和预测算法,可以更复杂地挑选问题。它尝试所有这些问题,选择一个最佳问题,用于将数据拆分成两个或更多个段。在决定了细节之后,再次单独询问每个新元素的问题。

另一种流行的决策树技术是 CHAID(卡方自动交互检测器),与 Cart 相似,但有一点不同。Cart 帮助选择最好的问题,而 Chaid 有助于选择拆分。

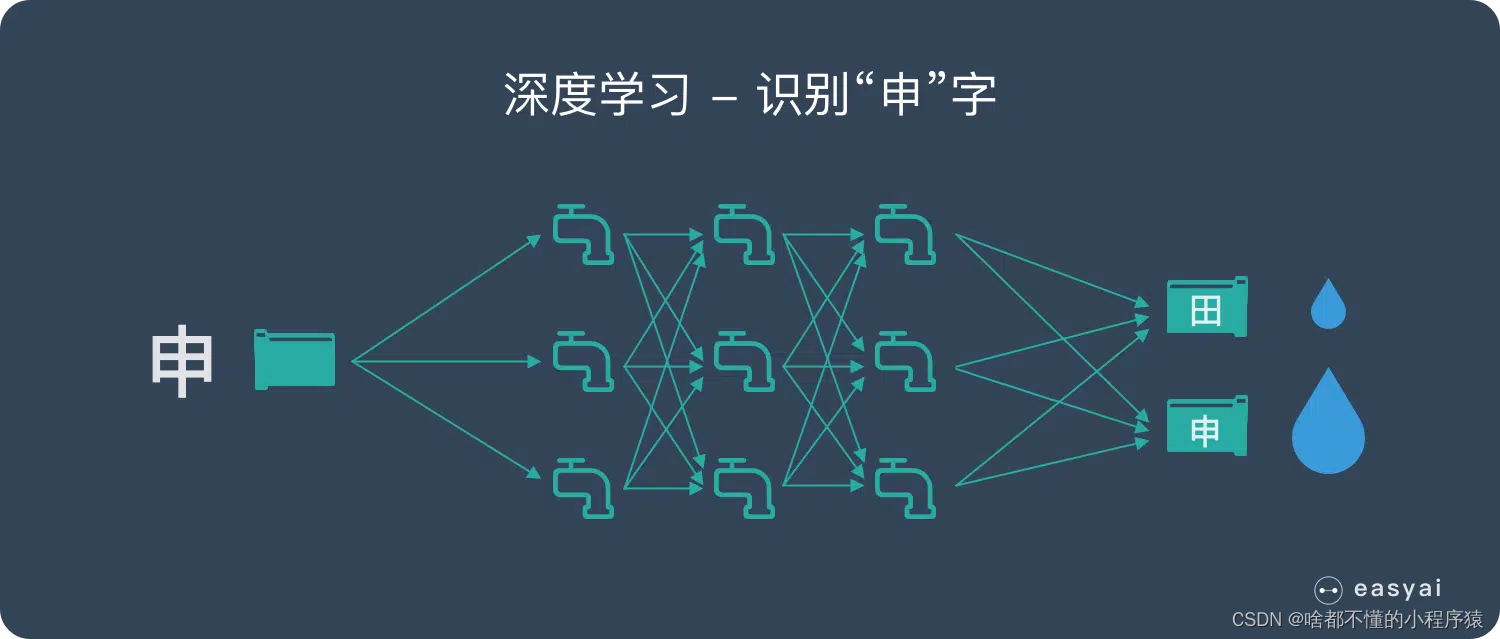

5. 神经网络

神经网络是当今人们使用的另一项重要技术。这种技术最常用于数据挖掘技术的起步阶段。人工神经网络是在人工智能社区中形成的。神经网络很容易使用,它们在特定程度上是自动化的。因此,预计用户不会对工作或数据库有太多了解。这种技术有两个主要部分:节点和链接。

- 节点:与人脑中的神经元自由匹配。

- 连接:它与人脑中神经元之间的连接自由匹配。

神经网络是相互连接的神经元的集合,形成单层或多层。神经元的形成和它们的相互连接被称为网络的架构。神经网络模型有很多种,每种模型都有各自的优缺点。每个神经网络模型都有不同的体系结构,该体系结构使用其他学习过程。

神经网络是一种强大的预测建模技术。但即使是专家也不太容易理解。它创造了非常复杂的模型,不可能完全理解。因此,为了了解神经网络技术,目前正在寻找新的解决方案,具体如下:

- 第一个解决方案是将神经网络打包成一个完整的解决方案,使其可以用于单一应用。

- 第二种解决方案是与专家咨询服务捆绑在一起。

神经网络已经在各种应用中得到了应用,这项技术已被用于检测行业中发生的欺诈行为。

6. 关联规则技术

关联规则技术有助于找到两个或多个项目之间的关联,并了解数据库中不同变量之间的关系。它发现了用于识别变量的数据集中的隐藏模式,以及频率最高的其他变量的频繁出现。这项技术包括两个过程,即查找所有频繁出现的数据集和 从频繁数据集创建强关联规则,其中包括三种类型的关联规则,规则如下:

- 多层关联规则

- 多维关联规则

- 数量关联规则

这种技术最常用于零售业,以发现销售模式。这将有助于提高转化率,从而增加利润。

7. 分类

数据挖掘技术分类是最常用的数据挖掘技术,它通过一组预先分类的样本来创建一个可以对一大组数据进行分类的模型。此技术有助于获取有关数据和元数据(有关数据的数据)的重要信息。这项技术与聚类分析技术密切相关,它使用决策树或神经网络系统,其中主要涉及两个过程,学习和分类。学习指在这个过程中,数据通过分类算法进行分析;分类指在此过程中,数据用于衡量分类规则的精度。不同类型的分类模型包括:

- 决策树归纳法分类

- 贝叶斯分类

- 神经网络

- 支持向量机(支持向量机)

- 基于关联的分类

结论

通过本文,我们了解了数据挖掘的重要技术,并对每种技术的特点和技术指标进行了详细说明。它是许多业务领域中的重要工具,且这些技术最适合用于得出问题的解决方案。

这些程序员职场“潜规则”,让你少走5年弯路_【官方推荐】唐城的博客-CSDN博客

一边赶路,一边寻找出路,希望大家在每个幸福的日子里,都能快乐前行。