-

零、 前言

-

0.1 话说

-

0.2 更新

-

0.3 致谢

-

-

一、 whois

-

1.1 常用在线收集whois信息站点:

-

1.2 查询企业的备案信息,主要的三种方式:

-

1.3 网站真实IP

-

1.4 旁站C端

-

-

二、 子域名

-

2.1 谷歌语法

-

2.2 第三方网站聚合了大量的DNS数据,通过此来检索子域名

-

2.3 通过SSL证书信息

-

2.4 ip反查绑定域名网站

-

2.5 其他

-

-

三、 端口收集

-

3.1 端口的作用以及对应常见的漏洞

-

3.2 在线网站收集

-

3.3 工具收集

-

-

四、 网站架构(指纹识别)探测

-

4.1 在线工具

-

4.2 浏览器插件

-

4.3 识别目标网站的waf

-

4.4 第三应用信息收集之WordPress版本,插件信息收集

-

-

五、 敏感信息收集、目录扫描

-

5.1.1 gobuster

-

5.1.2 JSFinder

-

5.1 工具

-

-

5.2 敏感信息收集

-

5.2.1 通过谷歌语法查询

-

5.2.2 通过空间搜索引擎爬取

-

-

六、 其他

-

6.5.1 谷歌识图

-

6.5.2 百度识图

-

6.1 网页快照

-

6.2 信息泄露方面

-

6.3 空间搜索引擎

-

6.4 网站URL提取

-

6.5 图片反查

-

-

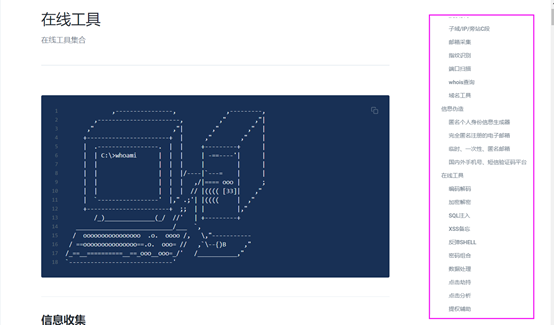

X、推荐一个在线渗透测试工具合集网站

-

最后,未经授权,禁止转载哦。

-

零、 前言

0.1 话说

-

最近在整理一下平时常用的信息收集手段,现在整理完毕分享给大家。 -

本文目标是打造一个,信息收集目标站点只需要参考本篇文章即可的效果, -

即不会推荐一些用处不大的工具或者在线工具,看重其实用性。 -

诚然,个人的精力难免有限,若有一些错误或者不足,希望小伙伴批评指出。 -

为了后期不断地完善,在次希望小伙伴勇于指出问题与不足。

0.2 更新

-

V 1.1 -

新增加一些搜索登录页面等谷歌语法fofa语法等。 -

新增加第三应用信息收集之WordPress版本,插件信息收集。 -

新增加绕过CND寻找真实IP的方法。

0.3 致谢

-

感谢 “ owl ”补充的绕过cdn寻找真实IP的建议。

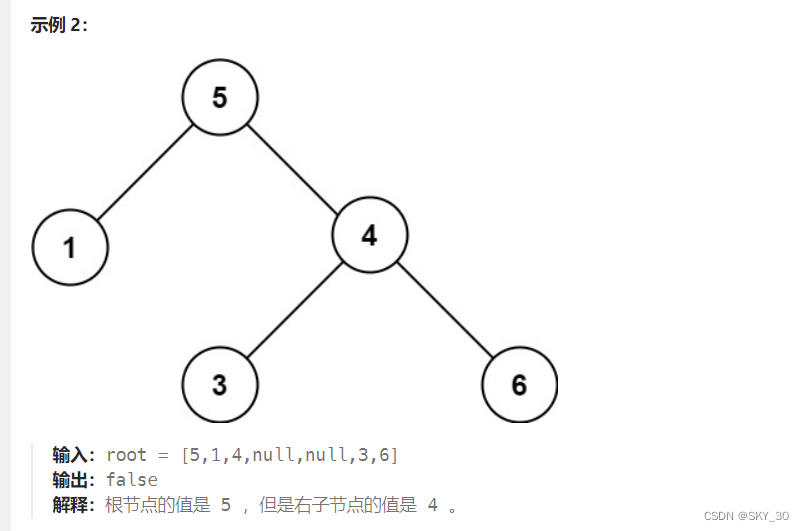

一、 whois

1.1 常用在线收集whois信息站点:

-

国外的who.is:https://who.is/ -

DomainTools:https://whois.domaintools.com/ -

站长之家:http://whois.chinaz.com/ -

爱站:https://whois.aizhan.com/ -

微步:https://x.threatbook.cn/

主要是收集站点注册人注册过的其他网站(注册人邮箱、电话等信息可以反查)

关注点:注册商、注册人、邮件、DNS解析服务器、注册人联系电话

小技巧:如果在站长之家上隐藏了信息,可在who.is上再次查看。

1.2 查询企业的备案信息,主要的三种方式:

-

天眼查:https://www.tianyancha.com/ -

ICP备案查询网:https://www.beianx.cn/ -

国家企业信用信息公示系统:http://www.gsxt.gov.cn/index.html -

注意点:有一些网站挂梯子无法访问,另一部分不挂梯子无法访问。

小技巧:

-

通过天眼查、企查查可以收集到目标企业高管的信息, -

将这些高管的信息制作成一些密码字典在一些可以爆破的地方会有一些意想不到的收获。

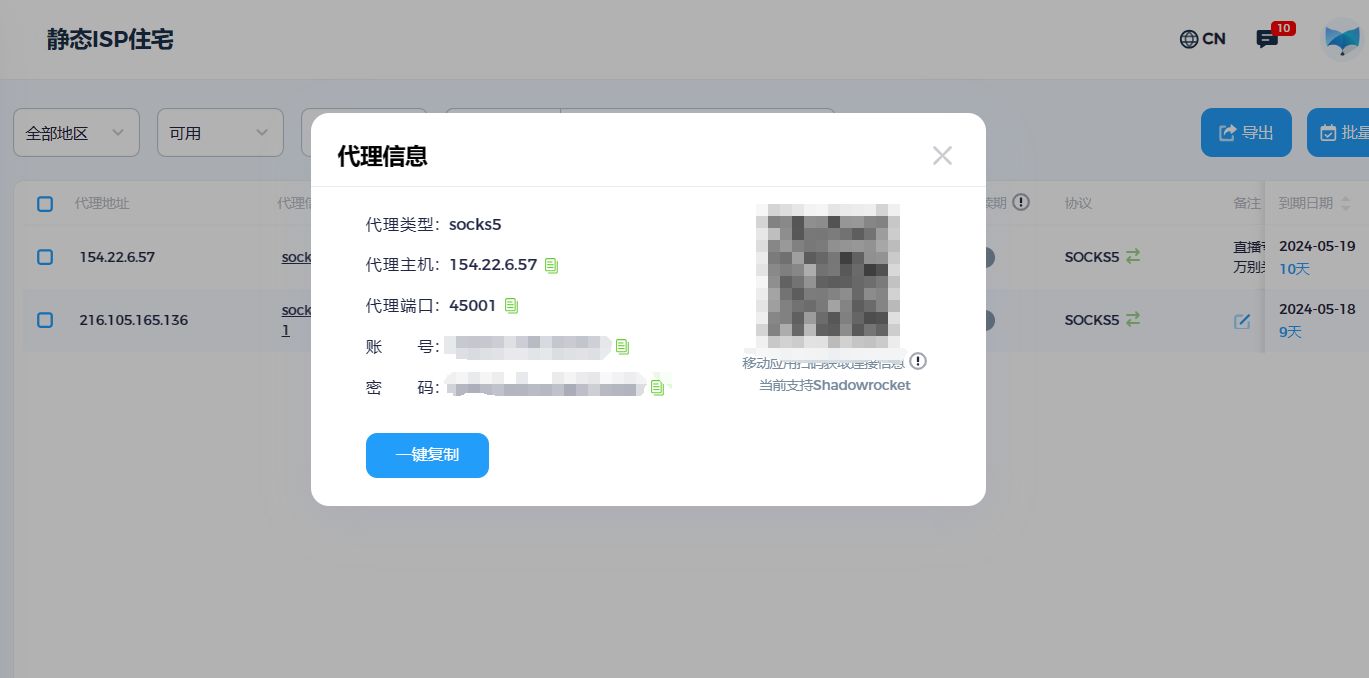

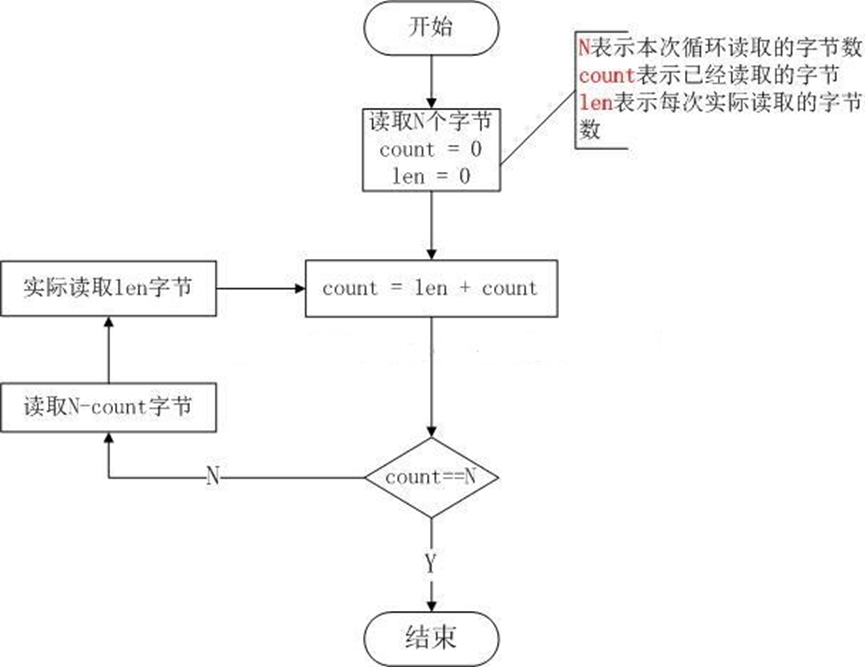

1.3 网站真实IP

-

常见判断手段如: -

多地ping( http://ping.chinaz.com/ ) -

存在cdn寻找真实IP: -

如DNS历史记录(https://ipchaxun.com/zkaq.cn/), -

子域名, -

国外ping, -

发邮件, -

phpinfo页面信息、 -

网页源码等。

-

利用空间搜索引擎检索特定文件获取IP地址(搜指定hash文件) -

具体的原理是通过发送请求,获取网站.ico文件的哈希值 -

然后shodan或者fofa搜索文件的hash值,用网站的文件hash值相对应。

具体步骤如下:

-

以腾讯课堂为例,多地ping的结果几乎全是CDN站点。

-

我们访问到腾讯课堂的“ favicon.ico ”文件,链接如下: -

https://zkz.ke.qq.com/favicon.ico -

直接在fofa中搜索上述链接,

-

从fofa的结果看,找到7个对应的IP,与之前多地ping的结果IP相比, -

并无相同,所以这些IP可能就是其真实IP。 -

当然,shodan也是可以这么搜索的,但是不能自动转换hash,其对应语法为: -

http.favicon.hash:哈希值

-

可以看到shodan找到2个独立IP,有个问题是正常的同学没有fofa的高级会员, -

如何得到其对应的哈希值呢?

-

#python2环境 -

import mmh3 -

import requests -

response = requests.get('https://zkz.ke.qq.com/favicon.ico') -

response = reponse.content.encode('base64') -

hash = mmh3.hash(favicon) -

print 'http.favicon.hash:'+str(hash)

1.4 旁站C端

-

旁站的话,直接谷歌“ 在线旁站 ” -

如网站 -

http://stool.chinaz.com/same -

https://www.webscan.cc/ 等等 -

推荐一个相对较为综合的网站, -

https://site.ip138.com/

具体效果如下:

-

这个可以查询C段绑定过的网站,

-

这个IP换的域名这么频繁,去看看。

,

-

C段的话,个人不推荐,误伤性太大,仁者见仁智者见智吧。

二、 子域名

-

为了保证信息收集的全面,一般是多种手段一起配合使用

2.1 谷歌语法

-

语法如: site:zkaq.cn -

减号排除如:site:zkaq.cn -i

,

注意点:建议同学们有必要去找一些科学上网的手段,作用优点不再赘述。

2.2 第三方网站聚合了大量的DNS数据,通过此来检索子域名

-

网站1: https://www.virustotal.com/gui/domain/zkaq.cn/relations -

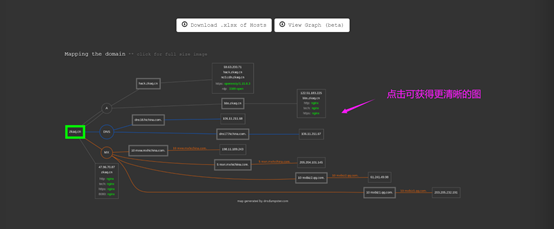

网站2: https://dnsdumpster.com/

效果如下:

,

-

下边有一个自动生成的 “ 关系图 ” 很漂亮。

2.3 通过SSL证书信息

-

网站1如:https://censys.io/certificates?q=zkaq.cn -

网站2如:https://crt.sh/?q=zkaq.cn -

网站3如:https://google.com/transparencyreport/https/ct/

-

第一个站点

-

第二个站点

-

第三个站点

2.4 ip反查绑定域名网站

-

在线站点: https://dns.aizhan.com/

比如还是以社区为例子

-

我们先通过 “ ping bbs.zkaq.cn ” 得知对应IP为 “ 122.51.183.225 ”

-

发现一个新的站点 “ zkaqedu.com ”,访问一下。 -

哦吼,好像还真没见过这个网站。

2.5 其他

-

一些在线网站,如 -

https://chaziyu.com/zkaq.cn/ -

https://dns.bufferover.run/dns?q=zkaq.cn -

https://phpinfo.me/domain/

-

一些爆破工具或者在线网站,这就很多了。 -

如之前文章中提到的 子域名挖掘机、oneforall等 -

一些空间搜索引擎如fofa,shodan等 -

Github上去搜,有时候也有一些意想不到得收获。

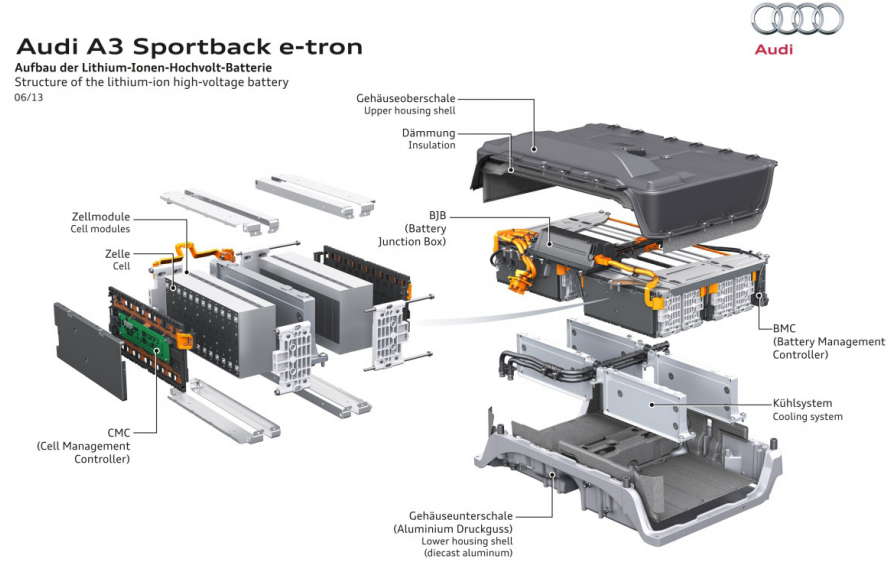

三、 端口收集

3.1 端口的作用以及对应常见的漏洞

-

每个端口具体是干嘛用的: -

https://zh.wikipedia.org/wiki/TCP/UDP%E7%AB%AF%E5%8F%A3%E5%88%97%E8%A1%A8 -

常见端口漏洞: -

https://www.cnblogs.com/xiaozi/p/13296754.html

3.2 在线网站收集

-

http://coolaf.com/tool/port -

http://tool.cc/port/ -

https://hidemy.name/cn/port-scanner/ -

https://scan.dyboy.cn/web/portscan

-

第一个网站

-

第二个网站

-

第三个网站

-

第四个网站

3.3 工具收集

-

常见的或者常用的大家已经耳熟能详如nmap,masscan等 -

实际使用中,建议先用masscan扫描开发的端口, -

在使用nmap对masscan扫描出的端口进行详细的扫描。

再提一句,现在很多面试官会问到一个问题:

-

Masscan号称是世界上最快的扫描器,快的原因是什么? -

因为masscan采用异步传输,无状态扫描,所以很快,而nmap要记录tcp/ip的状态。 -

具体的使用方法以及对扫描结果的美化可以参考上一篇文章: -

https://bbs.zkaq.cn/Index/s/GH7q2poI

四、 网站架构(指纹识别)探测

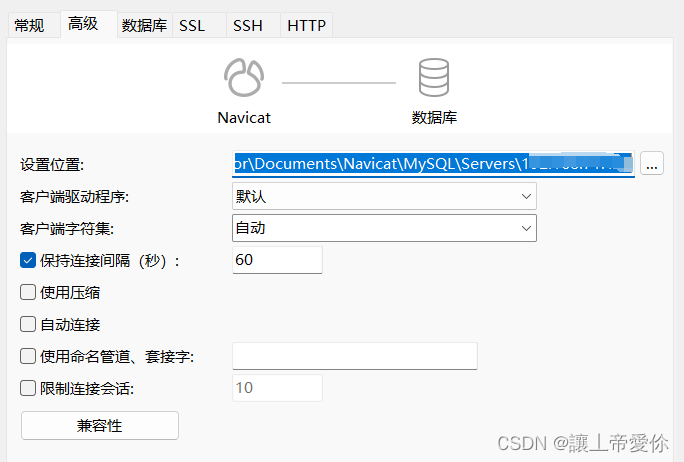

4.1 在线工具

-

BugScaner:http://whatweb.bugscaner.com/look/ -

云悉指纹:https://www.yunsee.cn/ //现在需要邀请码,注册使用 -

WhatWeb:https://www.whatweb.net/

4.2 浏览器插件

-

名字Wappalyzer 谷歌、火狐都有

4.3 识别目标网站的waf

-

下载地址: https://github.com/EnableSecurity/wafw00f

4.4 第三应用信息收集之WordPress版本,插件信息收集

-

在线地址1: http://wpthemedetector.coderschool.cn/ -

在线地址2: https://www.wpthemedetector.com/

,

五、 敏感信息收集、目录扫描

5.1 工具

-

这个可说的也不多,常用工具如御剑、dirsearch、gobuster等

5.1.1 gobuster

-

说说gobuster吧,近期用的较多的一个,功能挺丰富。 -

下载地址:https://github.com/OJ/gobuster -

建议大家去摸索一下,相同字典的情况下比dirsearch还好用一些。

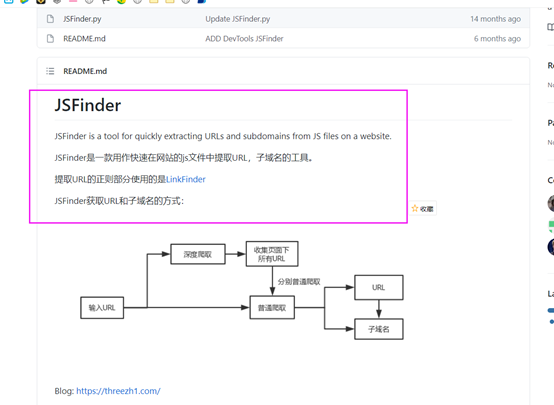

5.1.2 JSFinder

-

另外推荐一下这个工具“ JSFinder ”。可以从目标站点的JS中提取很多链接。 -

有时候,并不是你菜,别人挖掘漏洞比你多,只是因为信息收集的足够全面。 -

下载地址 : https://github.com/Threezh1/JSFinder

5.2 敏感信息收集

5.2.1 通过谷歌语法查询

-

先推荐一个学习谷歌语法的链接,作者总结的非常详细。 -

文章一: -

https://github.com/K0rz3n/GoogleHacking-Page/blob/master/Basic%20knowledge.md -

文章二: -

https://github.com/K0rz3n/GoogleHacking-Page/blob/master/Google%20Hacking%20Database.md

下边是常用的谷歌语法:

-

#敏感文件收集语法 -

site:xxx.com filetype:doc intext:pass -

site:xxx.com filetype:xls intext:pass -

site:xxx.com filetype:conf -

site:xxx.com filetype:inc

-

#管理后台收集语法 -

site:xxx.com 管理 -

site:xxx.com admin -

site:xxx.com login

-

#搜索mail -

site:xxx.com intext:@xxx.com -

site:xxx.com intext:@qq.com

-

#敏感web路径 -

site:xxx.com inurl:sql.php -

site:xxx.com inurl:phpinfo.php

5.2.2 通过空间搜索引擎爬取

-

#fofa -

关键词: title='关键词' -

http响应头: header='thinkphp' -

正文: body='后台'

六、 其他

6.1 网页快照

-

有时候,一些网站突然无法访问了,或者一些曾经的内容删除了。 -

即可以通过此方式找回,历史页面。 -

地址: http://www.cachedpages.com/

,

-

看看12月3号这天的社区。

,

6.2 信息泄露方面

-

关注点: -

电话、邮箱,姓名,目录遍历 -

备份文件 -

www.zip,xx.com.zip,www.xx.com.zip,wwwroot.zip -

.svn/.git/sql/robots/crossdomin.xml/DS_Store等 -

关于备份文件的利用,回头有时间在写一篇详细利用的文章,在这里先不扩展了。

6.3 空间搜索引擎

-

主要推荐fofa(https://fofa.so/)与shadon(https://www.shodan.io/) -

一般建议购买会员(可以几个人拼一个会员,但是切记不要太多人) -

实战之中建议fofa配合“ 傻蛋 “使用,因为一些国内设备被fofa屏蔽,不多说。 -

通过fofa我们也可以做到搜集子域名、端口信息。 -

一些常用语法如, -

title="掌控安全" //搜索标题包含“后台“的IP -

domain="zkaq.cn" //搜索子域名 -

host="zkaq.cn" //搜索url中带有zkaq的IP -

ip="59.63.200.79" //搜索有关59~79这个IP的内容,一般是端口信息 -

其他具体的fofa语法可以参考:https://www.freebuf.com/sectool/268246.html

6.4 网站URL提取

-

地址: http://www.bulkdachecker.com/url-extractor/ -

这提取的一般般吧,但是实战之中或许有很多意想不到的收获。

-

比如访问一下风哥的主页,

-

建议社区修复一下这些内容,能看到太多别的成员的隐私信息了。 -

未登录的情况也可以访问,也就是说, -

任何一个人(包括非社区成员)都可以轻松看到。

6.5 图片反查

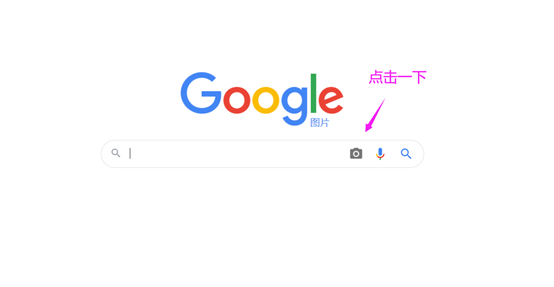

6.5.1 谷歌识图

-

像谷歌做的应该是很不错了,地址如: https://www.google.com/imghp

-

选择粘贴图片链接,

,

-

结果如下,

-

具体来源:

6.5.2 百度识图

-

地址 https://image.baidu.com/?fr=shitu -

与谷歌识图相比,百度虽然没有找到来源,但是其风格更有意思。 -

配合使用更佳。

X、推荐一个在线渗透测试工具合集网站

-

在写本篇文章的时候发现一个很nice的网站 -

https://gitbook.se7ensec.cn/ 具体功能如下,还是蛮强大的:

-

当然,此站点除了一些工具方便使用,还有很多其他不错的知识如:

-

一些内容,作者整合的很不错,相信无论是新手还是老鸟都可以学到很多。

申明:本账号所分享内容仅用于网络安全技术讨论,切勿用于违法途径,所有渗透都需获取授权,违者后果自行承担,与本号及作者无关,请谨记守法。

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线