Linux系统常用的加解密工具:OpenSSL,gpg(是pgp的实现)

加密算法和协议:

对称加密:加解密使用同一个秘钥;

DES:Data Encryption Standard,数据加密标准; ==> 3DES:

AES:Advanced Encryption Standard(128、192、256、384、512)

Blowfish、Twofish、IDEA、RC6、CAST

特性:

1、加密、解密使用同一个密钥;

2、将原始数据分割成固定大小的块,逐个进行加密;

缺陷:

1、秘钥过多;2、密钥分发;

公钥加密:密钥是成对出现

公钥:公开给所有人;pubkey

密钥:自己留存,必须保证其私密性;secret key

特点:公钥加密的数据,只能使用与之配对的私钥解密;反之亦然;

数字签名:让接收方确认发送方身份,发送发用私钥加密签名,接收方用公钥解密确认

秘钥交换:发送方用对方公钥加密对称密钥,发给对方

数据加密

算法:RSA、DSA、ELGamal

公钥交换使用数字证书,需要PKI支持。

单向加密:只能加密,不能解密:提取数据指纹;

特性:定长输出、雪崩效应;

算法:MD5(128bits)、sha1(160bits)、sha224、sha256、sha384、sha512

功能:完整性

密钥交换:IKE

公钥加密:

DH(Deffie-Hellman):

PKI:Public Key Infrastructure,公钥基础设施

签证机构:CA

注册机构:RA

证书吊销列表:CRL

证书存取库:

X.509:定义了证书的结构以及认证协议标准

版本号:

序列号:

签名算法ID:

发行者名称:

有效期限:

主体名称:

主体公钥:

发行者唯一标识:

主体的唯一标识:

扩展信息:

发行者签名:

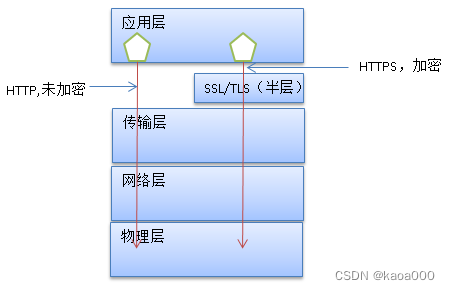

SSL:Secure Socket Layer

1995:SSL 2.0,Netscape

1996:SSL 3.0

1999:TLS 1.0,ISOC

2006:TLS 1.1 RFC 4346

2008:TLS 1.2

2015:TLS 1.3

SSL/TLS分层设计:

1、最底层:基础算法原语的实现,aes,rsa,md5

2、向上一层:各种算法的实现

3、再向上一层:组合算法实现的半成品

4、用各种组件拼装而成的种种成品密码学协议/软件:tls,ssh

OpenSSL:开源项目

三个组件:

openssl:多用途的命令行工具;

libcrypto:公共加密库;

libssl:库,实现了ssl及tls;

openssl命令:

openssl version:程序版本号

openssl命令分类:标准命令、消息摘要命令、加密命令

标准命令:enc、ca、req

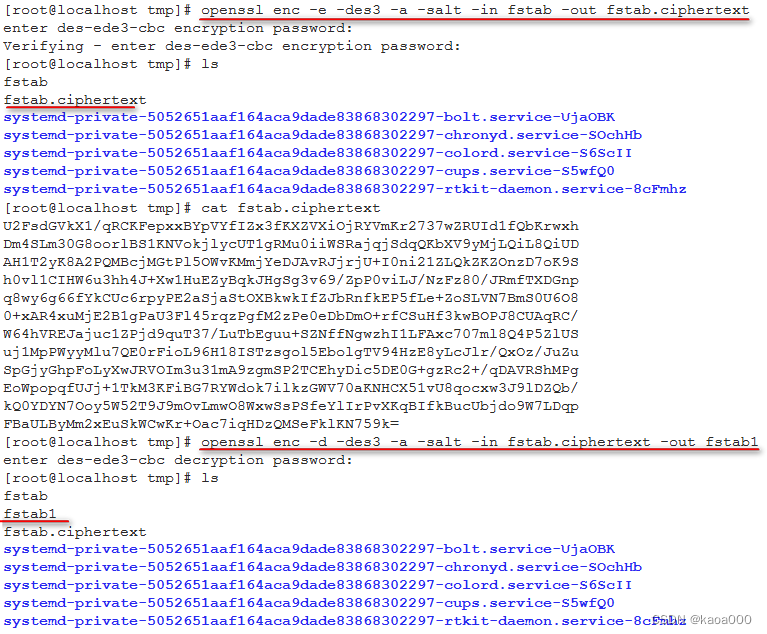

对称加密:

工具:openssl enc,gpg

算法:3des,aes,blowfish,twofish

enc命令:

openssl enc -e -des3 -a -salt -in ./fstab -out fstab.ciphertext

openssl enc -d -des3 -a -salt -in fstab.ciphertext -out fstab1

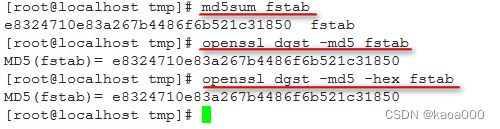

单向加密:

工具:md5sum,sha1sum,sha224sum,sha256sum,...,openssl dgst

dgst命令:openssl dgst -md5 -hex /PATH/TO/SOMEFILE

MAC:Message Authentication Code,单向加密的一种延伸应用,用于实现在网络通信中保证所传输的数据的完整性;

机制:CBC-MAC、HMAC:使用md5或sha1算法

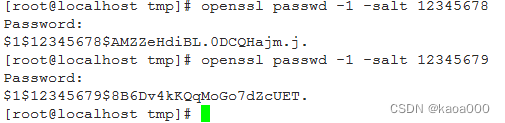

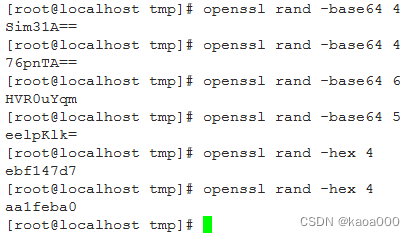

生成用户密码:

openssl passwd -1 -salt 123456789

生成随机数:

openssl rand -base64|-hex num

公钥加密:

加密:

算法:RSA,ELGamal

工具:gpg,openssl rsautl

数字签名:

算法:RSA,DSA,ELGamal

密钥交换:

算法:dh

生成密钥(私钥):

openssl genrsa -out /PATH/TO/PRIVATEKEY.FILE numbits

随机数生成器:熵池,用于存储随机数,随机数是由随机事件产生的,如敲击键盘、磁盘I/o等,两个伪设备,用于生成随机数。在/dev下的random和urandom

/dev/random:仅从熵池中返回随机数,随机数用尽,阻塞

/dev/urandom:从熵池中返回随机数,随机数用尽,会利用软件生成伪随机数,非阻塞 为了保证生成的私钥文件的安全,设置其读写权限:

为了保证生成的私钥文件的安全,设置其读写权限:

(umask 077;openssl genrsa -out key.pri 2048)

使用小括号,运行的命令在子shell中运行,不会对当前的shell环境造成影响。

可以对私钥文件进行加密:

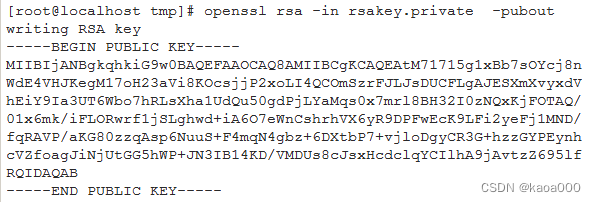

公钥的生成,是从私钥文件中提取的,需要私钥文件:

openssl rsa -in /PATH/FROM/PRIVATEKEY.FILE -pubout -out /PATH/TO/PUB.FILE

默认输出到屏幕。输出到文件使用-out选项,如果是加密的私钥文件,需要输入密码

openssl实现私有CA:

1、生成一对密钥

2、生成自签署证书

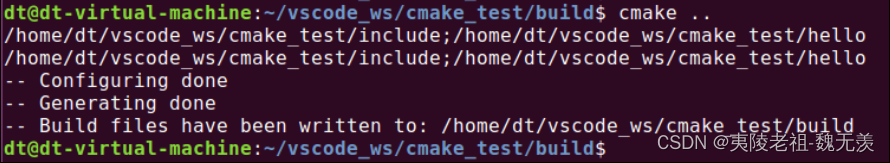

openssl genrsa -out /PATH/TO/KEYPRIVATE.FILE NUMBITS

openssl rsa -in /PATH/TO/KEYPRIVATE.FILE -pubout

生成自签署证书和查看证书,用到req命令:

openssl req -new -x509 -key server1024.key -out server.crt -days 365

openssl x509 -text -in server.crt

实现私有CA,需要在特定目录下,有特定配置文件:

在/etc/pki/tls目录下,有openssl.cnf配置文件,对于自建CA,主要关注配置文件如下ca区域的配置和申请信息的配置[req]的配置:

####################################################################

[ ca ]

default_ca = CA_default # The default ca section

####################################################################

[ CA_default ]

dir = /etc/pki/CA # 相当于CA的根目录,Where everything is kept

certs = $dir/certs # 签发证书的保存目录,Where the issued certs are kept

crl_dir = $dir/crl # 证书吊销列表所在目录,Where the issued crl are kept

database = $dir/index.txt # 签发证书信息数据库,database index file.

#unique_subject = no # Set to 'no' to allow creation of

# several ctificates with same subject.

new_certs_dir = $dir/newcerts # 新生成的证书保存位置,default place for new certs.

certificate = $dir/cacert.pem # CA自己的证书,The CA certificate

serial = $dir/serial # 保存下一个证书序列号,The current serial number

crlnumber = $dir/crlnumber # 下一个吊销证书号码,the current crl number

# must be commented out to leave a V1 CRL

crl = $dir/crl.pem # The current CRL

private_key = $dir/private/cakey.pem # CA自己的私钥,The private key

RANDFILE = $dir/private/.rand # 随机数文件,private random number file

x509_extensions = usr_cert # The extentions to add to the cert

# Comment out the following two lines for the "traditional"

# (and highly broken) format.

name_opt = ca_default # Subject Name options

cert_opt = ca_default # Certificate field options

# Extension copying option: use with caution.

# copy_extensions = copy

# Extensions to add to a CRL. Note: Netscape communicator chokes on V2 CRLs

# so this is commented out by default to leave a V1 CRL.

# crlnumber must also be commented out to leave a V1 CRL.

# crl_extensions = crl_ext

default_days = 365 # 默认证书有效期,how long to certify for

default_crl_days= 30 # 吊销列表中保存时间,how long before next CRL

default_md = sha256 # 默认的加密算法,use SHA-256 by default

preserve = no # keep passed DN ordering

# A few difference way of specifying how similar the request should look

# For type CA, the listed attributes must be the same, and the optional

# and supplied fields are just that :-)

policy = policy_match

####################################################################

[ req ]

default_bits = 2048

default_md = sha256

default_keyfile = privkey.pem

distinguished_name = req_distinguished_name

attributes = req_attributes

x509_extensions = v3_ca # The extentions to add to the self signed cert

# Passwords for private keys if not present they will be prompted for

# input_password = secret

# output_password = secret

# This sets a mask for permitted string types. There are several options.

# default: PrintableString, T61String, BMPString.

# pkix : PrintableString, BMPString (PKIX recommendation before 2004)

# utf8only: only UTF8Strings (PKIX recommendation after 2004).

# nombstr : PrintableString, T61String (no BMPStrings or UTF8Strings).

# MASK:XXXX a literal mask value.

# WARNING: ancient versions of Netscape crash on BMPStrings or UTF8Strings.

string_mask = utf8only

# req_extensions = v3_req # The extensions to add to a certificate request

[ req_distinguished_name ]

countryName = Country Name (2 letter code)

countryName_default = CN # 默认的国家代码名字,原配置是XX,这里改为自己的

countryName_min = 2

countryName_max = 2

stateOrProvinceName = State or Province Name (full name)

#stateOrProvinceName_default = ShanDong # 默认省名字Default Province,改为自己的

localityName = Locality Name (eg, city)

localityName_default = JiNan # 默认城市(市县)名字,Default City

0.organizationName = Organization Name (eg, company)

0.organizationName_default = MyComp # 默认公司名字,Default Company Ltd

# we can do this but it is not needed normally :-)

#1.organizationName = Second Organization Name (eg, company)

#1.organizationName_default = World Wide Web Pty Ltd

organizationalUnitName = Organizational Unit Name (eg, section)

organizationalUnitName_default = Tech # 默认组织名称

commonName = Common Name (eg, your name or your server\'s hostname) # 通用名称

commonName_max = 64

emailAddress = Email Address

emailAddress_max = 64

# SET-ex3 = SET extension number 3

[ req_attributes ]

challengePassword = A challenge password

challengePassword_min = 4

challengePassword_max = 20

unstructuredName = An optional company name实操过程:

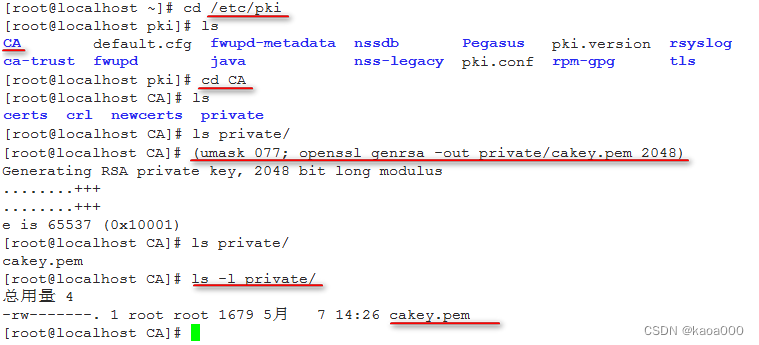

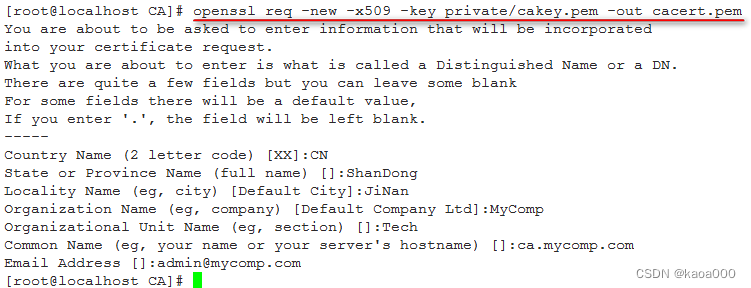

1、进入CA根目录,生成CA的私钥,按照上面的配置CA根目录是/etc/pki/CA,CA自己的私钥为/etc/pki/CA/private/cakey.pem

2、生成自签证书:按照上面配置文件,CA自己的证书位置和名称是/etc/pki/CA/cacert.pem。

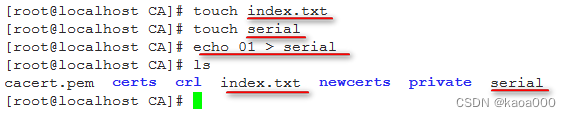

3、创建目录架构,主要是CA下要有certs、crl、newcerts子目录,现在已经有了,就不需要创建。

4、创建证书索引文件index.txt和序列号文件serial,并要给serial一个起始号,因为没有吊销列表,吊销列表号文件crlnumber不必创建。

5、至此,CA就搭建完成,可以签发证书了

6、CA可以接收其他主机的证书签发申请文件,签发证书。这个证书签发申请文件,是RA机构,即注册机构主要工作的结果文件;

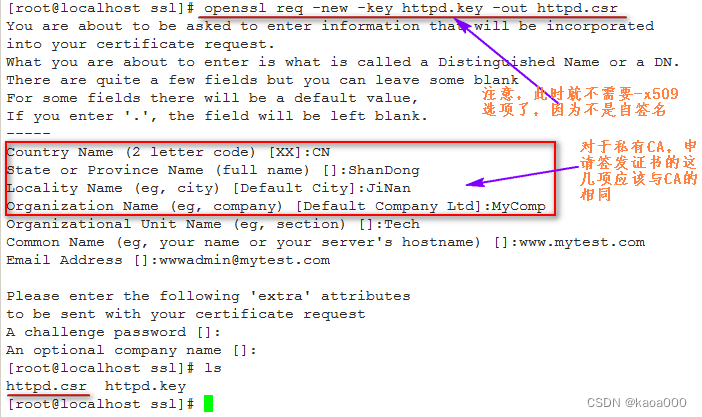

证书签发申请文件的生成,可以在其他主机上生成:假设给http服务器生成证书

1)http证书的位置,一般是在/etc/httpd下,新建一个ssl子目录

不同的服务,不同的证书,不同的密钥,使用者先向RA申请生成密钥。

2)生成证书签发申请文件,生成这个文件的过程,就是输入申请人信息的过程:

这个httpd.csr,就是一个待签发的证书,所谓签发,就相当于CA用自己的印戳在这个文件上盖上印,实际就是CA用自己的密钥在这个文件上数字签名。

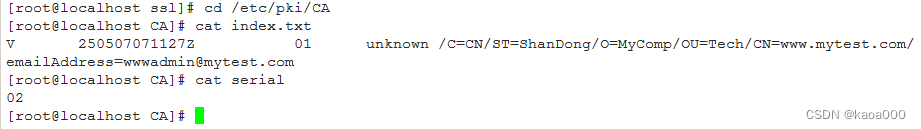

3)这个httpd.csr发给CA,CA进行签发

查看CA的索引文件:

至此,私有CA创建完毕,并签发了一个证书。在往后就是对证书的具体应用了。