读懂cpu

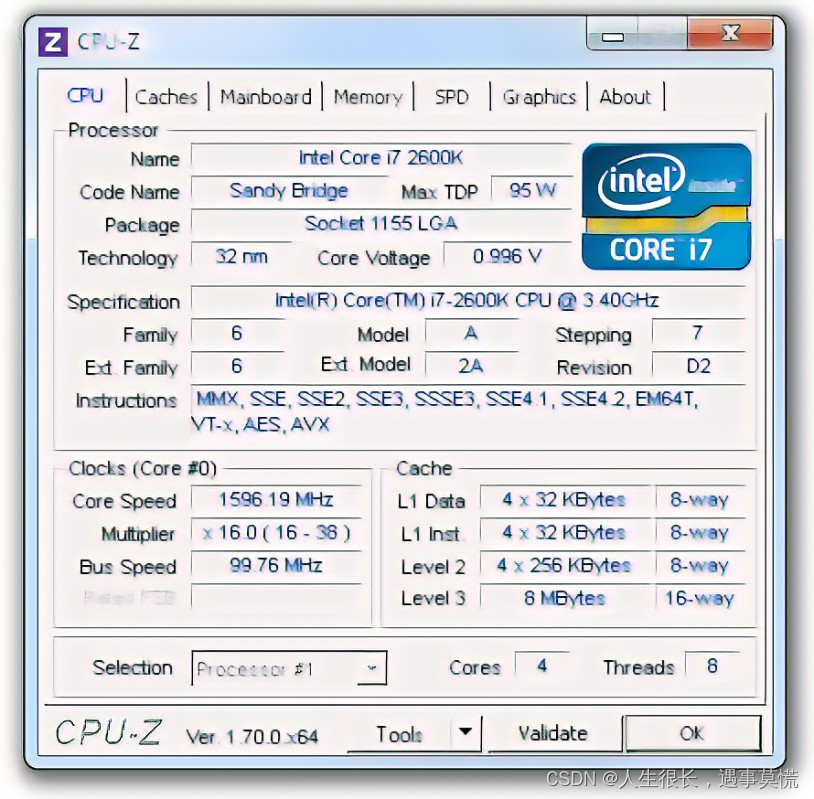

您想了解关于您的电脑的信息吗?CPuz是一款常用的系统信息工具,可以提供关于CPU、主板、内存等硬件信息的详细情况。您可以下载并运行该软件,然后查看您的电脑硬件配置信息。

图片来源于网络

-

CPU-Z 简介

CPU-Z 是一款功能强大且易于使用的系统信息工具,被广泛用于获取计算机硬件信息。无论是普通用户还是专业技术人员,都可以通过 CPU-Z 快速准确地了解计算机的各项硬件配置。

功能特点:

-

详细的 CPU 信息:CPU-Z 可以提供关于处理器型号、架构、核心数量、主频等详尽的信息,帮助用户全面了解 CPU 性能。

-

主板信息查看:通过 CPU-Z,用户可以轻松获取主板型号、芯片组、BIOS 版本等重要信息,有助于进行硬件兼容性检查和系统升级。

-

内存信息监测:CPU-Z 能够准确识别安装在计算机中的内存条型号、频率、时序等参数,帮助用户了解内存性能和配置。

-

图形处理器信息:除了 CPU 和主板信息外,CPU-Z 还支持查看图形处理器(显卡)型号、驱动版本、显存大小等相关信息,为用户提供全面的硬件状态报告。

-

实时监测功能:CPU-Z 还具有实时监测功能,可以实时显示 CPU、内存、主板和显卡等硬件的工作状态,帮助用户及时发现和解决硬件问题。

使用方法:

-

下载安装:用户可以从 CPU-Z 官方网站或其他可信来源下载并安装 CPU-Z 软件。

-

运行软件:安装完成后,双击桌面上的 CPU-Z 图标即可启动软件,无需复杂的设置或配置。

-

查看信息:打开 CPU-Z 后,用户可以在各个选项卡中查看 CPU、主板、内存、图形处理器等硬件的详细信息,也可以通过导出功能将信息保存到文本文件中。

-

实时监测:在软件界面的实时监测选项卡中,用户可以查看硬件的实时工作状态,包括温度、频率、负载等数据,有助于及时监测硬件健康状况。

CPU-Z 是一款功能全面、操作简便的系统信息工具,为用户提供了解计算机硬件配置和监测硬件状态的便捷方式,是计算机维护和性能优化的重要辅助工具之一。

-

cpuz官网链接:CPU-Z | Softwares | CPUID

如果你是一位安全隐私性极强或(黑客)那么一个好的浏览器是必要的装备!

隐私性强的浏览器--洋葱浏览器

Tor浏览器是一款专为匿名上网和防止流量分析而设计的网络浏览器。最初由美国海军开发,用于保护敏感的美国政府通信。如今,Tor已成为开源、多平台的浏览器,供公众使用。除了政府外,人权活动人士、告密者、记者和普通关注安全的个人也经常使用Tor浏览器。Tor通过使用洋葱路由技术工作,利用多层加密来隐藏信息的来源和目的地。用户安装Tor后,浏览器使用Tor服务器将数据发送到出口节点,然后数据在发送到下一个节点之前被多次加密。Tor浏览器还提供三个安全级别,包括默认级别和两个额外级别,每个级别提供不同程度的保护,最高级别提供最大的保护。尽管Tor比大多数常用浏览器更安全,但仍存在一些弱点,如终端对终端相关性、Tor出口节点阻止、流量分析攻击等。Tor浏览器的用户包括记者、活动人士、告密者等,他们使用Tor来保护其上网隐私。Tor浏览器允许用户访问暗网,虽然暗网与非法活动相关,但Tor网络也有许多合法用途,如在实施互联网审查的国家进行通信或浏览。总的来说,Tor浏览器提供了在线隐私保护的好处,但其匿名特性也会给组织带来增加的网络安全风险。

Tor(The Onion Router)是一个用于保护网络隐私和匿名性的开放源代码软件。它通过将用户的网络流量经过多个随机选择的节点进行转发,以隐藏用户的真实IP地址和身份。

使用Tor可以带来一定程度的安全性和匿名性,但仍需注意以下几点:

-

下载和安装:确保从官方网站下载Tor软件,并核对软件的完整性和数字签名,以避免下载恶意软件。

-

配置和使用:正确配置和使用Tor是关键,确保启用所有安全设置并遵循最佳实践。

-

网络流量:尽管Tor可以隐藏你的真实IP地址,但要注意其他可能泄露个人信息的方式,如使用未加密的通信协议或访问非安全的网站。

-

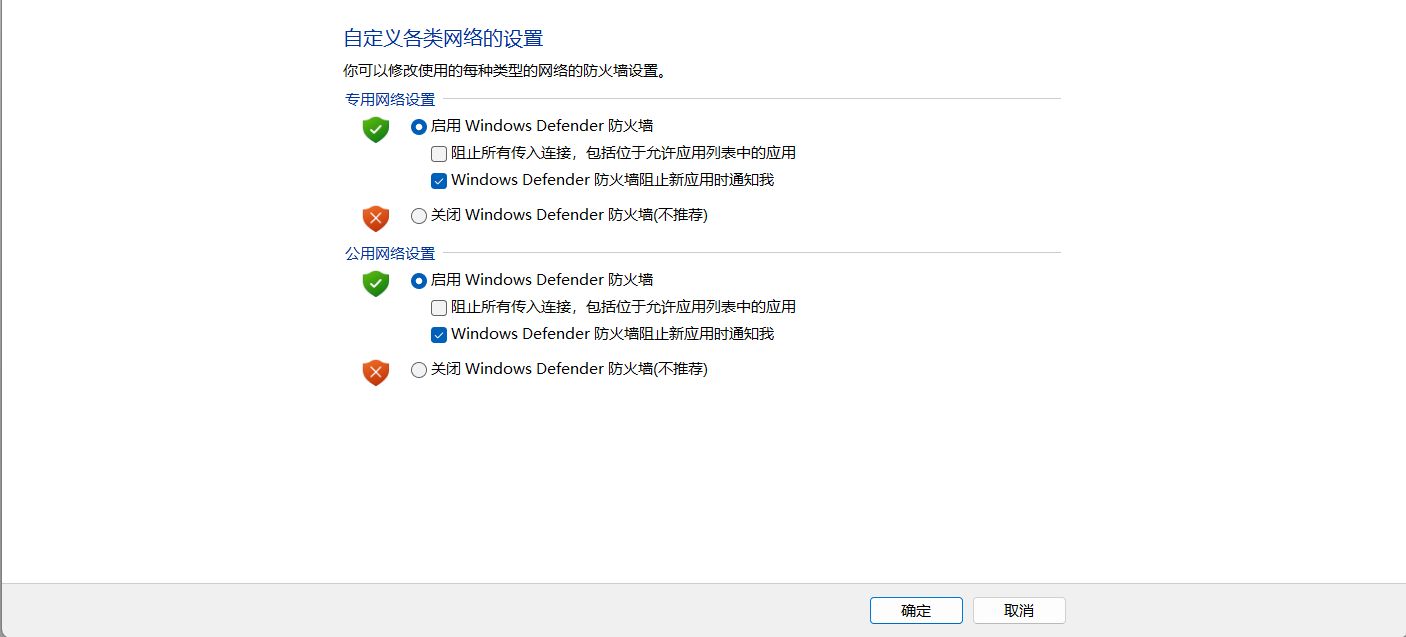

附加安全措施:考虑在使用Tor时采取额外的安全措施,如使用防火墙和反病毒软件,定期更新操作系统和应用程序等。

-

注意社交工程攻击:威胁者可能通过社交工程手段获取你的个人信息,因此要警惕点击不明链接、提供个人信息给陌生人等行为。

总的来说,使用Tor可以增加你的在线安全和隐私,但并不完全保证100%的安全性。要维护良好的安全习惯并使用其他安全工具来增强你的网络安全。

下载链接:Tor Project | 下载 Tor 浏览器 (netcologne.de)

背景:

1995年,美国军方希望军事情报机构可以让情报人员的网上活动不被敌对国进行监控,从而可以秘密的进行开源情报收集。于是,美国海军研究实验室的科学家开始开发一种匿名技术,可以避免人们的行迹在Internet上被追踪到。他们把这个技术叫做“洋葱路由”。“洋葱路由”利用P2P网络,把网络流量随机的通过P2P的节点进行转发,这样可以掩盖源地址与目标地址的路径。使得在Internet上难以确定使用者的身份和地址。

可以看出Tor最初始并非为保护大众的隐私而开发,Tor的大众化应用是由于Tor网络如果单纯的只提供给情报部门使用的话反而使得流量不能安全(Tor网络上的所有流量都是情报部分的机密数据, 人们一看到来自这个系统的流量就知道,啊,这是一个CIA的间谍)。所以,为了将情报部门的流量进行混淆就将Tor开放给大众,这样情报流量就很好的隐藏了。(来源于DeepOnionX 的文章)网址链接Tor:洋葱路由介绍 - 知乎 (zhihu.com)

后言

-

网络安全对于个人和组织都至关重要。以下是一些网络安全的重要性:

-

保护个人隐私: 网络安全确保个人信息不被未经授权的人访问或窃取。这对于个人来说至关重要,因为个人信息可能包括身份证件信息、金融数据和其他敏感信息。

-

保护商业机密: 对于企业而言,网络安全是保护商业机密和敏感数据的关键。未经授权的访问可能导致财务损失、声誉损害甚至公司破产。

-

维护服务可用性: 网络安全不仅关注数据的保护,还关注网络服务的可用性。网络攻击可能导致服务中断,影响业务运行。

-

防止网络犯罪: 网络犯罪已成为当今社会的一大挑战,包括网络诈骗、身份盗窃和勒索软件等。强大的网络安全措施可以减少这些犯罪行为的发生。

-

保护基础设施安全: 许多关键基础设施,如电力网络、交通系统和医疗设施,都依赖于网络连接。网络安全的不足可能导致对这些基础设施的攻击,对社会造成严重影响。

-

符合法规和标准: 许多行业都有关于数据保护和网络安全的法规和标准,如欧盟的GDPR和美国的HIPAA。遵守这些法规不仅是合法的要求,也有助于建立信任和声誉。

因此,投资于网络安全是至关重要的,不仅是为了保护个人和组织的利益,也是为了维护整个社会的稳定和安全。

-