一、DDoS攻击概念

DDoS攻击又叫“分布式拒绝服务”(Distributed DenialofService)攻击,它是一种通过控制大量计算机、物联网终端或网络僵尸(Zombie)来向目标网站发送大量请求,从而耗尽其服务器资源,导致正常用户无法访问服务的攻击方式。攻击者利用这些受控计算机、物联网终端形成一个庞大的“僵尸网络”,并向目标网站发送大量请求,如TCP/UDP连接请求、HTTP GET请求等,使目标服务器因处理这些请求而资源耗尽,无法正常为合法用户提供服务。

DDoS攻击的前身是DoS拒绝服务攻击(Denial of service),它是以单机的形式来发起的,目的也是消耗服务器的资源,导致其不能提供正常的服务。

就好比一个著名的“某红书”打卡餐厅,平时生意非常的火爆,这种引起来的隔壁老王的忌妒。这时老王就想了个损招,去网上找了大量的来自五湖四海甚至世界各国的街溜子去这个餐厅排队或打电话,每个人不点餐只是问收银员或服务员这里有什么特色菜啊,口味如何价钱怎么样啊……。这样就导致了餐厅所有的服务员和收银员只能忙于应付这些街溜子的无穷无尽的询问,从而无法给正常的食客提供服务了。

二、DDoS攻击原理

网站正常访问的流程

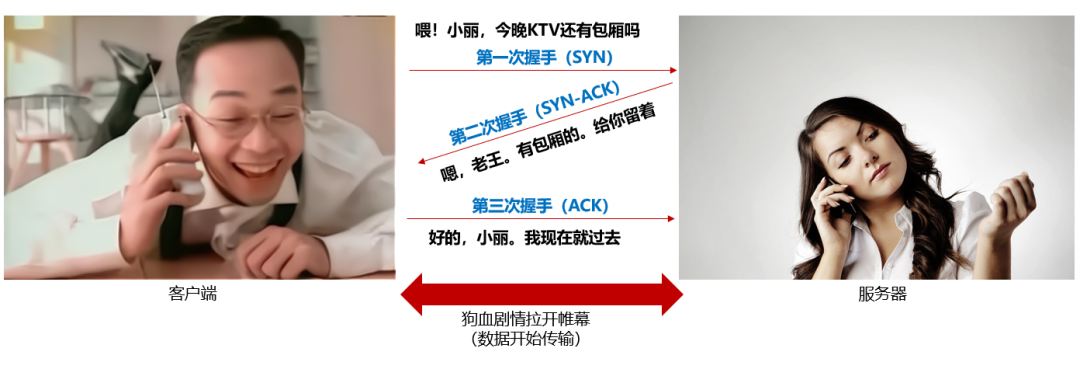

当你想上网冲浪,比如用浏览器打开一个网页,你的设备就会像个信使,先发个“嗨,你在吗?”的小纸条给网站服务器。这个小纸条被装进一个标有服务器地址的信封(IP数据包),然后骑上自行车(通过数据链路层),穿过城市的大街小巷(物理媒介如Wi-Fi),送到服务器手里。

服务器收到信后,会回个“收到,我在这!”的信,表示它准备好了和你聊天。这个回信也是通过同样的路径回到你的设备。

你的设备收到回信后,知道服务器已经准备好,于是再发个“好的,我准备好了!”的信作为确认。服务器收到这封信后,两人就算是正式握了手,可以开始愉快地交流信息了。

所以,简单来说,上网就像送信、回信和再确认的过程。一旦这个流程走完,你和网站就可以开心地聊天、分享信息啦!

这就是典型的网络通讯三次握手(Three-way Handshake)。它是TCP/IP协议中建立连接的过程,用于确保数据包的准确传输和连接的可靠性。以下是三次握手的具体过程:

-

-

第一次握手SYN(Synchronize Sequence Numbers同步序列编号(包)):客户端发送一个带有SYN(同步)标志的数据包给服务器,请求与服务器建立连接。SYN包本身不携带任何应用层数据,其主要目的是建立连接。SYN标志用于同步客户端和服务器的序列号,以确保数据包的顺序正确。

-

第二次握手SYN-ACK(Synchronize Acknowledgment Packet同步确认包):服务器收到客户端的SYN请求后,会发送一个带有SYN(同步)和ACK(确认)标志的数据包给客户端,表示同意建立连接,并等待客户端的确认。。SYN-ACK数据包中的SYN标志用于同步服务器和客户端的序列号,ACK标志用于确认收到客户端的SYN请求。

-

第三次握手ACK(即确认字符(Acknowledge character)包):客户端收到服务器的SYN-ACK数据包后,会发送一个带有ACK(确认)标志的数据包给服务器,确认收到服务器的SYN-ACK数据包。服务器收到ACK数据包后,会将连接状态设置为已建立。

-

DDoS分布式拒绝服务攻击就是利用“僵尸网络”对三次握手过程中第一次握手(SYN)和第二次握手(SYN-ACK)步骤来发起攻击。以下是两种常见的攻击方法,分别是SYN Flood攻击和ACK Flood:

SYN Flood攻击:攻击者发送大量SYN请求,但不进行后续的第二次握手(SYN-ACK)和第三次握手(ACK)。这导致服务器资源被大量消耗,因为服务器会为每个SYN请求保留资源,等待确认。当大量的SYN请求堆积在服务器上,服务器的处理能力将被严重削弱,无法处理正常的请求。

ACK Flood攻击:攻击者发送大量ACK请求,但不进行第一次握手(SYN)。这使得服务器在收到ACK请求时,无法找到匹配的SYN请求,从而消耗服务器的处理资源。服务器在收到大量无用的ACK数据包时,无法正常响应其他请求。

三、DDoS攻击背后的猫腻

DDoS攻击已经不单纯是一种黑客攻击技术,其攻击背后还隐藏了各种经济目的,包括勒索资金、窃取数据、发展黑产等不法行径。以下是一些相关的案例。

2022年游戏公司DDoS攻击事件:在2022年,某知名游戏公司的服务器受到了DDoS攻击的严重影响,导致游戏服务中断,给用户带来了极大的不便。攻击者随后通过电子邮件向公司提出要求,希望能获得一笔高额的赎金以停止攻击。这次攻击的峰值流量达到了50Gbps,并持续了4小时之久。据称,攻击者要求支付的赎金金额高达10万美元。

2023年美国银行DDoS攻击与数据泄露威胁:2023年,一家位于美国的银行也遭受了DDoS攻击,导致其在线服务被迫中断。令人担忧的是,攻击者声称已经获取了银行的客户数据,并威胁说如果不支付赎金,将公开这些数据。这次攻击的峰值流量更是高达80Gbps,持续时间长达6小时。攻击者要求支付的赎金金额高达50万美元。

2022年欧洲电商网站DDoS攻击伴随数据窃取:在2022年,一家位于欧洲的电商网站同样遭受了DDoS攻击的困扰。更为严重的是,在攻击过程中,攻击者还成功窃取了该网站的大量用户数据,包括用户的姓名、地址以及信用卡信息等敏感数据。据报道,被窃取的用户数据数量超过了100万条。

2023年DDoS攻击服务在地下市场的交易情况:在2023年,安全研究人员发现,在地下网络市场中,DDoS攻击服务已经成为了一种可以交易的商品。攻击者不仅提供定制化的DDoS攻击服务,还教授如何发动此类攻击。据监测数据显示,在短短的一个月时间内,至少有10个不同的DDoS攻击服务在地下市场中被出售,价格从几千美元到几万美元不等。

四、防治DDoS攻击建议

近年来,随着网络技术的普及和攻击工具的易得性,DDoS攻击的频率和规模都在不断上升,给企业和个人带来了严重的损失。现在DDoS攻击的平均峰值流量已经飙到了几百Gbps,持续时间也长得吓人,有时候能持续好几个小时甚至几天。这种攻击一旦发起,网站或服务基本就瘫痪了,用户数据还可能泄露,品牌形象也会受损。

说实话,现在网络安全可是关系到我们每个人的事情。我们不能对DDoS攻击等网络威胁视而不见,得时刻保持警惕,提高自己的网络安全意识和防护能力。以下是一些可能的DDoS防攻击措施:

1. 增强服务器带宽和硬件性能

DDoS攻击通常通过大量请求拥塞服务器带宽或资源,增强服务器的处理能力,比如升级网络带宽、增加服务器资源,如CPU、内存等。这样可以减少影响。就好比扩大餐厅面积,增加服务员和收银员可以为更多的客人请求提供服务。

2. 使用内容分发网络(CDN)

CDN能将网站内容分发到多个服务器上,通过CDN提供商,将网站内容部署到全球各地的服务器上。分散攻击流量。还是拿餐厅的例子来举例:可以大量的开分店、连锁店,把不同来源的顾客分散到遍布各地的分店和连锁店。

3. 配置防火墙和入侵检测系统(IDS/IPS)

防火墙能过滤恶意流量,IDS/IPS能检测并阻止异常流量。选择高效的防火墙和入侵检测系统,配置规则以应对DDoS攻击。就好比在餐厅设置保安人员工,并让其识别非正常顾客,把识别为恶意占位的人员直接拦在餐厅外,不让其入内消耗有限的服务人员精力。

4. 启用流量清洗服务

流量清洗服务能识别并过滤掉DDoS攻击流量,只让正常流量通过。与专业的网络安全服务提供商合作,使用其流量清洗服务。就好比启用会员系统,提前识别注册人员是否有恶意的占位份子,以后餐厅只为注册为会员的正常顾客提供服务。

5. 域名系统保护(DNS保护)

DDoS攻击有时针对DNS服务器,导致网站无法访问。使用高防护的DNS服务,或配置多个DNS服务器,实现负载均衡和容错。就好比餐厅设立食客中转站,产生大量排队的时候可以先把部分顾客转移到中转站分流,避免餐厅产品排队拥堵,影响正常服务。

6. 定期进行安全审计和渗透测试

及时发现和修复安全漏洞,减少被攻击的风险。聘请专业的安全团队进行安全审计和渗透测试,并根据建议进行改进。好比经常找大量的人员对餐厅进行服务的压力测试,及时发现潜在的服务漏洞,不给恶意人员钻空子的机会。

7. 建立应急响应计划

在遭受攻击时,能快速、有效地应对,减少损失。制定详细的应急响应计划,包括攻击识别、通知相关人员、启动防护措施等。好比餐厅针对恶意排除建立响应计划,一旦发生就可以启动应急计划,该报警的报警,该分流的分流等等。

总结

总之,DDoS攻击已成为网络安全领域的一大顽疾,由于其技术门槛相对较低,使得这种攻击方式愈发猖獗。面对其带来的巨大危害,无论是企业还是个人,都不能掉以轻心。我们需要加强安全意识,采取有效的防护措施,包括增强服务器和网络的安全性能、使用高效的安全设备和软件、建立完善的应急响应机制等。同时,政府和社会各界也应加大打击网络犯罪的力度,共同维护网络空间的安全与稳定。只有这样,我们才能确保网络环境的安全可靠,让信息化时代真正造福于每一个人。

![[开发|鸿蒙] 鸿蒙OS开发环境搭建(笔记,持续更新)](https://img-blog.csdnimg.cn/direct/c015dbd96ae342e79332065f579d75b0.png)