介绍

命令注入(Command Injection)是一种常见的安全漏洞,它允许攻击者通过在应用程序中执行恶意命令来获取系统权限或执行非授权操作。

命令注入通常发生在需要将用户输入作为命令执行的地方,例如Web应用程序的输入框、参数传递等。攻击者可以通过向这些输入中插入恶意的命令来利用漏洞。

攻击者利用命令注入的方式可以包括以下几种情况:

1. 直接注入命令:攻击者在用户输入中插入完整的命令,以获取系统权限或执行任意操作。

2. 命令拼接注入:攻击者在用户输入中注入命令的一部分,通过拼接其他恶意命令来实现攻击目的。

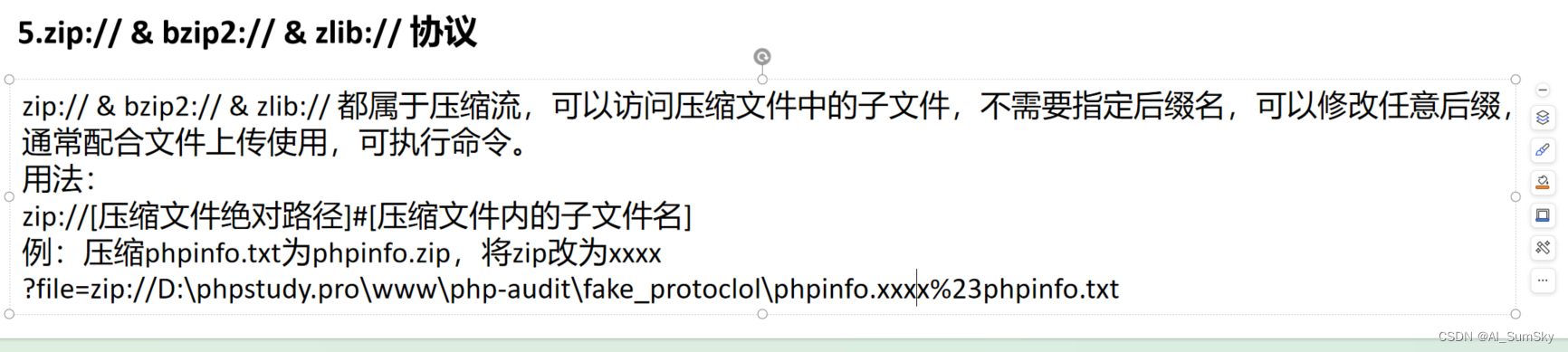

3. 命令注释注入:攻击者在用户输入中注入命令时利用注释符号(如#、--等)来注释掉原本的命令,然后插入恶意命令。

为了防止命令注入漏洞,应采取以下安全措施:

1. 输入验证和过滤:对于用户输入的数据,进行严格的验证和过滤,确保输入的数据符合预期,并且不包含特殊字符或命令。

2. 参数化查询:对于需要构建命令的场景,使用参数化查询而不是拼接字符串的方式,避免命令注入的风险。

3. 最小特权原则:应用程序和服务应以最小权限运行,限制执行命令的权限。

4. 安全编码实践:开发人员应遵循安全编码实践,避免在代码中直接拼接用户输入作为命令执行。

总之,命令注入是一种常见的安全漏洞,需要在开发和部署过程中采取相应的安全措施来防止这种类型的攻击。

前言

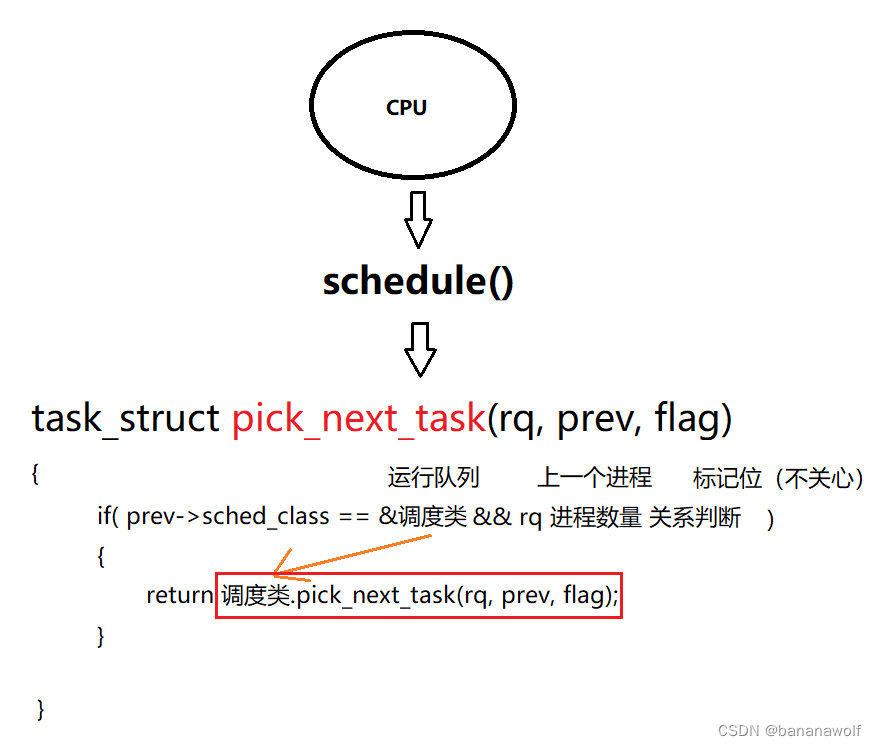

&&:只有当前面的命令执行成功才执行后面的命令

&:无论怎样总执行后面的命令

||:只有当前面的命令执行失败才执行后面的命令

|:将前面命令执行的输出作为后面命令执行的输入

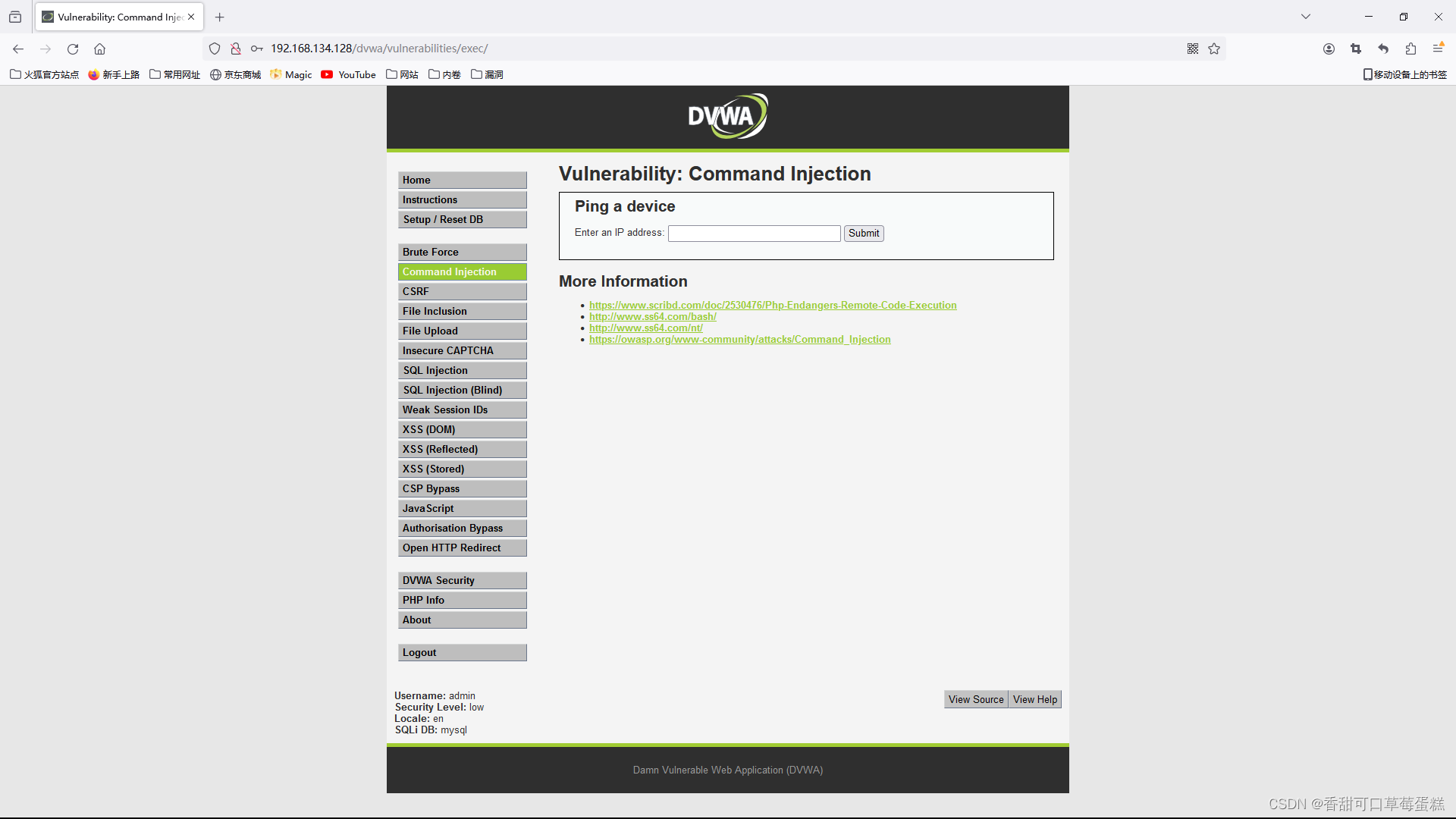

一、Low

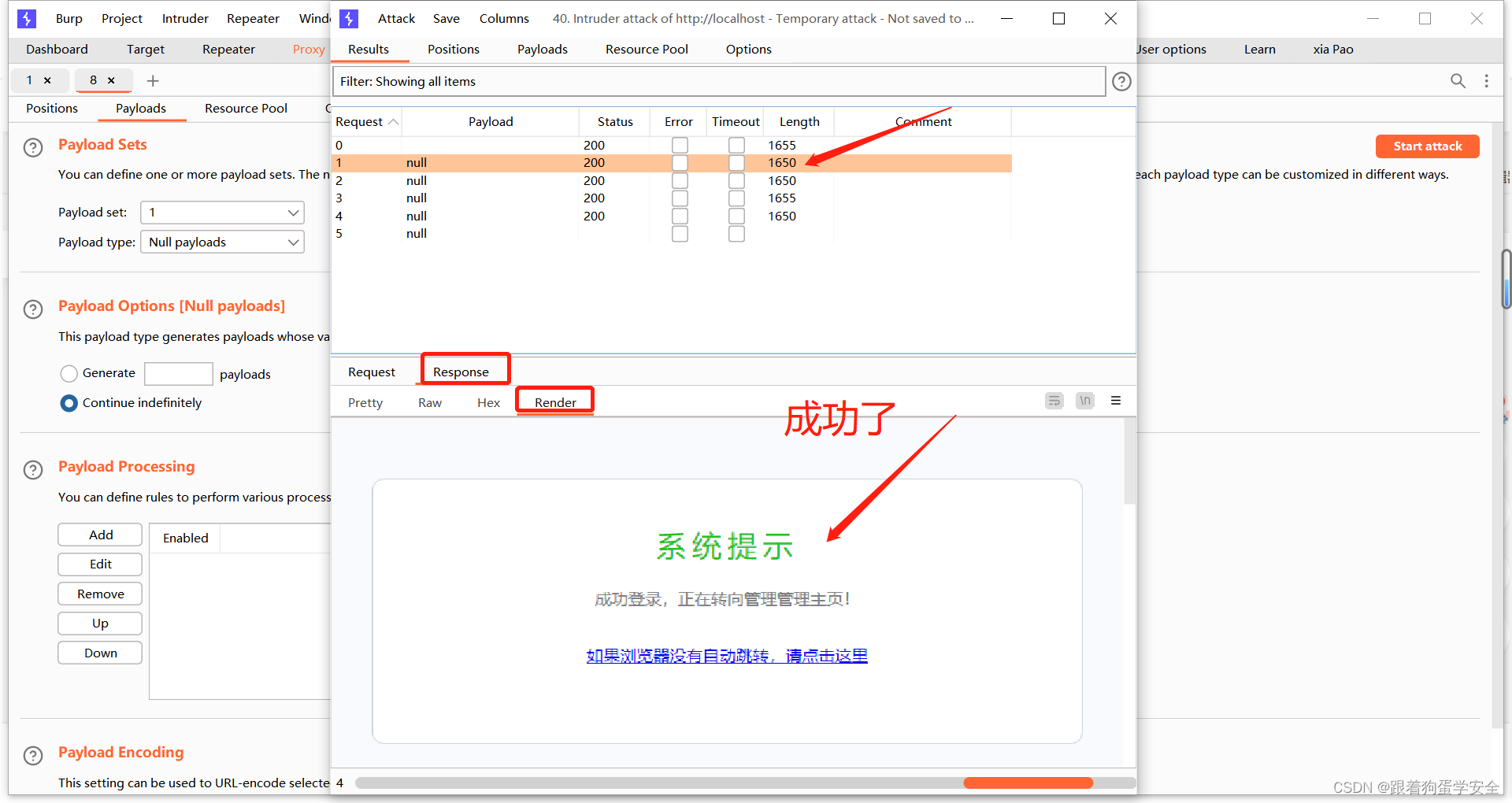

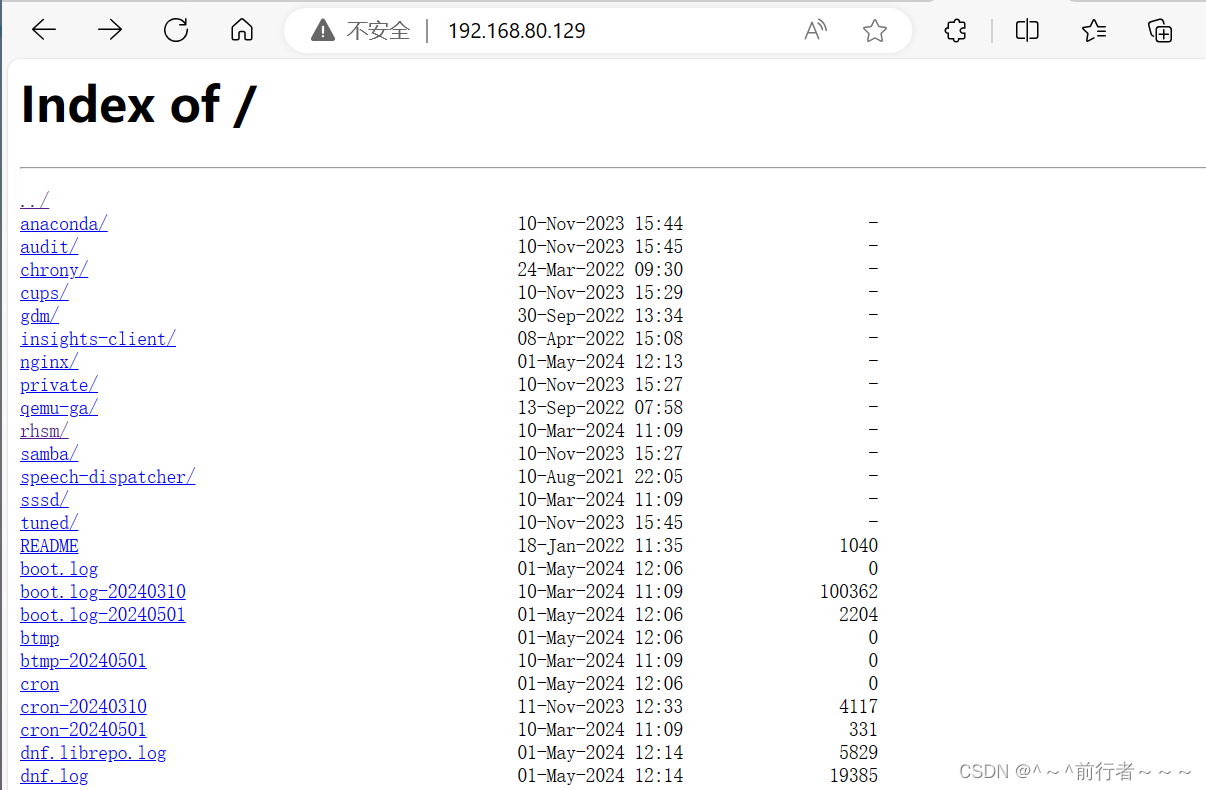

打开靶场

输入 127.0.0.1 查看结果

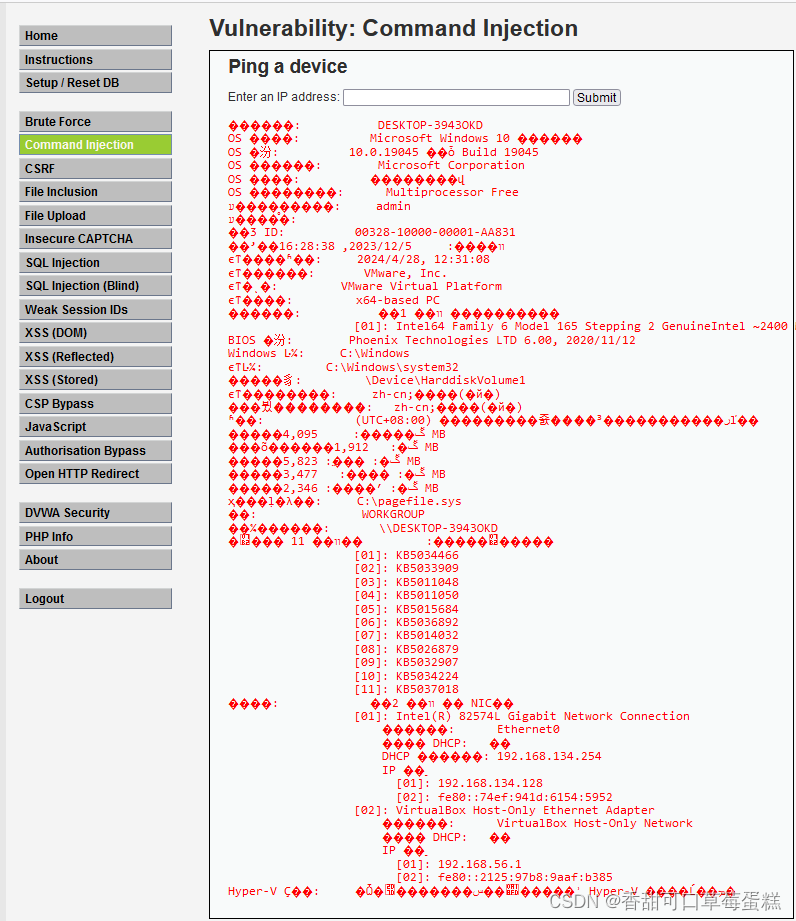

输入 127.0.0.1 & dir(因为笔者的靶场是在 Windows 上的,所以用的 cmd 命令)

二、Medium

这一关过滤不全,只过滤了 " && " 和 " ; ",所以直接用其他几个符号即可

输入 127.0.0.1 & ipconfig

三、High

这一关过滤了大多数符号,但是源码在处理符号 " | " 时后面多个了空格,所以只要使用 " | " 时不加空格即可

输入 127.0.0.1 |systeminfo

![正点原子[第二期]Linux之ARM(MX6U)裸机篇学习笔记-6.4--汇编LED驱动程序](https://img-blog.csdnimg.cn/direct/487de93cb8a744e68029b0290f7d918d.png)