「作者简介」:2022年北京冬奥会中国代表队,CSDN Top100,学习更多干货,请关注专栏《网络安全自学教程》

这一章节我们需要知道OSI分哪七层,每层的作用,知道数据在七层模型中是怎样传输的,封包和解封过程,数据包在每一层是怎么封装和解封的。

OSI七层模型

- 1.1、为什么要分层?

- 1.2、每层的作用

- 1.3、数据的封装与解封过程

- 1.4、数据的传输过程

- 1.5、OSI安全体系结构

OSI(Open System Interconnect )是国际标准化组织ISO制定的开放系统互联参考模型。

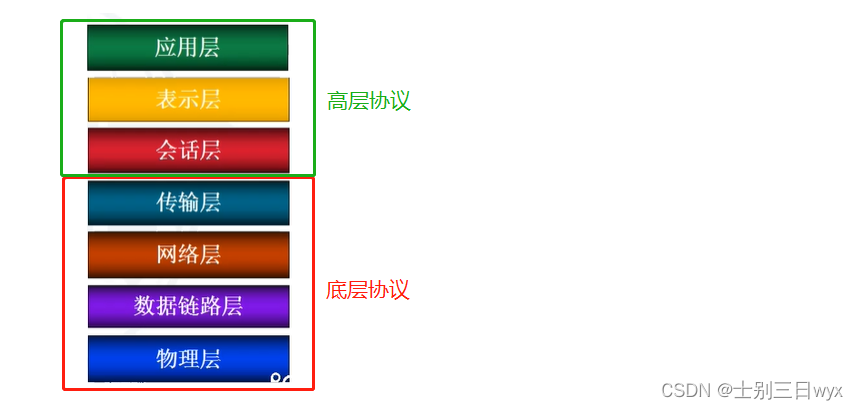

它把网络分为七层,从下往上依次是:物理层、数据链路层、网络层、传输层、会话层、表示层、应用层。

其中下面的四层是底层协议,负责「创建链路」,处理实际的信息传输;上面三层是高层协议,负责「处理应用请求」。

1.1、为什么要分层?

分层是计算机领域中,用来解决复杂问题的一种「思维方式」。

每层负责一些「独立」的功能,可以把复杂问题简单化。各层相互独立,单独制定标准,每一层的变化不会影响其他层。

1.2、每层的作用

「物理层」定义了物理链路的电气特性,将比特流转成电压。这一层的设备有:光纤、双绞线、中继器、集线器(HUB)。

「数据链路层」负责物理寻址,根据Mac地址转发数据包。这一层的设备有:网卡、网桥、交换机(Switch)。

「网络层」负责路由寻址,根据IP地址转发数据包。这一层的设备有:路由器(Router)、三层交换机。

- 交换机本身是二层设备,但一些高档的交换机可以做路由转发,所以能在三层工作。

「传输层」负责建立逻辑链接,通过端口来区别不同的应用和服务。

「会话层」负责会话(Session)的建立、维持和终止。

「表示层」负责数据的加密、解密,数据格式的转换。这一层定义了很多编码,比如:ASCLL编码、Unicode编码。

「应用层」负责处理应用请求。这一层有很多应用协议,像FTP、HTTP这种需要提供可靠服务的协议底层是基于TCP实现的;而SNMP、DNS这种可靠性要求不是那么高的协议,底层是基于UDP实现的。

1.3、数据的封装与解封过程

OSI七层模型按照「从上往下」的顺序「封装」数据:

- 应用层将数据转换成二进制,交给传输层。

- 传输层把二进制分割成小的数据段,添上TCP头部,封装成数据段,交给网络层。

- 网络层添上IP头部,封装成数据包,交给数据链路层。

- 数据链路层添上MAC头部,封装成数据帧,交给物理层。

- 物理层把二进制数据转换成电信号,在网络中传输。

传给接收方后,再按照「从下往上」的顺序「解封」数据,一层一层的拆掉报头,然后往上传。

1.4、数据的传输过程

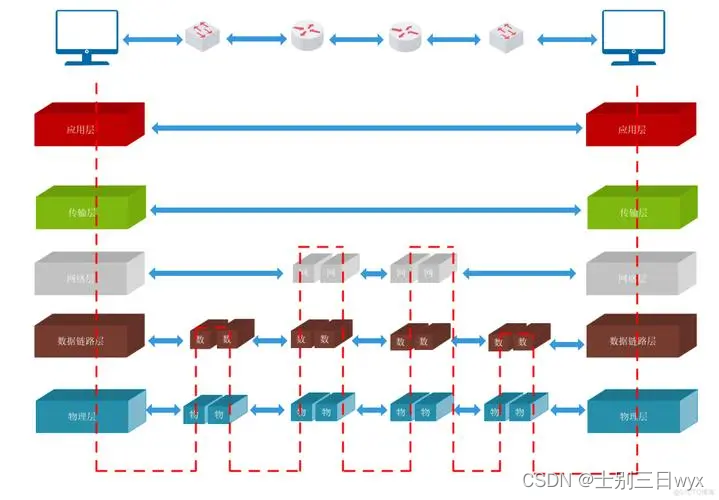

数据实际传输时,中间要经过交换机、路由器等设备,经过的设备不同,数据的封装和解封操作也会不一样。

- 发送方封装完数据,用物理网卡以「电信号」的形式通过网线传给交换机。

- 交换机将「电信号」「转换」成「二进制」,根据数据帧头部的Mac地址寻址;这个将二进制转换成电信号操作,从逻辑上看,就是从物理层走到数据链路层了。看完MAC地址以后,再把成「二进制」「转换」成「电信号」,发送给路由器。

- 路由器会拆掉MAC头部,把「数据帧」「解封」成「数据包」,根据IP头里的IP地址进行路由;这个解封的操作,从逻辑上看,就是从数据链路层走到网络层了。看完IP地址以后,再添上IP头部,「封装」成「数据帧」,再把「数据帧」从「二进制」「转换」成「电信号」,传给下一跳路由器。

- 然后再重复这个步骤,直到传给接受者的电脑,解封数据。

从这里就能发现,数据在传输过程不断进行着封装和解封的操作,「中间设备」属于哪一层,就解封到哪一层。

1.5、OSI安全体系结构

为了保证数据传输过程的安全,OSI定义了五类安全服务和八种安全机制。

安全服务是需要解决的安全问题,安全机制是解决安全问题的技术实现。一种安全服务可以由多种安全机制实现;一种安全机制也可以实现多个安全服务。

五类安全服务:

- 鉴别服务(支撑技术有:加密、数字签名、鉴别交换)

- 访问控制服务(支撑技术有:访问控制)

- 数据完整性服务(支撑技术有:加密、数字签名、数据完整性)

- 数据保密性服务(支撑技术有:加密、业务流填充、路由控制)

- 抗抵赖服务(支撑技术有:数字签名、数据完整性、公证)

八种安全机制:

- 加密

- 数字签名

- 访问控制

- 数据完整性

- 鉴别交换

- 业务流填充

- 路由控制

- 公证