随着互联网的迅猛发展,针对网站的各种类型的网络攻击随之增加,网络攻击事件层出不穷,由此,如何保护网站安全成为每个网站所有者的重要议题。在下面的内容中,我们将探讨5种常见网络攻击类型及其防御方法,以帮助保护你的网站免受恶意攻击。

1、跨站脚本(XSS)攻击

跨站脚本(XSS)攻击是一种允许攻击者向网页注入恶意代码的攻击类型。攻击者利用网页开发时留下的漏洞,在网页中插入恶意脚本代码,用户一旦访问这些网页,攻击者就能够获取用户的敏感信息、劫持会话、重定向用户、劫持用户浏览器或进行其他恶意活动。

XSS攻击主要分为存储型XSS(Stored XSS)、反射型XSS(Reflected XSS)以及DOM型XSS(DOM-based XSS)等3种类型。

- 存储型XSS(Stored XSS):又称持久性XSS攻击,是指恶意代码被注入页面后存储在服务器上,每次访问该页面时都会被执行。

- 反射型XSS(Reflected XSS):又称非持久性XSS攻击,是指恶意代码注入页面后立即反射给用户,而不存储在服务器上。

- DOM型XSS(DOM-based XSS):是基于文档对象模型、发生在网络浏览器中的跨站脚本攻击类型。

跨站脚本(XSS)攻击防御方法

- 使用防火墙:可以使用网络应用程序防火墙(WAF)来过滤恶意代码。

- 使用输入验证:在服务器处理用户输入之前检查是否有恶意代码。

- 转义用户输入:将用户输入的数据插入到代码之前,对特殊字符进行转义,防止恶意脚本执行。

- 使用内容安全策略(CSP):限制页面上可以被加载和执行的内容,防止恶意脚本注入。

2、SQL 注入攻击

SQL 注入是一种利用网站软件安全漏洞的代码注入攻击,可用于攻击任何使用SQL数据库的网站。攻击者利用用户输入的数据传递到SQL数据库之前没有经过适当验证的漏洞,将含有恶意SQL代码的数据传递给数据库,实现SQL注入攻击,从而恶意操纵或删除数据,甚至控制数据库服务器。

跨站脚本(XSS)攻击防御方法

- 输入验证和清理:在将用户输入内容输入数据库之前,对其进行验证和清理,以确保任何恶意代码在造成任何破坏之前就被删除。

- 使用参数化查询:使用参数化查询来代替拼接字符串,避免动态SQL执行,有助于保护数据库。

- 安装安全更新补丁:及时获取并安装数据库安全更新补丁,确保数据库处于最新安全状态。

- 启用审计和日志记录:定期监控数据库,及时发现数据库中的任何可疑活动,以便及时处理异常情况。

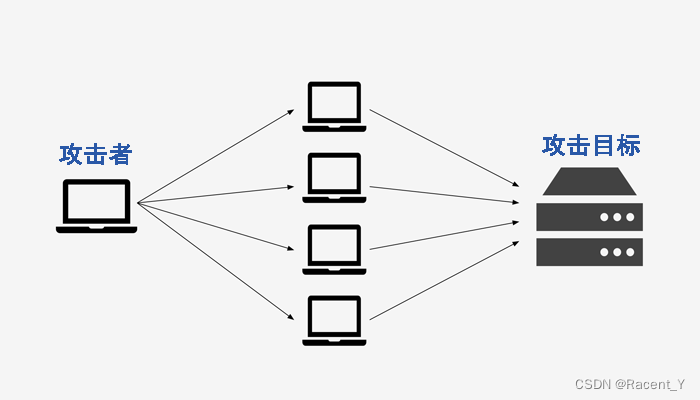

3、DDoS攻击

DDoS攻击又叫做分布式拒绝服务攻击,是一种非常常见的网络攻击手段,多个攻击者通过多台计算机向目标发出大量超负荷请求,或一个攻击者使用单台或多台计算机发送大量超负荷请求,从而造成目标网站无法正常运行。

DDoS攻击防御方法

采用安全防御产品:采用类似于锐安盾的分布式安全防御产品,提供DDoS防护,主动防御网络层DDoS攻击。此外,锐安盾可实现网站安全与加速双重功能:

- 加速:依托全球边缘云节点,支持边缘节点缓存资源,支持智能选路、多协议加速以及优质传输,实现加速效果,避免网络不稳定、访问延迟等问题,给予流畅的业务体验。

- 安全:支持网站安全检测,并提供HTTPS、DDoS、CC、Web、API等安全防护服务,节点识别并拦截 L3/L4/L7层各类攻击请求,阻断恶意请求到达用户源站,保障业务安全稳定。

4、基于密码的攻击

基于密码的攻击是任何试图破坏用户密码的网络攻击。攻击者会借助软件来加速破解或尝试使用姓名、爱好、重要年份或数字的组合来猜测你的密码,然后通过获取的密码访问文件、文件夹、计算机以及登录重要网站的账户。

基于密码的攻击防御方法

- 制定强大的密码策略:为所有账户设置强大而唯一的密码,并定期更改密码。

- 使用密码管理器:使用密码管理器工具生成、管理和存储安全密码是阻止基于密码的网络攻击的简单、有效的方法。

- 实施双因素身份验证 (2FA):在输入密码后,提供额外的验证,如手机短信验证码等,以增加攻击者猜测密码的难度、提高账户安全性。

5、网络钓鱼攻击

网络钓鱼攻击是一种通过伪装成合法的实体或企业,向受害者发送欺诈性信息并骗取其敏感信息(如登录凭证或财务信息)的攻击方式。网络钓鱼攻击通常通过发送看似来自合法来源(如银行或受害者熟悉的网站)的电子邮件来实施,电子邮件中会包含一个指向虚假网站的链接,目的是诱骗受害者输入登录信息或财务信息。

网络钓鱼攻击防御方法

- 实施多重身份验证(MFA):登录特定的应用或帐户时,在提供用户名和密码的基础上,增加指纹、物理令牌等额外验证,降低员工登录凭证被网络钓鱼获取的风险。

- 部署SSL证书:验证网站身份的真实可信,利于用户识别正确网站。不仅如此,SSL证书还可助力网站实现HTTPS加密保护,防止传输数据的泄露或篡改。

- 部署邮件安全证书:对电子邮件和附件进行数字签名和邮件加密,可验证发件人身份,确保电子邮件内容的真实性、完整性和有效性,有效防止邮件钓鱼、邮件篡改、邮件泄露。

- 使用反钓鱼工具:使用电子邮件过滤器、网络浏览器扩展等反钓鱼工具,及时发现并避免网络钓鱼攻击。

总而言之,XSS攻击、SQL 注入攻击、DDOS攻击、网络钓鱼攻击、基于密码的攻击是5种常见的网络攻击类型,了解这些常见的攻击类型及其防御方法,有利于帮助我们保护网站,免受安全威胁。如您有更多疑问或需求,请联系我们获得支持。