知识点

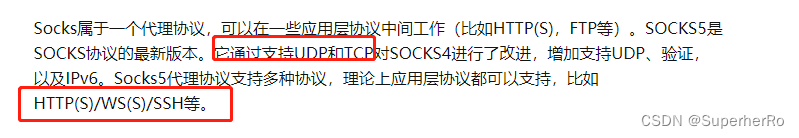

1、Http/s&Sock5协议

2、Awvs&Xray&Goby代理

3、Proxifier进程代理使用

4、Safedog&BT&Aliyun防护

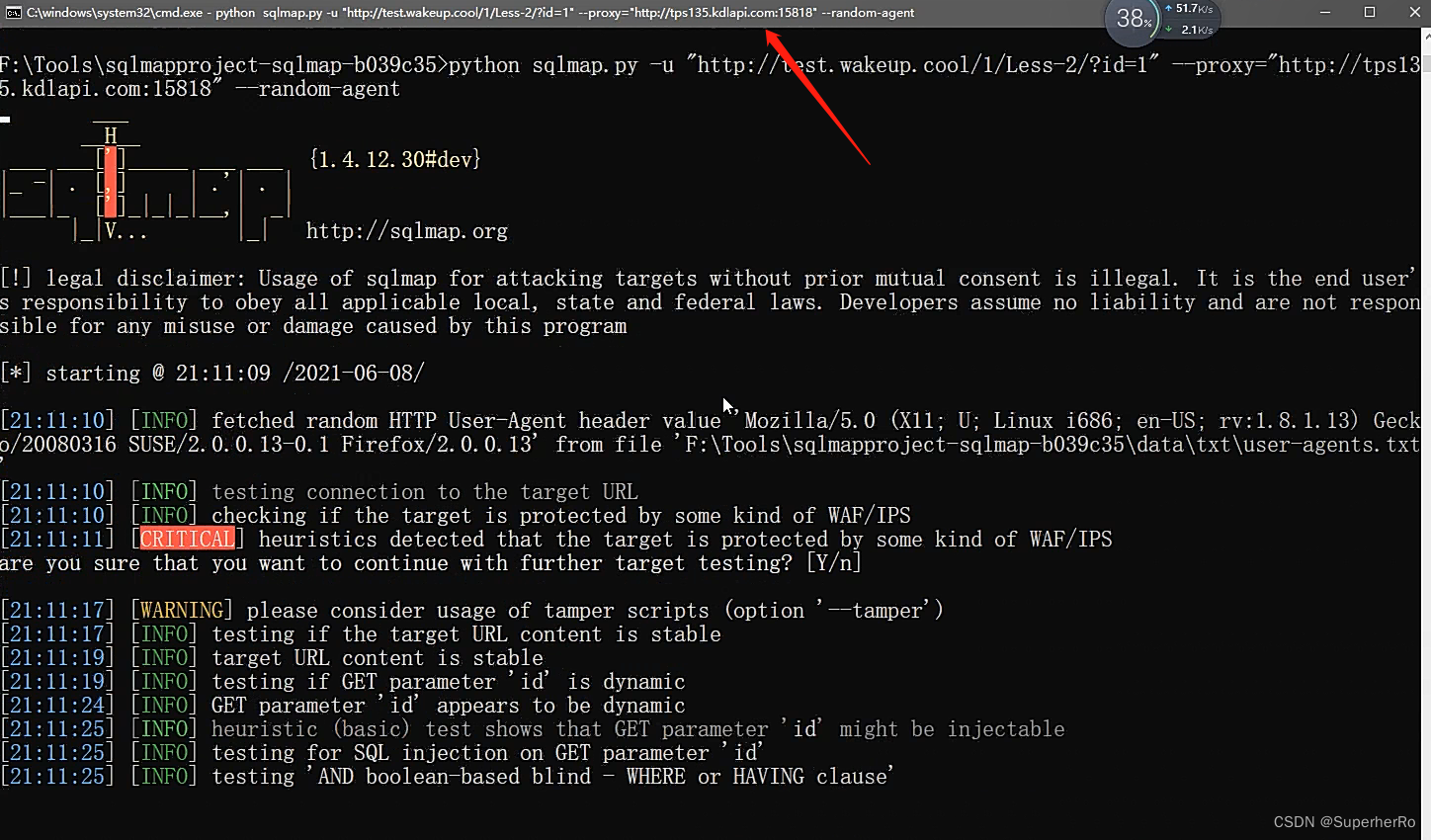

在漏洞发现中,WAF会对三个方向进行过滤拦截:

1、速度频率问题(代理池解决)

2、工具的指纹被识别(修改user-agent头)

3、工具的检测Poc或Payload

很麻烦,只能抓包改poc,因为工具源码不开源没法二次开发

不过现在主流的漏扫工具都使用多种不同方式的payload进行探测,能够绕过一些WAF拦截。

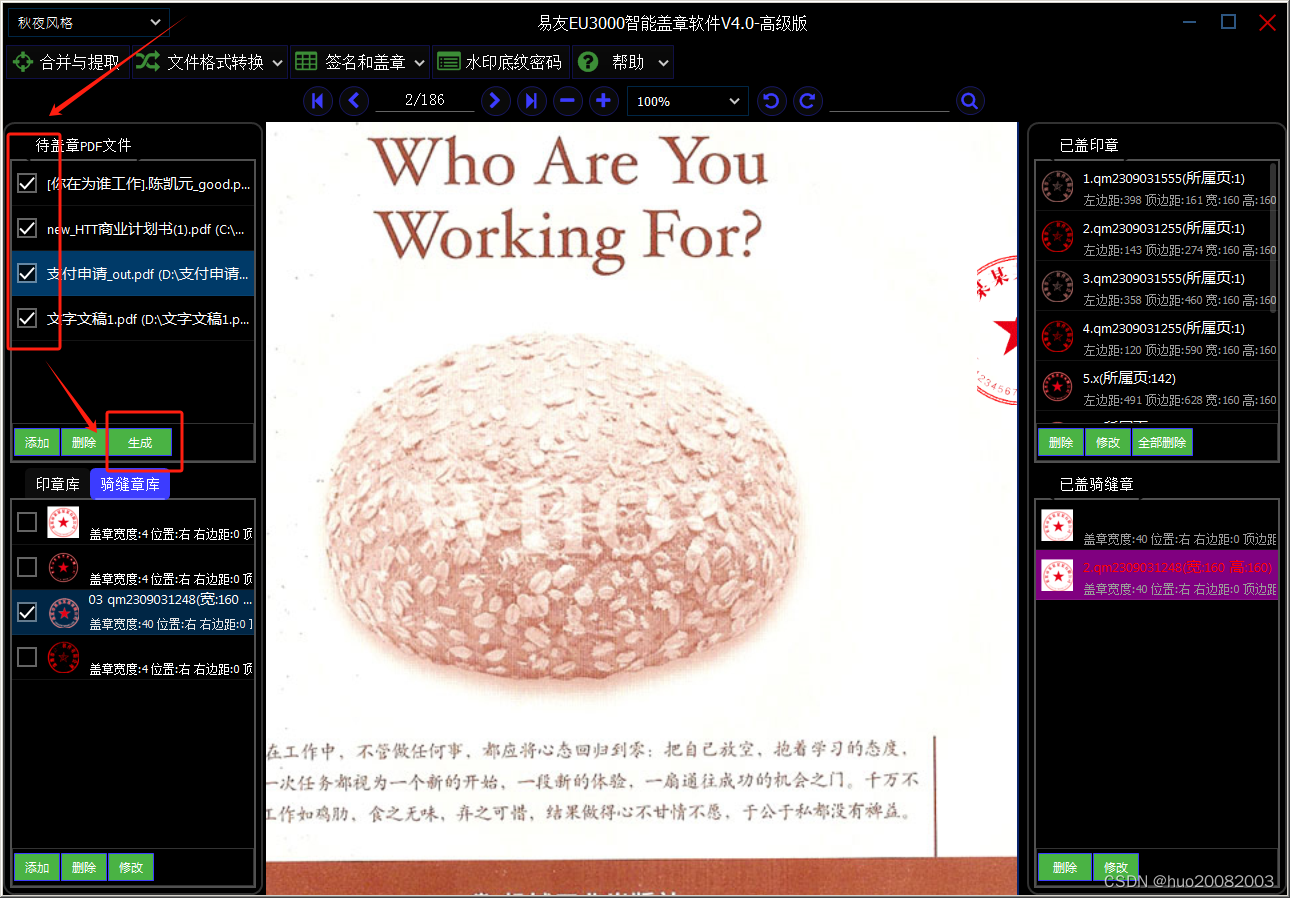

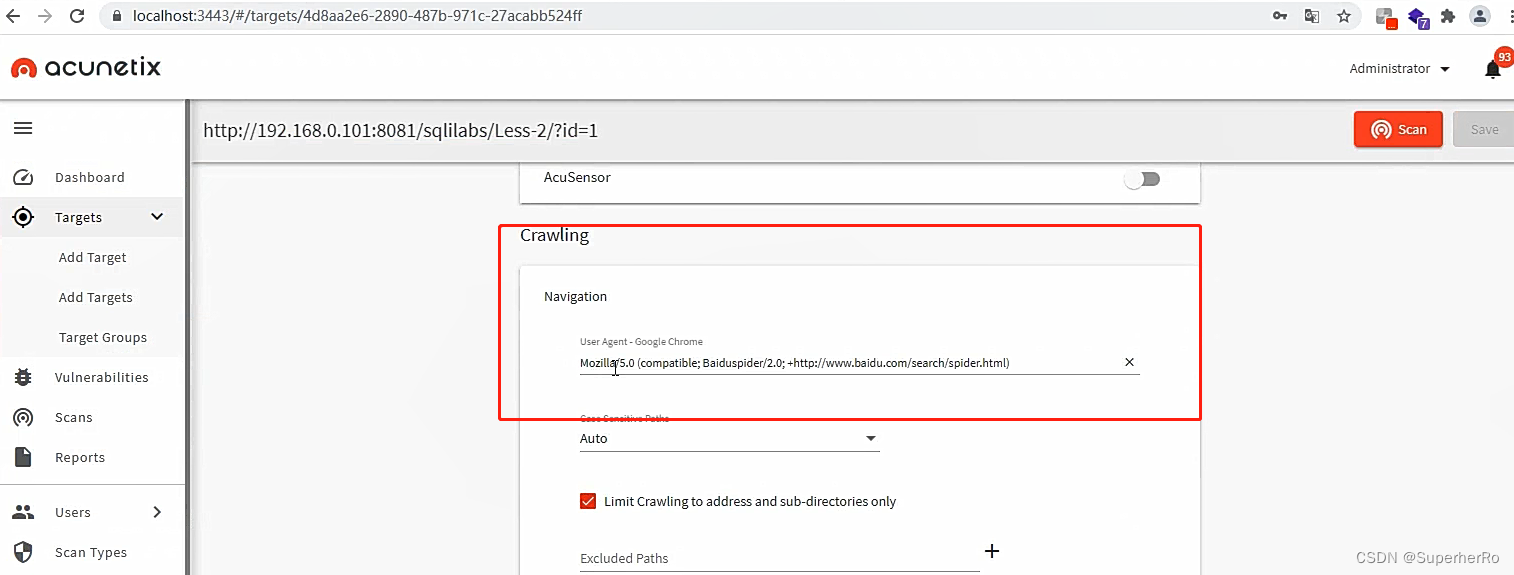

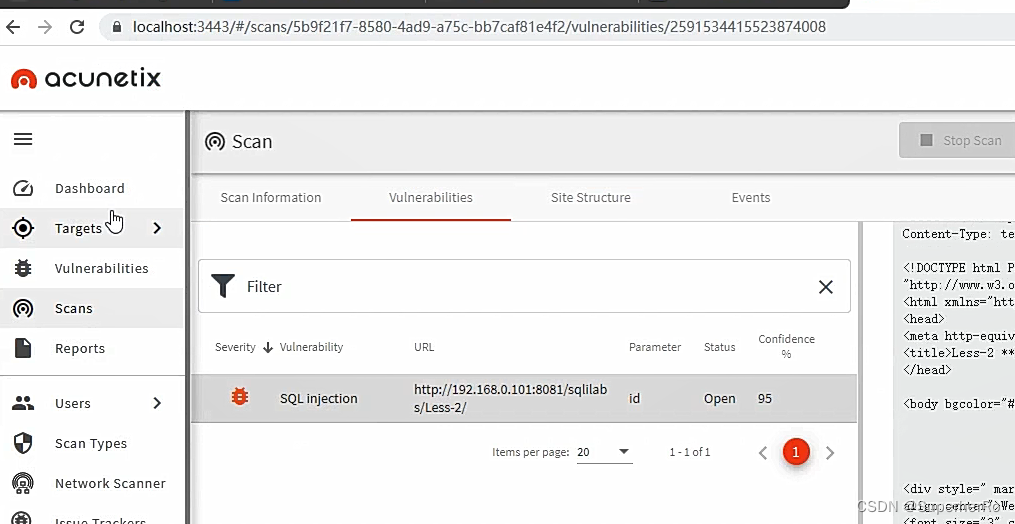

一、演示案例-Awvs漏扫-Safedog-白名单-内置

速度频率问题导致拉黑

加入爬虫白名单扫描,防Safedog拉黑IP

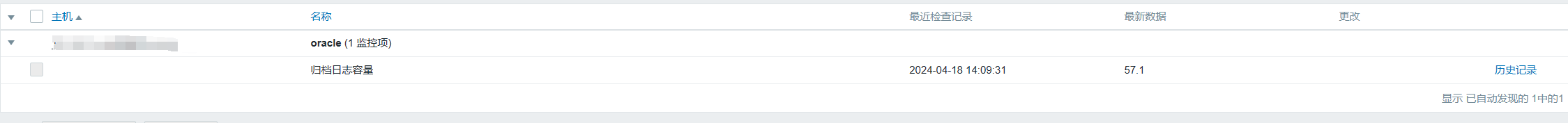

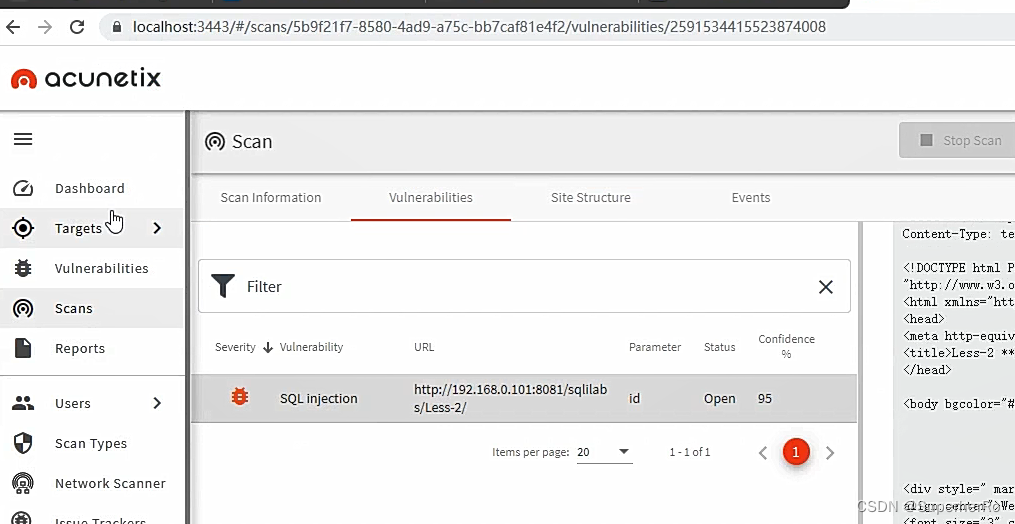

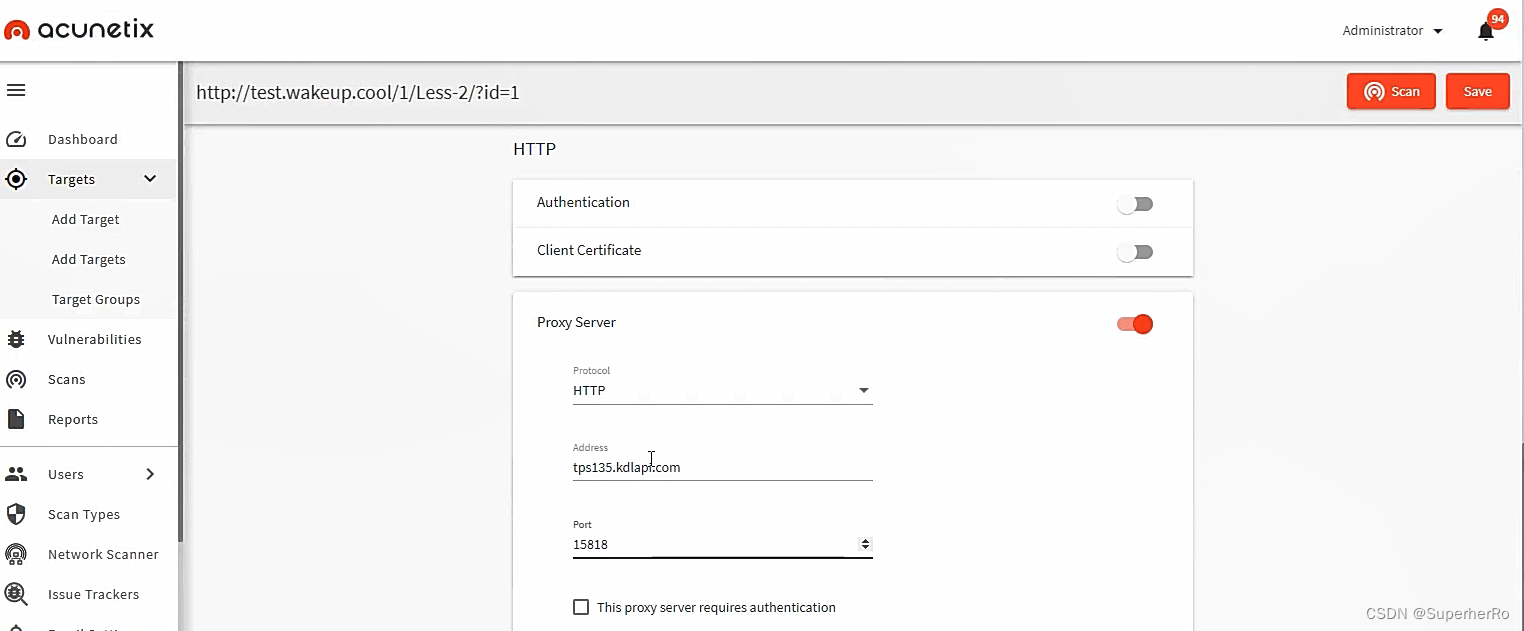

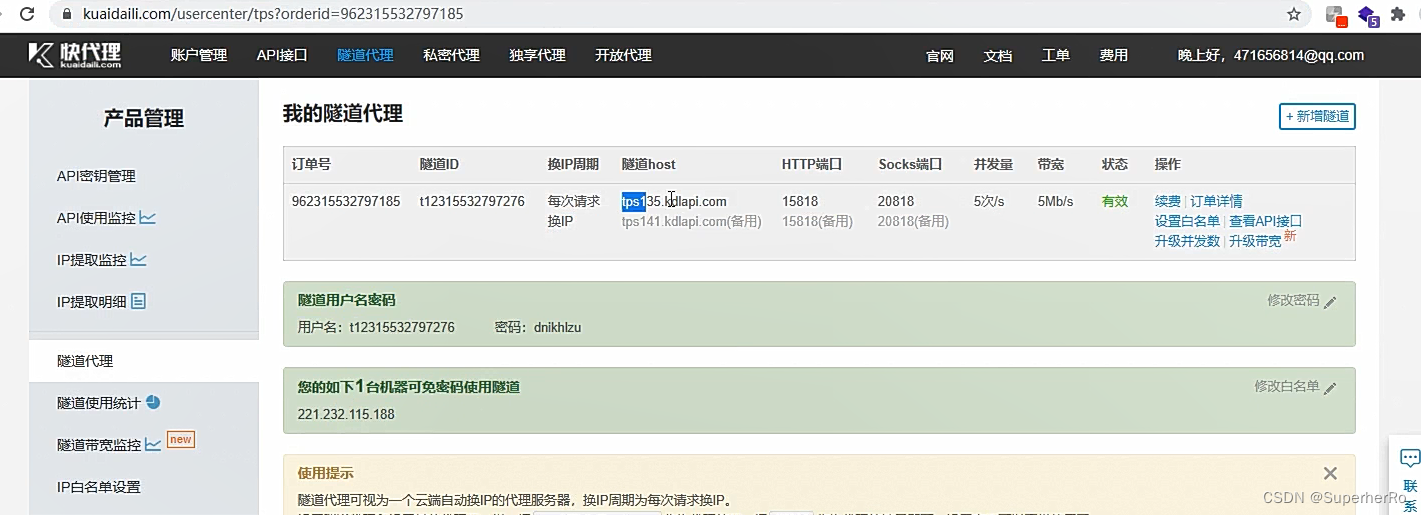

二、演示案例-Awvs漏扫-BT&Aliyun-代理池-内置

加入代理池扫描,防BT或Aliyun拉黑IP

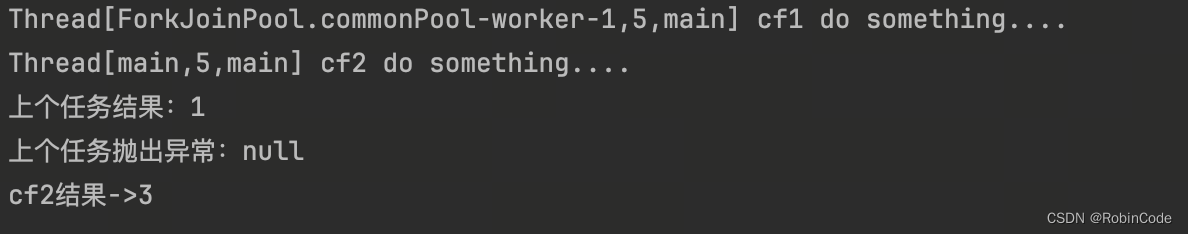

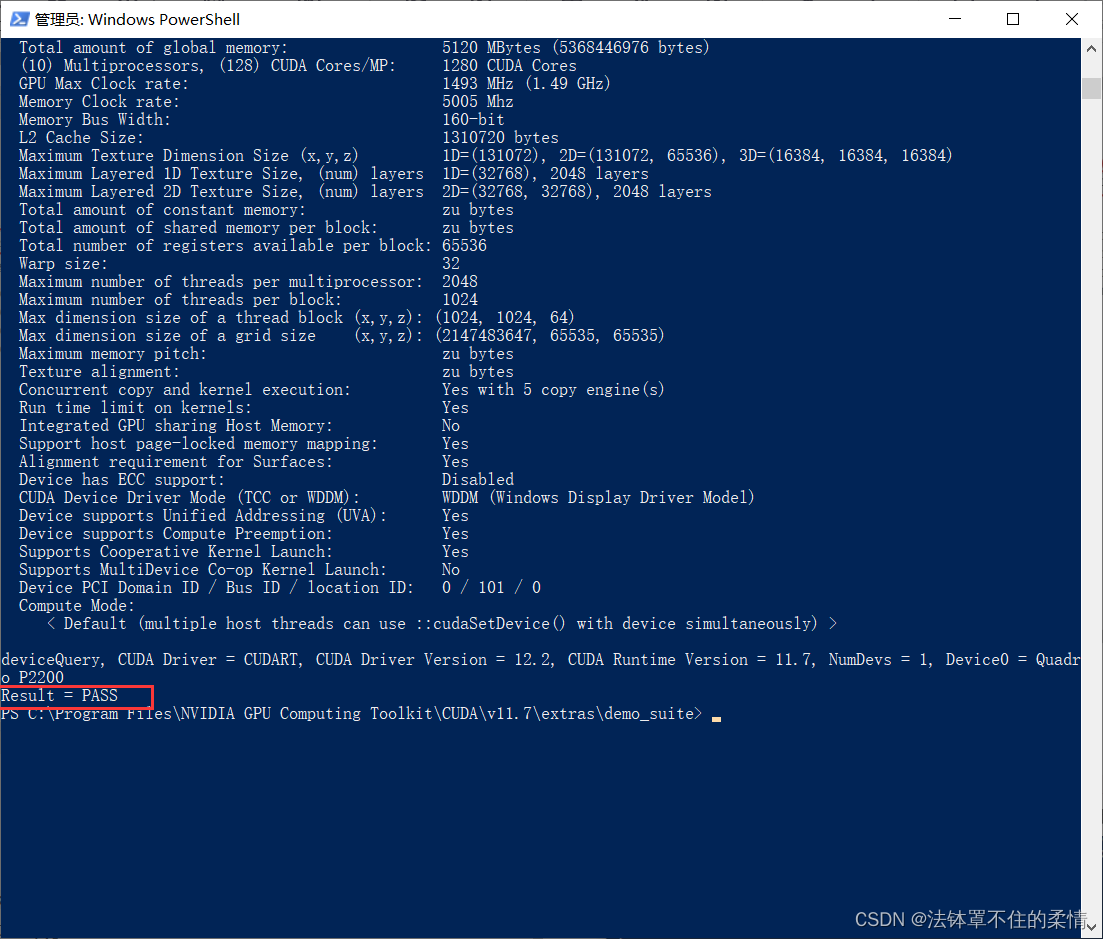

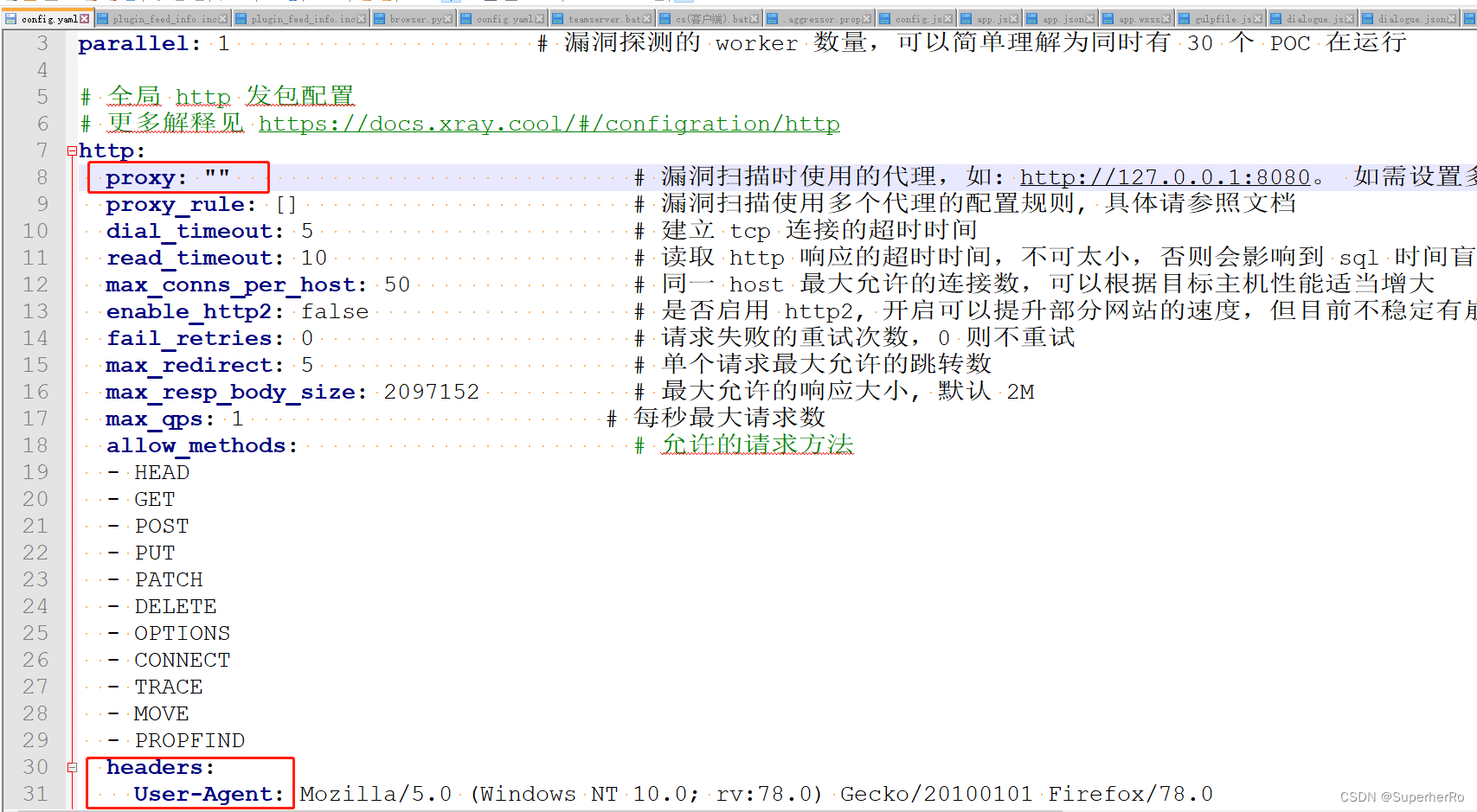

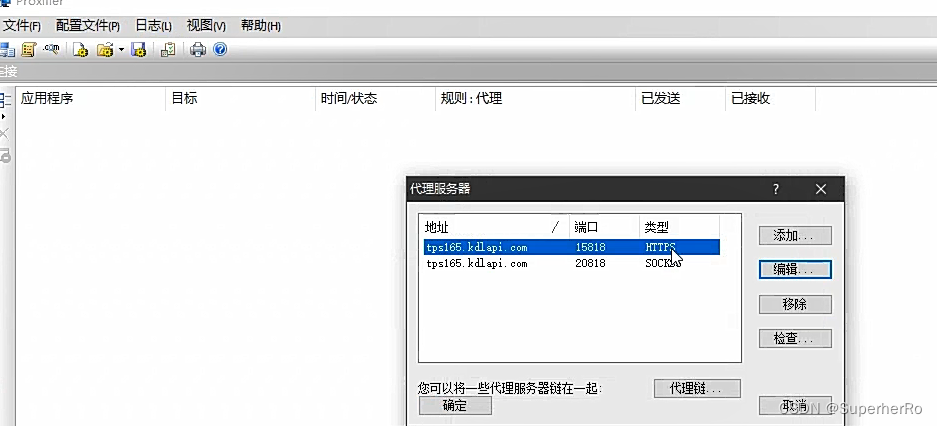

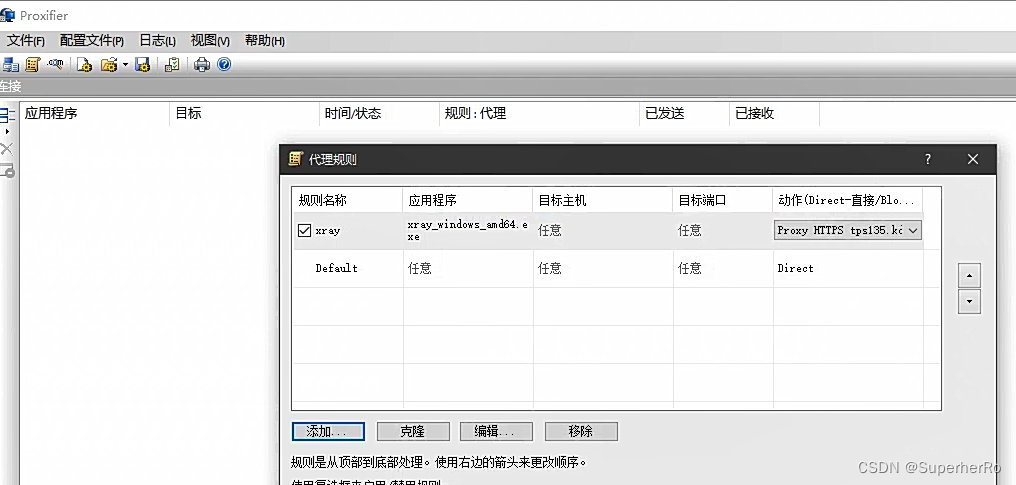

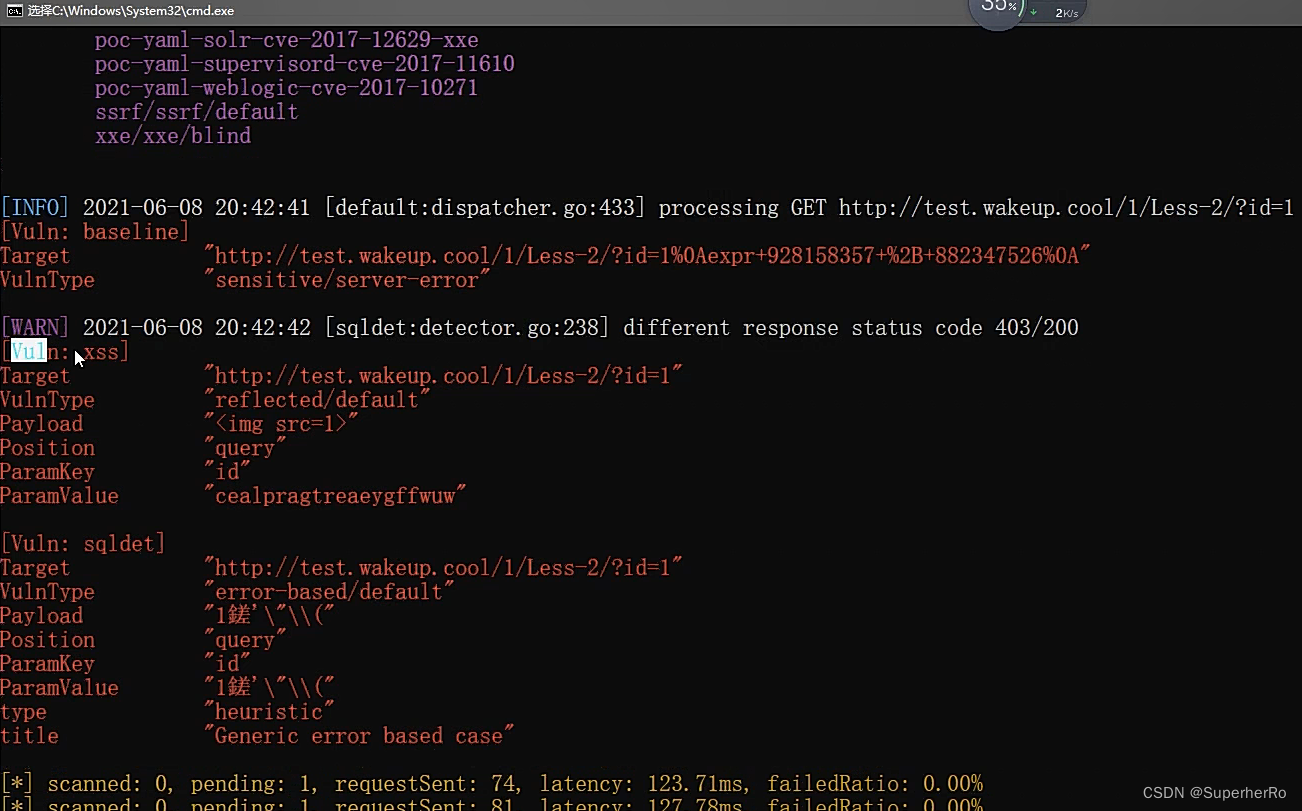

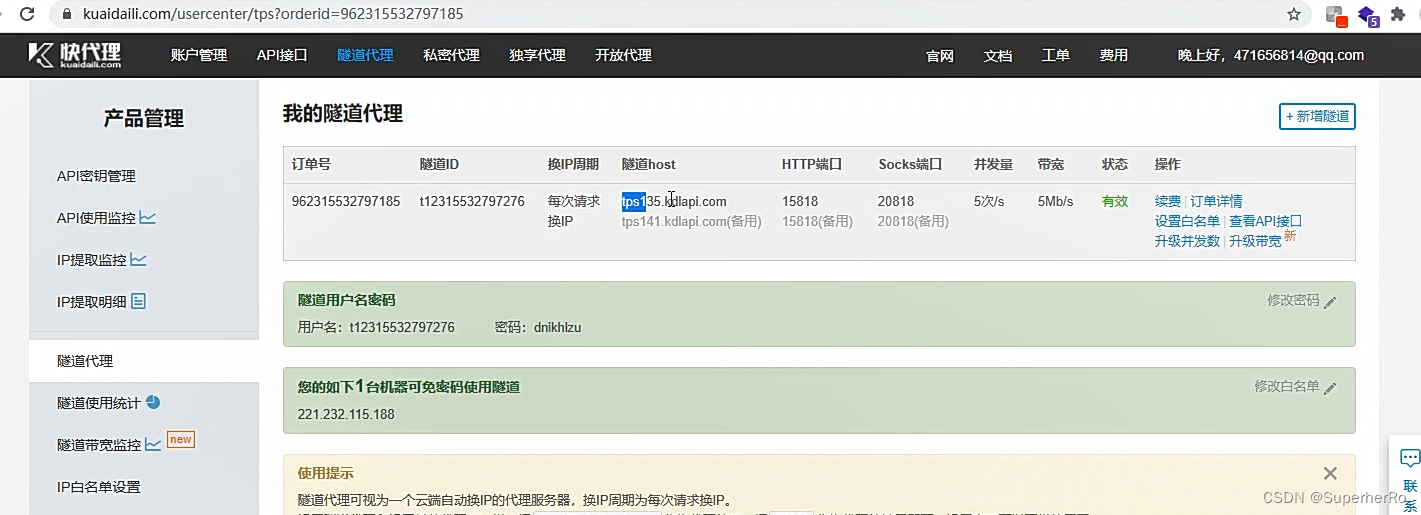

三、演示案例-Xray漏扫-BT&Aliyun-Proxifier/https/Socket5-进程/内置

加入代理池扫描,防BT或Aliyun拉黑IP

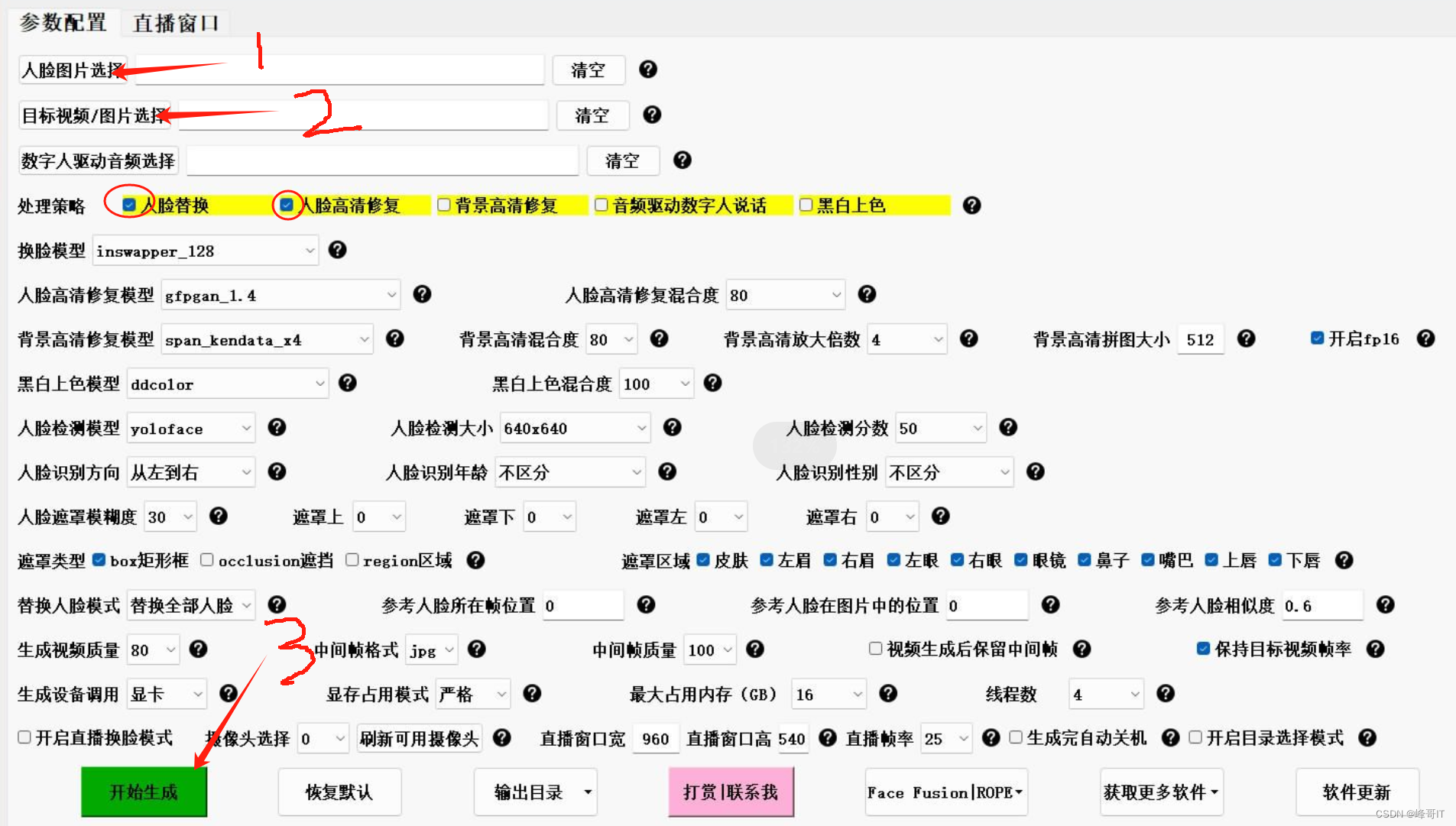

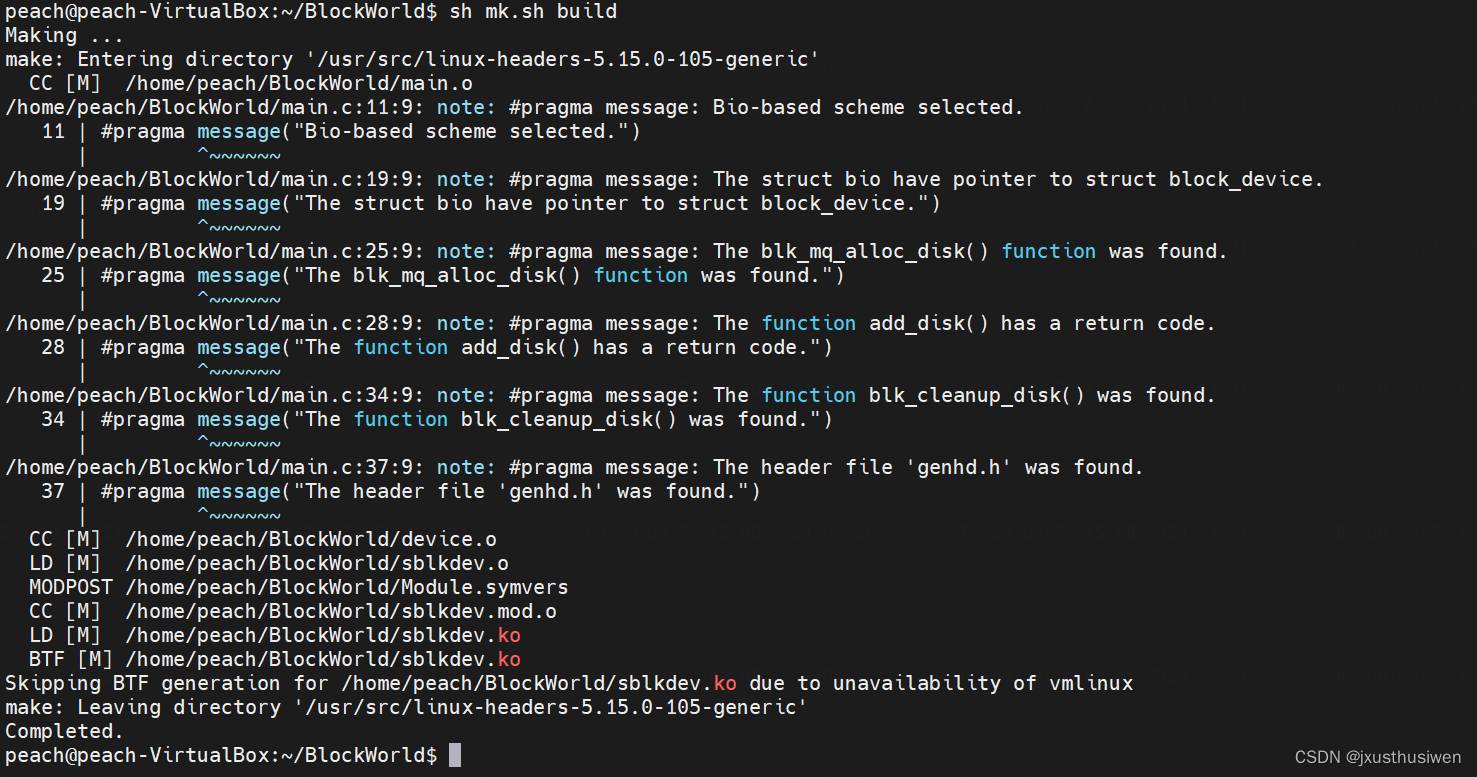

1.修改xray配置文件

2.使用代理工具proxifier

四、演示案例-Goby漏扫-BT&Aliyun-Socket5/http协议-内置

加入代理池扫描,防BT或Aliyun拉黑IP

五、演示案例-其他工具脚本

有代理功能可以用代理功能,没有代理功能就用Proxifier直接全局代理就行