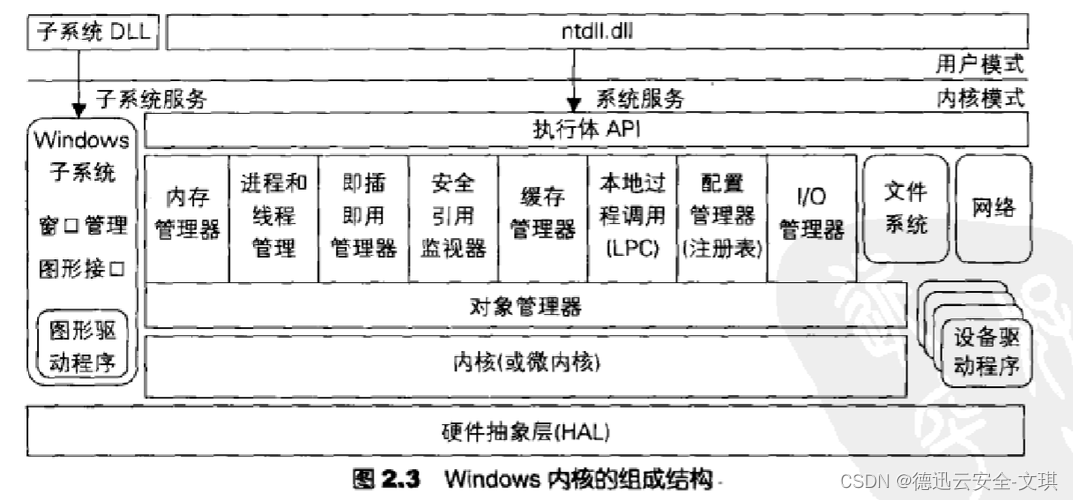

Windows操作系统发展到如今已有三十余年,是目前在全球范围内广泛使用的操作系统。Windows内核是操作系统的核心部分,内核包括了HAL(硬件抽象层),设备驱动,微内核,各种管理设备,管理层以及系统服务界面,负责管理系统资源和提供基本的系统功能。因此,Windows内核的安全性对整个系统的安全性至关重要。在当前的网络环境中,保护Windows内核不受恶意攻击和恶意软件的侵害对于确保系统的稳定性和安全性至关重要。

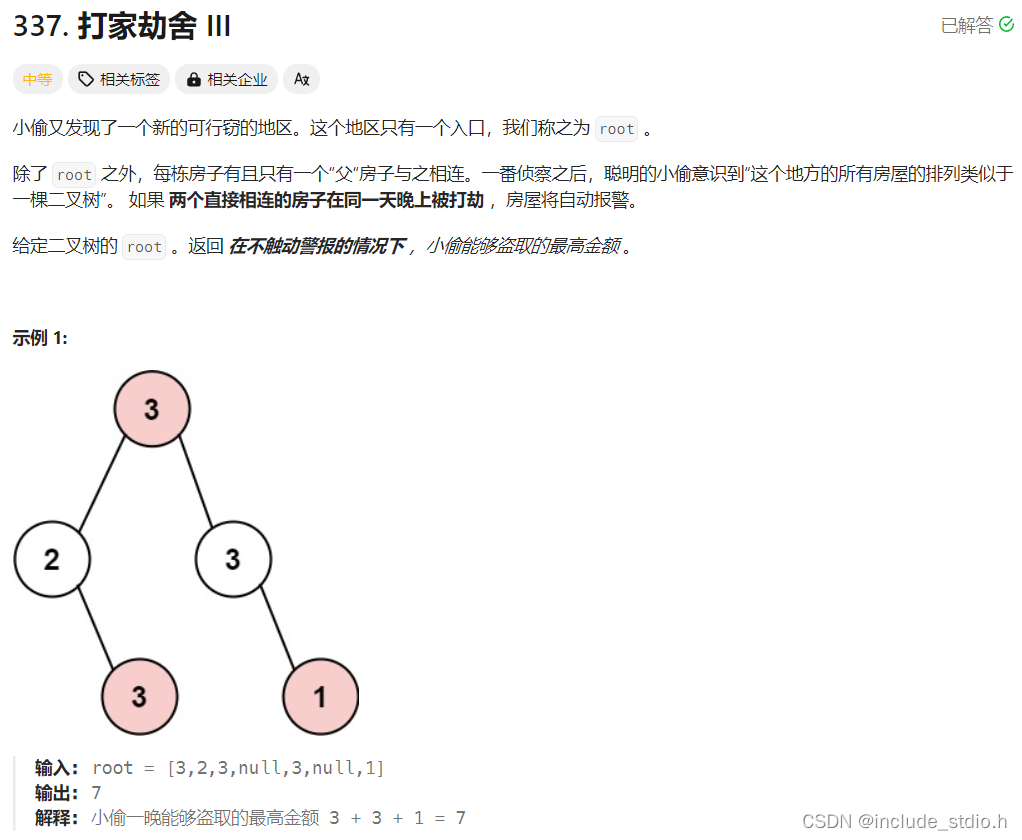

从图中可以看出,内核可以分为三层:

1、硬件打交道的一层成为硬件抽象层(HAL),这一层的用意是将与硬件相关联的逻辑隔离到一个专门的模块中,从而使上面的层次尽可能独立于硬件。

2、中间的一层的是内核层,有时候也叫微内核(micro-kernel),这一层包含了基本的操作系统原语和功能,如进程和线程的调度,中断和异常的处理和同步进制等等。

3、最上面的一层就是执行层了,这层的作用是为提供一些可供上层应用程序或内核驱动程序直接调用的功能和语义。windows内核的执行体包含了一个对象管理器,用于一致地管理执行体内的对象。

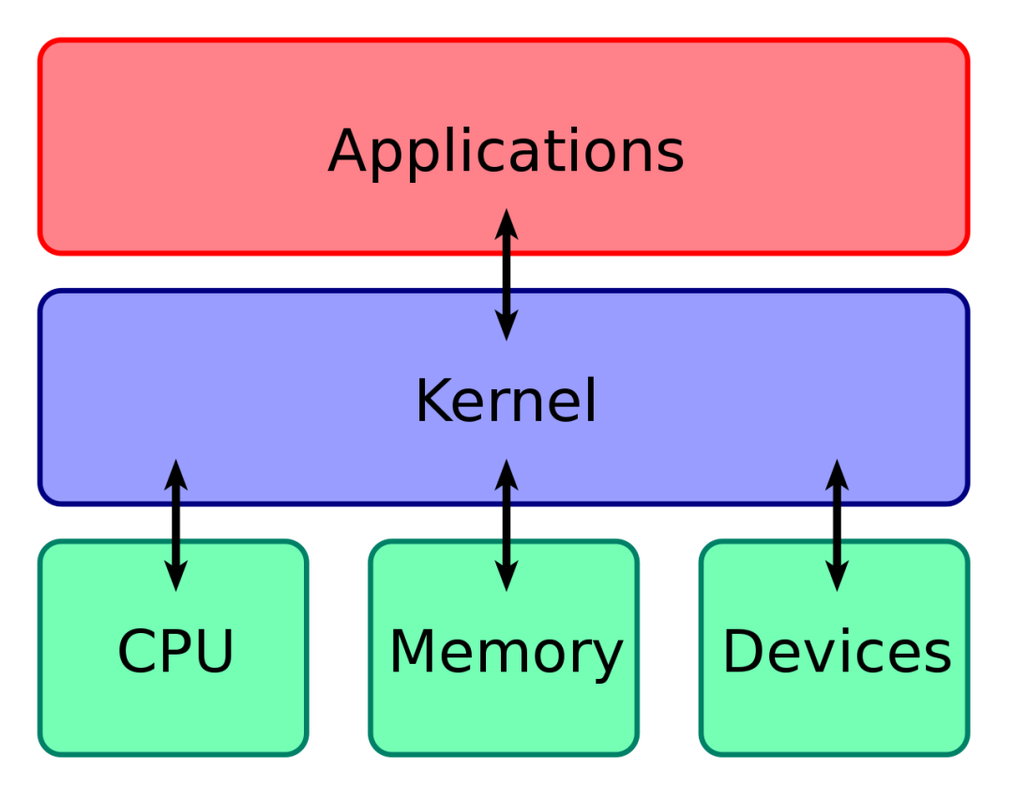

WINDOWS和LINUX内核的区别?

1.结构不同

Windows是混合内核,Linux是宏内核,二者的结构都不一样,Linux本身可以在内核里集成大量驱动,Windows内核文件,也就是那个ntoskrnl.exe很小。Windows的一大成功来自于其优秀的可视化交互能力,微软为了实现高效的可视化交互,将整个GUI的实现放到了内核中来完成,win32k.sys就是非常重要的组成部分。

2.功能不同

windows包含了太多linux内核所不具有的功能,但是从大家都具备的基础功能和api上来看,windows更精致,更完备也更复杂。linux比较乱,功能拆分成各种小部件,但是每个小部件又挺简单;windows整体上比较一致和谐。

LINUX是开源的,代码随时可见,原来内核里大部分也是C语言(而不是以前想象的汇编),同时内核似乎也就那样,不像之前想象的那么神秘,原来编译内核也就是比编译个普通程序稍微麻烦点,用的时间长点,原理编译内核用普通的C编译器就可以。

Windows内核的安全威胁

Windows内核面临着各种类型的安全威胁,包括恶意软件、漏洞利用、拒绝服务攻击等。恶意软件可以通过植入木马、病毒和间谍软件等方式来感染Windows内核,从而获取系统的敏感信息并且对系统进行破坏。而漏洞利用则是通过利用操作系统或者应用程序中的漏洞来获取系统的控制权,从而进行非法操作。此外,拒绝服务攻击可以通过消耗系统资源来瘫痪系统,导致系统崩溃或无法正常工作。这些安全威胁对Windows内核的安全性构成了严峻的挑战

提高Windows内核安全性的方法

一、更新和维护系统:及时安装操作系统和应用程序的安全补丁,以修复已知的漏洞。保持系统软件的最新版本,以确保系统的稳定性和安全性。

二、使用防火墙和安全软件:安装并配置防火墙和安全软件,以监控和过滤网络流量,安全软件通过特征码去匹一些操作系统已知的恶意软件和病毒并查杀,从而保证系统的安全性。

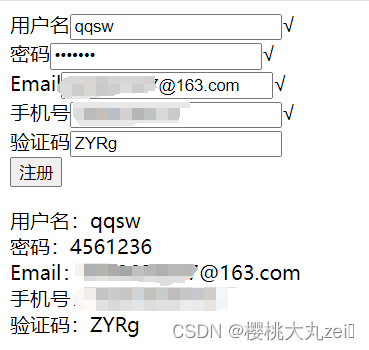

三、配置安全策略:通过配置操作系统的安全策略,包括访问控制、用户权限、密码策略等,来限制对系统的访问和操作,并确保系统的安全性。

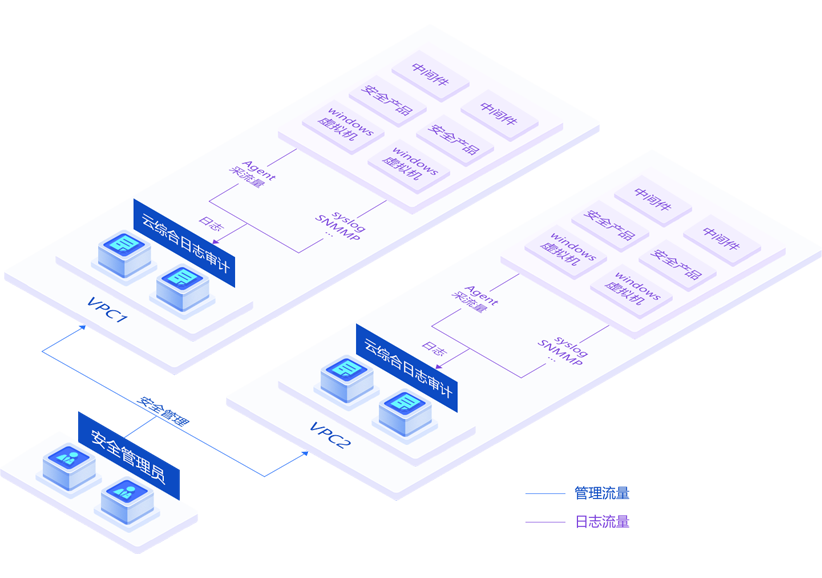

四、监控和审计系统活动:通过安全日志和审计工具来监控系统的活动,并及时发现和应对安全事件,以确保系统的安全性。

而日记审计刚好符合,是对网络日志、安全日志、主机日志和应用系统日志进行全面的标准化处理,及时发现各种安全威胁、异常行为事件;为运维提供全局的视角,一站式提供数据收集、清洗、分析、可视化和告警功能。日志审计的核心功能在于:

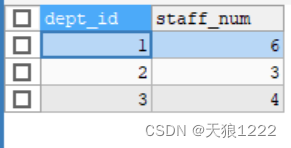

1.日志采集

全面支持Syslog、SNMP等日志协议,可以覆盖主流安全设备、主机及应用,保障日志信息的全面收集

2.日志解析

可接收主机、安全设备、应用及数据库的日志,并通过预置的解析规则实现日志的解析、过滤及聚合

3.关联分析

支持全维度、跨设备、细粒度的关联分析,内置众多的关联规则,支持网络安全攻防检测、合规性检测,客户可轻松实现各资产间的关联分析

4.数据检索

通过各种事件的归一化处理,实现高性能的海量事件存储和检索优化功能,提供高速的事件检索能力、事后的合规性统计分析处理,可对数据进行二次

日志审计提供全维度、跨设备、细粒度的日志关联分析,透过事件的表象真实地还原事件背后的信息,为用户提供真正可信赖的事件追责依据和业务运行的深度安全监控,协助用户全面审计信息系统整体安全状况。拥有四大优势价值:

1.日志取证分析

深入分析原始日志事件,快速定位问题的根本原因;生成取证报表,例如攻击威胁报表、Windows/Linux系统审计报表以及合规性审计报表等

2.创新的日志解析能力

解析规则激活,仅当接收到对应的日志后,规则才会被激活,同时支持未识别日志水印处理,采用多级解析功能和动态规划算法,实现灵活的未解析日志事件处理,同时支持多种解析方法(如正则表达式、分隔符、MIB信息映射配置等);日志解析性能与接入的日志设备数量无关

3.监管合规

提供Windows审计、Linux审计、PCI、SOX、ISO27001等合规性报表;支持创建自定义合规性报表

4.先进的数据挖掘能力

采取无训练集合的自动购物篮分析算法,从T级别历史日志数据中有效发现行为规律

总之,恶意程序和病毒一旦侵入到内核中,其杀伤力比在应用层的恶意程序大的多,在内核模式中恶意程序和病毒可以为所欲为,并不受应用层安全策略的影响和限制。所以Windows内核的安全性对整个系统的安全性至关重要。为了保护Windows内核不受安全威胁的侵害,需要采取一系列的措施来提高系统的安全性。这些措施包括更新和维护系统、配置安全策略、使用防火墙和安全软件、监控和审计系统活动等。通过这些措施的实施,可以有效提高Windows内核的安全性,保护系统不受恶意攻击和恶意软件的侵害,确保系统的稳定性和安全性。