Agenda勒索也被称为Qilin勒索,该家族的早期版本使用Go 语言编写的,增加了安全分析的难度。其早期版本是针对每位受害者定制的,使用受害者的机密信息(例如泄露的帐户和唯一的公司 ID)作为附加文件扩展名。针对早期版本Agenda,我们做过详细研究分析,并发布了《使用Go语言编写的新型勒索软件Agenda分析》的病毒报告。

2023年,Agenda恶贯满盈

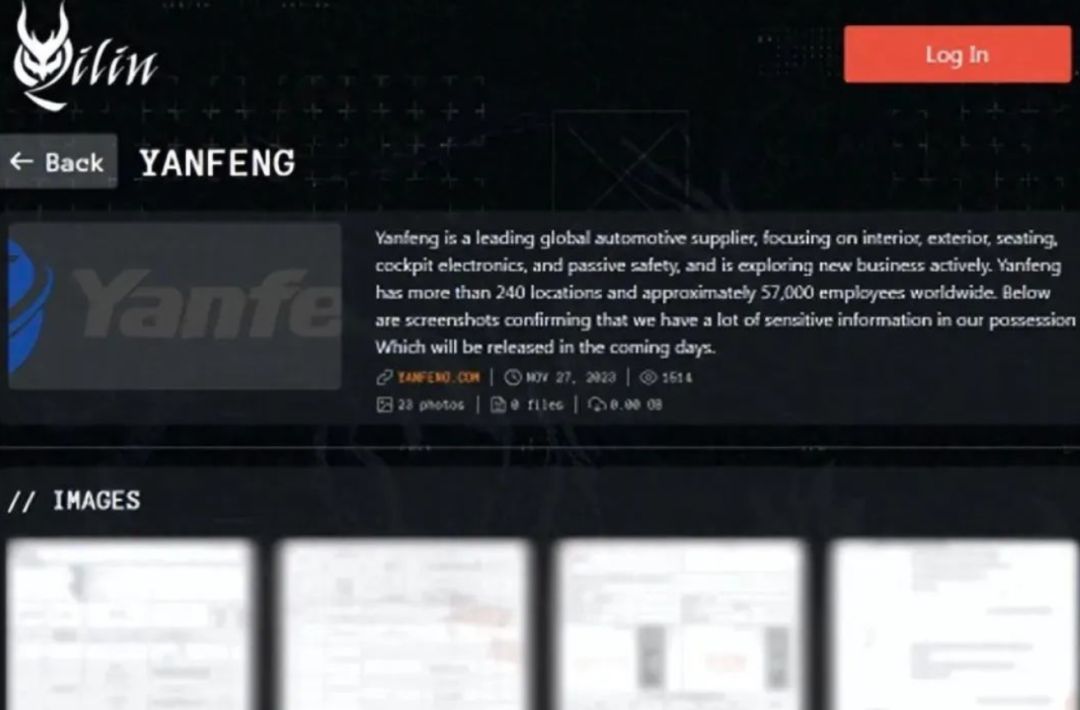

2023年底,Agenda对某个全球最大的汽车零部件供应商进行网络攻击,并将其添加到其Tor数据泄露勒索网站中。威胁行为者发布了多个样本,以证明他们涉嫌访问延锋系统和文件,包括财务文件、保密协议、报价文件、技术数据表和内部报告。

据悉,该汽车零部件开发商和制造商,在全球200+地点拥有超过50000名员工。该公司向众多知名车企销售内饰零部件。

专注于跨平台定制化勒索

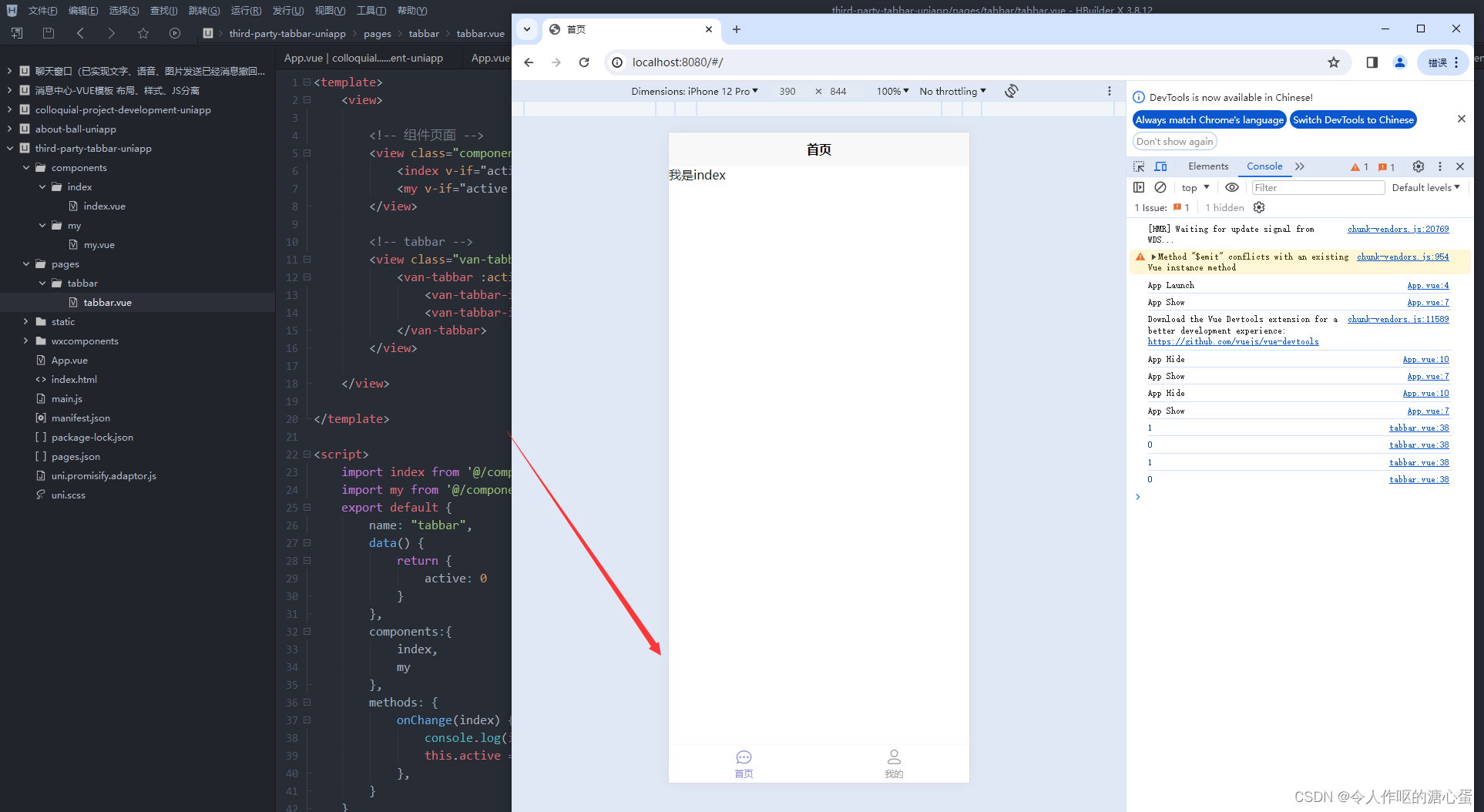

Agenda勒索家族推出了基于Rust 语言开发的版本,Rust 是一种跨平台语言,可以更轻松地针对 Windows 和 Linux 等不同操作系统定制恶意软件。除了在编译语言上发生变化,该版本勒索还使用间歇性加密方式,以提高加密速度和逃避检测。

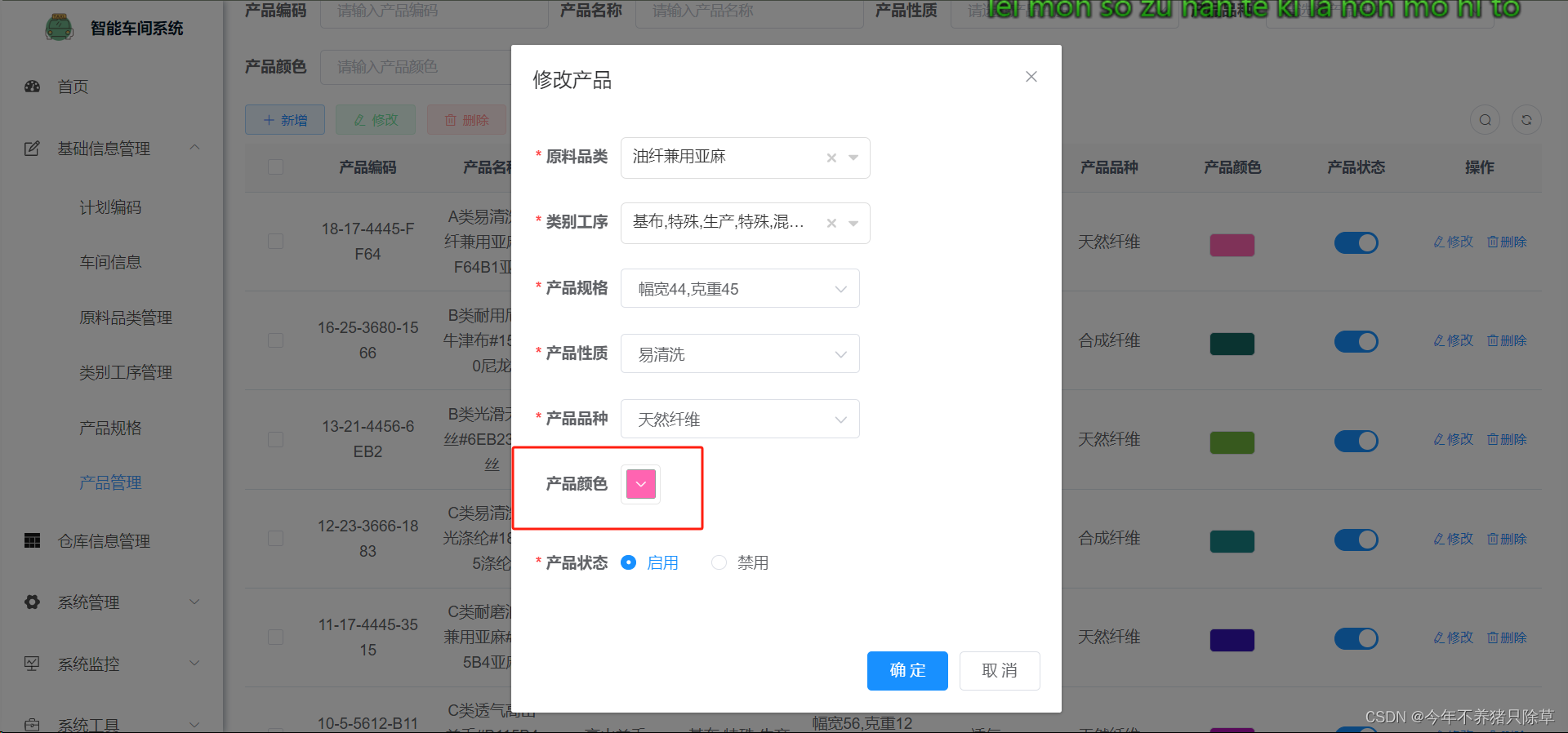

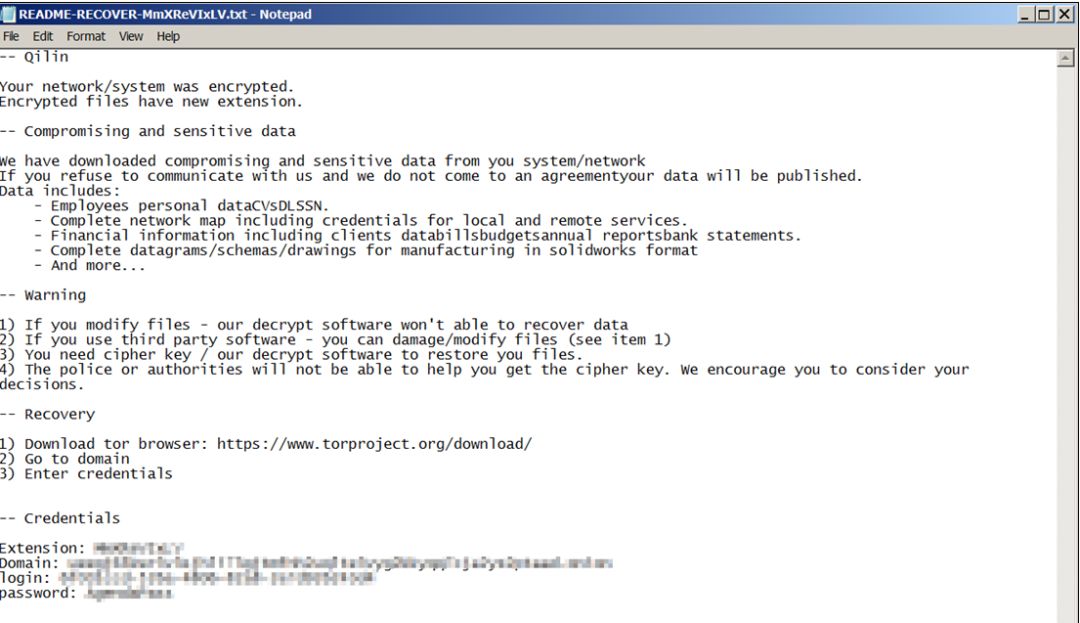

【Agenda/Qilin勒索信】

注重“用户体验”的Agenda

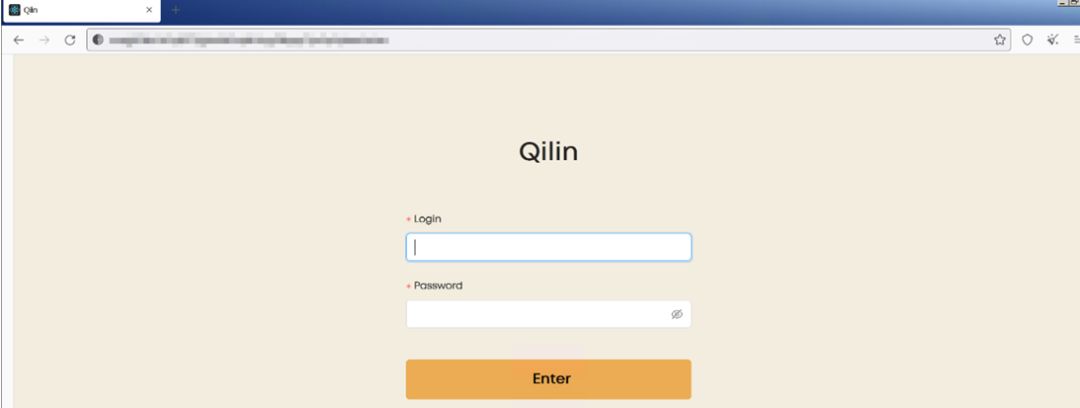

与早期版本不同的是,升级后的Agenda更喜欢“站在客户视角”,受害者可以登录聊天网站与勒索攻击者进行沟通。

【Agenda/Qilin勒索支持的聊天网站】

亚信安全产品解决方案

亚信安全梦蝶防病毒引擎可以检测该勒索软件,可检测的病毒码版本为1.6.0.206。

亚信安全病毒码版本19.261.60,云病毒码版本19.261.71,全球码版本19.261.00已经可以检测该勒索软件中对外公开的样本,请用户及时升级病毒码版本。

安全建议

-

全面部署安全产品,保持相关组件及时更新;

-

不要点击来源不明的邮件附件以及邮件中包含的链接;

-

请到正规网站下载程序;

-

采用高强度的密码,避免使用弱口令密码,并定期更换密码;

-

尽量关闭不必要的端口及网络共享;

-

请注意备份重要文档。备份的最佳做法是采取3-2-1规则,即至少做三个副本,用两种不同格式保存,并将副本放在异地存储。