作为名为 PURPLEURCHIN 的免费劫持活动的一部分,已观察到一个名为 Automated Libra 的南非威胁行为者使用验证码旁路技术以编程方式创建 GitHub 帐户。

Palo Alto Networks Unit 42 研究人员 William Gamazo 和 Nathaniel Quist 表示,该组织“主要针对提供云资源限时试用的云平台,以执行他们的加密采矿作业”。

PURPLEURCHIN 于 2022 年 10 月首次曝光,当时 Sysdig 披露对手创建了多达 30 个 GitHub 帐户、2,000 个 Heroku 帐户和 900 个 Buddy 帐户以扩展其操作。

现在,根据 Unit 42 的说法,云威胁参与者小组在 2022 年 11 月的活动高峰期每分钟创建三到五个 GitHub 帐户,在 Heroku、Togglebox 和 GitHub 上总共设置了超过 130,000 个虚假帐户。

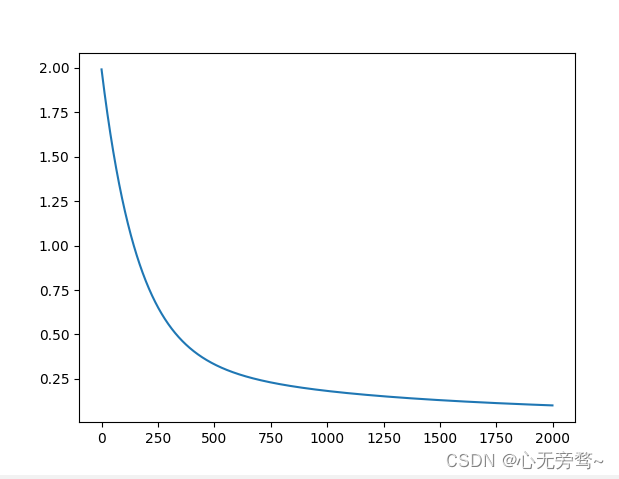

据估计,在 2022 年 9 月至 2022 年 11 月期间,创建了超过 22,000 个 GitHub 帐户:9 月 3 个,10 月 1,652 个,11 月 20,725 个。 还确定了总共 100,723 个独特的 Heroku 帐户。

这家网络安全公司还将滥用云资源称为“即玩即跑”策略,旨在通过使用伪造或被盗的信用卡创建高级账户来避免支付平台供应商的账单。

它对 250GB 数据的分析至少在近 3.5 年前的 2019 年 8 月提出了加密运动的最早迹象,此外还发现了 40 多个钱包和七种不同的加密货币的使用情况。

支持 PURPLEURCHIN 的核心理念是利用分配给云服务上的免费和高级帐户的计算资源,以便在因未支付会费而失去访问权限之前大规模获得货币利润。

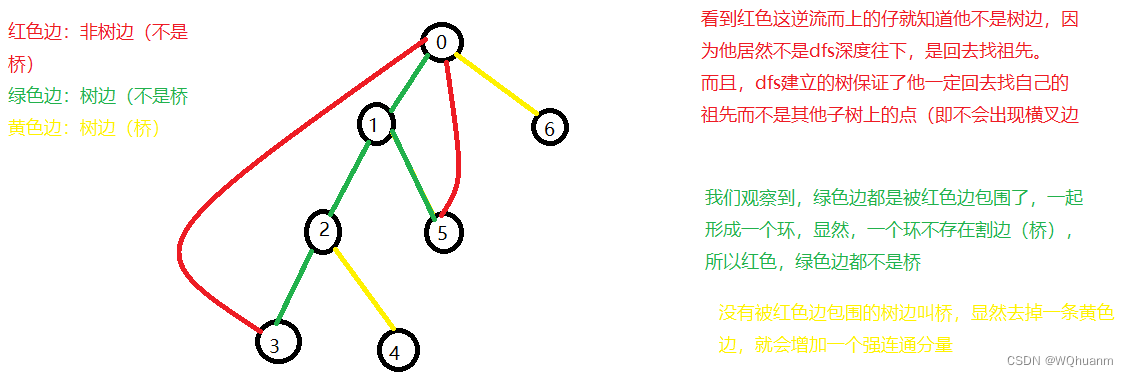

除了利用 xdotool 和 ImageMagick 等合法工具自动执行帐户创建过程外,还发现威胁行为者利用 GitHub 上的 CAPTCHA 检查中的弱点来进一步实现其非法目标。

这是通过使用 ImageMagick 的转换命令将 CAPTCHA 图像转换为其 RGB 补码,然后使用识别命令提取红色通道的偏度并选择最小值来实现的。

帐户创建成功后,Automated Libra 会继续创建 GitHub 存储库并部署工作流,以便启动外部 Bash 脚本和容器以启动加密挖掘功能。

调查结果说明了如何通过增加在这些平台上每分钟可以创建的帐户数量来将劫持活动武器化以最大化回报。

“重要的是要注意,Automated Libra 设计其基础架构以充分利用 CD/CI 工具,”研究人员总结道。

“随着时间的推移,这越来越容易实现,因为传统的 VSP 正在多样化他们的服务组合以包括与云相关的服务。这些与云相关的服务的可用性使威胁参与者更容易,因为他们不必维护基础设施 部署他们的应用程序。”

声明:消息来源thehackernews,沃通翻译整理,目的在于传递更多信息。如有侵权,请联系本站处理。