在

Kubernetes环境中,故障排除是管理者日常工作中不可或缺的一部分。随着容器化应用的广泛采用,需要一种高效的方法来诊断和解决Pod内部的问题。本文将重点介绍如何利用抓包技术提升Kubernetes环境中Pod内部故障排除的效率。

为什么需要Pod内抓包

在Kubernetes集群中,一个复杂的微服务架构通常由多个Pod组成。当出现故障时,可能是由于网络问题、应用程序错误或其他原因导致的。在这种情况下,需要一种方法来深入了解Pod内部的通信和交互情况,以便更快速地诊断和解决问题。

抓包是一种有效的调试工具,可以捕获网络数据包并分析其内容,帮助我们理解Pod内部的通信过程和潜在的问题。通过抓包,可以查看网络流量、检测丢包、分析延迟等,从而快速定位故障原因。

如何在Pod内进行抓包

这里我分享一个非常巧妙的方法,可以在不影响Pod的正常运行的情况下进行网络数据包的抓取。首先,需要确定你想要抓取网络数据包的目标Pod。以nginx这个Pod为例,我将说明具体步骤。

首先,我们先要查看改Pod的容器ID,可以通过下面的命令进行获取该容器的ID

controlplane $ kubectl get pod nginx -o yaml | grep containerID

cni.projectcalico.org/containerID: d7e92da2f6279ef2da51b307b85ad9624d99a438f8abb9e76c78499c04d00410

- containerID: containerd://40513219dee83050b4662d23d60279ee4e63adca42b9f0a168926ddc0a9518f4

通过查看上述返回结果可知,该Pod的容器ID是405。

然后,再确定该Pod在那个一个节点上,通过以下命令查看该Pod在那个节点上运行

controlplane $ kubectl get pod -o wide

NAME READY STATUS RESTARTS AGE IP NODE NOMINATED NODE READINESS GATES

nginx 1/1 Running 0 2m35s 192.168.1.4 node01 <none> <none>

从上述返回结果可知,该Pod是在node01节点上运行的。

通过ssh登陆到node01上,在这个节点上,正常情况下,我们就直接使用tcpdump就可以抓包了,但如果你执行tcpdump,它抓取的是当前宿主机上所有的网络数据包,当然也包括该Pod和其他Pod的,那就很难区分出我想抓取的那个Pod的数据包。

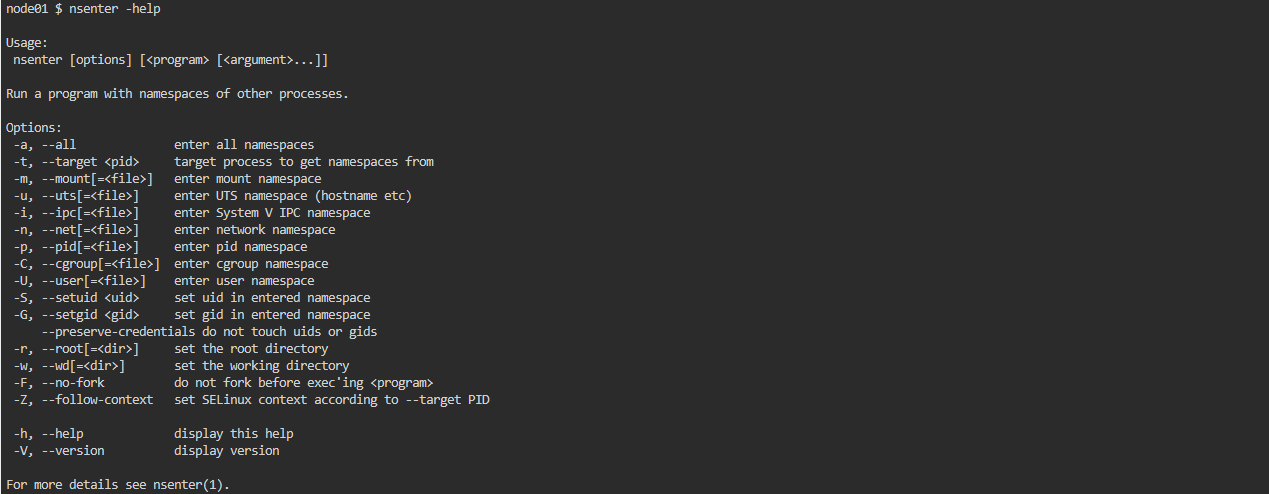

所以说我们要利用一个工具,对某个容器的网络命名空间进行抓包。这个工具叫nsenter。它是一个进入命名空间的工具,可以进入某个命名空间进行修改,查看里面的进程和一些资源。我们要利用这个工具,进入到容器的网络命名空间里面。

如果不知道nsenter的具体用法,可以通过nsenter -help查看,如下图:

接着,我们还需要知道这个容器的Pid,可以通过下面的命令获取容器的Pid。

node01 $ crictl inspect 405 | grep pid

"pid": 9700,

"pid": 1

"type": "pid"

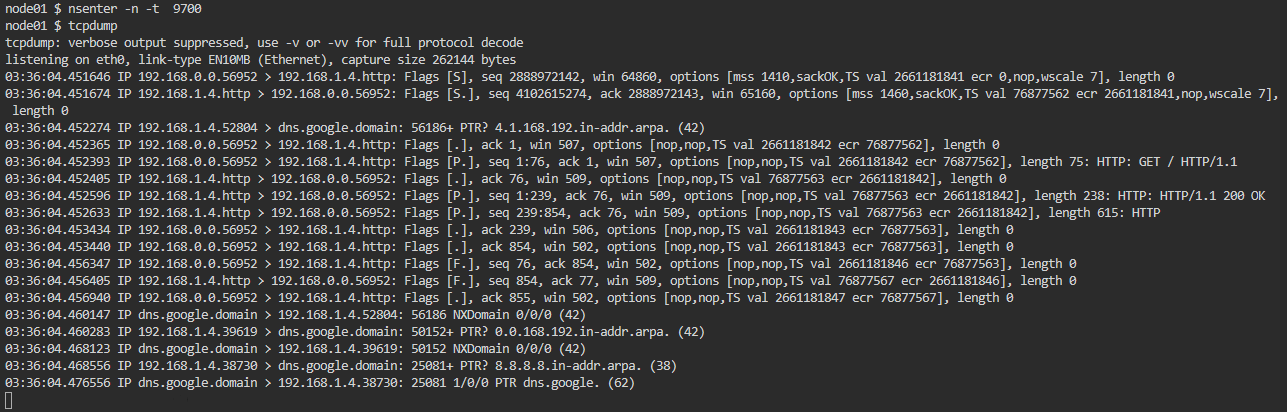

最后,通过执行如下命令进入该容器的网络命名空间进行抓包

nsenter -n -t 9700

-n:是指定网络的命名空间-t:是指定容器Pid

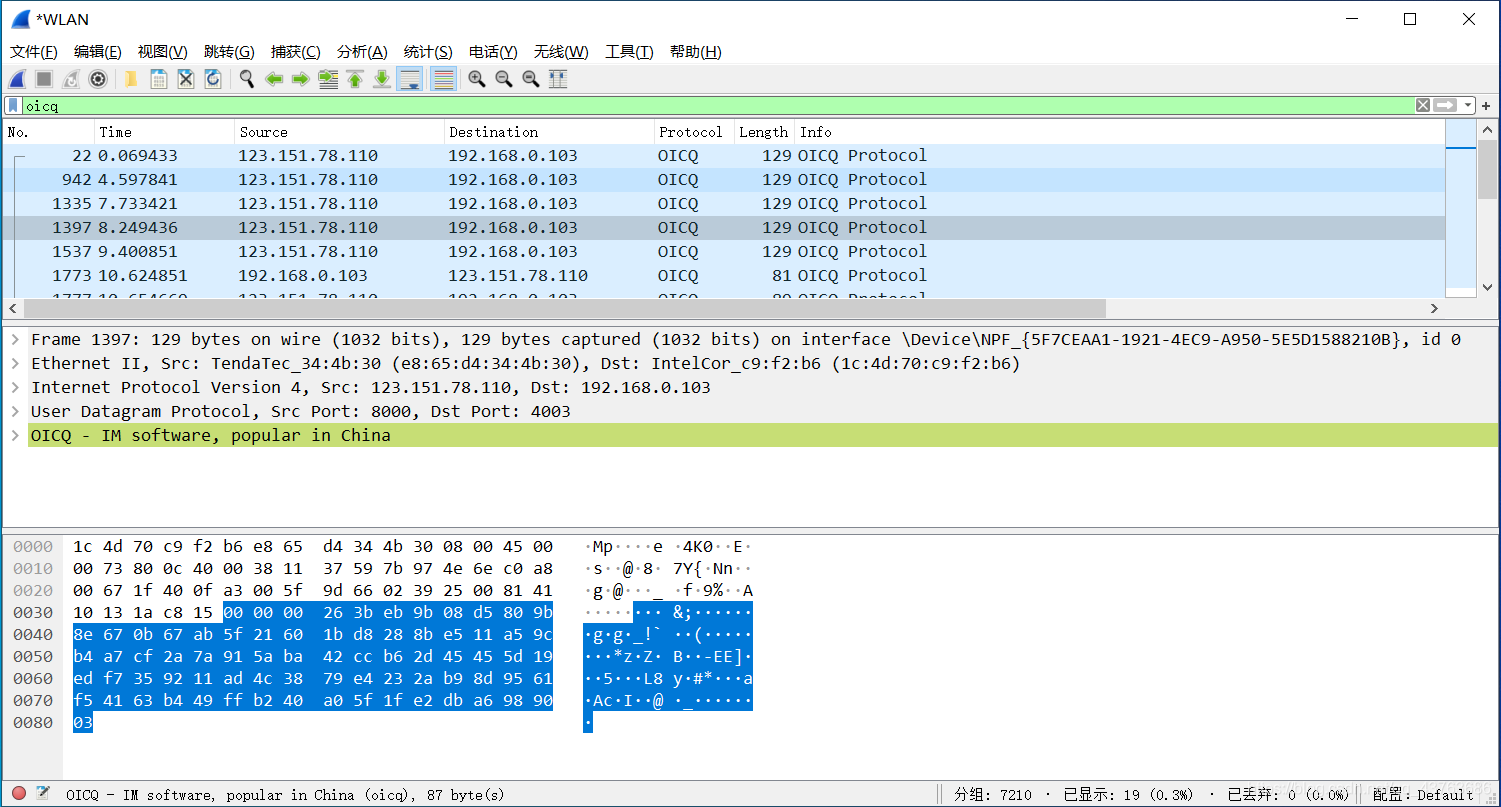

执行上述命令后,该终端就进入了nginx Pod的网络命名空间中,在该终端下就可以进行对该Pod进行抓包了。如下图:

从上述的结果可以看到该Pod的数据包中三次握手和四次挥手就能呈现出来。或者通过下面的命令,我们也可以把抓包数据保存成文件。

tcpdum -w nginx.cap

今天的内容就分享到这里,如果有什么问题或有其他方式的抓包方法可以留言一起讨论。