网购平台是社会零售重要的组成部分。国家统计数据显示,2021年,全国实物商品网上零售额达10.8万亿元,占社会消费品零售总额的比重为24.5%,对社会消费品零售总额增长的贡献率为23.6%。

网购平台促成买卖双方交易而建立的平台,打破了地域限制,提供了更加快捷便利的购买服务。但是很多网购平台的存在各类安全隐患,业务安全防护体系不完善,无法保障消费者公平购买,由此为囤积转售提供了更便捷的获利渠道。

黑灰产抢购囤货时使用的欺诈手段

网购业务中涉及到的优惠系统、客户系统等,规则使用上互相重叠漏洞很多,业务风险点多,账户、订单等各系统均有可能出现漏洞,单点防控难度大。黑灰产手握大量账号,个体行为合法、群体非法,识别难度大。攻击者中既有不良用户,又有专业黑灰产,还有可能是恶意同行。专业工具不断更新,新手段层出不穷,对抗防御难度大。

黑灰产在抢购囤货中,会用到哪些欺诈手段?

伪造IP位置。IP 地址就是用户上网时的网络信息地址。黑灰产使用秒拨 IP 的工具,能够自动调用全国甚至国外的动态IP地址,具有自动切换、断线重拨、自动清理浏览器的Cookies缓存、虚拟网卡信息等功能,能够快速无缝切换国内国外不同区域的 IP 地址。

伪造GPS定位。GPS 定位就是用户使用网络服务时所处的地理位置信息,黑灰产利用模拟软件、第三方工具,就可以改变所在位置的经纬度,可以实现任何地方的瞬间“穿越”。

伪造设备属性。设备的型号、串码、IMEI等具有唯一性。黑灰产利用改机工具能够从系统层面劫持设备接口,当应用调用这些接口来获取设备的各项参数时,获取到的都是改机工具伪造出来设备的属性信息。一般来说,2-3分钟改机工具就能完成1000个设备属性。

批量注册虚假账号。 注册是创建一个账号的关键流程。黑灰产利用注册机能够进行批量自动化账号注册,从而注册几百乃至几万个账号,以实现大量抢货、囤货。

破解验证码。注册、登录、抢购、交易等环节都有验证码的校验,为了快速抢购,黑灰产会利用引入机器学习和神经网络等人工智能技术来智能识别图片中的验证码要素,绕过验证码校验。

账号群控。黑灰产利用群控可以实现一台电脑控制上几十、几百部乃至几千台设备,进行统一的注册、登录、抢购、下单等。群控还提供模拟定位、摇一摇、批量导入通讯录等功能,还可以进行消息推送。

大量使用黑卡。账号注册需要借助电话卡。黑灰产利用黑卡进行注册,以隐藏真实身份、规避对账号控制主体的溯源。黑卡来自通过拖库撞库、木马、钓鱼等方式从网上收集大量身份信息,然后通过黑卡运营商批量验证得到实名卡;实名制管理不够严谨的物联网卡和虚拟运营商卡,以及海外购得的境外手机卡等。

针对欺诈手段的防控策略

针对模拟器识别。识别客户端的设备指纹是否合法,是否存在注入、hook、模拟器等风险。与真机的比较,模拟器有些是无法实现的,例如运营商信息、系统信息、硬件信息、用户行为、CPU指令以及模拟器特征有效分辨模拟器作弊行为。

针对设备风险识别。识别客户端的设备指纹是否合法,快速识别刷机改机、Root、越狱、劫持注入等风险。

针对验证码破解的防范。通过提升验证要素识别难度,高频率地更新验证图片库,并采集验证环境信息,判断完成验证时的验证环境信息和 token,及时发现异常和风险操作。

针对账号风险识别与检测。快速识别同设备多次激活、同设备关联IP行为异常,同IP短时间大量聚集、同一渠道中老设备型号占比异常、同一渠道中老操作系统占比异常等维度;建立本地名单动态运营维护机制,基于注册数据、登录数据、激活数据,沉淀并维护对应黑白名单数据,包括用户ID、手机号、设备等维度的黑名单。

针对账号异常行为检测。基于用户行为进行策略布控,针对同设备切换大量账号进行订单发起的账号进行布控。

构建专属风控模型。线上数据有一定积累以后,通过风控数据以及业务的沉淀数据,对注册、登录、下单、抢购行为进行建模,模型的输出可以直接在风控策略中使用。

如何保障网购平台公平交易

基于黑灰产的风险挑战和业务安全防护策略,网购平台需构建一个覆盖多渠道全场景,提供多阶段防护的安全体系。该体系打通网购平台的前台、中台和后台,覆盖各渠道平台和各业务场景,提供威胁感知、安全防护、数据沉淀、模型建设、策略共享等安全服务,能够满足不同业务场景,拥有各行业策略且能够基于自身业务特点实现沉淀和更迭演进,实现平台的精准防控。

事前

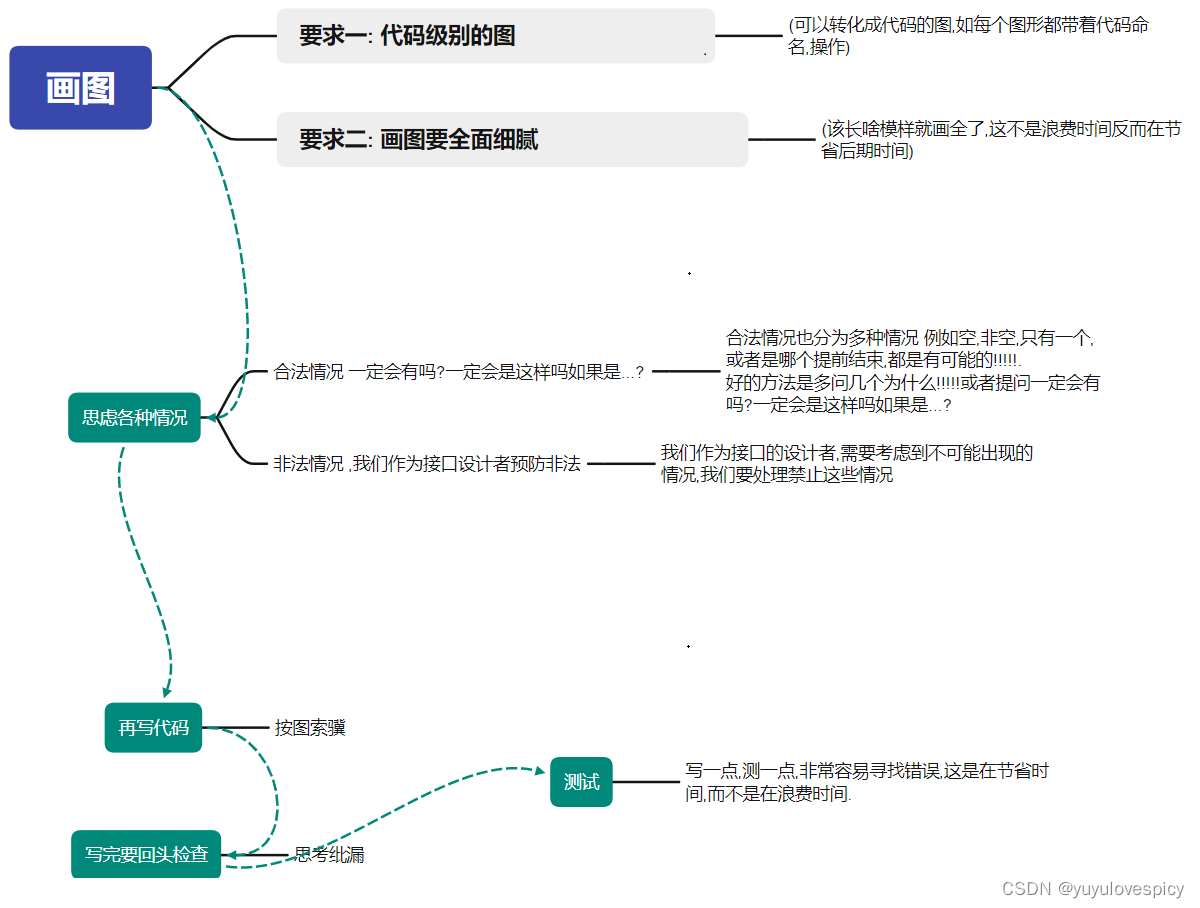

a、分别从业务规则、业务逻辑、业务安全防控措施、业务安全应急预案等方面做好评估和准备,保证业务和系统的公平性。例如,业务系统上缺少安全组件,在上线时就需要增加安全组件的使用。提前准备应急预案,一旦发现业务有漏洞或被恶意访问,可以及时快速进行应急预案,应用提前制定好的规则,进行防护。

b、基于业务安全情报,发现新风险新变化,帮助企业加速对行业中新型威胁的布防速度和能力,帮助企业提前获取黑灰产发动威胁的工具、路径、意图等信息,勾勒出攻击者画像。

事中

a、建立在线热部署等布控能力。攻击来袭时,持续对账户行为进行分析,并根据策略情报和风险数据进行实时应用和判定,一旦发现异常及时拦截,并及时更新调整规则和策略。

b、通过业务监控,来实时观察业务进行中的数据情况,便于及时发现异常情况,进行针对性处理。

事后

a、基于每日的交易数据进行分析,发现隐藏的异常。

b、沉淀每日的风险数据,挖掘攻击特征,利用每日风险数据、交易数据、安全策略,进行升级更迭,调整风控引擎和风控模型。

c、定期对网购大数据做深度挖掘,通过关联网络技术发现潜在隐患和团伙,防范新的威胁攻击。

d、针对用户的投诉、举报、案件等反馈信息,结合沉淀的业务数据和风险数据,将迭代的模型和风险名单,应用安全决策系统中,实现完整的业务闭环,不断完善平台的安全体系。

技术上保障网购平台公平交易

1、顶象业务安全情报。顶象业务安全情报拥有 30000+风险源,包含来自对黑灰产社区社群、暗网论坛、违法违禁网站和App的监测,以及打码平台、众包平台、行业非风险数据的共享等。基于对风险数据的人群画像、行为评分、关联关系分析、团伙欺诈挖掘、场景风险特征分析,以及专家专业经验的判断和定位后,提炼总结分析出电信诈骗风险、IP地址风险、设备风险、涉毒涉诈风险、交易风险以及不同行业风险的业务安全情报,为安全人员提供及时、准确、有效的情报内容,帮助安全人员系统掌握业务安全态势、威胁路径、影响范围等,分析挖掘出攻击特征、潜在隐患,从而及时有效提升安全应急响应能力,制定科学有效的防控策略。

2、顶象智能验证码。顶象无感验证以防御云为核心,集13种验证方式,多种防控策略,以智能验证码服务、验证决策引擎服务、设备指纹服务、人机模型服务为一体的云端交互安全验证系统。其汇集了4380条风险策略、112类风险情报、覆盖24个行业、118种风险类型,防控精准度>99.9%,1天内便可实现从风险到情报的转化,行业风险感知能力实力加强,同时支持安全用户无感通过,实时对抗处置能力更是缩减至60s内。

3、顶象端加固。作为顶象防御云的一部分,顶象端加固支持安卓、iOS、H5、小程序等平台,独有云策略、业务安全情报和大数据建模。基于防御云,顶象端加固能够为App提供移动应用运行进行安全监测,对移动应用运行时终端设备、运行环境、操作行为进行实时监测,帮助App建立运行时风险的监测、预警、阻断和溯源安全体系。

4、顶象设备指纹。作为顶象防御云的一部分,顶象设备指纹集成了业务安全情报、云策略和数据模型,通过用户上网设备的硬件、网络、环境等特征信息生成设备的唯一标识,覆盖安卓、iOS、H5、小程序,可有效识别模拟器、刷机改机、Root、越狱、劫持注入等风险,做到有效监控和拦截。

5、顶象风控引擎。顶象Dinsight实时风控引擎可以在营销活动、支付下单、信贷申请等场景,对业务前端发送的请求进行风险判断,并于毫秒内返回决策结果,以提升业务系统对风险的防控能力。日常风控策略的平均处理速度仅需20毫秒,聚合数据引擎,集成专家策略,支持对现有风控流程的并行监测、替换升级,也可为新业务构建专用风控平台;聚合反欺诈与风控数据,支持多方数据的配置化接入与沉淀,能够进行图形化配置,并快速应用于复杂策略与模型;能够基于成熟指标、策略、模型的经验储备,以及深度学习技术,实现风控自我性能监控与自迭代的机制;集成专家策略,基于系统+数据接入+指标库+策略体系+专家实施的实战;支持对现有风控流程的并行监测、替换升级,也可为新业务构建专用风控平台。

6、顶象模型平台。基于关联网络和深度学习技术的Xintell智能模型平台,结合Hadoop生态和自研组件,将复杂的数据处理、挖掘、机器学习过程标准化,提供从数据处理、特征衍生、模型构建到最终模型上线的一站式建模服务,结合拖拉拽式操作大幅降低建模门槛,提升建模工程师、数据科学家的工作效率,让运营人员和业务人员也能直接上手操作实践,帮助企业通过对大数据的模型训练在反欺诈、风控、营销、客户分群等场景提供模型支持,并能够根据时间变化进行动态升级与优化,极大降低建模和模型管理门槛。