尽管过去一年里,全世界大约花费了1500亿美元在网络安全领域上,却无法真正阻止黑客攻击。

在过去一年里,针对医院、学校、政府的勒索软件越来越多;加密货币领域也有无休止的黑客盗窃事件;还有针对微软、英伟达、Rockstar Games 等公司的高调黑客攻击,据称幕后黑手是青少年。

据接受《麻省理工科技评论》采访的网络安全专家称,所有这些类型的黑客行为将在 2023 年和可预见的将来继续下去。

其中,据网络安全公司Recorded Future 的勒索软件研究员艾伦·利斯卡(Allan Liska)说,勒索软件这类攻击在 2022 年处于历史最高水平,这一趋势 2023 年可能会继续下去。

勒索软件可以说是21世纪最严重的网络安全威胁之一。在过去的几年里,有一些高调的勒索软件攻击频繁登上头条新闻。例如,2017年5月,WannaCry勒索软件攻击影响了150个国家的20多万台计算机。这次攻击造成了数十亿美元的损失,扰乱了医院和银行等关键基础设施;2017年12月,NotPetya勒索软件攻击了60多个国家的1万多家组织。此次攻击同样造成了数十亿美元的损失,扰乱了医院和银行等关键基础设施。

而且,勒索软件攻击正变得更加复杂和有针对性。网络犯罪分子现在正利用RaaS平台(勒索软件即服务)对特定组织发起有针对性的攻击。这些攻击通常被称为“鱼叉式网络钓鱼”攻击,因为它们使用精心设计的电子邮件,诱骗人们点击恶意链接或打开在电脑上安装勒索软件的附件。

各种规模的组织都需要意识到勒索软件的威胁,并采取措施保护自己。这包括准备一个强大的备份和恢复计划,以应对攻击。

根据深信服发布《2022年勒索软件态势分析报告》显示,2022年全网遭受勒索攻击高达3583万次,与去年相比增加了1300+万次。

另外,《报告》中提到,从模式上看,随着RaaS(勒索软件即服务)模式的日渐成熟,勒索攻击的门槛越来越低,越来越多的无技术者均可以加入到勒索攻击行业中,并且攻击成功的概率越来越高,数据能够通过分析解密还原的情况越来越少。而且,攻击者不再单纯加密数据,更多的勒索攻击开始窃取受害者敏感数据,挂到自己的“官网”上进行双重勒索,获得更大的收益。

从勒索赎金金额上看,整体趋势呈全面上升,但是支付赎金的中位数明显处于下降趋势。不同的行业之间缴纳的赎金金额差异很大,说明勒索病毒的攻击范围已渗透到大部分行业中,攻击者也会根据不同行业情况来设置“合理”收益。

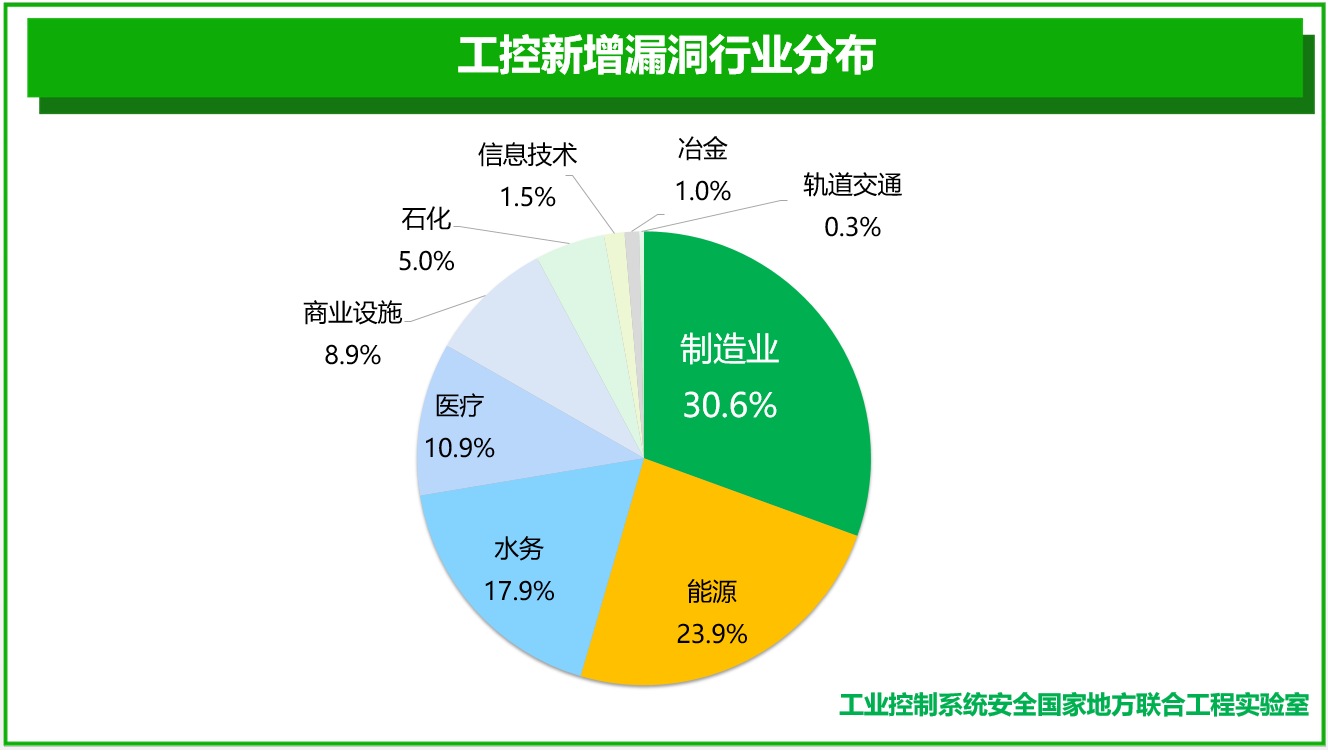

从攻击面上看,勒索攻击的行业范围与2021年相比更加广泛,且带有明显的趋向性,其中,实体产业因具有繁多的攻击面、分布于世界各地的办事处及远程工作人员、多层次的服务范围等特,,同时IT技术服务行业、制造业、医卫这些行业的数据多为客户的敏感数据,从而成为了2022年勒索攻击的重灾区。

能源、地产、物流等行业由于处于业务数字化转型时期,安全建设落后于数字化转型的进程,更多的脆弱性问题逐渐暴漏出来,因此也逐渐成为勒索病毒攻击的目标。

从感染地域分布来看,广东、浙江、山东、江苏等沿海和贸易港口较多的地区依然受勒索攻击严重,但河北、湖北等中部地区感染量在2022年也呈现增长趋势,可见勒索攻击的目标地区正在扩大范围。

未来,勒索行业将呈现这样的发展趋势:

勒索攻击使用的加密手段会越来越复杂多样,给社会正常运转带来较大挑战,例如,航空等行业被攻击,会影响人们的正常出行;

勒索软件变异加快且易传播,如加密方式更多地转向“间歇式加密”,加密速度变快;

跨平台勒索将变得更容易,即勒索软件将逐渐发展为可在不同架构和操作系统上组合运行,提升勒索软件利用率,进而获得更多的经济利益;

赎金上升,尤其是加密货币普及,支付中位数下降,勒索攻击目标在向中端产业市场转变勒索行业,同时,勒索软件推动网络保险的发展,网络保险正在推动网络防御的改进;

APT定向化,近年来勒索软件攻击定向精准攻击趋势明显,且大中型企业和基础设施是勒索重点;

多重勒索模式已成为现今网络攻击者实施攻击的重要手段,数据泄露将变得频繁;

供应链渗透成为勒索攻击的重要切入点,因为供应链具有难发现、易传播、低成本、高效率等特点;

勒索软件攻击方式也会有改变:DDOS 活动增加,威胁受害者尽早支付赎金;针对物联网及关键基础设施的勒索软件攻击会增加,物联网企业需更加重视;勒索软件攻击更具组织性,攻击者不断提升社交媒体影响力;勒索软件攻击潜伏期长,可能在半年以上。

此外,未来,因勒索软件攻击,数据完整性受到威胁,数据可能不再可信;国家及地区可能会通过立法手段来阻止勒索付款。