声明

本文是学习github5.com 网站的报告而整理的学习笔记,分享出来希望更多人受益,如果存在侵权请及时联系我们

研究背景

在政策与技术的双轮驱动下,工业控制系统正在越来越多地与企业内网和互联网相连接,并与新型服务模式相结合,逐步形成了工业互联网架构。工业互联网是数字浪潮下,工业体系和互联网体系的深度融合的产物,是新一轮工业革命的关键支撑。工业互联网的发展一方面极大的促进了生产效率和服务水平的提高,另一方面也使原本封闭的系统变得越来越开放,致使系统安全风险和入侵威胁不断增加,网络安全问题日益突出。

工业互联网目前已经广泛应用于电力、交通、石油、取暖、制造业等关键信息基础设施领域,一旦发生安全事件,往往会造成巨大的损失和广泛的影响。但是,由于工业互联网环境的特殊性,传统的IT信息安全技术并不能完全有效的保护工业系统的安全,甚至很多常用的安全技术都不能直接应用于工业网络的安全防护。对于工业互联网安全的分析与防护,需要使用一些专门的方法和专用的技术。

工业控制系统安全国家地方联合工程实验室(以下简称“联合实验室”)于2017年发布《IT/OT一体化工业信息安全态势报告》,总结分析IT/OT融合带来的新挑战,给出工业信息安全建议和展望。

为给政府部门、科研机构和工业企业提供参考和借鉴,工业控制系统安全国家地方联合工程实验室(以下简称联合实验室)编撰了《工业互联网安全风险态势报告(2018)》。

本报告对工业互联网安全漏洞的分析,采用了一种新型漏洞评分系统,将可见性、可控性、漏洞利用目标服役情况等体现工控安全特性的指标纳入量化评估范围。报告以联合实验室漏洞库收录的工业控制系统相关的漏洞信息为基础,综合参考CVE、NVD、CNVD、CNNVD四大公开漏洞平台发布的漏洞信息,分析工业互联网安全风险态势,编撰了《工业互联网安全风险态势报告(2018)》。

此外,本报告分析暴露在互联网上的工控组件和安全威胁,最后提出工业互联网安全推进建议。

《工业互联网安全风险态势报告》内容被综合收录到 《IT/OT一体化工业信息安全态势报告(2018)》年度报告中。《IT/OT一体化工业信息安全态势报告(2018)》是续2017年发布《IT/OT一体化工业信息安全态势报告(2017)》后,总结分析2018年工业互联网IT/OT融合带来的新挑战,安全现状、产业发展趋势、重大应用案例等,给出2019年工业信息安全建议和展望。

最后,希望本报告能够帮助读者对工业互联网安全有一个更加全面、前沿的认识。

工控系统互联网暴露情况

工控系统在互联网上的暴露问题是工业互联网安全的一个基本问题。所谓“暴露,是指我们可以通过互联网直接对某些与工控系统相关的工业组件,如工控设备、协议、软件、系统等,进行远程访问或查询。

造成工控系统暴露的主要原因之一是“商业网络(IT)”与“工业网络(OT)”的不断融合。IT与OT网络的连通在拓展了工业控制系统发展空间的同时,也带来了工业控制系统网络安全问题。近年来,企业为了管理与控制的一体化,实现生产和管理的高效率、高效益,普遍推进生产执行系统,实现管理信息网络与控制网络之间的数据交换,实现工业控制系统和管理信息系统的集成。如此一来,如果未能做好必要的分隔管控工作,就会导致原本封闭的OT系统,通过管理系统与互联网互通、互联后,面临从互联网侧传播进来的各类网络攻击风险。

工控系统的直接连接到互联网,也称为“暴露”在互联网上,这个问题要一分为二的来看待:一方面,某地区工控系统在互联网上暴露的越多,往往说明该地区工业系统的信息化程度越高,工业互联网越发达;而另一方面,因为绝大多数的工业组件其实并不需要通过互联网进行远程操作,因此,暴露的比例越大,也往往意味着工业系统在信息化的同时,没有充分的做好必要的隔离工作,系统遭遇攻击和入侵的风险也越大。

美国安全公司Positive technologies的监测数据较好的反映了全球范围内,工业组件在互联网上的暴露情况。为了收集在互联网上具有可访问性的工业控制系统站点及组件, Positive technologies采用被动方式,使用可公开访问的引擎:Google、Shodan(shodan. io)、 Censys(censys. io)对全球工业系统进行了搜索。其中,Shodan 和Censys可搜索工业服务器、路由器、专用摄像头等设备的联网情况。

根据Positive Technologies2018研究数据显示:当前全球工控系统联网暴露组件总数量约为17.6万个。从这些工业组件的国家和地域分布来看,联网的工控组件主要集中在美洲和欧洲国家,其中美洲占比达到40%以上。这也是为什么工业互联网安全事件多集中在欧洲和美洲等发达国家的主要原因。从具体国家来看,美国的工控系统组件联网暴露情况最为严重,达到64287个;其次是德国, 13242个;法国排名第三,7759个。中国排名全球第五,位列加拿大之后,为6223个。全球各国工控系统联网组件暴露数量及分布情况如下图。

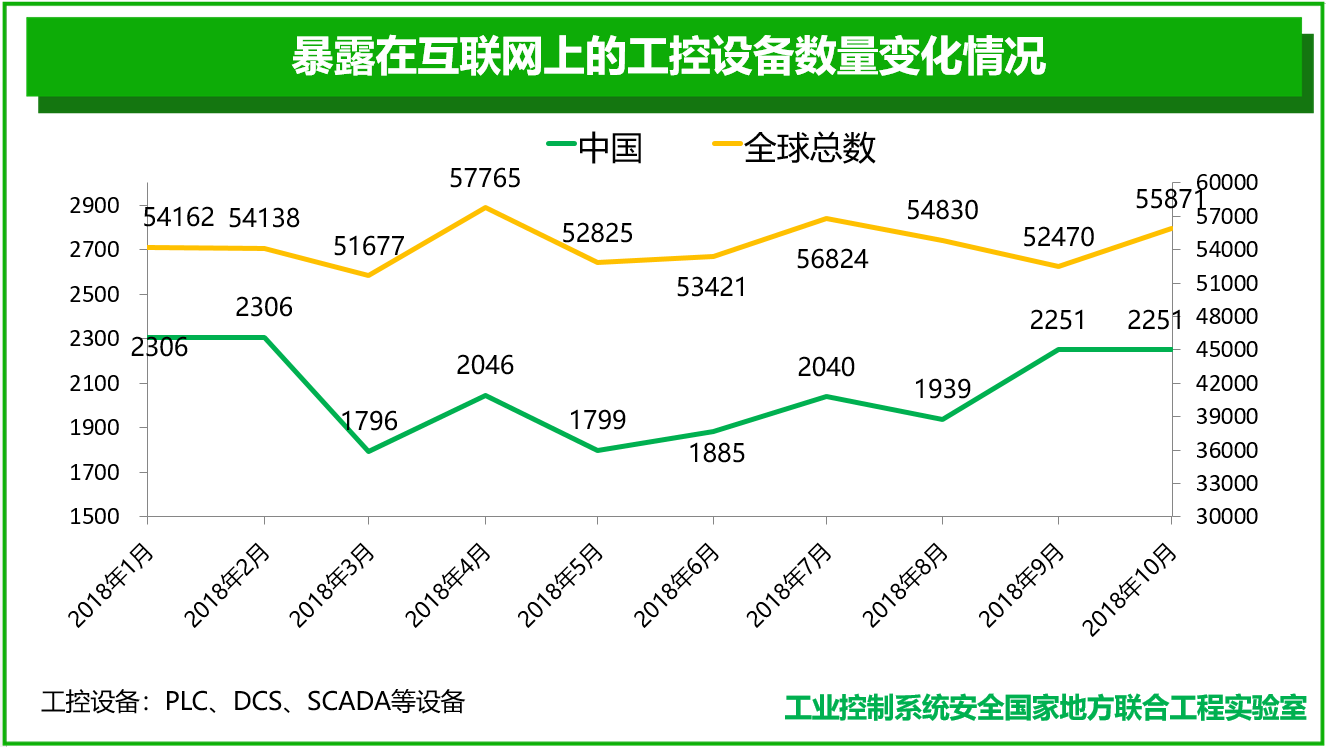

在所有的工控系统组件中,工控设备的暴露是最为危险的。工控设备的暴露意味着攻击者有可能直接对设备本身发动攻击。基于全国全球的主动探测,360工业互联网安全大数据分析平台 ——哈勃平台收录了2018国内以及全球范围内,暴露在互联网上的工业控制系统设备数量。该平台统计的工控设备主要包括PLC、DCS、DTU、SCADA等设备。

统计显示,2018年全年,中国和全球的工控设备暴露数量基本处于稳定状态,2018年末比2018年初有稍微增长,在2018年4月份中国和全球的工控设备有稍微增长趋势。暴露的工控设备数量折线图如下所示。

工业互联网安全漏洞分析

安全漏洞问题是工业互联网面临的又一个顽疾。特别的,与一般的IT系统不同,受到生产环境的约束,很多的工业系统安全漏洞即便已知,也未必能有条件进行修复。

本节主要以联合实验室漏洞库收录的工业控制系统相关的漏洞信息为基础,综合参考了Common Vulnerabilities & Exposures(CVE)、National Vulnerability Database(NVD)、中国国家信息安全漏洞共享平台(CNVD)及国家信息安全漏洞库(CNNVD)所发布的漏洞信息,从工控漏洞的年度变化趋势、等级危害、漏洞类型、漏洞涉及行业、漏洞设备类型等方面分析工业控制系统的安全威胁态势及脆弱性。

本报告中的工控漏洞风险评估方法,基于通用漏洞评分系统,将可见性、可控性、漏洞利用目标服役情况等体现工控安全特性的指标纳入量化评估范围。该方法使用改进的工控漏洞风险评估算法,既可以生成工控漏洞的基础评分、生命周期评分,也可以用于安全人员结合实际工控安全场景的具体需求以生成环境评分。

安全漏洞数量快速增长,安全形式日益严峻

根据中国国家信息安全漏洞共享平台(CNVD)最新统计数据显示,自2000年-2009年, CNVD每年收录的工控系统漏洞数量一直保持在个位数。但到了2010年,该数字一下子攀升到32个,次年又跃升到190个。这和情况的发生与2010年发现的Stuxnet蠕虫病毒(震网病毒)有直接关系。Stuxnet病毒是世界上第一个专门针对工业控制系统编写的破坏性病毒,自此业界对工业控制系统的安全性普遍关注,工业控制系统的安全漏洞数量增长迅速。

不过,从2011年-2015年,CNVD收录的工控系统漏洞数量,又呈现了一个持续的稳中有降的态势。直到2015年底至2016年初的乌克兰大停电事件之后,工控系统漏洞的发现再次进入高速增长期:2016年191个;2017年351个;而到了2018年,增长到了442个。

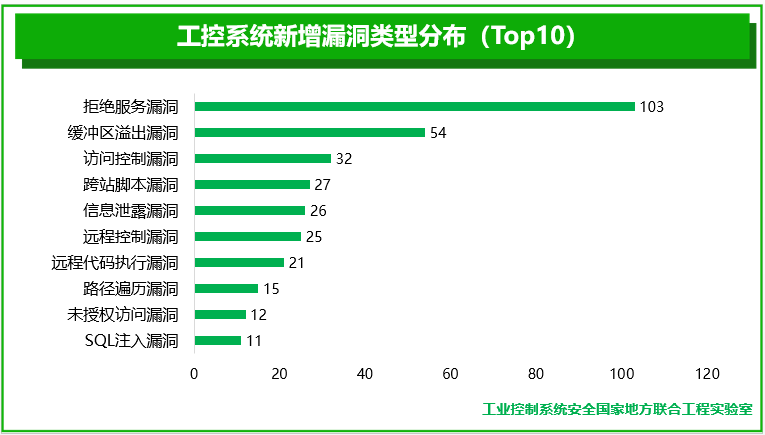

安全漏洞类型多样化特性明显

在2018年四大漏洞平台收录的工业控系统漏洞中,漏洞成因多样化特征明显,技术类型多达30种以上。其中,拒绝服务漏洞(103)、缓冲区溢出漏洞(54)和访问控制漏洞(32)数量最多,最为常见。

攻击者可以利用多样化的漏洞获取非法控制权、通过遍历的方式绕过验证机制、发送大量请求造成资源过载等安全事故。实际上,无论攻击者无论利用何种漏洞造成生产厂区的异常运行,均会影响工控系统组件及设备的灵敏性和可靠性,造成严重的安全问题。

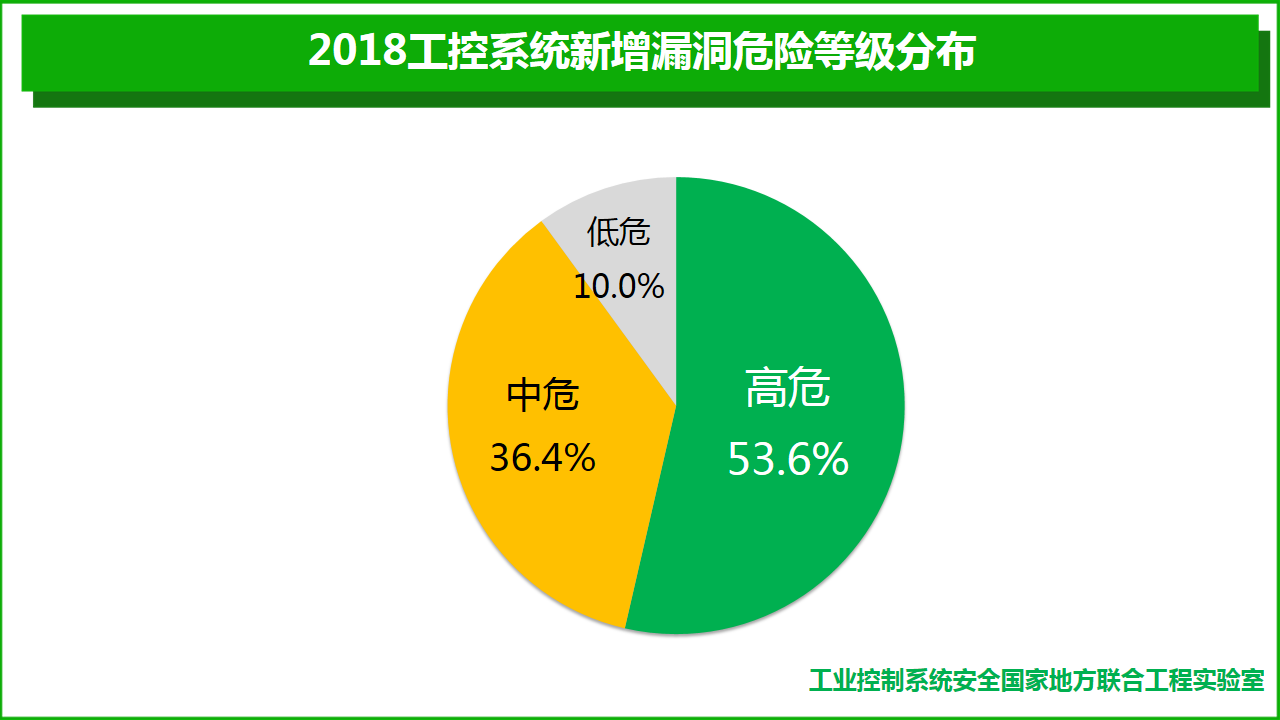

高危漏洞占比较高

在2018年四大漏洞平台收录的工业控系统漏洞中,高危漏洞占比53.6%,中危漏洞占比为36.4%,中高危漏洞占比达到90%。漏洞危害等级分布如下:

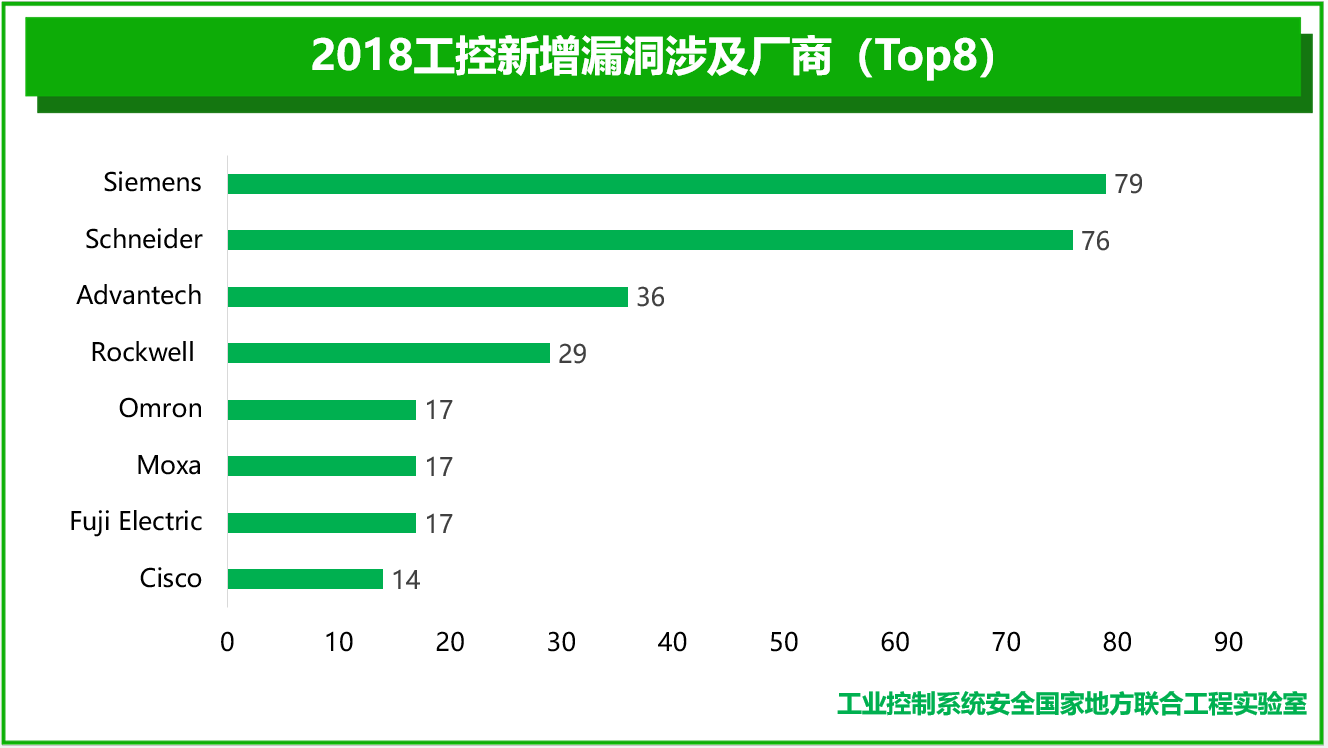

漏洞涉及厂商以国际厂商为主

在2018年四大平台新收录的工业控制系统漏洞中,涉及到的前八大工控厂商中有七个为国际厂商,一个为中国台湾厂商。这些厂商分别为西门子(Siemens)、施耐德(Schneider)、研华(Advantech)、罗克韦尔(Rockwell)、欧姆龙(Omron)、摩莎(Moxa)、富士电机(Fuji Electric)和思科(Cisco)。漏洞涉及主要厂商情况如下图所示:

需要说明的事,虽然安全漏洞在一定程度上反映了工控系统的脆弱性,但不能仅通过被报告的厂商安全漏洞数量来片面判断比较厂商产品的安全性。因为一般来说,一个厂商的产品越是使用广泛,越会受到更多安全研究者的关注,因此被发现安全漏洞的可能性也越大。某种程度上来说,安全漏洞报告的厂商分布,更多程度上反映的是研究者的关注度。

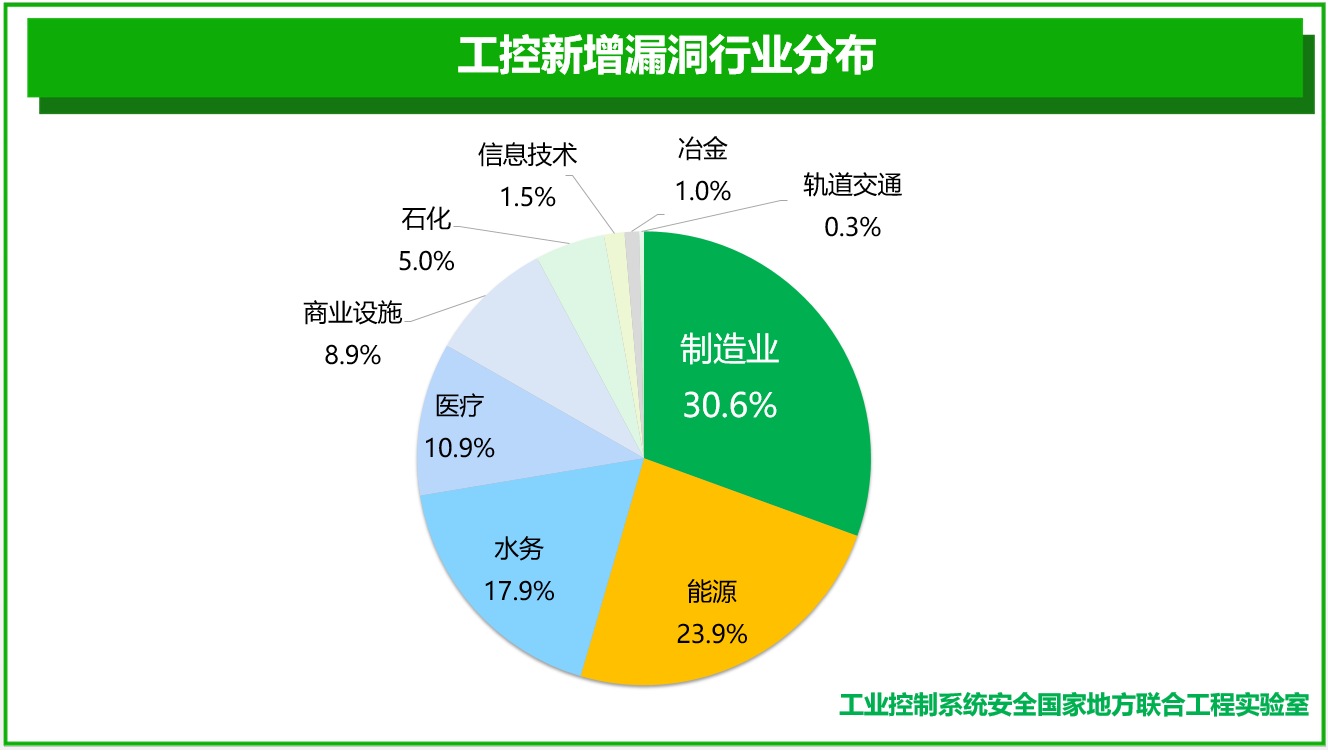

漏洞涉及行业广泛,以制造业、能源行业为主

在2018年四大平台新收录工业控制系统安全漏洞中,多数分布在制造业、能源、水务、医疗、食品、石化、轨道交通、冶金、市政、信息技术等关键基础设施行业。制造业占比最高,涉及的相关漏洞数量占比达到30.6%,打破了近几年能源行业稳居第一的局面,能源行业涉及的相关洞数量为23.9%。漏洞行业分布图如下:

总结

更多内容 可以 点击 访问 github5.com 网站的报告 进一步学习

联系我们

DB35-T 1764-2018 沿海地区金属屋面技术条件 福建省.pdf