目标

开局一个登录框

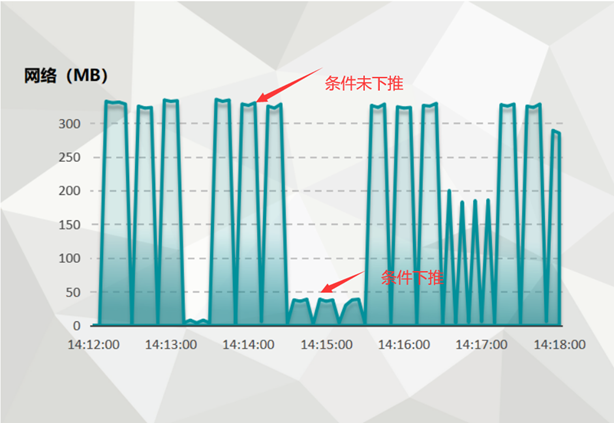

打点

尝试爆破,无望

之后查询了一下供应商的归属,发现是xxxx公司

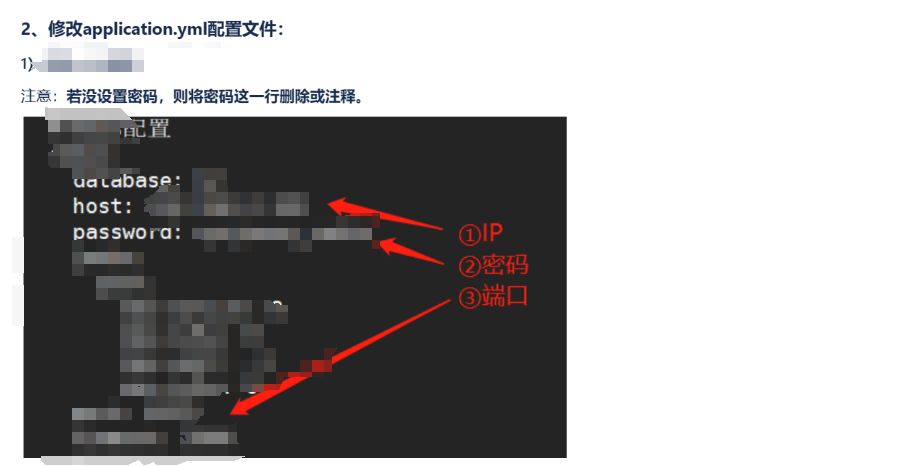

去了公司官网啾啾,发现了一处wiki,不过现在修了,下面是修了的截图

里面翻到了很多有趣的信息

这时候我们拿到了 a / b (分别代表账号密码吧)

系统登录

回到之前的系统,利用 a / b 成功登录

系统测试

登录系统做了很多的测试,发现了XSS、文件上传、SSRF、SQL

然后开始浅看了一下数据包,没有发现未授权

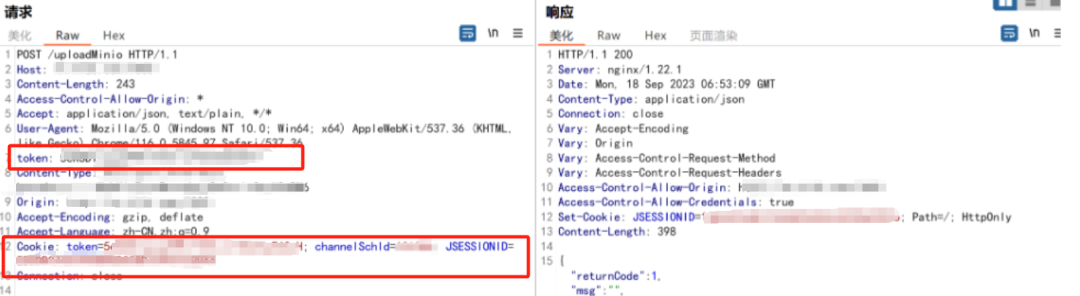

之后又分析了一下数据包

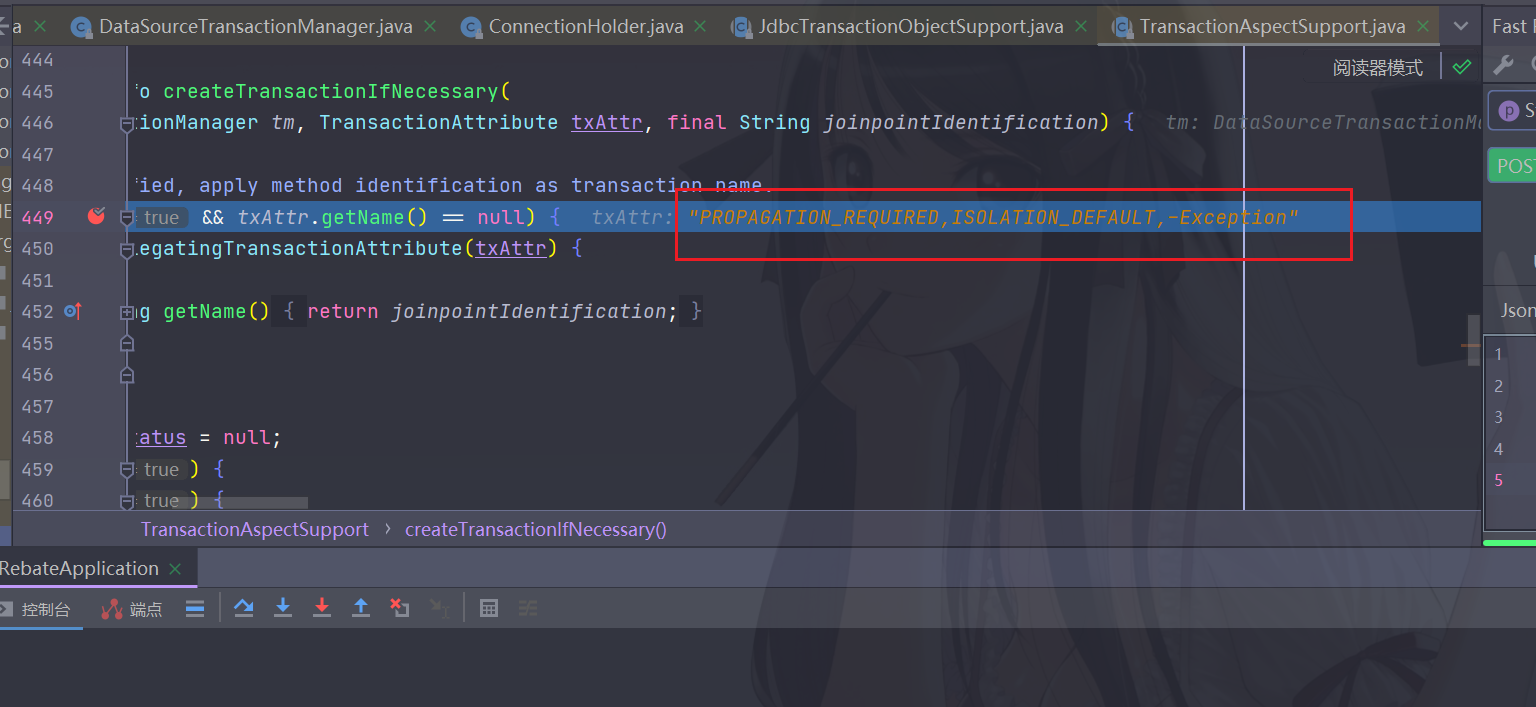

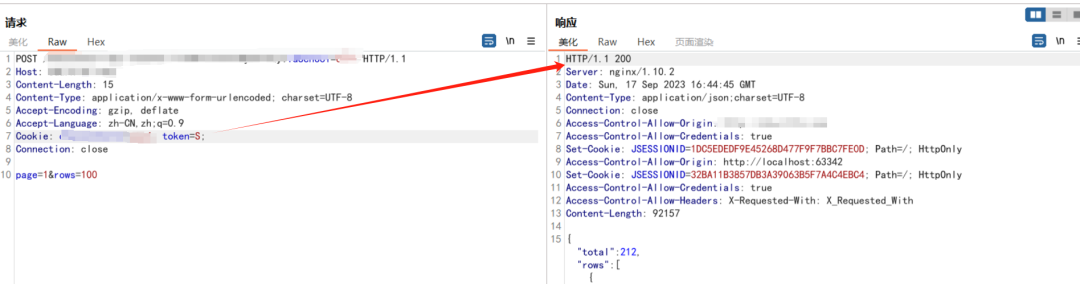

开始对系统的参数做减法,发现最后是通过token=xxxxx进行鉴权

如果token=xxxxx消失就会禁止登录

-

突发奇想,尝试留下token= 而不加内容

发现成功了

这样就直接系统所有接口可以未授权访问了

总结

说明系统对token的值没有强校验,只要含有该字段就可以登录

声明:⽂中所涉及的技术、思路和⼯具仅供以安全为⽬的的学习交流使⽤,任何⼈不得将其⽤于⾮法⽤途以及盈利等⽬的,否则后果⾃⾏承担。所有渗透都需获取授权!

免费领取安全学习资料包!

渗透工具

技术文档、书籍

面试题

帮助你在面试中脱颖而出

视频

基础到进阶

环境搭建、HTML,PHP,MySQL基础学习,信息收集,SQL注入,XSS,CSRF,暴力破解等等

应急响应笔记

学习路线